أهمية الذكاء الاصطناعي الخماسي الآن

لقد انتقل الأمن الهجومي القائم على الذكاء الاصطناعي من العروض التجريبية لإثبات المفهوم إلى برامج أمن المؤسسات. وتصف المنصات الآن نفسها بأنها "اختبار الاختراق الآلي للذكاء الاصطناعي" أو "الفريق الأحمر المستقل" أو "التحقق الأمني المستمر"، ولا يتم تقييمها من قبل الباحثين الأمنيين فحسب، بل من قبل رؤساء أمن المعلومات ومجالس الإدارة.

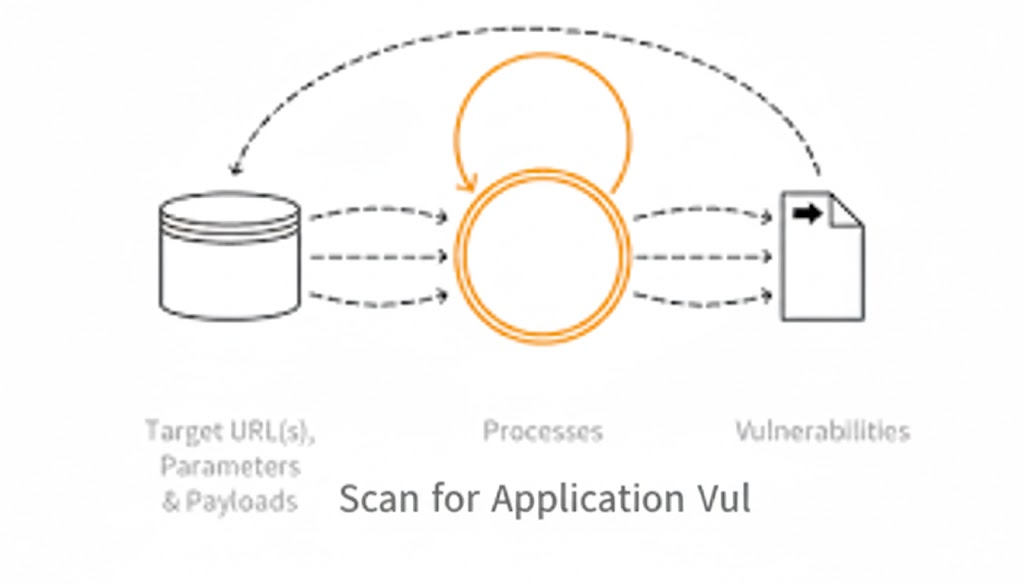

تضع شركة Pentera منصتها على أنها التحقق الأمني الآلي من صحة الأمان الذي ينفذ باستمرار تقنيات المهاجمين عبر البيئات الداخلية والخارجية والسحابية، ثم يحدد أولويات المعالجة ويحدد مخاطر الأعمال للقيادة. تُسوِّق ريدج بوت نفسها على أنها روبوت اختبار اختراق ذاتي يعمل بالذكاء الاصطناعي يتصرف مثل المهاجم الأخلاقي الماهر، ويقوم بمسح شبكات المؤسسة، واكتشاف الأصول والتهيئة الخاطئة، ومحاولة الاستغلال المتحكم فيه، وتوليد الأدلة - كل ذلك دون الحاجة إلى فريق أحمر كبير لمجالسة كل عملية.

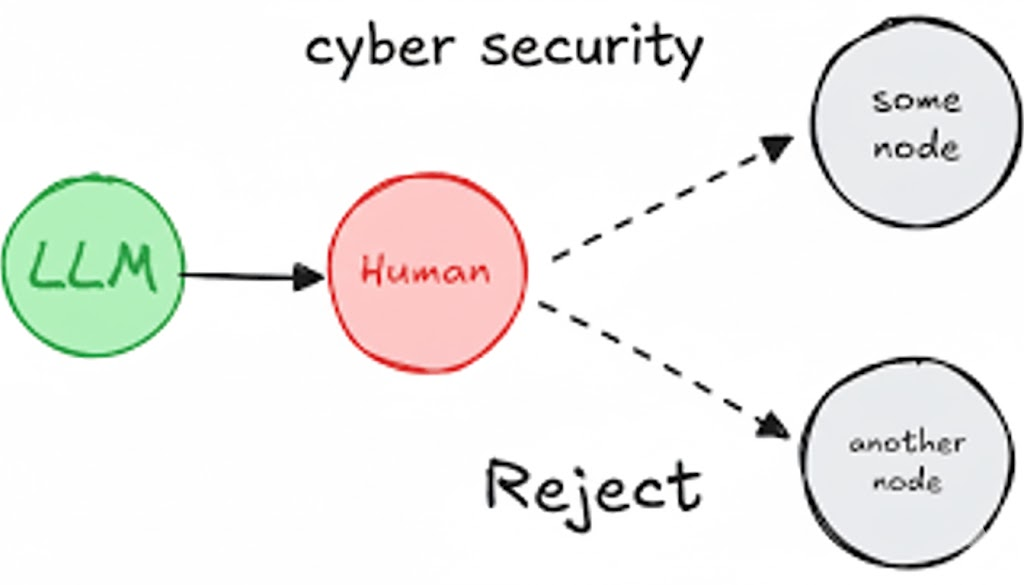

في الوقت نفسه، يستخدم مهندسو الأمن مساعدين خفيفي الوزن يُطلق عليهم أحيانًا اسم "pentestGPT" للتفكير في مسارات الاستغلال، وتوليد الحمولات، والمساعدة في منطق تصعيد الامتيازات، وصياغة الملخصات التنفيذية. لكن هذه المساعدات لا تزال تعتمد على مشغّل بشري لاختيار الأهداف، وتشغيل الأدوات، والحفاظ على حدود النطاق، وتقييم التأثير في العالم الحقيقي.

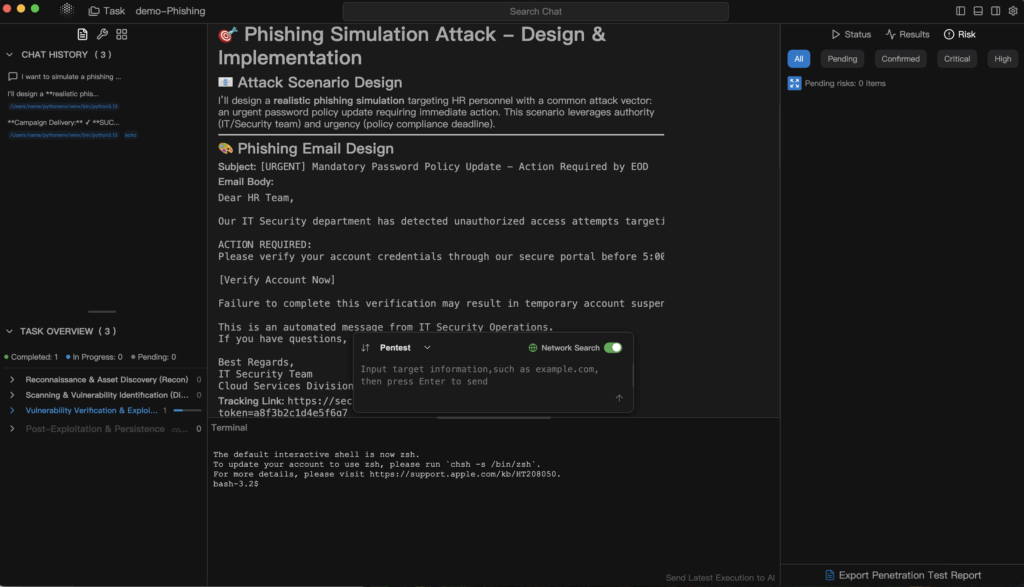

صُمم Penligent.ai للفرق التي تحتاج إلى شيء آخر تمامًا: طبقة ذكاء خماسي يمكنها 1) فهم أهداف اللغة الطبيعية، 2) تنظيم سير عمل هجومي كامل عبر الأدوات التي تقوم بتشغيلها بالفعل، 3) إنشاء تقارير جاهزة للتدقيق على مستوى الامتثال ومُعدّة للتدقيق ومُعيّنة وفقًا للمعايير الرسمية.

وبعبارة أخرى، Penligent.ai ليس "ماسحًا ضوئيًا مزودًا بذكاء اصطناعي في الأعلى"، وليس "برنامجًا برمجيًا يكتب لك البرامج النصية". إنه مهاجم عميل تقوم بإيجازه بلغة إنجليزية بسيطة، ويقوم بتنسيق العشرات أو حتى المئات من الأدوات الأمنية الموجودة، ويقدم لك قصة مدعومة بالأدلة يمكنك نقلها إلى المهندسين والقانونيين والقيادة.

التحول من الاختبار الخماسي السنوي إلى الضغط الهجومي المستمر للذكاء الاصطناعي

اختبار الاختراق التقليدي هو اختبار عرضي. فأنت تحدد نطاق المشاركة، وتنتظر النتائج، ثم تسارع إلى الإصلاح قبل التدقيق. يفترض هذا الإيقاع أن سطح الهجوم لديك ثابت إلى حد ما. وهو ليس كذلك.

هناك أمران حطما هذا النموذج:

- يتغير محيطك في أسبوع واحد أكثر مما كان عليه في ربع عام.

الخدمات السحابية تدور وتموت. تنكشف الحاويات ثم تُنسى. واجهات برمجة تطبيقات الطرف الثالث توسع الامتيازات بهدوء. تتسرب حالات الاختبار إلى الفضاء العام. تنتشر بيانات الاعتماد المسروقة. تتمثل فكرة Pentera في أن "التحقق الأمني المستمر" أصبح الآن إلزاميًا وليس اختياريًا - فأنت بحاجة إلى تعيين مباشر لمسار الهجوم عبر الأصول الداخلية والخارجية والسحابية، يتم تحديثه باستخدام أساليب تكتيكية حديثة. - يتم تنفيذ الهجوم نفسه بشكل آلي.

تضع ريدج بوت إطارًا لقيمتها كمهاجم أخلاقي مستقل يمكن نشره في بيئات المؤسسات، وتعداد الأصول، ومحاولة الاستغلال بأمان، وتأكيد التأثير، وإنشاء التقارير - مما يضغط ما كان يستغرق أسابيع من العمل الهجومي اليدوي إلى ساعات.

هذا هو السبب في أن "الاختبار الخماسي" أصبح الآن فئة شراء. لا يسأل مدراء أمن المعلومات فقط "هل اختبرنا في الربع الأخير؟ " بل يسألون "ما الذي يختبرنا الآن؟ " و "ما الذي يمكننا اختراقه فعليًا اليوم؟" و "هل يمكنني إظهار ذلك لمجلس إدارتي من الناحية التجارية؟

على النقيض من ذلك، تميل عبارة "pentestGPT" إلى أن تعني: "خماسي اختبار خماسي" يساعد المختبر البشري على التفكير بشكل أسرع، والكتابة بشكل أسرع، والتواصل بشكل أفضل - لكنه لا يقوم فعليًا بتشغيل سلسلة القتل من النهاية إلى النهاية بمفرده.

تم تصميم Penligent.ai حول هذا التوقع الجديد: اختبار الاختراق الآلي المستمر القائم على الذكاء الاصطناعي الذي يتصرف مثل فريق أحمر داخلي يعمل دائماً، ولكن دون إجبار مهندسي الأمن على كتابة نصوص برمجية مخصصة أو لصق 30 أداة يدوياً في كل مرة.

pentestAI مقابل pentestGPT مقابل pentestGPT مقابل الأتمتة القديمة

مساعدين من طراز pentestGPT

- نقاط القوة:

- المساعدة في التفكير المنطقي من خلال سلاسل الاستغلال.

- اقترح حمولات مقترحة لـ SQLi و IDOR و SSRF و RCE، إلخ.

- المشي من خلال خطوات تصعيد الامتيازات أو الحركة الجانبية.

- مسودة إرشادات الإصلاح والملخصات التنفيذية.

- القيود:

- فهي لا تنفذ بشكل مستقل.

- فهم لا ينسقون الماسحات الضوئية، أو أدوات التشويش، أو أطر عمل حشو بيانات الاعتماد، أو مدققي الحسابات السحابية الخاطئة نيابةً عنك.

- فهي لا تفرض قيودًا على النطاق أو تجمع الأدلة المقبولة تلقائيًا.

في الواقع، فإن pentestGPT هو "مساعد طيار ذكاء اصطناعي لفريق أحمر بشري"، وليس فريقًا أحمر في حد ذاته.

ماسحات ضوئية كلاسيكية / مداخن DAST / SAST الماسحات الضوئية الكلاسيكية

- نقاط القوة: تغطية واسعة وسرعة. يمكنها أن تتجسس على تطبيقات الويب، وتبحث في واجهات برمجة التطبيقات، وتحدد الفئات الشائعة من سوء التكوين أو نقاط الحقن.

- القيود: ضوضاء عالية، ومنطق تسلسلي ضعيف، وتفكير محدود بعد الاستغلال. لا تقدم معظم الماسحات الضوئية سردًا موثوقًا مثل "إليك كيف يمكن للمهاجم أن ينتقل من نقطة النهاية المكشوفة هذه إلى البيانات الحساسة." كما أنها لا تربط النتائج بشكل واضح بمتطلبات PCI DSS أو ISO 27001 أو NIST.

المنصات الخماسية الحديثة للذكاء الاصطناعي

تسمي Pentera هذا التحقق الأمني الآلي: محاكاة المهاجمين عبر الأصول الداخلية والخارجية والسحابية؛ وإظهار مسارات الهجوم الفعلية؛ وتحديد الأثر على الأعمال؛ وتحديد أولويات الإصلاحات.

يضع ريدج بوت نفسه كمهاجم ذكاء اصطناعي مستقل يمكنه تعداد نطاقات بروتوكول الإنترنت والنطاقات وعقد إنترنت الأشياء وبيانات الاعتماد وفرص تصعيد الامتيازات، ثم محاولة الاستغلال المتحكم فيه وشحن الأدلة في الوقت الفعلي تقريبًا - كل ذلك دون الحاجة إلى خبير بشري من الفريق الأحمر ملتصق بلوحة المفاتيح.

تهدف Penligent.ai إلى العمل في نفس الفئة - ولكن تركيزها مختلف:

- أخبره بما تريده بلغة إنجليزية واضحة.

- فهو يقوم بتوحيد وتنسيق سلسلة أدوات الأمان الحالية (أكثر من 200 أداة وماسح ضوئي وأداة مساعدة للاستطلاع وأطر عمل للاستغلال ومحللات الوضع السحابي وغيرها).

- ينفذ سلسلة القتل المتحكم بها.

- يقوم بتجميع الأدلة في تقرير على درجة الامتثال.

طبقة التنسيق هذه أمر بالغ الأهمية. تمتلك معظم المؤسسات بالفعل ماسحات ضوئية وأدوات إدارة أمن المعلومات وأدوات تشويش واجهة برمجة التطبيقات ومحللات التعليمات البرمجية وأجهزة الكشف عن الأسرار ومسجلات حركة المرور وأطر عمل إثبات المفهوم. المانع ليس "هل لديك أدوات أمنية؟ بل المانع هو "هل يمكنك أن تجعلهم يتصرفون كمهاجمين منسقين دون كتابة التعليمات البرمجية الغراء يدويًا في كل مرة؟ تم تصميم Penligent.ai لحل هذه المشكلة.

يبدو نموذج التفاعل المبسط كالتالي:

# اللغة الطبيعية → تنسيق pentestAI

المستخدم: "اختبر مجموعة واجهة برمجة التطبيقات المرحلية. تعداد أسطح الإدارة,

محاولة تثبيت الجلسة أو إعادة استخدام الرمز المميز الضعيف حيثما كان ذلك مسموحًا به,

وإنشاء نتائج مطابقة لـ PCI DSS / ISO 27001 مع لقطات شاشة."

العميل

1. يستدعي أدوات الاستطلاع و OSINT لاكتشاف النطاقات الفرعية والخدمات واللوحات المكشوفة.

2. يقود أدوات اختبار المصادقة وأدوات إعادة التشغيل مقابل نقاط النهاية المسموح بها.

3. يلتقط الأدلة (آثار HTTP ولقطات الشاشة وسجلات إعادة التشغيل).

4. توحيد المخرجات عبر الأدوات في سرد هجوم واحد.

5. يوائم كل مشكلة تم التحقق من صحتها مع PCI DSS، وISO 27001، ولغة التحكم NIST.

6. ينتج ملخصًا تنفيذيًا بالإضافة إلى قائمة إصلاحات هندسية.

هذه هي القفزة الأساسية من "امتداد الأدوات" إلى "سلسلة القتل المنظم".

مصفوفة القدرات: Pentera مقابل RidgeBot مقابل pentestGPT مقابل Penligent.ai

| القدرة / البائع | بينتيرا | ريدج بوت | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| التموضع | التحقق الآلي من صحة الأمان؛ الحد من التعرض المستمر للمخاطر والمعالجة القائمة على المخاطر لفرق أمن المؤسسات. | روبوت اختبار الاختراق الآلي المستقل المدعوم بالذكاء الاصطناعي الذي يتصرف مثل المهاجم الأخلاقي على نطاق واسع، بما في ذلك عبر الشبكات الكبيرة. | مساعد طيار مساعد LLM للخماسي البشري | pentestAI المحرك الذي يقوم بتشغيل سير عمل هجومي كامل بناءً على نية اللغة الطبيعية |

| نموذج التنفيذ | التحقق المستمر من الصحة عبر الأصول الداخلية والخارجية والسحابية | المسح المستقل ومحاكاة الاستغلال والتقاط الأدلة داخل النطاق | يحركها الإنسان؛ يقترح الذكاء الاصطناعي الخطوة التالية | العميل: الاستطلاع ← محاولة الاستغلال ← محاولة الاستغلال ← التقاط الأدلة ← تقرير الامتثال |

| تبعية مهارة المشغل | منخفض/متوسط؛ يتم تسويقه على أنه "لا حاجة لفريق النخبة الأحمر لكل دورة". | منخفضة؛ يتم تسويقها على أنها "لا تتطلب موظفين ذوي مهارات عالية"، وهي في الأساس استنساخ لسلوك المهاجمين الخبراء. | عالية؛ تتطلب مختبِرًا متمرسًا | منخفض؛ يمكنك وصف الأهداف بلغة إنجليزية بسيطة بدلاً من كتابة نصوص برمجية مخصصة للاستغلال أو خطوط أنابيب CLI |

| التغطية السطحية | الشبكات الداخلية، والمحيط الخارجي، والأصول السحابية، وبيانات الاعتماد المكشوفة، ومسارات الهجوم على غرار برامج الفدية الخبيثة. | نطاقات بروتوكول الإنترنت، والنطاقات، وتطبيقات الويب، وإنترنت الأشياء، والتهيئة الخاطئة، والتعرض للامتيازات، وتسريب البيانات عبر البنية التحتية للمؤسسة. | أيًا كان ما يختاره المشغل لاختباره | أعباء عمل الويب/واجهة برمجة التطبيقات، وأعباء عمل السحابة، والخدمات الداخلية في النطاق، وأسطح هجمات CI/CDD، وتدفقات الهوية، وأسطح هجمات الذكاء الاصطناعي/التحكم الآلي في التشغيل |

| نموذج الأدوات | منصة مجمعة ورؤى علاجية ذات أولوية للقيادة | منطق المهاجم المستقل المدمج المستقل ومحرك محاكاة الاستغلال | يستخدم أي أدوات يقوم الإنسان بتشغيلها يدوياً | طبقة التنسيق عبر أكثر من 200 أداة أمنية (الماسحات الضوئية، وأدوات الفحص، وأدوات اكتشاف الأسرار، وأدوات تصعيد الامتيازات) |

| الإبلاغ والمعالجة | تحديد أولويات المخاطر، ومسارات الهجوم المرئية، وإرشادات المعالجة التي يمكن أن يستهلكها المسؤولون التنفيذيون ومجالس الإدارة. | إعداد التقارير المؤتمتة أثناء الاختبارات؛ لإثبات إمكانية الاستغلال والتأثير لمساعدة فرق الإصلاح على إغلاق المشاكل الحقيقية وليس النظرية. | مسودة الملخصات؛ لا تزال بحاجة إلى تنظيم الأدلة البشرية | إعداد تقارير على مستوى الامتثال تم تعيينها وفقًا لمعيار ISO 27001 / PCI DSS / NIST، بالإضافة إلى تصور سلسلة الهجمات وقائمة الإصلاحات |

| المشتري/المستخدم الرئيسي | مدراء أمن المعلومات وفرق هندسة الأمن التي تريد التحقق المستمر من الصحة | الفرق الأمنية التي تريد ضغط الفريق الأحمر دون توظيف المزيد من كبار موظفي الفريق الأحمر | مختبرون خماسيون مستقلون/باحثون أمنيون مستقلون | قادة الأمن وأمن التطبيقات والمنصة والامتثال الذين يرغبون في إجراء اختبارات هجومية هجومية قابلة للتكرار يمكنهم شرحها في المراحل الأولى |

ما يختلف فيه Penligent.ai في هذه المصفوفة ليس "نحن نعثر على مكافحات فيروسات CVE أكثر منك". الفرق هو "أنت تخبرها بما تريده باللغة الإنجليزية، وهي تقود سلسلة أدواتك الخاصة مثل المهاجم المنسق، وتخرج شيئًا يمكن لقيادتك الهندسية وفريق الامتثال والفريق التنفيذي أن يستهلكوه جميعًا."

هذا يضرب ثلاثة محفزات للشراء في وقت واحد:

- يريد الأمن سلاسل استغلال تم التحقق من صحتها، وليس فقط معرّفات الثغرات الأمنية.

- يريد المهندسون أدلة ملموسة وقابلة للتكرار وقائمة إصلاحات.

- القيادة والتدقيق المطلوب: ما هي الضوابط التي فشلت؟ ما هو المعيار المتورط؟ هل نحن مكشوفون بطريقة يمكن الإبلاغ عنها؟

Penligent.ai: ثلاثة عوامل تمايز أساسية

التحكم باللغة الطبيعية بدلاً من احتكاك CLI

لا تزال معظم عمليات أتمتة الاختبار الخماسي تتوقع وجود مشغل يمكنه تجميع Nmap، وامتدادات Burp، والبرامج النصية المخصصة لتجاوز المصادقة، وأدوات إعادة التشغيل، والماسحات الضوئية السحابية الخاطئة يدويًا. تم وضع Penligent.ai لإزالة هذا الحاجز. يمكنك وصف ما تريده ("تعداد بوابات المسؤول المكشوفة على التدريج، ومحاولة إعادة تشغيل الرمز المميز حيثما كان مسموحًا به، وإنشاء تأثير PCI DSS"). يفسر النظام القصد، ويدير منطق الجلسة، ويتعامل مع تحديد المعدل وتدفقات تسجيل الدخول، ويقوم بتشغيل تدفق الهجوم.

هذا مهم لأنه يقلل من الأرضية. لا تحتاج إلى أن يكون في كل فرقة مهندس هجومي كبير يجيد خمس سلاسل أدوات مختلفة. النموذج هو: "اسأل بلغة عادية، واحصل على عمل على مستوى المهاجمين."

تنسيق أكثر من 200 أداة أمنية في سلسلة قتل واحدة

تمتلك معظم الشركات بالفعل ماسحات ضوئية وأجهزة تشويش وأجهزة تدقيق بيانات الاعتماد وأجهزة البحث عن الأسرار وأجهزة البحث عن الأسرار وأجهزة فحص الحاويات وأجهزة تحليل التعرض للتشغيل الآلي/التعطيل التلقائي وأجهزة اختبار تجاوز WAF وأدوات إعادة التشغيل ومجموعات تصعيد الامتيازات ومجمّعات معلومات نظام التشغيل وما إلى ذلك. التكلفة الحقيقية هي الغراء. من الذي يقوم بتجميع كل ذلك في "هذه هي الطريقة التي انتقلت بها من نقطة نهاية التصحيح المكشوفة إلى بيانات اعتماد S3 إلى الوصول إلى قاعدة بيانات الإنتاج"؟

تتمثل زاوية Penligent.ai في التنسيق على نطاق واسع: تنسيق أكثر من 200 أداة أمنية وتغذية مخرجاتها في سرد استغلال واحد بدلاً من 200 نتيجة فحص غير متصلة. فبدلاً من "إليك 38 مشكلة متوسطة الخطورة في واجهة برمجة التطبيقات"، ستحصل على:

- نقطة الدخول

- طريقة إساءة استخدام المصادقة أو كسر الثقة

- الخطوة (الخطوات) الجانبية

- الوصول الناتج

- نصف قطر الانفجار إذا قام أحد المهاجمين بتقييده بالسلاسل في الإنتاج

بالنسبة للقيادة، يُفهم من ذلك أن "هذه هي الطريقة التي ستسقط بها الفدية".

أما بالنسبة للهندسة، فيبدو الأمر وكأنه "هذا هو زوج الطلب/الاستجابة بالضبط الذي جعلنا نمتلكه."

إعداد تقارير على مستوى الامتثال وتصور سلسلة الهجمات

تؤكد بينتيرا على تعيين مسار الهجوم، وأولوية العلاج، وملخصات المخاطر بلغة الأعمال للمديرين التنفيذيين ومجالس الإدارة. تؤكد ريدج بوت على قابلية الاستغلال المدعوم بالأدلة لتسريع عملية المعالجة ("ليس مجرد ثغرة أو موطئ قدم حقيقي").

يأخذ Penligent.ai هذه الخطوة الأخيرة في لغة الامتثال الرسمية. يتمحور الإخراج حول:

- ما هي الضوابط التي فشلت (مجموعة ضوابط ISO 27001، متطلبات PCI DSS، وظيفة NIST).

- السلسلة التقنية الدقيقة التي تثبت الفشل.

- نصف قطر الانفجار

- مسار الإصلاح الموصى به والفريق المسؤول.

يتيح ذلك للأمان والامتثال والهندسة العمل على نفس القطعة الأثرية. يمكنك الانتقال مباشرةً من "وجدنا ذلك" إلى "نحن مسؤولون عن ذلك" إلى "يمكننا إثبات أننا عالجنا ذلك".

أين تستخدمه بالفعل - سيناريوهات نموذجية

- أسطح الويب الخارجية وواجهة برمجة التطبيقات (API)

اطلب من الوكيل اكتشاف لوحات الإدارة المكشوفة، واختبار التعامل الضعيف مع الجلسة أو إعادة تشغيل الرمز المميز (ضمن النطاق المسموح به)، وإنتاج دليل جاهز للتدقيق بالإضافة إلى تعيين PCI DSS / NIST لأي نتيجة تمس الدفع أو البيانات الحساسة. - سطح هجوم السحابة والحاويات

قم بتوجيه خماسي pentestAI إلى الخدمات سريعة الزوال، أو أدوار IAM ذات النطاق الخاطئ، أو مشغلي CI/CD المعزولين، أو مجموعات التدريج المكشوفة. هذا هو المكان الذي يعيش فيه "ظل المعلومات". تسوّق Pentera صراحةً للتحقق المستمر عبر الأسطح الداخلية والمحيطية والسحابية باعتبارها ضرورية لأن المهاجمين الآن يتمحورون من خلال التكوينات الخاطئة وبيانات الاعتماد المسربة وإعادة استخدام بيانات الاعتماد بدلاً من محيط واحد متجانس. - لوحات المعلومات الداخلية والخلفيات المميزة

تبدأ العديد من أسوأ الاختراقات من افتراض أن "الأمر داخلي فقط، ولن يراه أحد من الخارج". في الممارسة العملية، يموت هذا الافتراض في اللحظة التي تتسرب فيها بيانات الاعتماد أو يتم نشر نطاق فرعي مرحلي للعامة. يمكن لسير العمل العميل أن يثبت - بأدلة ملموسة - أن هذا الافتراض كان خاطئاً. - مساعد ذكاء اصطناعي/مساعد ذكاء اصطناعي/سطوح الوكيل

مع قيام المؤسسات بشحن روبوتات مساعدة داخلية وروبوتات دعم ذاتي ومساعدين داخليين يتمتعون بامتيازات البيانات، يقوم المهاجمون بتجربة الحقن الفوري وحمولات "التعليمات غير المرئية" وخداع وكلاء الذكاء الاصطناعي لإخراج الأسرار أو تنفيذ الإجراءات. وقد ناقش بينتيرا علنًا التحقق من صحة النية على غرار اللغة الطبيعية لمحاكاة سلوك الخصم البشري أثناء تطوره في الوقت الفعلي.

يستهدف Penligent.ai هذه الطبقة نفسها: "تعامل مع مساعد الذكاء الاصطناعي كخدمة مصغرة عالية القيمة بامتيازات. هل يمكننا إكراهه؟ هل يمكننا تحويل هذا الإكراه إلى حركة جانبية؟". والنتيجة هي تقرير يمكن لفرق الأمان والامتثال لديك شحنه فعلياً من المنبع.

النشر وسير العمل

الهدف من Penligent.ai هو أن يكون على رأس ما لديك بالفعل، وليس استبداله. يبدو سير العمل على النحو التالي:

1. تصف الاختبار بلغة إنجليزية بسيطة:

"افحص staging-api.internal.example بحثًا عن لوحات الإدارة المكشوفة.

محاولة تثبيت الجلسة / إعادة تشغيل الرمز المميز حيثما كان ذلك مسموحًا به.

التقط لقطات شاشة وأزواج الطلب/الاستجابة.

ثم إنشاء نتائج ISO 27001 / PCI DSS / NIST."

2. يقوم الوكيل بتنسيق:

- أدوات الاسترداد و OSINT (تعداد النطاقات الفرعية وبصمات الخدمة)

- أدوات اختبار المصادقة/الجلسة

- أدوات محاولة الاستغلال ضمن حدود السياسة

- محاكيات الحركة الجانبية (إذا كانت ضمن النطاق)

- التقاط الأدلة وتطبيعها

3. تجميع المنصة

- مخطط سلسلة الهجوم (نقطة الدخول ← الخطوة الجانبية ← التأثير)

- حزم الأدلة التقنية (تتبعات HTTP، PoC، لقطات الشاشة)

- تخطيط الامتثال: ما هي المتطلبات التي تم خرقها، وسبب أهميتها

- قائمة إصلاحات ذات أولوية تتماشى مع الفرق المسؤولة

النتيجة ليست "هذا مجلد مليء بمخرجات الماسح الضوئي". النتيجة هي قصة:

- إليك كيفية دخول المهاجم.

- إليك ما سيحصلون عليه.

- إليك الضوابط التي تنتهكها.

- إليك من يحتاج إلى إصلاحه.

- إليك كيف سنثبت للتدقيق والقيادة أنه تم إصلاحه.

هذا هو الوعد الحقيقي لـ pentestAI كما يعرفه Penligent.ai: نية اللغة الطبيعية في الداخل، والعمل الهجومي المنظم متعدد الأدوات، والأدلة التي تم تعيينها للامتثال - دون الحاجة إلى أن يكون كل مهندس مهندس من الفريق الأحمر.