تشير كلمات مرور Safari إلى بيانات الاعتماد التي يخزنها متصفح Safari من Apple محليًا أو في iCloud Keychain. بالنسبة لمهندسي الأمان، فإن فهم كيفية إدارة كلمات المرور هذه وحمايتها وكشفها أحياناً في هجمات العالم الحقيقي أمر ضروري لبناء تطبيقات آمنة وتقييم مخاطر سرقة بيانات الاعتماد.

يدمج Safari تخزين كلمات المرور والملء التلقائي بعمق مع أنظمة Apple الأساسية وسلسلة مفاتيح iCloud، مما يتيح إعادة استخدام تسجيل الدخول بسهولة عبر الأجهزة، ولكنه يقدم أيضًا اعتبارات أمنية معقدة. في هذا الدليل، سنقوم بتحليل ليس فقط الآليات الكامنة وراء التعامل مع كلمات المرور، بل سنحلل أيضاً الثغرات الأمنية الموثقة، ونماذج التهديدات، والممارسات الدفاعية المحصنة.

ما معنى "كلمات مرور سفاري" في الواقع

يشمل نظام كلمات المرور في سفاري عدة مكونات:

- تخزين بيانات الاعتماد المحلية في سلسلة مفاتيح نظام التشغيل

- مزامنة سلسلة مفاتيح iCloud عبر الأجهزة

- الملء التلقائي الوظائف في المتصفح والتطبيقات

- إدارة كلمات المرور الخاصة بالمستخدم عبر إعدادات النظام

يتم تشفير التخزين الأساسي، وعند المزامنة عبر iCloud، يتم تشفيرها من طرف إلى طرف باستخدام مفاتيح الجهاز. يمنع تصميم Apple عمداً حتى خوادم Apple من فك تشفير كلمات مرور المستخدم أثناء النقل أو في حالة السكون. ومع ذلك, لطالما كان منطق الملء التلقائي وطبقات واجهة المستخدم من المناطق التي تتعرض للهجومحيث يتفاعلون مع صفحات الويب ومدخلات المستخدم - وهما مجالان مليئان بإمكانيات الخصومة. (support.apple.com)

الثغرات التاريخية في التعامل مع كلمة المرور في سفاري

توضّح العديد من مكافحات فيروسات مكافحة التطرف العنيف كيف تم استغلال كلمة المرور ومكونات الملء التلقائي في سفاري أو يمكن إساءة استخدامها عندما تكون إجراءات الحماية غير كافية:

CVE-2018-4137: انكشاف الملء التلقائي لتسجيل الدخول إلى سفاري

CVE-2018-4137 هي ثغرة أمنية موثقة في نظام التشغيل iOS ومتصفح سفاري من أبل حيث تفتقر وظيفة الملء التلقائي لتسجيل الدخول إلى تأكيد صريح من المستخدم قبل ملء بيانات الاعتماد المحفوظة. سمح هذا الخلل لموقع ويب مصطنع بقراءة بيانات اسم المستخدم/كلمة المرور التي تمت تعبئتها تلقائيًا دون موافقة المستخدم المباشرة. كان "الملء التلقائي لتسجيل الدخول إلى سفاري" هو المكوّن الضعيف، وقد نشرت شركة Apple تحديثات لمعالجة المشكلة. yisu.com

هذه فئة من نقاط الضعف حيث يتم كشف بيانات الاعتماد من خلال عيوب منطقية بدلاً من ضعف التشفير. ويؤكد على أن "طبقة الملء التلقائي لتجربة المستخدم" هي من الناحية الفنية واجهة قوية بين الأسرار المخزنة والمحتوى البعيد.

قضايا أخرى ذات صلة

- ثغرات انتحال المنطق/واجهة المستخدم خداع سفاري لعرض عناوين URL أو مربعات حوار غير صحيحة، مما قد يؤثر على سلوك الملء التلقائي. دعم التفاح

- توجد أخطاء تاريخية في إساءة استخدام الملء التلقائي ومنطق واجهة برمجة التطبيقات في كل من إضافات المتصفح ومديري كلمات المرور المدمجة، مما يوضح أن التعامل مع بيانات الاعتماد يعتمد بشكل كبير على كل من سلامة واجهة المستخدم ومنطق الواجهة الخلفية. داعم التفاح

على الرغم من أن معظم هذه المشكلات القديمة تم تصحيحها، إلا أنها مفيدة في توضيح لماذا يجب على مهندسي الأمن التدقيق في آليات الملء التلقائي مثل أي واجهة برمجة تطبيقات لبيانات الاعتماد.

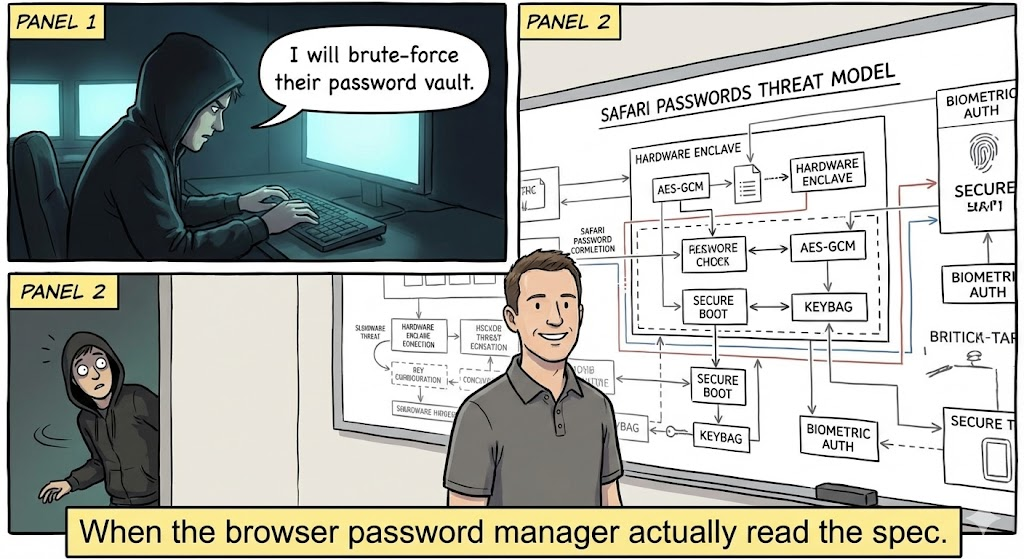

نماذج التهديد لكلمات مرور سفاري

فئات المخاطر الرئيسية لـ كلمات مرور سفاري تشمل:

| نموذج التهديد | الوصف | مثال على التأثير |

|---|---|---|

| تسريب بيانات الاعتماد عن بُعد | يخدع المهاجم منطق الملء التلقائي | كلمة المرور المكشوفة للنص البرمجي الخبيث |

| انتحال واجهة المستخدم | نماذج تسجيل الدخول المزيفة تلتقط بيانات الاعتماد | سرقة أوراق الاعتماد |

| إساءة استخدام التمديد | امتداد خبيث أو مخترق يستخرج البيانات | اختراق كلمة المرور |

| التسوية المحلية | البرامج الضارة أو الوصول المادي إلى الجهاز | استخراج سلسلة المفاتيح |

| اختطاف الشبكة | رجل في الوسط يفرض تقديم بيانات الاعتماد على HTTP | المخاطر المرتبطة بالنماذج غير الآمنة |

يساعد هذا الجدول في تأطير التهديدات ليس فقط على أنها "أخطاء في المتصفح" ولكن على أنها مخاطر النظام والواجهات البينية التي تتطلب دفاعات متعددة الطبقات.

كيف يقوم سفاري بتخزين كلمات المرور وحمايتها

يرتكز أمان كلمة المرور في Safari على:

- تشفير سلسلة المفاتيح - يتم تخزين كلمات المرور المحلية بشكل آمن باستخدام واجهات برمجة تطبيقات تشفير النظام الأساسي.

- مزامنة iCloud من طرف إلى طرف - عند التمكين، تتم مزامنة بيانات الاعتماد عبر الأجهزة الموثوق بها باستخدام مفاتيح تشفير خاصة بالجهاز.

- بوابات مصادقة المستخدم - عادةً ما يتطلب الوصول إلى تفاصيل كلمة المرور الوصول إلى تفاصيل كلمة المرور معرف الوجه/معرف اللمس/رمز المرور.

- سياسات الملء التلقائي الآمن - يملأ Safari بشكل عام الملء التلقائي فقط عبر HTTPS ويطالب المستخدم باتخاذ إجراء.

ومع ذلك، غالبًا ما تعمل ميزات الملاءمة على توسيع الواجهات بين محتوى الصفحة غير الموثوق به ومنطق الوصول إلى بيانات الاعتماد.

أمثلة على كود الهجوم والدفاع

لتوضيح التعرض لوثائق التفويض وأفضل الممارسات الدفاعية، إليك ما يلي 5 أمثلة حقيقية ذات صلة بالملء التلقائي لكلمات مرور Safari ومعالجة النماذج.

مثال 1: الكشف عن نماذج تسجيل دخول HTTP غير الآمنة (سطح الهجوم)

جافا سكريبت

document.querySelector("شكل").addEventListener("إرسال"، الدالة (e) {

إذا (إذا (site.protocol.== "https:") {

console.error("حظر إرسال كلمة مرور غير آمنة");

e.preventDefault();

}

});

يؤدي هذا إلى حظر عمليات إرسال النماذج عبر HTTP، وهو ما قد يسمح بالتسريب أو هجمات خفض المستوى.

المثال 2: منع الملء التلقائي للحقول الحساسة

html

<input type="password" autocomplete="new-password" />

إن الإكمال التلقائي="كلمة مرور جديدة" تشير السمة إلى أن يجب ألا تملأ المتصفحات بيانات الاعتماد المخزنة تلقائيًا.

مثال 3: برنامج دعم البرامج الحاسوبية لتقييد التعرض لبيانات الاعتماد

html

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; form-action 'self';">

صارم سياسة أمان المحتوى يساعد في منع سرقة بيانات الاعتماد عبر عمليات إرسال النماذج الضارة.

مثال 4: تشديد منطق واجهة المستخدم لتأكيد إذن الملء التلقائي

جافا سكريبت

دالة مزامنة طلب الملء التلقائي() {

إذا (انتظر مصادقة المستخدم ()) {

const creds = await browser.passwords.get({ url: site.origin });

ملء استمارة تعبئة(Creds);

}

}

يفرض هذا النمط تأكيدًا صريحًا من المستخدم قبل عمليات الملء التلقائي الخطرة.

مثال 5: التخزين الآمن لكلمات المرور عبر واجهات برمجة التطبيقات الأصلية (iOS/Swift)

سريع

دع الاستعلام: [سلسلة: أي] = [

kSecClass كسلسلة: kSecClassGenericPassword,

kSecAttrAccount كسلسلة: "exampleAccount",

kSecValuealueData كسلسلة: كلمة المرور

]

SecItemAdd(استعلام كقاموس CFDictionary, nil)

استخدام واجهات برمجة تطبيقات سلسلة مفاتيح المنصة يضمن تطبيق الحماية الأصلية (بوابات معرف اللمس/معرف الوجه).

أفضل الممارسات لحماية كلمات مرور سفاري

الضوابط الأمنية حول كلمات مرور سفاري يجب أن تشمل:

- فرض HTTPS لجميع عمليات إرسال النماذج

- استخدام قيود صارمة على CSP ونماذج الإجراءات الصارمة

- التحقق من صحة وتعقيم أي منطق تشغيل للملء التلقائي لكلمة المرور

- مراقبة أذونات التمديدات والحد منها

- تدقيق الوصول إلى iCloud Keychain مع مصادقة الجهاز

تتناول هذه الممارسات كلاً من منطق واجهة المستخدم و أمن خط أنابيب الاعتماد.

Penligent: كشف كشف بيانات الاعتماد المستندة إلى الذكاء الاصطناعي

في تطبيقات الويب المعقدة، غالبًا ما يفوت الاختبار الآلي مشكلات مسار بيانات الاعتماد الدقيقة - خاصة تلك التي تتضمن الملء التلقائي أو منطق النموذج القائم على البرامج النصية. منصات مثل بنليجنت مساعدة الفرق الهندسية من خلال:

- تحديد مشغلات الملء التلقائي الخطرة في الواجهة الأمامية لجافا سكريبت

- ربط حقول النماذج مع واجهات برمجة تطبيقات الاعتماد وأنماط التخزين

- اكتشاف سلوكيات الملء التلقائي غير المصرح به عبر الصفحات الديناميكية

- الدمج في CI/CD لاكتشاف المشكلات مبكرًا

وبدلاً من مجرد فحص الصفحات بشكل ثابت، يقوم الذكاء الاصطناعي من Penligent بتحليل كيفية تفاعل البرامج النصية مع واجهات برمجة التطبيقات الخاصة بالنماذج وبيانات الاعتماد في وقت التشغيل، ويكشف عن العيوب المنطقية التي يمكن أن تكشف كلمات المرور - حتى لو كانت طبقات المتصفح ونظام التشغيل آمنة تقنياً.

CVEs ذات الصلة التي تستحق المراجعة

يساعد الرجوع إلى مكافحات التطرف العنيف السابقة في توضيح كيف كان منطق الملء التلقائي وكلمة المرور سطحًا ذا مغزى للهجوم:

- CVE-2018-4137: لم يكن الملء التلقائي لتسجيل الدخول إلى Safari يتطلب تأكيدًا صريحًا ويمكن أن يعرض بيانات الاعتماد لمحتوى مصطنع. yisu.com

- CVE-2018-4134: انتحال واجهة مستخدم Safari الذي يؤدي إلى سياق غير صحيح للمجال أو بيانات الاعتماد. cve.mitre.org

- CVE-2024-23222 وتوضح ثغرات محرك التصفح كيف تؤثر عيوب محرك التصفح على الأمن على نطاق واسع. cve.mitre.org

يوضح فهم ذلك أن أمان كلمات المرور لا يتعلق فقط بالتخزين، بل يتعلق بكيفية تفاعل المتصفحات مع المحتوى غير الموثوق به.

الخاتمة

كلمات مرور سفاري تقع عند تقاطع الراحة والأمان. بينما توفر سلسلة مفاتيح iCloud Keychain والملء التلقائي سهولة الاستخدام، إلا أنهما يوسعان نطاق الهجوم إلى منطق العميل وطبقات تفاعل المتصفح. تُظهر CVEs التاريخية أن عيوب المنطق وواجهة المستخدم - وليس فقط ضعف التشفير - هي التي تقود المخاطر الحقيقية. من خلال الجمع بين سياسات النموذج الصارمة وسياسات CSP الصارمة وأنماط البرمجة الدفاعية والاختبار الآلي (على سبيل المثال، المنصات المدعومة بالذكاء الاصطناعي مثل Penligent)، يمكن للفرق الهندسية تأمين سير عمل بيانات الاعتماد بشكل أكثر موثوقية - حتى في بيئات الويب المعقدة.