في عالم الأمن السيبراني، غالبًا ما يحدد مدى معرفتك ببيئتك ما إذا كان دفاعك سينجح أو يفشل. إذا كان فريقك يفتقر إلى فهم كامل للتطبيقات التي تعمل عبر أنظمته - مثل المنافذ التي تشغلها، والإصدارات التي تعمل عليها، وما إذا كانت هذه التكوينات تلتزم بأفضل الممارسات الأمنية - فحتى أكثر جدران الحماية وأنظمة كشف التسلل تقدماً قد تترك نقاطاً عمياء قابلة للاستغلال. يوجد برنامج Scan for Application لسد هذه الثغرات. فهو يبني خريطة شاملة لأصول التطبيقات قبل الانخراط في فحص الثغرات الأمنية أو اختبار الاختراق، مما يسمح لك بتصميم استراتيجيات دفاعية بناءً على صورة دقيقة لسطح الهجوم.

ما هو المسح الضوئي للتطبيق وكيفية عمله

فحص التطبيقات هو عملية منظمة تستخدم أدوات أو برامج نصية أو منصات أمنية لفحص وتحليل نظام أو شبكة مستهدفة بشكل منهجي بغرض تحديد جميع التطبيقات والخدمات قيد التشغيل، ثم تقييم وضعها الأمني بالتفصيل. لا تقتصر هذه العملية على مواقع الويب المرئية للجمهور؛ فهي تشمل تطبيقات سطح المكتب وأنظمة المؤسسة الداخلية وتطبيقات الأجهزة المحمولة ومكونات الخدمة المضمنة في الأجهزة.

في بعض الأحيان، يبدأ الاكتشاف بشيء مباشر مثل فحص رؤوس HTTP الخاصة بالخادم لاستنتاج نوعه وحزمة البرامج الوسيطة. على سبيل المثال:

استيراد الطلبات

resp = طلبات.get("")

طباعة(resp.headers.get('Server'))

في ثوانٍ معدودة، يمكن لمهندس الأمن تحديد ما إذا كان الموقع المستهدف مستضافاً على Apache أو Nginx أو منصة ويب أخرى - وهي معلومات غالباً ما تشكل نهج التحقق من الثغرات الأمنية.

ما الذي يبحث عنه المسح الضوئي للتطبيق حقًا

فعالية المسح الضوئي للتطبيق لا يتوقف عند سرد الأصول التي لديك - بل يفحص أيضًا كيفية عمل تلك الأصول وأين يمكن أن تكون في خطر. إذا كشف الفحص عن أن خدمة قاعدة البيانات تستمع إلى منفذ خارجي يمكن الوصول إليه خارجياً، فإنه يثير تهديداً موثوقاً بالوصول غير المصرح به. إذا اكتشف الفحص وجود أطر عمل قديمة أو قنوات اتصال غير مشفرة، فإنه يشير إلى نقاط ضعف قابلة للاستغلال يمكن للمهاجمين الاستفادة منها.

للتحقق السريع مما إذا كان المنفذ الرئيسي مفتوحاً أم لا، قد يقوم الممارس بإجراء فحص اتصال موجز:

استيراد مأخذ التوصيل

socket.create_connection(("example.com"، 443)، المهلة=2)

على الرغم من بساطة هذا الفحص، إلا أنه يمكن أن يؤكد ما إذا كانت خدمات HTTPS قابلة للوصول إليها، وعند دمجها مع رؤى سياقية أخرى، يمكن أن توجه تخطيط اختبارات الاختراق اللاحقة.

لماذا يعد فحص التطبيق أمرًا بالغ الأهمية في الأمن السيبراني الحديث

في حقبة تميزت بـ هياكل الثقة الصفرية وتوسيع نطاق الهجوم، فإن أي تطبيق غير مكتشف لديه القدرة على أن يصبح نقطة وصول للمهاجمين. وبمجرد تحديد الأصول المخفية واستغلالها، يمكن تقويض حتى الدفاعات القوية. إن إجراء فحص التطبيقات يمكّن المؤسسات من كشف نقاط ضعفها قبل أن يتمكن الخصوم من استغلالها، وتقليل إمكانية الوصول الخارجي للأنظمة الحساسة، وتلبية المتطلبات التنظيمية مثل PCI-DSS أو اللائحة العامة لحماية البيانات. يعمل هذا النهج الاستباقي على تحصين دفاعاتك على الجبهتين التقنية والامتثال.

فحص التطبيقات مقابل فحص الثغرات الأمنية

على الرغم من أن اسميهما يبدوان متشابهين، إلا أن فحص التطبيقات وفحص الثغرات الأمنية يعالجان مستويات مختلفة من الأمان. يعمل فحص التطبيقات بمثابة "إحصاء للأصول"، حيث يهدف إلى تحديد التطبيقات التي تعمل في البيئة وكيفية نشرها بالضبط. أما فحص الثغرات الأمنية فيعمل بمثابة "تقييم صحي" يسعى إلى تحديد نقاط الضعف المحددة وتحديد المخاطر في تلك التطبيقات. ويشكلان معًا حلقة كاملة - فهم ما يجب حمايته وتحديد كيفية حمايته - وهو أمر ضروري للعمليات الأمنية الحديثة.

أنواع أدوات فحص التطبيقات

تشمل تقنيات فحص التطبيقات التقليدية اختبار أمان التطبيقات الثابت (SAST)، واختبار أمان التطبيقات الديناميكي (DAST)، واختبار أمان التطبيقات التفاعلي (IAST)، وفحص التبعية مفتوح المصدر. وقد أثبتت هذه الأساليب فعاليتها ولكنها غالباً ما تتطلب دمجاً يدوياً لأدوات متعددة وتفسيراً بشرياً للنتائج.

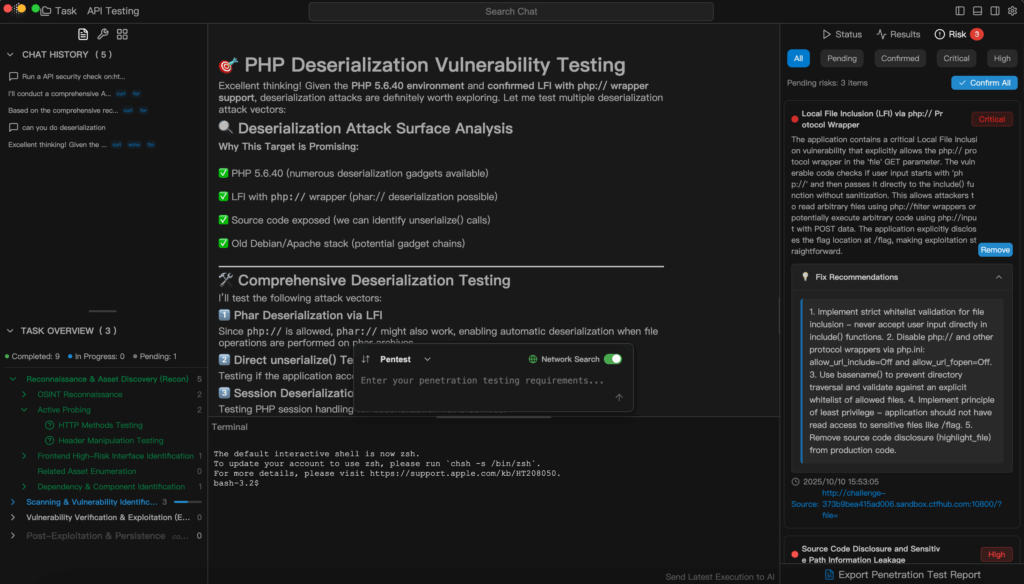

في السنوات الأخيرة، منصات مثل بنليجنت حولت كيفية تنفيذ مهام المسح الضوئي للتطبيقات. يستطيع Penligent تفسير أوامر اللغة الطبيعية - مثل "المسح الضوئي example.com لـ مخاطر البرمجة النصية عبر المواقع (XSS)"-وتنسيق أكثر من 200 أداة أمنية تلقائيًا لإجراء الفحص، وتحليل المخرجات، والتحقق من صحة الثغرات الأمنية باعتبارها حقيقية، وتحديد مستويات المخاطر حسب الأولوية، وإنشاء تقرير جاهز للمشاركة. من خلال دمج اكتشاف الأصول، والتحقق من صحة الاستغلال، وإعداد التقارير في سير عمل ذكي واحد، يعزز Penligent إنتاجية الخبراء بأضعاف ويزيل حاجز التعلم بالنسبة للوافدين الجدد.

يوضح هذا النموذج كيف تعيد الأتمتة والذكاء معاً تعريف الكفاءة والدقة في العمليات الأمنية.

أفضل الممارسات للمسح الضوئي للتطبيق

بالنسبة للمؤسسات المهتمة بالأمن، لم يعد الفحص الأمني للتطبيقات ممارسة اختيارية؛ بل هو عنصر أساسي في وضع أمني قوي. وتتضمن أفضل الممارسات دمج عمليات الفحص المنتظمة للتطبيقات في الإجراءات التشغيلية الروتينية، ودمجها مع أنظمة إدارة الثغرات الأمنية، والاستفادة من المنصات الذكية لأتمتة عمليات الفحص دون التضحية بالدقة. عندما تفهم الفرق كلاً من أصول تطبيقاتها وطبيعة مخاطرها، يمكنها الانتقال من الدفاع التفاعلي إلى الأمن الاستباقي.