الأرضية الزجاجية للبنية التحتية للذكاء الاصطناعي: تحليل جنائي متعمق لـ CVE-2025-66566

في ظل الصعود السريع للذكاء الاصطناعي التوليدي، طور مجتمع الأمن شكلاً من أشكال الرؤية النفقية. لقد أمضينا الجزء الأفضل من ثلاث سنوات في التوجس من هجمات حقن الموجهات وعكس النموذج وتسميم الوزن - وهي هجمات تستهدف "دماغ" الذكاء الاصطناعي. ومع ذلك, CVE-2025-66566-66566، وهي ثغرة خطيرة تم الكشف عنها هذا الربع من العام، بمثابة تذكير عنيف بأن "جسم" البنية التحتية للذكاء الاصطناعي لدينا - أنابيب البيانات المملة عالية الإنتاجية - يتعفن من الداخل إلى الخارج.

لمهندس أمن الذكاء الاصطناعي المتشدد CVE-2025-66566-66566 ليس مجرد تصحيح مكتبة؛ فهو يمثل فشلًا منهجيًا في كيفية إعطاء الحوسبة عالية الأداء (HPC) الأولوية لوقت الاستجابة على سلامة الذاكرة. تقدم هذه المقالة تفصيلاً تقنيًا شاملاً للثغرة، وبيان مدى تأثيرها المدمر على بنيات RAG (الجيل المعزز للاسترجاع)، وكيف يمكن لأنظمة الدفاع الآلي الذكية مثل Penligent.ai أصبحت إلزامية للبقاء على قيد الحياة.

تشريح التسريب: تفكيك CVE-2025-6656666

لفهم خطورة CVE-2025-66566-66566، يجب أن ننظر إلى ما تحت طبقات التجريد في Python و PyTorch، وصولاً إلى آليات خلط البايتات في طبقات التشغيل البيني JVM و C++C التي تشغل محركات البيانات الضخمة.

تكمن الثغرة في مكتبات الضغط عالي الأداء (تؤثر تحديدًا على LZ4-جافا التطبيقات المجمعة على نطاق واسع في أدوات النظام البيئي للبيانات) المستخدمة لتحسين حركة مرور الشبكة وإدخال/إخراج الأقراص. في محاولة لتجنب النفقات الزائدة لوحدة المعالجة المركزية الخاصة بجمع البيانات المهملة (GC) وتخصيص الذاكرة، تستخدم هذه المكتبات بقوة إعادة تدوير المخزن المؤقت و ذاكرة خارج الكومة (DirectByteBuffers).

آلية "المخزن المؤقت القذر"

الخلل هو حالة سباق بين صلاحية البيانات ومنطق إعادة استخدام المخزن المؤقت. عندما يعالج نظام عالي الإنتاجية - مثل وسيط كافكا أو عقدة استيعاب قاعدة بيانات المتجهات - دفقًا من السجلات المضغوطة، فإنه يخصص "لوحًا" من الذاكرة قابلًا لإعادة الاستخدام.

في التنفيذ الآمن، يتم تصفير هذه البلاطة (0x00) قبل كتابة بيانات جديدة. ومع ذلك, CVE-2025-66566-66566 يستغل خطأً منطقيًا في مزيل الضاغط الآمن حيث تكون طريقة طول الإخراج الشيك لا يفرض حالة نظيفة لـ الباقي من المخزن المؤقت.

ضع في اعتبارك التفصيل المبسط التالي للمنطق الضعيف:

جافا

``// التمثيل المفاهيمي للثغرة CVE-2025-66566 فئة عامة VulnerableDecompressor { // مخزن مؤقت دائم ومحلّي للخيط يعاد استخدامه لتقليل ضغط GC خاص بايت[] مخزن مؤقت مشترك = بايت جديد[1024 * 1024]؛ // مخزن مؤقت 1 ميغابايت

عمومي بايت[] فك الضغط(بايت[] مضغوطالمدخلات) { {

// الخطوة 1: فك ضغط البيانات في المخزن المؤقت المشترك

// عدم القابلية للاستخدام: تفترض المكتبة أن المتصل سيقرأ فقط

// حتى "البايتات المكتوبة" ويتجاهل البيانات القذرة المتبقية في المخزن المؤقت.

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer);

// الخطوة 2: يقوم النظام بإرجاع عرض المخزن المؤقت

// إذا كان التطبيق النهائي (على سبيل المثال، مفهرس بحث) يقرأ ما بعد

// "البايتات المكتوبة" بسبب خطأ منفصل في حساب الطول,

// أو إذا تم تسلسل المخزن المؤقت بالكامل، يحدث التسرب.

إرجاع Arrays.copyOfRange(ShareBuffer, 0, bytesWritten);

// ملاحظة: في العديد من أطر عمل النسخ الصفري (Netty/Spark)، يتم تخطي النسخ,

// تمرير مرجع "ShareBuffer" الخام إلى المصب.

}

}`

إذا كان المعاملة أ فك ضغط موجه حساس يحتوي على رقم الضمان الاجتماعي للمستخدم (يشغل البايت 0-500)، وبعد ذلك المعاملة ب (مهاجم) يرسل حمولة صغيرة جدًا لا تشغل سوى البايتات من 0 إلى 10، والبايتات من 11 إلى 500 من المخزن المؤقت لا يزال يحتوي على رقم الضمان الاجتماعي من المعاملة أ.

يمكن للمهاجم استغلال هذا الأمر عن طريق إرسال "حزم صغيرة" - حزم مضغوطة تتسع إلى أحجام صغيرة جدًا - مما يؤدي إلى "كشط" بقايا لوح الذاكرة بشكل فعّال قطعة بقطعة.

أزمة قاعدة بيانات المتجهات: لماذا الذكاء الاصطناعي هو الهدف الرئيسي

لماذا CVE-2025-66566-66566 أزمة أمن ذكاء اصطناعي وليس مجرد مشكلة عامة في الواجهة الخلفية؟ تكمن الإجابة في بنية مكدسات الذكاء الاصطناعي الحديثة، وتحديدًا التوليد المعزز للاسترجاع (RAG).

تعتمد أنظمة RAG بشكل كبير على قواعد البيانات المتجهة (مثل Milvus أو Weaviate أو Elasticsearch) ومخازن الميزات. هذه الأنظمة مصممة لشيء واحد: السرعة القصوى. ولتحقيق استرجاع التضمينات في أقل من مللي ثانية، فإنها تعتمد بشكل حصري تقريبًا على الملفات المعينة بالذاكرة والضغط الشديد.

سيناريو "الشبح في التضمين"

تخيل سيناريو في منصة SaaS SaaS متعددة المستأجرين تستضيف قواعد المعرفة المؤسسية:

- الضحية يقوم مقدم الرعاية الصحية بتحميل ملف PDF لتشخيص المريض. يحول نموذج التضمين هذا إلى متجه ويخزن البيانات الوصفية للنص الخام في Vector DB، مضغوطة عبر LZ4.

- نقطة الضعف يستخدم Vector DB مخزن بيانات متجه مخزن ترابط للاستيعاب. يقوم مؤشر ترابط العامل الذي يعالج بيانات الرعاية الصحية بإعادة استخدام مخزن مؤقت بسعة 4 ميغابايت.

- المهاجم يرسل مستأجر خبيث على نفس المجموعة المشتركة دفقًا عالي التردد من طلبات الإدراج "nop" (عدم التشغيل) أو استعلامات مشوهة مصممة لتحفيز أخطاء الضغط أو الكتابة الجزئية.

- الاستخراج بسبب CVE-2025-66566-66566، فإن استجابة Vector DB للمهاجم (ربما سجل خطأ أو تأكيد استعلام) يتضمن عن غير قصد "تفريغ ذاكرة" يتبع الاستجابة الفعلية.

- التأثير: يتلقى المهاجم سلسلة سداسية عشرية سداسية عشرية تحتوي عند فك تشفيرها على أجزاء من تشخيص المريض من العملية السابقة للضحية.

الجدول: البنية التحتية المعرضة للخطر

| المكوّن | الدور في مكدس الذكاء الاصطناعي | مخاطر الاستغلال CVE-2025-66566-66566 | مستوى التأثير |

|---|---|---|---|

| أباتشي سبارك | معالجة البيانات / ETL | غالبًا ما تحتوي ملفات الخلط العشوائي (البيانات الوسيطة) على معلومات تحديد الهوية الشخصية وتكون مضغوطة. | الحرجة (تفريغ البيانات الضخمة) |

| كافكا / بولسار | تدفق السياق في الوقت الحقيقي | تستفيد سجلات المواضيع من LZ4؛ يمكن للمستهلكين قراءة البايتات القذرة من الوسطاء. | عالية (اختطاف البث) |

| أقراص البيانات المتجهة | الذاكرة طويلة الأجل للحاصلين على درجة الماجستير في القانون | تقوم عمليات بناء الفهرس بإعادة استخدام المخازن المؤقتة بقوة. | الحرجة (تسرب عبر المستأجرين) |

| خدمة الطراز | واجهة برمجة تطبيقات الاستدلال | ضغط حمولة HTTP (الطلب/الاستجابة). | متوسط (نزيف الجلسة) |

إخفاق التحليل الساكن (SAST)

أحد أكثر الجوانب المحبطة في CVE-2025-66566-66566 لمهندسي الأمن هو خفاء الخلل على الأدوات التقليدية.

تقوم أدوات SAST (اختبار أمان التطبيقات الثابتة) القياسية بفحص التعليمات البرمجية المصدرية بحثًا عن الأنماط السيئة المعروفة (مثل حقن SQL، والمفاتيح المشفرة). ومع ذلك, CVE-2025-66566-66566 ليس خطأ في بناء الجملة. بل هو خطأ في إدارة الحالة مدفون بعمق في تبعية متعدية (مكتبة تستخدمها مكتبة تستخدمها مكتبة يستخدمها إطار العمل الخاص بك).

علاوة على ذلك، قد تقوم أدوات تحليل تكوين البرامج (SCA) بالإشارة إلى إصدار المكتبة، لكنها لا تستطيع إخبارك ما إذا كان مسار التعليمات البرمجية الضعيفة يمكن الوصول إليه بالفعل في تكوينك المحدد. قد تقوم بتصحيح المكتبة، ولكن إذا كان تكوين JVM الخاص بك يفرض مخصص ذاكرة مختلف، فقد تظل مكشوفًا - أو على العكس، قد تكون تقوم بتصحيح نظام لا يستخدم بالفعل الميزة الضعيفة مزيل الضاغط الآمن الطريقة.

نحتاج إلى نقلة نوعية من "فحص الكود" إلى "اختبار السلوك".

اختبار الاختراق الذكي: المعيار الجديد

هذا هو المكان الذي يكون فيه مفهوم اختبار الاختراق الذكي لا يصبح مجرد ترف، بل أصبح مطلبًا لأمن MLOPS. لم يعد بإمكاننا بعد الآن الاعتماد على مختبرين خماسيين بشريين للتحقق يدويًا من كل حدود مخزن مؤقت في مجموعة موزعة، ولا يمكننا الاعتماد على أدوات تشويش غبية تلقي فقط القمامة العشوائية على واجهة برمجة التطبيقات.

نحن بحاجة إلى عملاء يفهمون الدلالات من التطبيق.

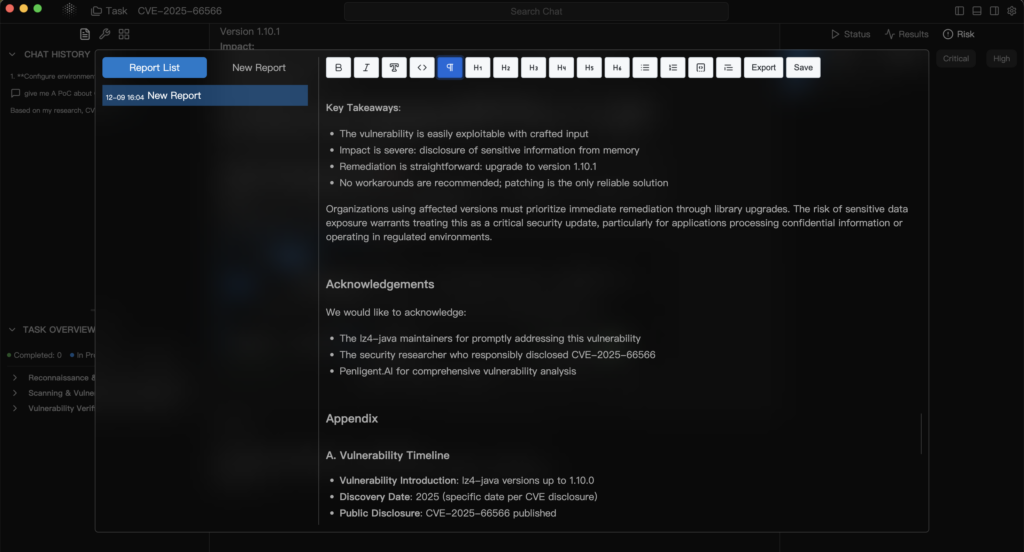

سد الفجوة مع Penligent.ai

في سياق العيوب المنطقية المعقدة مثل CVE-2025-66566-66566، منصات مثل Penligent.ai يمثل التطور التالي للأمن الهجومي. لا يقتصر عمل Penligent على مجرد "المسح"؛ فهو يعمل كجهاز ذكاء اصطناعي مستقل يعمل بالذكاء الاصطناعي.

كيف سيتعامل العامل الذكي مع CVE-2025-66566-66566 بشكل مختلف؟

- التشويش الواعي بالسياق: بدلاً من إرسال بايتات عشوائية، يفهم محرك Penligent بروتوكول التأطير LZ4. يمكنه إنشاء إطارات صالحة بشكل متعمد لفك الضغط إلى أطوال محددة، محسوبة رياضيًا لتفعيل إمكانية قراءة "المخزن المؤقت المتسخ". إنه يستهدف المنطق للضغط، وليس فقط للمحلل.

- تحليل الاستجابة التفاضلية: قد يفوت المحلل البشري أن استجابة الخطأ 500 بايت قد تحتوي على 50 بايت من الضوضاء العشوائية في النهاية. يقوم الذكاء الاصطناعي في Penligent بتحليل إنتروبيا الاستجابة. يتعرف على أن "الضوضاء" لها البنية الإحصائية للنص الإنجليزي أو JSON، ويضع علامة على الفور على أنها تسرب محتمل للذاكرة (كشط الذاكرة).

- الرسم البياني لسلسلة التوريد: يقوم Penligent بتعيين تنفيذ وقت تشغيل مكدس الذكاء الاصطناعي الخاص بك. يحدد أنه أثناء تشغيل

تطبيق My-AI-AI-App v1.0، فإنكافكا-عملاء كافكاتستدعي المكتبة مسار التعليمات البرمجية الأصلية الضعيفة لـLZ4-جافاإنشاء مسار إصلاح ذي أولوية.

من خلال دمج Penligent.ai في خط أنابيب CI/CD، تنتقل المؤسسات من "التصحيح يوم الثلاثاء" إلى "التحقق المستمر". تثبت المنصة ما إذا كان الاستغلال ممكنًا أم لا في بيئتك الخاصةمما يوفر مئات الساعات من وقت الفرز.

استراتيجيات الإصلاح والتقوية

إذا كنت قد حددت أن البنية التحتية الخاصة بك معرضة ل CVE-2025-66566-66566، يلزم اتخاذ إجراء فوري. ومع ذلك، فإن مجرد "صدم الإصدار" غالبًا ما يكون غير كافٍ في بيئات JAR المعقدة والمظللة.

الرقعة (والتحقق)

الإصلاح الأساسي هو ترقية مكتبات LZ4 المتأثرة (عادةً إلى الإصدارات 1.10.x أو أعلى، اعتمادًا على إصدار البائع).

- الإجراء: تشغيل

تبعية mvn:الشجرة -Dverboseأوغرادل للتبعيةللعثور على كل على سبيل المثال. - تحذير: العديد من أطر عمل البيانات الضخمة "تظلل" (تجميع/إعادة تسمية) التبعيات. قد يكون لديك LZ4 ضعيفًا مخفيًا داخل

برطمان شرارة-نواة.جرةتفتقدها الماسحات الضوئية القياسية.

تخفيف وقت التشغيل: التعبئة الصفرية

إذا لم تتمكن من التصحيح الفوري (على سبيل المثال، إذا كنت تقوم بتشغيل مجموعة Hadoop قديمة)، فيجب عليك فرض نظافة الذاكرة في طبقة التطبيق.

- تغيير الرمز: لف منطق فك الضغط الخاص بك. قبل تمرير المخزن المؤقت إلى أداة فك الضغط، قم بفرض

Arrays.fill(مخزن مؤقت، (بايت)0). - تكلفة الأداء: سيؤدي هذا إلى إدخال 5-151 تيرابايت 3 تيرابايت من وحدة المعالجة المركزية على عقد الاستيعاب، ولكنه يبطل خطر تسرب البيانات تمامًا.

تجزئة الشبكة (نهج انعدام الثقة)

افترض أن الذاكرة تتسرب. تأكد أن التسرب لا يمكن أن يخرج من دائرة الانفجار.

- عزل قواعد بيانات المتجهات في VPC الذي يحتوي على لا يوجد خروج إلى الإنترنت العام.

- تنفيذ mTLS (MTLS المتبادل) الصارم بين الخدمات. حتى لو اخترق أحد المهاجمين واجهة الويب الأمامية، يجب ألا يتمكن من إرسال وحدات بايت خام عشوائية إلى طبقة التخزين الداخلية.

المراقبة المستمرة مع eBPF

يجب على فرق الأمن المتقدمة نشر مجسّات eBPF (مرشح حزم بيركلي الموسّع) لمراقبة أنماط الوصول إلى الذاكرة. يمكن للأدوات التي تبحث عن قراءات "خارج الحدود" على مستوى النواة أن تكتشف في كثير من الأحيان سلوك الثغرة التي تستهدف CVE-2025-66566-66566 قبل أن تغادر البيانات الخادم بالفعل.

الخاتمة عصر العمالقة الهشة

الكشف عن CVE-2025-66566-66566 لحظة محورية لأمن الذكاء الاصطناعي. فهي تزيل بريق النماذج اللغوية الكبيرة وتكشف عن السقالات الهشة التي تدعمها منذ عقود. نظرًا لأننا نبني أنظمة تعالج تريليونات الرموز وتخزن بيتابايت من المتجهات، فإن تأثير "تجاوز واحد لسعة المخزن المؤقت" أو "تسرب الذاكرة" يتزايد بشكل متناسب.

بالنسبة لمهندس الأمن، الدرس واضح: النماذج آمنة فقط بقدر أمان الأنابيب التي تغذيها. يجب أن نطالب بتوقيع صارم على التعليمات البرمجية واللغات الآمنة للذاكرة (التحول من C++++Java JNI إلى Rust حيثما أمكن)، والأهم من ذلك، أدوات التحقق الآلي الذكية مثل بنليجنت يمكنها التفكير أسرع من المهاجمين.

قم بتأمين بنيتك التحتية. تحقق من تبعياتك. ولا تثق أبدًا في مخزن مؤقت لم تقم بتصفيره بنفسك.

موارد السلطة العليا ذات الصلة: