في مشهد الذكاء الاصطناعي فائق السرعة في أوائل عام 2026، انقسمت هندسة الأمن إلى حد كبير. فمن ناحية، تعمل الفرق على تحصين خطوط أنابيب RAG للمؤسسات ضد الحقن الفوري. ومن جهة أخرى، تعمل هذه الفرق على تأمين نقاط حماية افتراضية سحابية. ولكن لا تزال هناك نقطة عمياء هائلة في "البنية التحتية في الظل": عقد الحافة والمختبرات الرئيسية حيث تولد نماذج النماذج الأولية.

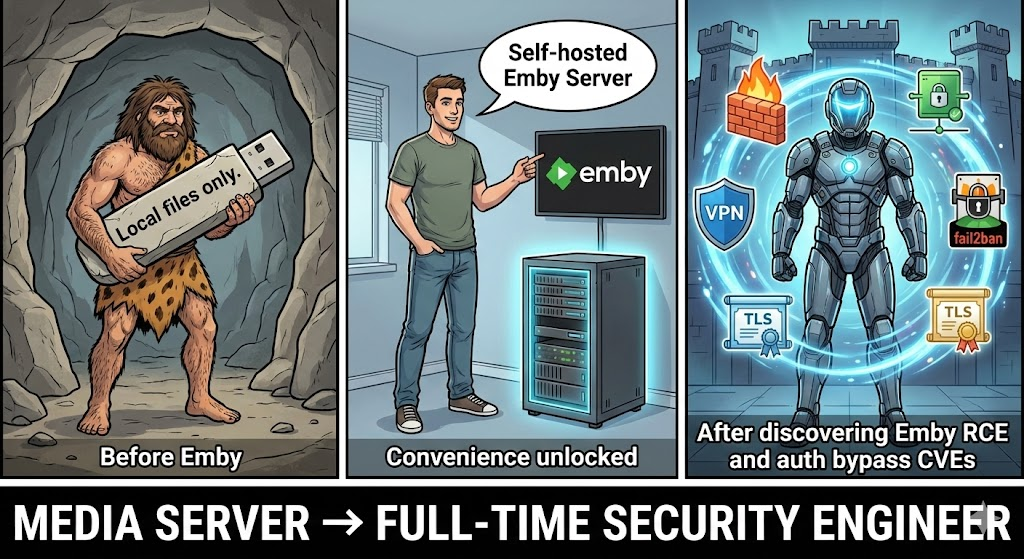

الكشف عن CVE-2025-64113 (نقاط CVSS 9.8، الحرجة) يكشف عن ثغرة كارثية في خادم إمبيوهو حل استضافة وسائط شهير. على الرغم من أن Emby هو برنامج استهلاكي إلا أن بصمة نشره تتداخل بشكل كبير مع مجتمع "LLM المحلي". كثيرًا ما يقوم المهندسون بتشغيل Emby جنبًا إلى جنب مع أولاما, vLLMأو الانتشار المستقر أعباء العمل على خوادم معدنية عالية المواصفات (مزودة بخوادم RTX 4090 أو A6000) لتحقيق أقصى استفادة من الأجهزة.

بالنسبة لمهندس أمان الذكاء الاصطناعي، فإن CVE-2025-64113 ليس خطأ في خادم الوسائط؛ بل هو جسر جذر بدون كلمة مرور إلى مجموعة حوسبة وحدة معالجة الرسومات الخاصة بك. تتخلى هذه المقالة عن سرد التكنولوجيا الاستهلاكية لتحليل الثغرة باعتبارها تهديدًا خطيرًا للبنية التحتية، وتوضح بالتفصيل فشل منطق C#، والتصعيد إلى تنفيذ التعليمات البرمجية عن بُعد (RCE)، وكيفية الدفاع عن السيليكون الخاص بك.

بطاقة استخبارات الثغرات الأمنية

| متري | تفاصيل الاستخبارات |

|---|---|

| معرّف CVE | CVE-2025-64113 |

| المكون المستهدف | خادم Emby (MediaBrowser.Server.Server.Core/خدمة المستخدم) |

| الإصدارات المتأثرة | ما قبل 4.9.1.81 (بيتا ومستقر) |

| فئة الضعف | تجاوز المصادقة (CWE-287) / خطأ في المنطق |

| درجة CVSS v3.1 | 9.8 (حرج) (av:n:n/ac:l/pr:n/ui:n/ui:n/s:u:c:h/i:h/a:h) |

| ناقل الهجوم | شبكة (عن بُعد)، تفاعل صفري |

التعمق التقني: منطق "مفتاح الهيكل العظمي"

خادم Emby Server مبني على NET (C#) كومة. تنبع الثغرة الأمنية من فشل أساسي في منطق "موفر إعادة تعيين كلمة المرور"، وتحديداً فيما يتعلق بكيفية تحقق الخادم من صحة رموز نظام الملفات الفعلية مقابل طلبات واجهة برمجة التطبيقات.

1. الخلل المعماري

تعتمد آلية إعادة تعيين كلمة المرور في Emby على نموذج "إثبات الوصول".

- سير العمل المقصود: يطلب المستخدم إعادة تعيين. يكتب الخادم ملفاً باسم

passwordreset.txtإلى دليل التكوين. يجب على المستخدم نظريًا قراءة هذا الملف (مما يعني أن لديه حق الوصول إلى SSH/ RDP) للمتابعة. - نقطة الضعف تتعامل نقطة نهاية واجهة برمجة التطبيقات API مع التأكيد من إعادة الضبط (

/المستخدمون/المستخدمون/كلمة المرور/الدبوس) يفشل في فرض أن المستخدم يعرف محتوى الملف أو أن جلسة العمل التي بدأت الطلب تتطابق مع جلسة العمل التي تنهيه.

في الإصدارات الضعيفة، يعمل وجود الملف كعلامة منطقية عامة: IsResetMode = صواب. يمكن لأي مستخدم غير مصادق يضغط على واجهة برمجة التطبيقات أثناء هذه النافذة (أو تشغيل النافذة بنفسه) أن يستولي على حساب المسؤول.

2. إعادة بناء رمز الطب الشرعي (افتراضية C#)

استنادًا إلى اختلافات التصحيح والسلوك، يمكننا إعادة بناء التدفق المنطقي الضعيف في خدمة التوصيل أو خدمة المستخدم.

C#

'/// نمط المنطق غير القابل للتغيير public async Task

// خطأ فادح: يتحقق الرمز من وجود الملف إذا كان الملف موجودًا,

// ولكنه يعني الثقة دون التحقق من صحة حمولة الرمز المميز الآمن داخل الطلب.

إذا كان (_fileSystem.FileExists(tokenPath))

{

var user = _userManager.GetUserByName(request.UserName);

// يقدم المهاجم كلمة مرور جديدة، ولأن الملف موجود,

// يسمح الخادم بالكتابة فوقه.

انتظر _userManager.ChangePassword(user, request.NewPassword);

// التنظيف

_fileSystem.DeleteFile(tokenPath);

إرجاع جديد { نجاح = صحيح };

}

طرح استثناء جديد ResourceNotFoundException("لم يتم العثور على الرمز المميز على القرص.");

}`

هذا كلاسيكي وقت التحقق إلى وقت الاستخدام (TOCTOUU) خطأ منطقي مقترن بعمق مصادقة غير كافٍ.

3. سلسلة قتل الاستغلال

- الزناد يرسل المهاجم

POST /Users/ForgotPasswordباسم المستخدم المستهدف (مثل "admin"). ينشئ Embypasswordreset.txt. - السباق/التجاوز: يرسل المهاجم على الفور طلب التأكيد مع كلمة مرور جديدة. نظرًا لأن الملف موجود على القرص، فإن الشرط

الملف موجوديعود صواب. - الاستحواذ يقوم الخادم بتحديث كلمة مرور المسؤول. يقوم المهاجم بتسجيل الدخول.

- التصعيد (RCE):

- تثبيت المكوّن الإضافي: يسمح Emby للمسؤولين بتثبيت المكونات الإضافية (DLLs).

- خطافات FFmpeg: يمكن للمسؤولين تحديد نصوص برمجية مخصصة قبل/بعد المعالجة لتحويل ترميز الوسائط.

- النتيجة: يقوم المهاجم بتنفيذ أمر قذيفة عكسي عبر عملية Emby (غالبًا ما يتم تشغيله كجذر في Docker أو SYSTEM في Windows).

تهديد البنية التحتية للذكاء الاصطناعي: لماذا السياق مهم

غالبًا ما يقوم مهندسو الأمن بتصنيف خوادم الوسائط على أنها "ذات أولوية منخفضة". في سياق تطوير الذكاء الاصطناعي، هذا خطأ فادح.

1. ناقل الهجوم "ذو الموقع المشترك"

عادةً ما يقوم مهندسو الذكاء الاصطناعي ببناء خوادم حوسبة ثقيلة "الكل في واحد". وغالباً ما يستضيف صندوق Ubuntu واحد مزود بخوادم RTX 4090 مزدوجة:

- المنفذ 11434 أولاما (استدلال (LLM) الاستدلال)

- المنفذ 6333: كدرانت (قاعدة بيانات المتجهات)

- المنفذ 8888 مختبر جوبيتر

- المنفذ 8096: إمبي (وسائل الإعلام/الاستخدام الشخصي)

نظرًا لأن هذه الخدمات تعمل على نفس النواة وتشترك في نفس حوامل نظام الملفات (على سبيل المثال, /منت/بيانات)، فإن اختراق Emby من خلال CVE-2025-64113 يسمح للمهاجم بالتمحور محليًا (المضيف المحلي).

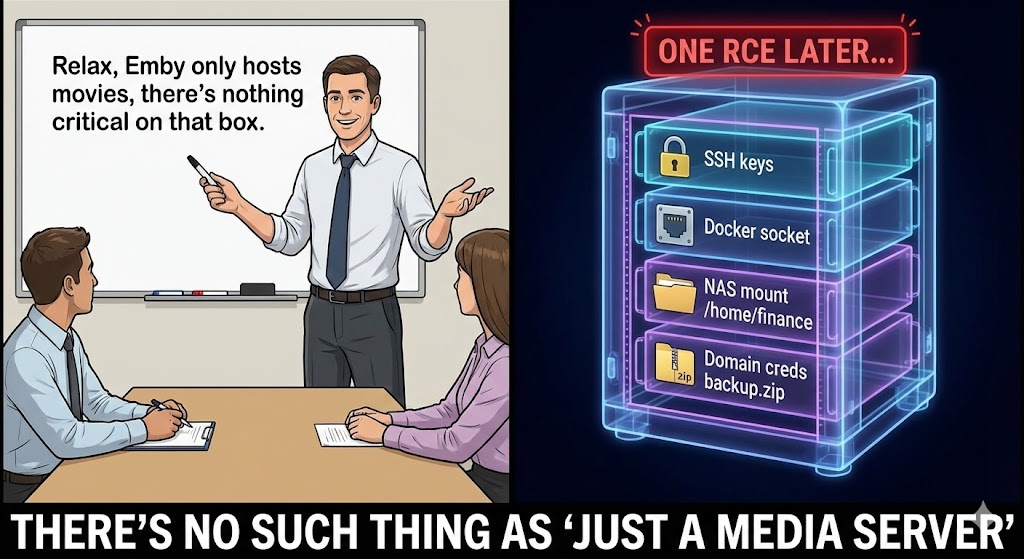

2. تسريب الأصول عالية القيمة

بمجرد دخوله إلى حاوية/عملية Emby، يمكن للمهاجم الاستفادة من عمليات تثبيت وحدة التخزين للوصول:

- أوزان الطراز: محولات LoRA المملوكة أو المضبوطة ضبطًا دقيقًا

المستشعرات الآمنةملفات تساوي آلاف الساعات الحوسبة. - مجموعات بيانات RAG Datasets: مخازن المتجهات غير المشفرة التي تحتوي على قواعد معرفية خاصة بالشركات.

- متغيرات البيئة:

.envالملفات التي غالبًا ما تتم مشاركتها بين حاويات docker التي تحتوي على مفاتيح OpenAI API أو رموز HuggingFace المميزة.

3. اختطاف الحوسبة (Cryptojacking)

غالبًا ما يكون التأثير الأكثر فورية هو الحرمان من الموارد. ينشر المهاجمون عمال المناجم الصامتون (مثل XMRig) مثبتة على نوى CUDA محددة، مما يؤدي إلى استنزاف 30-501 تيرابايت من سعة وحدة معالجة الرسومات. وهذا يقلل من زمن الاستنتاج لأعباء عمل الذكاء الاصطناعي المشروعة ويسبب ارتفاع درجة حرارة الأجهزة، كل ذلك مع الحفاظ على دقة التهرب من المراقبة الأساسية لوحدة المعالجة المركزية.

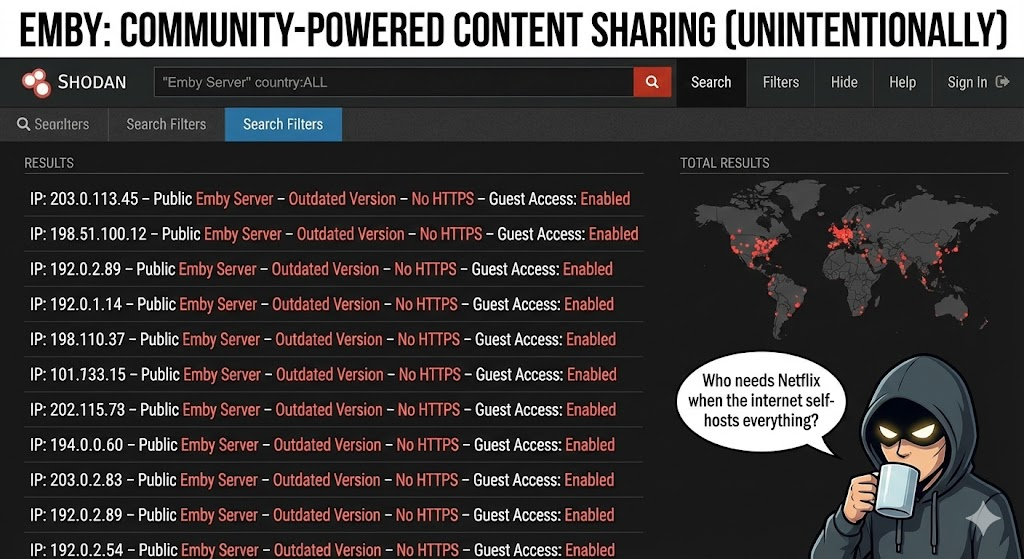

الدفاع القائم على الذكاء الاصطناعي: الميزة البنلجنتية

يُعدّ اكتشاف CVE-2025-64113 في بيئة ذكاء اصطناعي موزعة ومخصصة أمرًا صعبًا. تتطلب أدوات الفحص التقليدية (Nessus/Qualys) عمليات فحص معتمدة لرؤية أنظمة الملفات وغالبًا ما تفوت المنافذ غير القياسية.

هذا هو المكان Penligent.ai إعادة تعريف الموقف الأمني الهجومي.

- اكتشاف أصول الظل ("المجهول المجهول")

يستخدم وكلاء الذكاء الاصطناعي من Penligent تحليل حركة المرور السلبية والتقصي النشط لتحديد "خدمات الظل". حيث يكتشف أن عقدة وحدة معالجة الرسومات عالية القيمة تعرض المنفذ 8096 ويضع بصمة على الخدمة على أنها Emby، ويربطها تلقائيًا بمعلومات CVE-2025-64113 الحرجة. إنه يضع المخاطر في سياقها: "خادم وسائط مكشوف على عقدة ذكاء اصطناعي حرجة."

- التحقق المنطقي غير المدمر

بدلًا من محاولة إعادة تعيين كلمة مرور المسؤول (والتي قد تتسبب في رفض الخدمة)، يقوم Penligent بإجراء مسبار منطقي آمن.

- يبدأ المصافحة لتشغيل المصافحة لتشغيل

passwordreset.txtآلية الإنشاء (إذا كانت آمنة). - يقوم بتحليل توقيت استجابة API ورموز الخطأ لتحديد ما إذا كان ناقل التجاوز نشطاً.

- فهو يؤكد الثغرة مع نتائج إيجابية كاذبة تقترب من الصفر، مما يوفر تنبيهًا "حرجًا" تم التحقق منه دون تعطيل مشاهدة المهندس لفيلم ليلة السبت أو تدريب LLM الخاص به.

دليل المعالجة والتقوية

إذا كنت تدير بنية تحتية للذكاء الاصطناعي تتضمن Emby، فإن اتخاذ إجراء فوري أمر إلزامي.

1. الترقيع (الإصلاح الوحيد)

الترقية إلى خادم إيمبي 4.9.1.81 على الفور. هذا الإصدار يعيد كتابة منطق إعادة تعيين كلمة المرور بشكل أساسي ليتطلب رمزًا مميزًا لا يمكن تخمينه عبر تفاعل واجهة برمجة التطبيقات.

2. القفل الثابت لنظام الملفات ("مفتاح الإيقاف")

إذا لم تتمكن من التصحيح الفوري (على سبيل المثال، بسبب تجميد التبعية)، يمكنك تحييد الثغرة عن طريق منع إنشاء رمز إعادة التعيين.

لنظام التشغيل Linux (Docker/Bare Metal):

باش

´# انتقل إلى دليل تكوين Emby cd /var/lib/emby/config

إنشاء ملف وهمي

لمس passwordreset.txt

اجعلها غير قابلة للتغيير (حتى الجذر لا يمكنه كتابتها/حذفها)

sudo chattr +i passwordreset.txt``

التأثير: طلب واجهة برمجة التطبيقات (API) الخاص بالمهاجم إلى نسيت كلمة المرور سيفشل لأن الخادم لا يستطيع الكتابة إلى الملف، مما يؤدي إلى كسر السلسلة المنطقية.

للويندوز:

انقر بزر الماوس الأيمن فوق مجلد التكوين -> خصائص -> الأمان -> متقدم. أضف قاعدة "رفض الكتابة" لحساب المستخدم الذي يقوم بتشغيل خدمة Emby.

3. تجزئة الشبكة (ثقة معدومة)

- عزل منافذ الإدارة: لا تعرض أبداً المنفذ 8096/8920 للإنترنت العام.

- استخدام الأنفاق: الوصول إلى الخدمات عبر مقياس الذيل, نفق كلاودفليرأو شبكة افتراضية خاصة افتراضية.

- عزل الحاويات: تأكد من عدم تشغيل حاوية Emby Docker كـ

متميزون -ممتازويقوم بتحميل دلائل الوسائط المحددة التي يحتاجها فقط (للقراءة فقط حيثما أمكن)، وليس كامل/mnt/الجذر.

الخاتمة

CVE-2025-64113 هو تذكير بأن سطح الهجوم لنظام الذكاء الاصطناعي يمتد إلى ما هو أبعد من النموذج نفسه. في عصر البنية التحتية المتقاربة، يمكن لثغرة في تطبيق وسائط ترفيهية أن تعرض أعباء عمل الذكاء الاصطناعي الأكثر تقدماً للخطر.

تتمحور هندسة الأمن حول حماية بالكامل المكدس. من خلال تطبيق التصحيح الصارم، وتجزئة الشبكة، واستخدام أدوات اكتشاف الأصول القائمة على الذكاء الاصطناعي مثل Penligent، يمكن للمؤسسات إغلاق هذه الأبواب الخلفية قبل أن تؤدي إلى خسارة كارثية في الحوسبة أو الملكية الفكرية.