حتى في عام 2025، لا يزال مفهوم كلمة مرور WPA2 بمثابة الحاجز الأساسي الذي يحمي الشبكات اللاسلكية من الوصول غير المصرح به.

بالنسبة للمحترفين العاملين في مجال أمن الشبكات، واختبارات الاختراق، وأبحاث الثغرات بمساعدة الذكاء الاصطناعي، فإن عبارة المرور هذه أكثر بكثير من مجرد مجموعة بسيطة من الأحرف؛ فهي تمثل الحارس الأساسي لعمليات نقل البيانات المشفرة.

لا يزال WPA2 يدعم غالبية الأجهزة المستخدمة حاليًا، مما يعني أنه لا يزال محورًا أساسيًا لأي شخص ملتزم بحماية البنية التحتية للشبكة في سياقات المنزل والمؤسسة على حد سواء.

ما هي كلمة مرور WPA2؟

A WPA2 password is the security key used in the WPA2 (Wi‑Fi Protected Access 2) protocol to restrict access to wireless networks.

WPA2 builds upon and replaces earlier WPA and WEP standards, offering stronger encryption, better data protection, and more robust network access control. Its primary role is to ensure that only authorized users can connect to the Wi‑Fi network and that all data transmitted over that network remains encrypted and secure against interception.

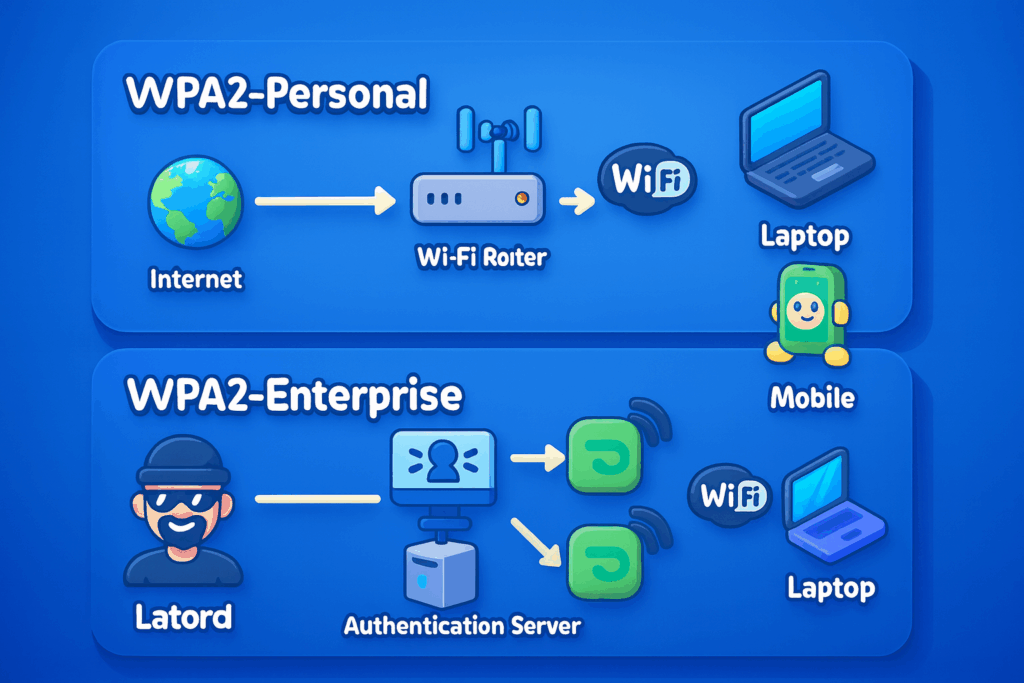

يعمل WPA2 في وضعين رئيسيين، لكل منهما طرق مصادقة مختلفة:

- WPA2-Personal (WPA2-PSK): يشيع هذا الوضع في الشبكات المنزلية والشركات الصغيرة، ويستخدم هذا الوضع مفتاح مشترك مسبقاً (PSK) للمصادقة - عادةً ما تكون عبارة مرور تم إنشاؤها بواسطة مسؤول الشبكة أثناء إعداد جهاز التوجيه. يجب على كل جهاز ينضم إلى الشبكة توفير نفس المفتاح للوصول.

- WPA2-Enterprise: مخصص للمؤسسات الكبيرة، ويستخدم هذا الوضع خادم مصادقة - غالباً ما يكون خادم RADIUS - للتحقق من صحة الوصول. بدلاً من الاعتماد على كلمة مرور واحدة مشتركة، يتم تعيين بيانات اعتماد فريدة لكل مستخدم مثل زوج اسم مستخدم/كلمة مرور أو شهادات رقمية أو رموز هوية أخرى. تتيح هذه البنية إمكانية التحكم في الوصول لكل مستخدم، وتسجيل النشاط، والإدارة المحكمة لقواعد المستخدمين الكبيرة، مما يعزز بشكل كبير من أمان الشبكة بشكل عام.

كيفية عمل WPA2 ولماذا هو آمن

يستخدم بروتوكول WPA2 بروتوكول AES-CCMP، الذي يجمع بين التشفير القوي وفحوصات السلامة التي تضمن عدم التلاعب بالبيانات أثناء الإرسال.

تكون الحزم التي يتم اعتراضها بدون المفتاح الصحيح غير قابلة للقراءة وغير مجدية للمهاجمين. ومع ذلك، فإن قوة كلمة المرور تؤثر بشكل كبير على الأمان العملي؛ يمكن أن تؤدي عبارة المرور الضعيفة أو التي يمكن التنبؤ بها إلى تقويض حتى أقوى دفاعات التشفير من خلال جعل الشبكة عرضة للقوة الغاشمة أو هجمات القاموس.

مثال - التحقق من نوع التشفير لشبكة متصلة:

# عرض تفاصيل الواجهة اللاسلكية

iwconfig wlan0

# استخدام nmcli لسرد نوع التشفير

nmcli device wifi list | grep MySecureWiFi

غالبًا ما يقوم الباحثون الأمنيون بإجراء هذا الفحص قبل الاختبار لتحديد ما إذا كان الهدف يستخدم WPA2-PSK أو WPA2-Enterprise، وللتأكد من وضع التشفير الدقيق.

اختبار الاختراق منهجية شبكات WPA2

أثناء اختبار الاختراق المصرح به لشبكات WPA2، يتبع الباحثون الأمنيون سير عمل منظم يعكس النهج الاستراتيجي للخصم في العالم الحقيقي مع الحفاظ على الامتثال الصارم للحدود القانونية والأخلاقية.

يعرض الجدول أدناه سير العمل هذا بوضوح، مما يضمن تغطية كاملة من الاستطلاع إلى إعداد التقارير.

| الخطوة | الوصف |

|---|---|

| 1. جمع المعلومات الاستخبارية (الاستطلاع) | تحديد SSID وBSSID وقناة التشغيل والعملاء المتصلين عبر المراقبة السلبية. |

| 2. تحليل نقاط الضعف | تحقق من نوع التشفير (AES-CCMP، WPA2-PSK) وابحث عن احتياطي TKIP، والبرامج الثابتة القديمة، والتهيئة الخاطئة. |

| 3. نمذجة التهديدات | تعيين نواقل الهجوم المحتملة - اختراق عبارة المرور الضعيفة، واستغلال KRACK، ونقاط الوصول المارقة، وحقن MITM - وتحديد الأولويات بناءً على الاحتمالية والتأثير. |

| 4. اختراق كلمة المرور (مصرح به) | التقاط حزم مصافحة WPA2، ثم محاولة تنفيذ هجمات القاموس/القوة الغاشمة. |

| 5. الاستغلال والحركة الجانبية | استخدم المفتاح المخترق للوصول إلى الخدمات الداخلية والتحقق من إمكانية اعتراض البيانات أو تعديلها. |

| 6. التقارير والتوصيات | قم بتوثيق جميع الخطوات والأدوات والنتائج، وقدم تحسينات قابلة للتنفيذ مثل كلمات مرور أقوى، وتعطيل WPS، والترقية إلى WPA3. |

يظل سير العمل هذا أساس اختبار اختراق WPA2. الخطوتان 1 و4 مهمتان بشكل خاص: إجراء استطلاع دقيق لالتقاط المصافحة، ثم استخدام اختبارات الاختراق المصرح بها لتقييم قوة كلمة المرور ومرونتها.

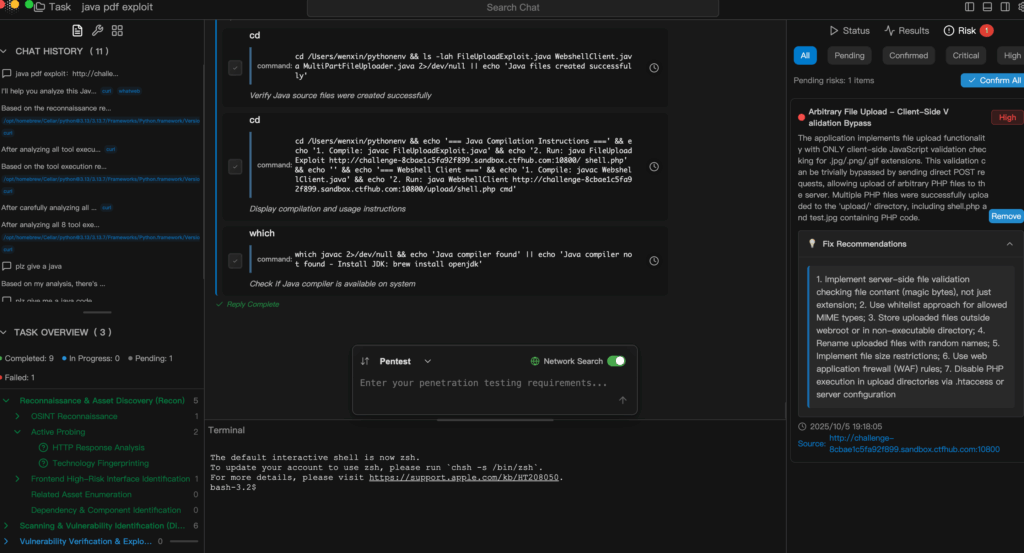

اختبار WPA2 الآلي والقائم على الذكاء الاصطناعي - مع Penligent

على الرغم من أن المنهجية المنظمة الموضحة أعلاه مجربة وفعالة، إلا أنها يدوية إلى حد كبير، وتتطلب أدوات متعددة لسطر الأوامر، وتصفية دقيقة للبيانات المشوشة، وكتابة اختبارات معقدة، وإنشاء التقارير النهائية يدويًا.

بنليجنت يعمل على تبسيط هذه العملية بشكل جذري من خلال السماح للمختبر بإصدار تعليمات واحدة باللغة الطبيعية - مثل "تحليل شبكة WPA2 هذه بحثًا عن ثغرات المصافحة ومحاولة اختراق كلمة المرور المصرح بها" - وجعل وكيل الذكاء الاصطناعي الخاص به يختار بشكل مستقل الأدوات المناسبة، وتسلسل العمليات اللازمة، والتحقق من المخاطر المكتشفة، وتجميع تقرير مفصل ومرتب حسب الأولوية يتضمن إرشادات الإصلاح.

الخاتمة

لا تزال كلمة مرور WPA2 تحتل مكانة مركزية في أبحاث بروتوكول التشفير وتقييم أمن الشبكات. من خلال الجمع بين طرق الاختراق التقليدية المنظمة ومنصات الأتمتة الذكية مثل Penligent، يمكن للباحثين إجراء اختبارات أسرع وأكثر دقة وفعالية مع تكريس المزيد من خبراتهم لتحليل الثغرات وتطوير تدابير مضادة فعالة.