In der datengesteuerten Landschaft des Jahres 2025 bilden relationale Datenbankmanagementsysteme (RDBMS) nach wie vor das Fundament der Unternehmensinfrastruktur. Für Software-Ingenieure und Sicherheitsexperten ist SQL ein zweischneidiges Schwert: Es ist das wichtigste Werkzeug für die Datenanalyse und gleichzeitig die kritischste Angriffsfläche für Datenverletzungen.

Diese SQL-Spickzettel ist nicht nur eine Syntax-Referenz. Es ist ein strategischer Leitfaden, der Ihnen dabei helfen soll, effiziente Abfragen zu schreiben, Leistungsengpässe zu diagnostizieren und Ihre Anwendungen gegen die ausgeklügelten Injektionsangriffe zu schützen, die heute weit verbreitet sind.

Fortgeschrittene SQL-Muster für Ingenieure

Während SELECT * FROM ist, wo jeder anfängt, erfordert das moderne Ingenieurwesen die Beherrschung komplexer Datenmanipulationen.

Gemeinsame Tabellenausdrücke (CTEs)

CTEs verbessern die Lesbarkeit und ermöglichen eine rekursive Logik, die für das Durchlaufen von hierarchischen Daten (wie Organigrammen oder Dateisystemen) unerlässlich ist.

SQL

- Rekursive CTE zum Durchlaufen einer KategorienhierarchieWITH RECURSIVE CategoryPath AS ( SELECT id, name, parent_id, name AS path FROM categories WHERE parent_id IS NULLUNION ALLSELECT c.id, c.name, c.parent_id, CONCAT(cp.path, ' > ', c.name) FROM categories c JOIN CategoryPath cp ON c.parent_id = cp.id ) SELECT FROM CategoryPath;

Fensterfunktionen

Fensterfunktionen ermöglichen es Ihnen, Berechnungen in einer Reihe von Tabellenzeilen durchzuführen, die in irgendeiner Weise mit der aktuellen Zeile zusammenhängen, ohne die Ergebnismenge zusammenzufassen wie GROUP BY.

SQL

- Berechnung der laufenden Summe und Einstufung der Benutzer nach AusgabenSELECT user_id, order_date, amount, SUM(amount) OVER (PARTITION BY user_id ORDER BY order_date) as running_total, RANK() OVER (ORDER BY amount DESC) as spend_rank FROM orders;

Effiziente Verbindungen

Es ist wichtig zu verstehen, wie man Datensätze zusammenführt. Die falsche Verwendung von Zusammenführungen ist die #1 Ursache für langsame Berichtsabfragen.

Der ultimative SQL-Spickzettel für Sicherheitsingenieure: Abfragen, Optimierung und Abwehr von Injektionen

SQL

- Innerer Join: Nur passende DatensätzeSELECT u.email, o.total FROM users u INNER JOIN orders o ON u.id = o.user_id WHERE o.status = 'completed';

Spickzettel zur Leistungsoptimierung

Bei effizientem SQL geht es nicht nur um Geschwindigkeit, sondern auch um Skalierbarkeit und die Vermeidung von Denial of Service (DoS) durch Ressourcenerschöpfung.

| Technik | Umsetzung | Auswirkungen |

|---|---|---|

| Indizierung | CREATE INDEX idx_user_login ON users(last_login); | Reduziert O(N) vollständige Tabellenscans auf O(log N) Lookups. Wesentlich für WHERE und JOIN Spalten. |

| Pläne erläutern | ERKLÄREN, ANALYSIEREN, AUSWÄHLEN ... | Zeigt den Ausführungspfad der Abfrage an (Seq Scan vs. Index Scan). |

| **Vermeiden Sie Select *** | SELECT id, name anstelle von SELECT * | Reduziert die Netzwerk-E/A und den Speicherverbrauch, insbesondere bei TEXT/BLOB-Spalten. |

| Paginierung | BEGRENZUNG 100 (Verwenden Sie die Paginierung von Schlüsselsätzen für große Datensätze) | Verhindert das Laden von Millionen von Zeilen in den Anwendungsspeicher. |

SQL Injection (SQLi) Spickzettel - Die Angriffsfläche

Für Sicherheitsingenieure ist das Verständnis der Syntax eines Angriffs der erste Schritt zur Prävention. Im Folgenden finden Sie eine Aufschlüsselung der in modernen Produktionsumgebungen beobachteten Nutzlasten.

1. Umgehung der Authentifizierung und Logikfehler

Angreifer verwenden boolesche Logik, um die Authentifizierungsprüfungen zu umgehen.

| Ziel | Beispiel für die Nutzlast | Gefährdeter Kontext |

|---|---|---|

| Login-Umgehung | ' OR '1'='1 | SELECT * FROM users WHERE user='$u' AND pass='$p' |

| Rolleneskalation | ' OR role='admin'-- | Überschreiben von hartkodierten Filtern in alten Administrationspanels. |

| Trunkierung von Kommentaren | admin' -- (SQL) oder admin' # (MySQL) | Ignoriert den Rest der Abfrage (z. B. Passwortprüfungen). |

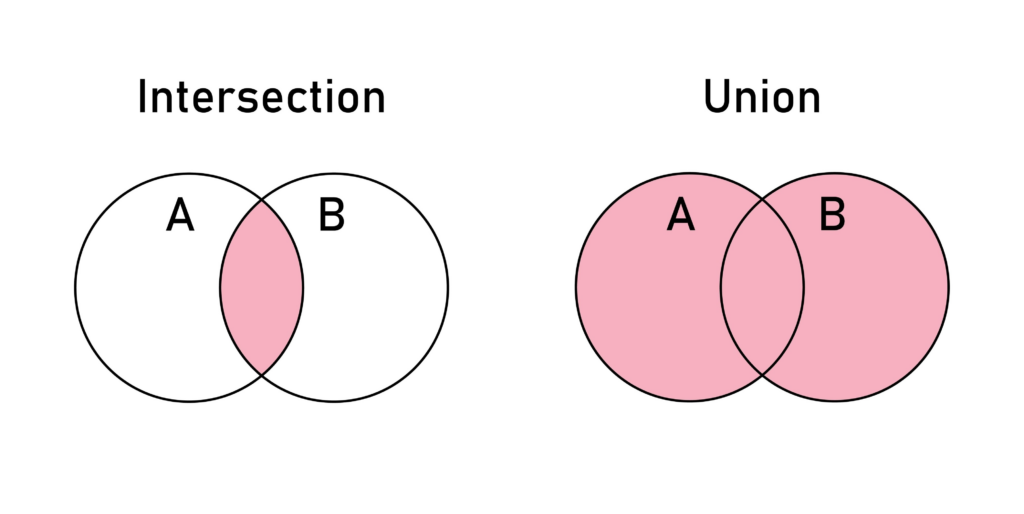

2. Unionsbasierte Injektion

Wird verwendet, um Daten aus anderen Tabellen zu extrahieren, wenn die Abfrageergebnisse auf dem Frontend sichtbar sind.

- Nutzlast:

' UNION SELECT Benutzername, Passwort, null FROM users-- - Risiko: Vollständiger Datenbank-Dump über die Frontend-Benutzeroberfläche.

3. Blinde SQL-Injektion (Zeit und Boolesche Werte)

Wenn die Anwendung Fehler unterdrückt, stellen Angreifer wahre/falsche Fragen an die Datenbank.

- Auf Boolescher Basis:

' UND (AUSWAHL 1)=1--(Seite lädt normal) vs.' UND (AUSWAHL 1)=0--(Seiteninhalt fehlt). - Zeitbasiert:

' UND SLEEP(5)--.(MySQL) oder'; WAITFOR DELAY '0:0:5'--(MSSQL).- Anmerkung: Zeitbasierte Angriffe werden zunehmend eingesetzt, um WAFs zu umgehen, die Fehlermeldungen filtern.

4. Auswirkungen in der realen Welt: CVE-Fallstudie

CVE-2024-12345 (Hypothetisches Beispiel mit hoher Auswirkung):

Ein weit verbreitetes CMS ermöglichte es nicht authentifizierten Benutzern, SQL über den sort_order-Parameter in einer API zu injizieren. Da die Eingabe direkt in die ORDER BY-Klausel verkettet wurde, konnten Angreifer Stacked Queries ausführen, was über Datenbankerweiterungen zu Remote Code Execution (RCE) führte.

- Lektion: Vertrauen Sie niemals Eingaben, auch nicht in

ORDER BYoderGROUP BYKlauseln.

Verteidigungs- und Härtungsstrategien

Die einzige robuste Verteidigung gegen SQL-Injection ist die strukturelle Trennung von Daten und Code.

1. Parametrisierte Abfragen (vorbereitete Anweisungen)

Dies ist der Goldstandard. Die Datenbank behandelt Benutzereingaben ausschließlich als Daten, niemals als ausführbare Befehle.

Angreifbar (Python):

Python

# DANGEROUS: Direkte Verkettung query = f "SELECT * FROM users WHERE email = '{user_input}'" cursor.execute(query)

Sicher (Python):

Python

# SAFE: Parametrisierung cursor.execute("SELECT * FROM users WHERE email = %s", (user_input,))

2. Least Privilege

Stellen Sie sicher, dass der Datenbankbenutzer, der mit Ihrer Webanwendung verbunden ist, nur SELECT, INSERT, UPDATE, DELETE Genehmigungen. Es sollte niemals haben die Berechtigung DROP TABLE, GRANToder Zugriff auf Systemdateien (xp_cmdshell).

KI-gesteuerte Sicherheit mit Penligent

Im Zeitalter der schnellen CI/CD-Bereitstellung kann eine manuelle Codeüberprüfung nicht jeden dynamischen SQL-Aufbau oder logischen Fehler aufspüren.

Penligent.ai verändert die SQL-Sicherheitsanalyse, indem es über den einfachen Regex-Abgleich hinausgeht.

- Kontextabhängige AST-Analyse: Im Gegensatz zu herkömmlichen Linters analysiert Penligent den Abstract Syntax Tree (AST) Ihres Codes. Es versteht den Datenfluss und erkennt, wenn eine benutzergesteuerte Variable eine rohe SQL-Ausführungssenke erreicht, selbst wenn sie mehrere Funktionen durchläuft.

- Erkennung von Logikfehlern: Penligent erkennt subtile logische Schwachstellen, wie z. B. fehlende Berechtigungsprüfungen in komplexen

JOINAbfragen oder potenzielle DoS-Vektoren in nicht optimierten rekursiven CTEs. - Automatisierte Behebung: Es zeigt nicht nur den Fehler an, sondern schlägt auch die richtige Syntax der parametrisierten Abfrage oder ORM-Methode für Ihr spezifisches Sprachframework vor.

Durch die Integration von Penligent in Ihre Pipeline stellen Sie sicher, dass Ihre SQL-Spickzettel Best Practices werden automatisch durchgesetzt und sichern Ihre Datenschicht, bevor der Code überhaupt in die Produktion gelangt.

Schlussfolgerung

Die Beherrschung von SQL erfordert ein Gleichgewicht aus technischer Präzision und Sicherheitsvorkehrungen. Ganz gleich, ob Sie eine Fensterfunktion für ein Analyse-Dashboard optimieren oder eine Blind SQL Injection-Schwachstelle beheben, dieser Spickzettel dient Ihnen als Referenz. Halten Sie Ihre Abfragen performant, Ihre Eingaben parametrisiert und Ihre Tests automatisiert.