Warum "java pdf exploit" weiter im Trend liegt

"Java-PDF-Ausnutzung" ist ein allgemeiner Suchbegriff, den Menschen verwenden, wenn sie sich Sorgen machen über bösartige PDFs die Schwachstellen auslösen in PDF-Leser oder Missbrauch Java/JavaScript-Funktionen in der Dokumenten-Pipeline. PDFs können aus verschiedenen Blickwinkeln Risiken bergen: eingebettetes JavaScript, Parser-Fehler in Lesegeräten oder unsichere PDF-Generatoren, die von Angreifern kontrollierte Eingaben einlesen. Forscher haben diese Probleme seit Jahren dokumentiert - von JavaScript-basierte PDF-Angriffe und Bereitstellung von Exploit-Kits bis vor kurzem Missbrauch von Rendering und Generatoren. Intigriti+4SentinelOne

Kurz gesagt: Auch wenn PDF nicht für die Ausführung von beliebigem Code konzipiert wurde, Implementierungsfehler in gängigen Lesegeräten und Ökosystemen haben es zu einem zuverlässigen Köder bei echten Angriffen gemacht. Historische Aufzeichnungen und Bedrohungsprotokolle von Anbietern und Labors bestätigen dieses Muster.

Was Angreifer versuchen und was Verteidiger brauchen

Angreifer lieben PDFs, denn ein einziger Anhang kann Social Engineering mit Client-seitige Parsing-Fehler. Sie verstecken Nutzlasten mit Verschleierung/VerschlüsselungHebelwirkung JavaScript-Aktionenoder ausnutzen Parser-Unstimmigkeiten in Anwendungen und Browsern. Verteidiger brauchen jedoch keinen Exploit-Code; sie brauchen sichere Validierung:

- erkennen Signale (unerwartete Java-Prozess-Spawns, verdächtige Dateisystemzugriffe, seltsame Netzwerk-Callbacks);

- Verhalten reproduzieren auf kontrollierte Weise;

- Schiff priorisierte Korrekturen (Siehe aktuelle und klassische Analysen zu bösartigen PDFs und deren Erkennung). SentinelOne+1

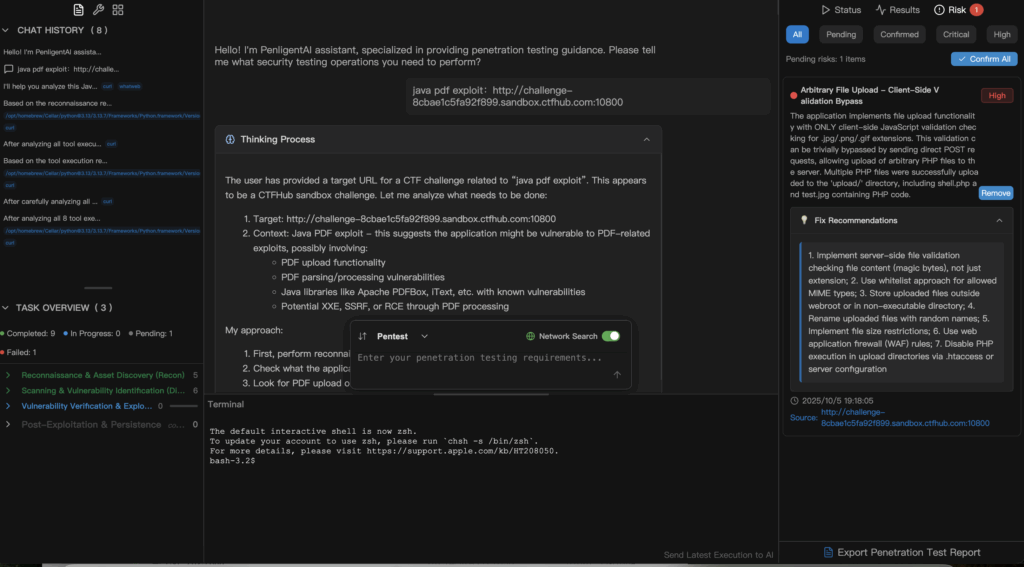

Eine defensive Demo: Validierung in natürlicher Sprache mit Penligent

So können Teams das Risiko sicher zu demonstrieren-mit keine Befehlszeile und kein Skripting:

Schritt 1 - Aufforderung, in einfachem Englisch

"Prüfen Sie meinen Laborendpunkt auf Java-PDF-Exploit-Muster. Verwenden Sie nur sichere Diagnosen. Markieren Sie abnormale Java-Prozess-Aktivitäten, verdächtige PDF-Aktionen und alle Netzwerk-Callbacks."

Schritt 2 - Penligent verwandelt die Eingabeaufforderung in einen bereinigten Test

Penligent orchestriert kontrollierte Sonden gegen ein Laborbild, das PDF-Verarbeitungspfade simuliert ohne echten Exploit-Code ausführt. Es sucht nach denselben Indikatoren, die Forscher hervorheben (JS-Aktionen, Parser-Anomalien, Generator-Macken) und korreliert Signale in Echtzeit. 2PortSwigger+2

Schritt 3 - Handlungsfähige Ergebnisse

Sie erhalten klare, nach Prioritäten geordnete Leitlinien für Abhilfemaßnahmen:

- Patch- und Versionsziele (Härtung von Lesegeräten/OS);

- riskant deaktivieren PDF-JavaScript wo dies möglich ist;

- anziehen. Zugangskontrollen über PDF-Generatoren;

- Erkennungen hinzufügen für Prozess/Datei/Netzwerk Verhaltensweisen, die häufig in bösartigen PDF-Dateien zu finden sind. (Hersteller- und Laborberichte empfehlen durchweg, Lesegeräte zu patchen und riskante Funktionen zu deaktivieren). Microsoft

Auf diese Weise verwandeln Sie eine beängstigende Schlagzeile in wiederholbare Validierung-keine riskanten Nutzlasten, nur vertretbare Signale und schnelle Korrekturen.

Praktische Checkliste zum Härten

- Patch-Leser & OS (Verfolgen Sie CVEs für Acrobat/Reader und Ihre PDF-Bibliotheken). CVE

- PDF-JavaScript deaktivieren wenn es das Geschäft zulässt; Prüfung von "Öffnen/Launchen"-Aktionen. CISA

- PDF-Generatoren härten (Bereinigung von benutzergesteuerten Eingaben; Test auf SSRF/Templating-Missbrauch). Intigriti

- Anomalien erkennen (Java-Prozesse, die von Lesern gestartet werden, unerwartete Netzwerkausgänge, seltsame Dateischreibvorgänge). Mittel+1

- Benutzer unterrichten (nicht vertrauenswürdige PDFs sind nach wie vor ein Hauptphishing-Vektor; deaktivieren Sie das automatische Öffnen). Jüngste Berichte zeigen, dass sich PDF-basierte Kampagnen immer noch weiterentwickeln. Thoughtworks

Probieren Sie es selbst aus (natürlichsprachliche Eingabeaufforderungen für Penligent)

- "Eine sichere Java-PDF-Exploit-Validierung auf meiner Test-VM ausführen. Keine echten Nutzlasten; sammle Prozess-/Datei-/Netzwerksignale und schlage Korrekturen vor."

- "Überprüfung unserer PDF-Generator-Endpunkte auf Injektions-/SSRF-Risiken und Erstellung eines Plans zur Risikominderung". Intigriti

- "Überprüfen Sie, ob Adobe Reader-Einstellungen und -Versionen auf allen Endgeräten die Anfälligkeit für bekannte PDF JS-Probleme verringern. CISA