Im Schatten der Schlagzeilen machenden KI-Modell-Exploits ist eine grundlegendere Infrastrukturbedrohung aufgetaucht, die uns an die Anfälligkeit moderner Webdienste erinnert. CVE-2025-59304 ist nicht nur ein weiterer Fehler, sondern ein kritischer Architekturfehler in der Swetrix Webanalyse-APIeine Open-Source-Plattform, die zunehmend für datenschutzfreundliche Datentelemetrie eingesetzt wird.

Diese Schwachstelle birgt ein CVSS-Score von 9.8 (kritisch)was darauf hindeutet, dass ein nicht authentifizierter, entfernter Angreifer ihn mit geringer Komplexität ausnutzen kann, um das System vollständig zu kompromittieren. Der Vektor? Ein klassischer Verzeichnisumgehung (CWE-22) die aufgrund eines schlechten API-Designs direkt in die Entfernte Code-Ausführung (RCE).

Für Sicherheitsingenieure und DevSecOps-Architekten ist CVE-2025-59304 eine Fallstudie aus dem Lehrbuch der "Sink Pollution". Sie zeigt, wie ein Fehler bei der Normalisierung von Dateipfaden in einer High-Level-API eine routinemäßige Dateioperation in ein Einfallstor für eine Serverübernahme verwandeln kann. Dieser Artikel bietet eine tiefgehende forensische Analyse der Schwachstelle und rekonstruiert die Kill Chain von der ersten HTTP-Anfrage bis zur endgültigen Shell-Ausführung.

Vulnerability Intelligence Card

| Metrisch | Intelligenz Detail |

|---|---|

| CVE-Bezeichner | CVE-2025-59304 |

| Zielkomponente | Swetrix Web Analytics API (v3.1.1 und früher) |

| Klasse der Anfälligkeit | Verzeichnisumgehung (CWE-22), die zu RCE führt |

| CVSS v3.1 Bewertung | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Sanierung | Upgrade auf Version nach der Übergabe 7d8b972 |

Technische Vertiefung: Vom Traversal zur Shell

Die Swetrix-API verwaltet die Dateneingabe und die Konfigurationsverwaltung für die Analyseplattform. Die Schwachstelle besteht, weil die Anwendung die vom Benutzer bereitgestellten Eingaben, die Dateisystempfade vorgeben, nicht ordnungsgemäß bereinigt.

1. Die gebrochene Logik: Versagen der Pfadnormalisierung

Bei der sicheren Kodierung muss jede Eingabe, die zur Konstruktion eines Dateipfads verwendet wird, "normalisiert" werden (Auflösung von .. Segmente) und anhand einer Liste zulässiger Verzeichnisse überprüft. CVE-2025-59304 entsteht, weil der API-Endpunkt Benutzereingaben blind in eine Dateipfad-Operation verkettet.

Hypothetisches verwundbares Backend (Node.js/Express Logic):

JavaScript

`// THE VULNERABLE PATTERN // Endpunkt zum Speichern benutzerdefinierter Konfigurationen oder temporärer Daten app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } = req.body;

// FATAL FLAW: Keine Bereinigung von 'Dateiname'

// Angreifer sendet: { "filename": "../../../../../etc/cron.d/pwn", "content": "* * * * * root /tmp/shell.sh" }

const targetPath = path.join(__dirname, 'data', filename);

try {

// Die Anwendung schreibt den Inhalt in den durchlaufenen Pfad

await fs.writeFile(targetPath, content);

res.json({ success: true });

} catch (e) {

res.status(500).json({ error: e.message });

}

});`

2. Die Kill Chain: Eskalation zum RCE

Während Directory Traversal oft mit Lesen Dateien (Information Disclosure), ihre Umwandlung in RCE impliziert Beliebige Datei schreiben Fähigkeiten. Hier ist, wie ein Angreifer dies als Waffe einsetzt:

- Phase 1: Erkundung Der Angreifer identifiziert den API-Endpunkt, der dateibezogene Parameter (z. B. Dateiname, Pfad, Schlüssel) akzeptiert, über Swagger-Dokumente oder Verkehrsanalyse.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- Phase 3: Weaponization (The Execution) Um Code auszuführen, muss der Angreifer an eine Stelle schreiben, die das System automatisch ausführt oder interpretiert. Übliche Ziele sind unter anderem:

- Cron Jobs: Schreiben einer Datei in

/etc/cron.d/oder/var/spool/cron/crontabs/um jede Minute ein Reverse-Shell-Skript auszuführen. - Web-Shell: Wenn die API neben einem Webserver läuft (z. B. Nginx für PHP oder ein Node.js Dynamic Loader), kann ein Shell-Skript (

shell.js,cmd.php) in die öffentliche Webroot. - Konfigurations-Vergiftung: Das Überschreiben einer Konfigurationsdatei (wie

config.jsoder.env), die die Anwendung neu lädt und bösartigen Code in die Startroutine einschleust.

- Cron Jobs: Schreiben einer Datei in

- Phase 4: Persistenz Sobald die Shell wieder eine Verbindung hergestellt hat, stellt der Angreifer die Persistenz her, indem er ein legitim erscheinendes Benutzerkonto oder einen systemd-Dienst hinzufügt.

Analyse der Auswirkungen: Zusammenbruch der Infrastruktur

Die Kompromittierung des Swetrix-API-Servers ist ein katastrophales Ereignis für die Datenintegrität und die Netzwerksicherheit:

- Data Lake Exfiltration: Angreifer erhalten direkten Zugriff auf die zugrundeliegenden Datenbankanmeldeinformationen (oft in env-Dateien gespeichert, die über Traversal zugänglich sind) und können so den gesamten Analysedatensatz mit sensiblen Benutzerverhaltensprotokollen auslesen.

- Vergiftung der Lieferkette: Wenn die kompromittierte Instanz Teil eines größeren SaaS-Angebots ist, können Angreifer das Analyse-JavaScript-Snippet ändern, das an Kundenwebsites gesendet wird, und die Analyseplattform in einen Verteiler für Malware (z. B. Krypto-Drainer) verwandeln.

- Seitliche Bewegung: Der Server wird für den Angreifer zu einer Art Bollwerk, das es ihm ermöglicht, interne Dienste zu scannen und anzugreifen, die zuvor vom Internet abgeschirmt waren.

KI-gesteuerte Verteidigung: Der sträfliche Vorteil

Herkömmliche DAST-Scanner (Dynamic Application Security Testing) sind bei der Erkennung logikbasierter Traversal-Schwachstellen in modernen APIs notorisch ineffizient.

- Kontextblindheit: Legacy-Scanner versprühen generische Nutzdaten (wie

../../win.ini), die häufig an Validierungsschemata scheitern (z. B. wenn die API ein JSON-Objekt erwartet, wird eine rohe String-Nutzlast vor der Verarbeitung zurückgewiesen). - Blinde Logik: Sie können nicht bestimmen wobei die Datei geschrieben wurde, was zu falschen Negativmeldungen führt.

Dies ist der Ort, an dem Penligent.ai stellt einen Paradigmenwechsel dar. Penligent nutzt Kontextabhängiges API-Fuzzing angetrieben durch KI-Agenten:

- Schema-Interpretation: Die Agenten von Penligent analysieren die API-Definition (OpenAPI/Swagger), um die erwartete Datenstruktur zu verstehen. Sie konstruieren gültige JSON-Payloads, die Traversal-Sequenzen einbetten innerhalb die zulässigen Parameterfelder.

- Intelligente Nutzlasterzeugung: Anstelle von zufälligem Rauschen erzeugt die KI Nutzdaten, die auf das Zielbetriebssystem zugeschnitten sind (Erkennung von Linux vs. Windows). Für CVE-2025-59304 generiert sie "Marker File"-Nutzdaten - gleichartige Dateien mit eindeutigen Hashes.

- Closed-Loop-Verifizierung: Das System sendet nicht nur die Nutzlast, sondern prüft aktiv, ob die Datei erfolgreich geschrieben wurde und zugänglich ist. Dies bestätigt die Beliebige Datei schreiben Schwachstelle mit 100% Sicherheit und ohne Risiko eines Absturzes des Dienstes, wodurch ein kritischer Fehler von einem allgemeinen Fehler unterschieden werden kann.

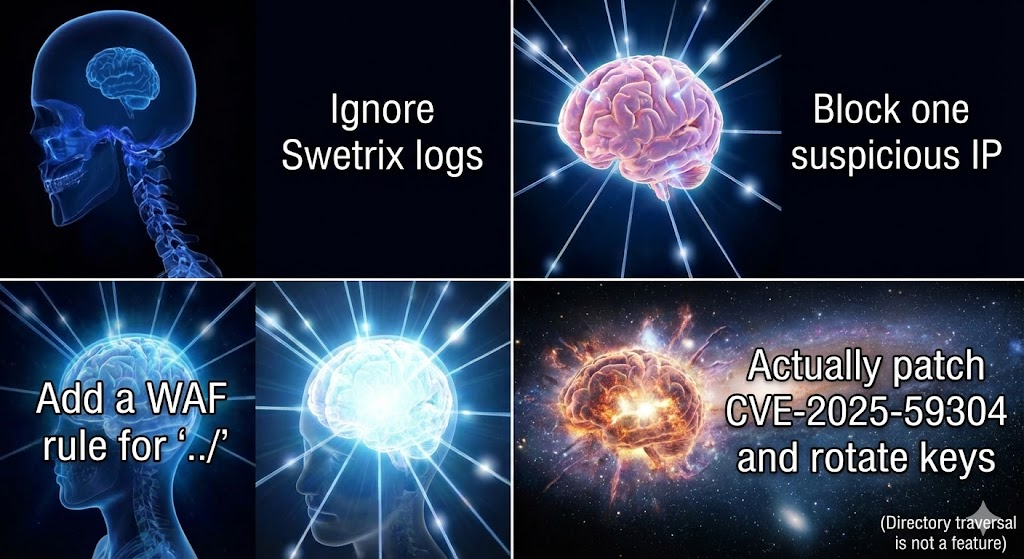

Handbuch zur Wiederherstellung und Härtung

Wenn Sie Swetrix oder ähnliche selbst gehostete Analysetools verwenden, besteht sofortiger Handlungsbedarf.

1. Sofortiges Patching

Aktualisieren Sie Ihre Swetrix Web Analytics API-Instanz sofort. Stellen Sie sicher, dass Ihr Build den Fix von übergeben. 7d8b972 oder ist die Version v3.1.2+. Dieser Patch führt eine strenge Logik zur Pfadvalidierung ein, die das Durchlaufen von Zeichen verhindert.

2. Implementierung der "Jail"-Logik (Chroot)

Die Entwickler sollten sicherstellen, dass Dateioperationen streng auf ein bestimmtes Verzeichnis beschränkt sind.

- Sicheres Code-Muster: Verwenden Sie

path.resolve()und prüfen, ob der resultierende Pfad mit dem zulässigen Verzeichnispräfix beginnt.JavaScriptconst resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected"); }

3. WAF und Laufzeitschutz

- WAF-Regeln: Konfigurieren Sie Ihre Web Application Firewall (Cloudflare, AWS WAF) so, dass sie Anfragen blockiert, die

../,..%2f, oder%2e%2ein JSON-Körpern oder URL-Parametern. - Containerhärtung: Führen Sie den API-Dienst als Nicht-Root-Benutzer aus. Konfigurieren Sie das Dateisystem des Containers als Schreibgeschützt (

readOnlyRootFilesystem: truein Kubernetes), die nur bestimmte temporäre Verzeichnisse als beschreibbar einbindet. Dies hindert Angreifer daran, in Systempfade wie/etc/cron.d/.

Schlussfolgerung

CVE-2025-59304 ist eine deutliche Erinnerung daran, dass in der Ära komplexer Microservices ein einfacher Fehler bei der Pfadverarbeitung zu einer vollständigen Kompromittierung der Infrastruktur führen kann. Bei der Sicherheit geht es nicht nur um Authentifizierung, sondern um eine strenge Eingabevalidierung auf jeder Ebene des Stacks.

Für den Elitesicherheitsingenieur ist die Lektion klar: Vertrauen Sie keiner Eingabe. Validieren Sie Pfade, schränken Sie Dateisystemberechtigungen ein, und nutzen Sie KI-gesteuerte Tests, um diese Logikfehler zu finden, bevor es die Angreifer tun.