Was ist kaputte Zugangskontrolle?

Defekte Zugangskontrolle tritt auf, wenn eine Anwendung nicht in der Lage ist, angemessene Beschränkungen für das, was Benutzer sehen oder tun können, durchzusetzen.

Mit anderen Worten: Angreifer nutzen Logikfehler aus, um auf Daten oder Aktionen zuzugreifen, die eigentlich verboten sein sollten - wie die Anzeige von Datensätzen anderer Benutzer oder die Durchführung von Verwaltungsaufgaben ohne Genehmigung.

Diese Schwachstelle steht an der Spitze der OWASP Top 10 Liste, weil es sowohl üblich als auch gefährlich ist. Ist die Zugriffskontrolle erst einmal ausgehebelt, braucht der Angreifer keine ausgeklügelten Exploits, sondern nur ein paar manipulierte Anfragen, um sich horizontal oder vertikal über die Berechtigungsgrenzen hinweg zu bewegen.

Allgemeine Beispiele

| Typ | Beschreibung | Beispiel |

|---|---|---|

| Horizontale Eskalation | Zugang zu den Daten anderer Benutzer auf derselben Berechtigungsstufe. | Ändern von user_id=1 zu user_id=2 um das Profil eines anderen Benutzers zu lesen. |

| Vertikale Eskalation | Wechsel von einer normalen Benutzerrolle zu Administratorrechten. | Ändern eines Anfragekörpers zum Setzen "Rolle": "admin". |

| IDOR (Unsichere direkte Objektreferenz) | Direkter Zugriff auf Objekte ohne Überprüfung der Eigentumsverhältnisse. | Herunterladen von /Rechnung?id=5678 auch wenn sie einem anderen Benutzer gehört. |

| Nur clientseitige Prüfungen | Verlassen Sie sich auf versteckte Tasten oder deaktivierte Eingänge für die Zugangskontrolle. | Eine versteckte "Löschen"-Schaltfläche in HTML kann weiterhin über die API aufgerufen werden. |

Entwickler verlassen sich oft auf clientseitige Kontrollen - ausgeblendete Schaltflächen, deaktivierte UI-Elemente oder JavaScript-Prüfungen -, weil sie einfach zu implementieren sind und das Benutzererlebnis verbessern. Das Problem entsteht, wenn diese Front-End-Regeln als einzige Verteidigungslinie behandelt werden: Ohne strenge serverseitige Durchsetzung wird jeder API-Endpunkt zu einer impliziten Vertrauensgrenze. Eine fehlende oder inkonsistente Validierung von Objektbesitz, Rollenansprüchen und Sitzungs-Tokens bedeutet, dass eine manipulierte Anfrage Identifikatoren, Replay-Tokens oder geänderte Nutzdaten ersetzen kann, um auf Daten zuzugreifen oder diese zu manipulieren, die der Anfragende nicht sehen sollte. Wenn Teams darüber hinaus die Prinzipien der geringsten Rechte vernachlässigen - durch die Vergabe breiter Rollen, langlebiger Token oder übermäßiger API-Bereiche -, wächst die Angriffsfläche und die Durchsetzung wird über alle Dienste hinweg brüchig.

Die Folgen für die Praxis sind gravierend. Eine unzureichende Zugangskontrolle ermöglicht es Angreifern, vertrauliche Kunden- oder Unternehmensdaten zu exfiltrieren, Aufzeichnungen zu manipulieren oder wichtige Informationen zu löschen, was Vertrauen zerstören und den Betrieb stören kann. In vielen Fällen ist dies der Dreh- und Angelpunkt für größere Angriffe: Ein Angreifer, der seine Berechtigungen ausweiten oder sich seitlich bewegen kann, kann ganze Systeme oder Verwaltungskonsolen übernehmen. Abgesehen von den direkten Schäden führen diese Fehler häufig zu Verstößen gegen gesetzliche Bestimmungen und Compliance-Vorschriften - wodurch Unternehmen Geldstrafen und Kosten für die Behebung von Problemen im Rahmen von Richtlinien wie GDPR oder PCI DSS drohen - und können einen lang anhaltenden Imageschaden hinterlassen, der weitaus kostspieliger ist als die anfängliche technische Behebung.

Wie man sie erkennt und vermeidet

- Erzwingen Sie immer eine Zugriffskontrolle auf dem Server - vertrauen Sie niemals dem Kunden.

- Anwendung des Prinzips der geringsten Privilegien - Jeder Benutzer oder API-Schlüssel sollte nur über das Notwendigste verfügen.

- Überprüfen des Eigentums an einem Objekt vor der Rückgabe oder Änderung von Ressourcen.

- Unvorhersehbare Identifikatoren verwenden anstelle von fortlaufenden IDs.

- Implementierung einer rollenbasierten Zugriffskontrolle (RBAC) und eine einheitliche Validierungslogik.

- Kontinuierliche Tests durchführen mit automatisierten Tools wie Penligent.

Penligent: Erkennung von Fehlern in der Zugangskontrolle mit natürlicher Sprache

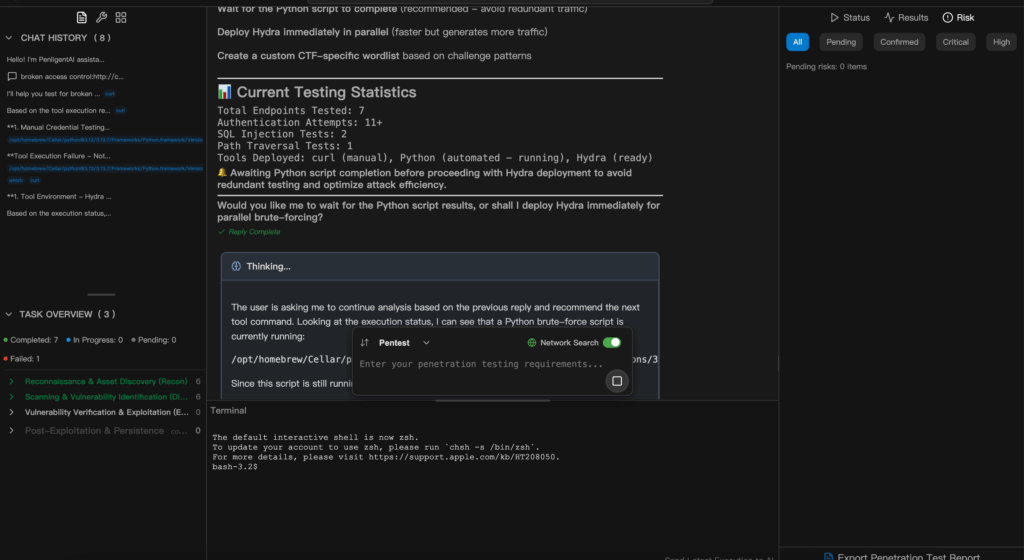

Sträflich ermöglicht es Sicherheitsteams, mit einer Eingabeaufforderung in natürlicher Sprache auf Schwachstellen in der Zugangskontrolle zu testen - ohne Code oder Skripte.

Beispiel Aufforderung:

"Überprüfen Sie meine Webanwendung auf Schwachstellen in der Zugriffskontrolle - einschließlich horizontaler und vertikaler Privilegienerweiterung."

Wie geht es weiter?

Automatisch sträflich:

- Zählt die Endpunkte und Rollen auf;

- Simuliert mehrere Benutzerebenen;

- Erkennt unautorisierte Zugriffsversuche;

- Hebt hervor, welche APIs oder Seiten ausgesetzt sind;

- Schlägt Abhilfemaßnahmen vor - ohne dass die Produktionssysteme berührt werden.

Durch die Kombination von KI-Schlussfolgerungen und regelbasierter Validierung bietet Penligent defensiver Einblick in Minuten, nicht in Stunden.

Wichtigste Erkenntnisse

Eine fehlerhafte Zugangskontrolle ist nicht nur ein Programmierfehler, sondern ein Konstruktionsfehler, den die Automatisierung jetzt frühzeitig erkennen kann.

Mit Penligent können Sie von der "reaktiven Korrektur" zur proaktive Präventionmit einfachem Englisch, um Ihre Anwendungen sicher und intelligent zu prüfen.