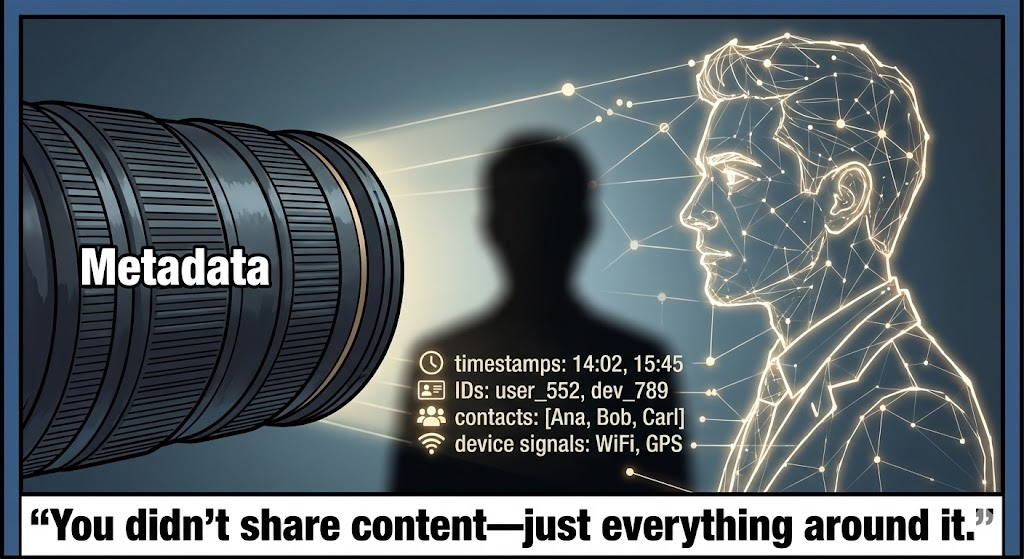

In der modernen gegnerischen Landschaft ist "Privatsphäre" ein operatives Versagen, und "Anonymität" ist lediglich ein vorübergehender Zustand der Inkorrelation. Für den Elite-Red-Teamer oder den KI-Sicherheitsingenieur besteht das Ziel der Open-Source-Intelligence (OSINT) nicht darin, verborgene Informationen zu finden, sondern Informationen, die öffentlich sind, als Waffe einzusetzen.

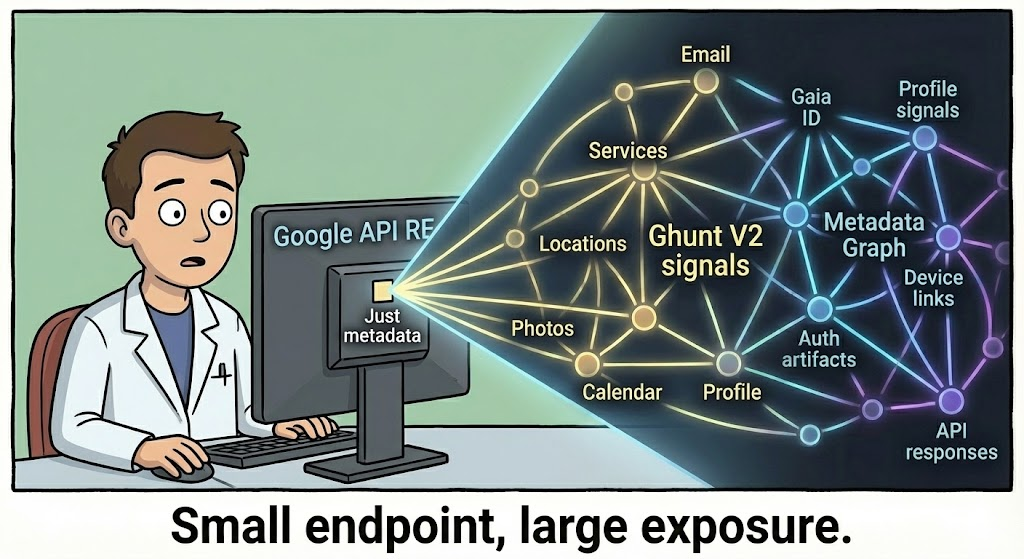

Ghunt ist über seine Ursprünge als einfaches Python-Skript hinausgewachsen und hat sich zum Standard-Framework für die Abfrage des Google-Ökosystems entwickelt. Dabei wird kein Fehler ausgenutzt, sondern die grundlegende Architektur der verbundenen Dienste. Durch die Analyse der API-Aufrufe zwischen dem Gerät eines Nutzers und den Google-Servern - insbesondere durch die Nutzung des Spiel-Dienste, Kartenund Menschen-APIs-Ghunt verwandelt eine sterile E-Mail-Adresse in ein dynamisches "Pattern of Life"-Diagramm.

Dieses umfassende technische Dossier wird die internen Mechanismen von Ghunt V2 dekonstruieren, produktionstaugliche Python-Automatisierungsstrategien bereitstellen und seine Rolle bei der Ausnutzung schwerwiegender Sicherheitslücken wie CVE-2026-21858 und CVE-2025-68613und zeigen, wie Penligent.ai automatisiert diese gesamte Tötungskette durch Agentic AI.

Teil I: Die Mechanik der Extraktion (Unter der Haube)

Um zu verstehen, wie man Ghunt effektiv nutzen kann, muss man verstehen, was es auf dem Draht tut. Ghunt ist im Kern ein authentifizierter API-Client, der legitime Google-Anwendungen emuliert.

1. Der Berechtigungskontext: Anatomie einer Sitzung

Ghunt funktioniert nicht anonym. Es erfordert einen gültigen Sitzungsstatus, um Googles "Consent Bump" und Anti-Scraping-Heuristik zu umgehen. Der "Zauber" liegt vor allem in bestimmten Cookies:

__Secure-1PSID&__Secure-3PSID: Dies sind die primären Identifikatoren für eine dauerhafte Google-Sitzung. Sie ermöglichen den Zugriff auf den Kontext "Persönliche Suche".oauth_token: Wird oft extrahiert, um Aufrufe der Google People API zu autorisieren, ohne einen vollständigen OAuth-Zustimmungsbildschirm auszulösen.

Wenn Sie Folgendes ausführen Anmeldung bei ghuntexportieren Sie diesen kryptografischen Zustand aus Ihrem Browserkontext in eine Python httpx Sitzung. Das Tool verwaltet dann die X-Goog-AuthUser Kopfzeilen, um zwischen den Konten zu wechseln, und ahmt damit das Verhalten eines Benutzers nach, der in Chrome zwischen dem persönlichen und dem Firmenprofil wechselt.

2. Entschlüsselung der Matrix: Protokollpuffer (Protobuf)

Im Gegensatz zu Standard-REST-APIs, die sauberes JSON zurückgeben, geben viele interne Google-Endpunkte (insbesondere Maps und Play Store) Daten zurück, die in Protokollpuffer (Protobuf).

- Die Herausforderung: Protobuf ist ein Binärformat. Ohne die

.protoDefinitionsdateien (die Google geheim hält), sind die Daten ein Strom unlesbarer Bytes. - Die Ghunt-Lösung: Die Entwickler von Ghunt haben das Wire-Format zurückentwickelt. Das Tool enthält einen benutzerdefinierten Parser, der diese binären Ströme rekursiv deserialisiert.

- Beispiel: Bei der Abfrage der Maps-Beiträge eines Nutzers erhält Ghunt einen Protobuf-Blob. Es entfernt die Kopfzeilen, identifiziert Feld-Tags (z. B. Feld

1ist die Überprüfungs-ID, das Feld2ist der Zeitstempel), und rekonstruiert ein lesbares Objekt. Diese Fähigkeit, rohen, internen Binärverkehr zu analysieren, unterscheidet Ghunt von einfachen HTML-Scrapern.

- Beispiel: Bei der Abfrage der Maps-Beiträge eines Nutzers erhält Ghunt einen Protobuf-Blob. Es entfernt die Kopfzeilen, identifiziert Feld-Tags (z. B. Feld

Teil II: Die modulare Angriffsfläche

Ghunt V2 arbeitet mit einer modularen Architektur. Jedes Modul zielt auf ein bestimmtes Datensilo innerhalb der Google-Infrastruktur ab.

Modul A: Die E-Mail-Pivoting-Engine (E-Mail jagen)

Dies ist der häufigste Einstiegspunkt. Sie füttern es [email protected]und fragt den internen Endpunkt ab https://clients6.google.com/rpc.

- GAIA ID Auflösung: Das Modul löst die E-Mail in eine GAIA-ID (Google-Konten und ID-Verwaltung). Diese 21-stellige Ganzzahl ist der unveränderliche Kern der Identität eines Nutzers. Selbst wenn der Nutzer seine E-Mail-Adresse oder seinen Anzeigenamen ändert, bleibt die GAIA-ID bestehen.

- Dienst Aufzählung: Es wird geprüft, ob öffentliche Profile in Fotos, Karten und Kalender vorhanden sind.

- Cloud IAM Leckage: Entscheidend ist, dass es erkennen kann, ob der Nutzer einen aktiven Fußabdruck in Google Cloud Platform (GCP) hat. Wenn ein Red Teamer weiß, dass ein Ziel ein "GCP-Administrator" ist, hat er sofort Priorität für Phishing-Kampagnen mit folgenden Zielen

gcloudEmpfehlungsschreiben.

Modul B: Die Geolocation Trilateration (Karten jagen)

Dieses Modul sammelt "Bewertungen" und "Fotos", die von der Zielperson veröffentlicht werden.

- Zeitstempel-Analyse: Durch die Korrelation der Zeitstempel von Bewertungen mit den Geokoordinaten der bewerteten Unternehmen erstellt Ghunt eine Geschwindigkeitskarte.

- Szenario: Eine Zielperson bewertet ein Café in San Francisco um 09:00 Uhr und ein Restaurant in Palo Alto um 12:00 Uhr. Dies bestätigt ihren physischen Standort und ihre Reisefähigkeit.

- Vertrauenswürdiges Scoring: Ghunt V2 berechnet einen Vertrauenswert für die "Home Base" des Nutzers durch Clustering der Bewertungsdichte.

Modul C: Gerätetelemetrie und die Play-API (Spiel jagen)

Das vielleicht gefährlichste Modul für die Ausnutzung von Hardware. Durch Abfrage der Google Play-Bibliothek listet Ghunt die mit dem Konto verbundenen Geräte auf.

- Extrahierte Daten: Hersteller (Samsung, Pixel, Xiaomi), Modellnummer (SM-S918B) und Zeitstempel "Zuletzt gesehen".

- Bewaffnung: Dies ist nicht nur eine Kleinigkeit. Es ist die Voraussetzung für hardwarespezifische Remote Code Execution (RCE).

Teil III: Fortgeschrittene Technik - Automatisieren der Jagd

Die manuelle CLI-Nutzung ist für die Erkundung im Unternehmensmaßstab nicht ausreichend. Im Folgenden finden Sie eine robuste, produktionsreife Python-Implementierung, die Ghunt in eine asynchrone Klassenstruktur einbettet, die sich für die Integration in eine größere Pipeline eignet.

Die GhuntAutomator Klasse

Python

`import asyncio import json import logging from typing import Dict, Optional from ghunt.api import GHuntAPI from ghunt.objects import Target from ghunt.utils import get_httpx_client

Konfigurieren Sie die strukturierte Protokollierung für die Pipeline

logging.basicConfig(level=logging.INFO, format='%(asctime)s - %(levelname)s - %(message)s')

Klasse GhuntAutomator: def init(self): self.client = get_httpx_client() self.api = GHuntAPI(self.client) self.is_authenticated = False

async def authenticate(self) -> bool:

"""

Initialisiert die Sitzung mit gespeicherten Anmeldedaten.

Setzt voraus, dass Cookies bereits im Standardpfad serialisiert sind.

"""

try:

self.is_authenticated = await self.api.login()

if self.is_authenticated:

logging.info("[+] Erfolgreich bei Google Internal APIs authentifiziert.")

return True

sonst:

logging.error("[-] Authentifizierung fehlgeschlagen. Cookie-Gültigkeit prüfen.")

return False

except Exception as e:

logging.critical(f"[-] Fatal Auth Error: {e}")

return False

async def scan_target(self, email: str) -> Optional[Dict]:

if not self.is_authenticated:

logging.warning("[-] Scannen nicht möglich: Nicht authentifiziert.")

return Keine

logging.info(f"[*] Initiating Deep Scan for: {email}")

try:

target = Target(self.api, email)

found = await target.hunt()

wenn nicht gefunden:

logging.info(f"[-] Ziel {email} nicht gefunden oder versteckt.")

return Keine

# 1. Basis-Intelligenz

intel_package = {

"gaia_id": ziel.person.gaia_id,

"name": ziel.person.name,

"profile_pic": ziel.person.profile_pic,

"last_active": target.person.last_active_service,

"devices": [],

"locations": []

}

# 2. Extrahieren der Geräte-Telemetrie (kritisch für CVE-Zuordnung)

if ziel.person.geräte:

for device in target.person.devices:

intel_package["devices"].append({

"model": device.model,

"last_seen": str(device.last_seen)

})

# 3. Extrahieren von Geolocation-Daten aus Karten

if target.person.maps_contribs:

for review in target.person.maps_contribs[:5]: # Die 5 aktuellsten Bewertungen

intel_package["locations"].append({

"Veranstaltungsort": review.venue_name,

"bewertung": bewertung.bewertung,

"timestamp": str(review.date)

})

return intel_package

except Exception as e:

logging.error(f"[-] Fehler während der Scan-Logik: {e}")

return Keine

async def cleanup(self):

await self.client.aclose()

Ausführungsgeschirr

async def main(): automator = GhuntAutomator() if await automator.authenticate(): result = await automator.scan_target("[email protected]") if result: print(json.dumps(result, indent=4)) await automator.cleanup()

wenn Name == “Haupt": asyncio.run(main())`

Dieser Code ist Pipeline-fähig. Es umfasst Fehlerbehandlung, strukturierte JSON-Ausgabe und modularen Aufbau. Es kann in einem größeren verteilten System in Containern untergebracht und von einer Nachrichtenwarteschlange (wie Kafka oder RabbitMQ) ausgelöst werden.

Teil IV: Die Kill Chain - Überschneidung von OSINT mit CVEs

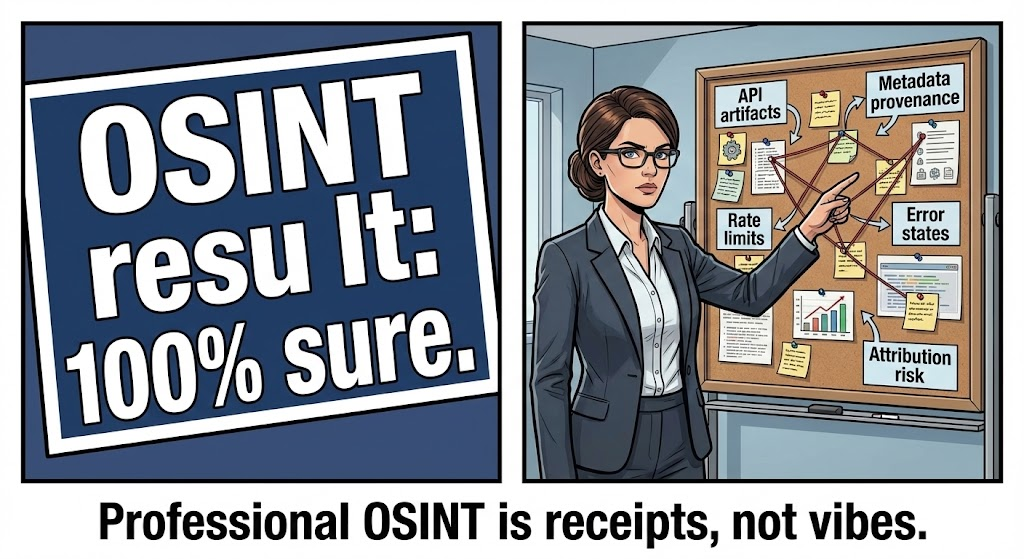

Der wahre Wert von Ghunt zeigt sich, wenn die Ergebnisse mit der CVE-Landschaft (Common Vulnerabilities and Exposures) von 2026 überlagert werden.

1. Der Hardware-Vektor: CVE-2026-21858 (CoreAudio RCE)

Kontext: CVE-2026-21858 ist eine kritische Sicherheitslücke in der Media Processing Engine von Android 15 und früher. Sie ermöglicht es einem Angreifer, beliebigen Code auszuführen, indem er eine missgestaltete Audiodatei per MMS oder WhatsApp versendet.

- Das Problem: Der Exploit ist hardwareabhängig. Das Senden der falschen Nutzdaten an die falsche Architektur (z. B. Senden einer Exynos-Nutzdaten an ein Snapdragon-Gerät) führt zu einem Absturz und alarmiert den Benutzer.

- Die Ghunt-Lösung: Durch Laufen

Spiel jagenfindet der Angreifer das genaue Modell heraus (z. B. "Pixel 7 Pro"). Sie gleichen dies mit der Kompatibilitätsmatrix CVE-2026-21858 ab. - Das Ergebnis: Ein 100% zuverlässiger, klickfreier Kompromiss. Ghunt bietet die Targeting-Lösung für die Rakete.

2. Der Identitätsvektor: CVE-2025-68613 (OAuth Token Leck)

Kontext: CVE-2025-68613 betrifft einen Fehler in der Art und Weise, wie bestimmte Integrationen von Drittanbietern mit Google OAuth Refresh-Tokens umgehen.

- Das Problem: Angreifer müssen wissen die Integrationen, die ein Benutzer genehmigt hat. Das Sprühen von Blind-Exploits ist laut.

- Die Ghunt-Lösung: Die Ghunt-Module "SpiderDAL" (Digital Asset Links) und "Fotos" können oft auf Verbindungen zu Drittanbietern schließen. Wenn Ghunt anzeigt, dass der Nutzer Fotos von einer bestimmten Drittanbieter-App postet, weiß der Angreifer, dass ein gültiges OAuth-Token für diese Integration existiert.

- Das Ergebnis: Der Angreifer initiiert die CVE-2025-68613 Flow speziell gegen die von Ghunt identifizierte App und stiehlt die persistente

refresh_tokenund die dauerhafte Übernahme von Konten (ATO) zu erreichen.

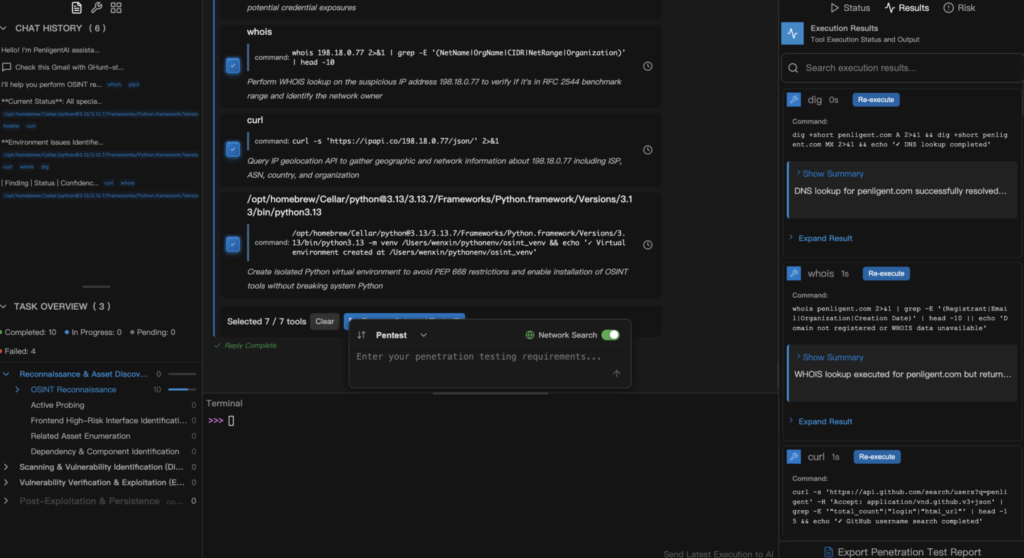

Teil V: Die Zukunft - Von Skripten zu agentenbasierter KI (Penligent.ai)

Das obige Python-Skript ist zwar leistungsfähig, repräsentiert aber die "manuelle Ära" der Sicherheit. Es erfordert einen Menschen, der die JSON-Daten interpretiert, die CVE-Daten nachschlägt und die Nutzdaten erstellt. Im Jahr 2026 ist die Geschwindigkeit der entscheidende Faktor. Dies ist der Punkt Agentische KI übernimmt.

Penligent.aidie weltweit erste Agentischer AI-Hackerabsorbiert die Logik von Werkzeugen wie Ghunt in eine kognitive Architektur. Es lässt Ghunt nicht einfach "laufen", sondern "versteht" die Ausgabe.

Die kognitive Schleife eines nachsichtigen Agenten:

- Beobachtung (Der Sensor): Der Agent setzt selbstständig einen Ghunt-ähnlichen Sensor gegen eine Liste von Unternehmens-E-Mails ein.

- Orientierung (Der Kontext):

- Rohdaten: "Benutzer A verwendet ein Samsung S24".

- Wissensabfrage: Der Agent fragt seine interne Vektordatenbank mit Sicherheitslücken ab. Er vergleicht "Samsung S24" + "Android 15" mit CVE-2026-21858.

- Entscheidung (Die Strategie): Der Agent berechnet den Weg des geringsten Widerstands.

- Option A: Phishing-E-Mail? (Erfolgsquote 12%).

- Option B: Mobile RCE über CVE-2026-21858? (Erfolgsquote 95%).

- Auswahl: Der Agent wählt die Option B.

- Aktion (Die Validierung): Der Agent erzeugt eine Sicherer Proof-of-Concept (PoC) Artefakt. Es nutzt das Gerät nicht böswillig aus, sondern überprüft, ob die Schwachstelle existiert (z. B. indem es prüft, ob das Gerät den fehlerhaften Header akzeptiert) und protokolliert den Befund.

Das ist der Unterschied zwischen einem Tool und einem Teammitglied. Penligent automatisiert die Argumentation, nicht nur die Ausführung. Für ein Sicherheitsteam bedeutet dies, dass es den kritischen Pfad zur Kompromittierung in Minuten und nicht in Tagen finden muss.

Teil VI: Defensive Gegenmaßnahmen und OpSec

Wenn Sie ein Red Team bilden, müssen Sie Ihre Infrastruktur schützen. Bei einem Blue Teaming müssen Sie den Angreifer blenden.

Für den Operator (OpSec)

- Dockerisierung ist obligatorisch: Führen Sie Ghunt niemals auf Ihrem Host-Betriebssystem aus. Google hinterlässt "Brotkrümel" im Dateisystem. Verwenden Sie das offizielle Docker-Image: docker run -v $(pwd)/resources:/usr/src/app/resources mxrch/ghunt login

- Vertretungen für Wohnzwecke: IPs von Rechenzentren (AWS, DigitalOcean) werden von Google sofort erkannt. Sie müssen den Ghunt-Verkehr durch reputationsstarke Residential Proxies tunneln, um den normalen Nutzerverkehr zu imitieren.

- Alterung des Kontos: Verwenden Sie kein brandneues Gmail-Konto für die Erkundung. Google vertraut Konten mit Historie. Verwenden Sie "bewährte" Brennerkonten.

Für den Verteidiger (Milderung)

- Die Liste "Block": Sie können Ghunt nicht direkt blockieren, da er wie legitimer Verkehr aussieht. Sie müssen die Datenoberfläche reduzieren.

- Unternehmenspolitik:

- Deaktivieren Sie "Web- und Anwendungsaktivität".: Erzwingen Sie dies über Google Workspace Admin-Richtlinien für alle Unternehmensnutzer. Dadurch wird die Sammlung von Kartenbewertungen und Standortverläufen gestoppt.

- Schatten-IT-Prüfung: Führen Sie Ghunt regelmäßig gegen Ihre eigene Führungskräften. Wenn ihre privaten Geräte aufgelistet sind, vermischen sie persönliche und geschäftliche Identitäten - ein Verstoß gegen den Grundsatz der "Aufgabentrennung".

- Endpunkt-Isolierung: Sicherstellen, dass mobile Geräte, die auf Unternehmensdaten zugreifen, verwaltet werden (MDM). Wenn ein Gerät als anfällig identifiziert wird für CVE-2026-21858sollte das MDM seine Zugriffstoken automatisch widerrufen, bis es gepatcht wird.

Schlussfolgerung

Ghunt V2 ist ein Beweis für die Tatsache, dass wir in einer hypervernetzten Welt alle Daten preisgeben. Für Sicherheitsingenieure bietet es die nötige Granularität, um anspruchsvolle Bedrohungsakteure zu simulieren.

Die manuelle Korrelation von OSINT-Daten mit komplexen Verwundbarkeitsketten wie CVE-2026-21858 und CVE-2025-68613 ist für menschliche Teams nicht mehr tragbar. Die Zukunft liegt in Plattformen wie Penligent.aidie die Präzision von Werkzeugen wie Ghunt mit der Denkleistung der agentenbasierten KI verbinden und es uns ermöglichen, diese Risikofenster in Maschinengeschwindigkeit zu erkennen und zu schließen.

Referenzen: