Das Kernkonzept: Die semantische Lücke in der Linkanalyse

Im Kontext der modernen Bedrohungsjagd ist ein Bypass Link ist nicht nur eine "versteckte URL". Sie stellt eine Semantische Lücke-eine Diskrepanz zwischen der Art und Weise, wie ein Sicherheitsscanner (der "Beobachter") einen URI interpretiert, und der Art und Weise, wie der Browser des Opfers (der "Ausführende") ihn wiedergibt.

Angreifer nutzen diese Lücke aus, um Secure Email Gateways (SEG), Web Content Filter und Endpoint Detection and Response (EDR) Systeme zu umgehen. Ziel ist es, automatischen Analyseprogrammen eine "gutartige Fassade" zu präsentieren, während dem Endbenutzer eine "bösartige Nutzlast" übermittelt wird.

Fortgeschrittene Umgehungsmethoden

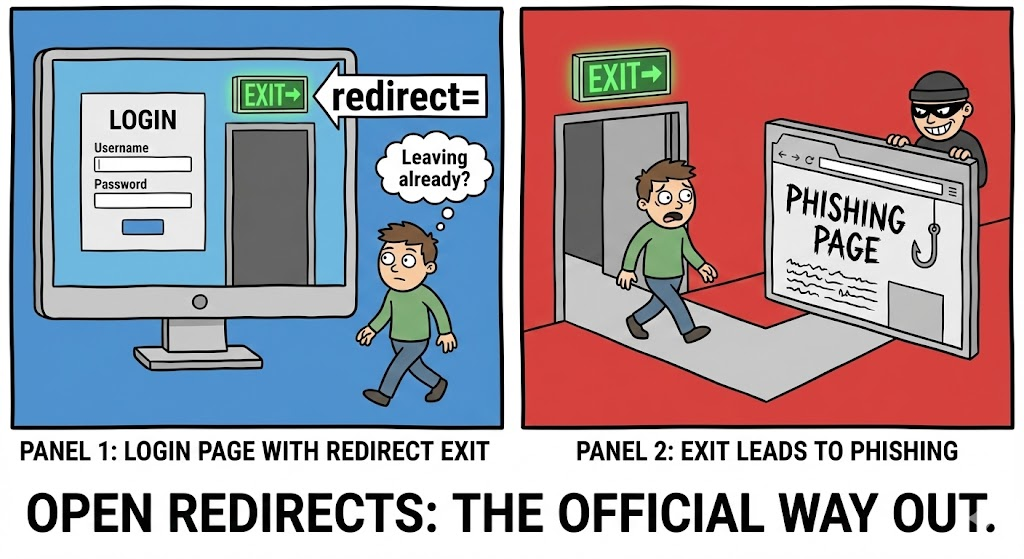

1. Leben vom Land (LotL) über Open Redirects

Angreifer nutzen zunehmend "Open Redirects" auf hochgradig vertrauenswürdigen Domains (z. B. Google, Microsoft oder AWS).

- Die Technik: Ein Link wie

https://www.google.com/url?q=https://malicious.examplekann die Reputationsfilter umgehen, weil die primäre Domäne (google.de) steht auf der globalen Erlaubnisliste. - Die Umgehungsstraße: Der Filter sieht eine vertrauenswürdige Domäne; der Browser des Benutzers führt die Umleitung zur Phishing-Site aus.

2. URL-Cloaking und Environment Keying

Ausgeklügelte Bypass-Links nutzen Serverseitiges Cloaking. Der Hosting-Server prüft die eingehende Anfrage, bevor er entscheidet, was er anbietet.

- Bot/Scanner-Erkennung: Wenn die Anfrage von einem bekannten Rechenzentrum (AWS, Azure) stammt oder einen "Security Scanner"-Benutzer-Agenten enthält, gibt der Server ein 200 OK mit einer harmlosen "Under Construction"-Seite zurück.

- Gezielte Zustellung: Stimmt die Anfrage mit einem menschlichen Profil überein (IP-Adresse des Wohnorts, bestimmte Browsersprache, gültige Mausbewegungstelemetrie), wird das Phishing-Kit geliefert.

3. Parser-Differential-Exploits (Nichteinhaltung von RFC 3986)

Verschiedene Bibliotheken (Python's urllib, Go's net/url, Chrome's Blinken) analysieren URLs unterschiedlich.

- CVE-2020-0696 Beispiel: Durch die Verwendung bestimmter Zeichenkodierungen oder nicht standardisierter URI-Schemata können Angreifer bewirken, dass ein E-Mail-Gateway eine Domäne "sieht", während der Browser zu einer anderen navigiert.

Angriff und Verteidigung: Technische Umsetzungen

Beispiel 1: Umgehung von Scannern mit Tiefenbegrenzung

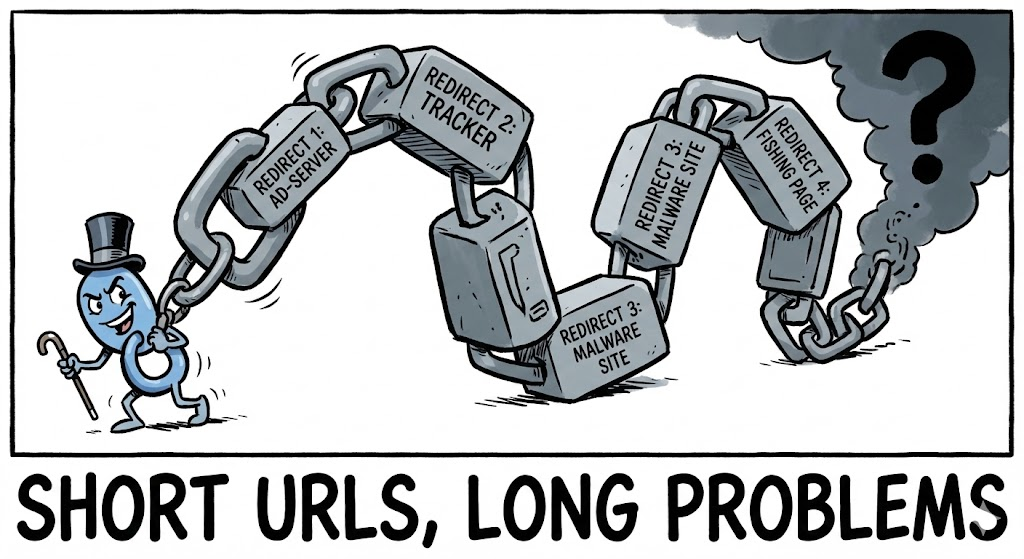

Viele automatische Scanner folgen nur 2 oder 3 Weiterleitungen, um Ressourcen zu sparen. Angreifer nutzen dies aus, indem sie den Link über mehrere Hops "waschen".

Überfall: Der Redirect-Waschsalon

Klartext

Schritt 1: Vertrauenswürdiger Shortener (bit.ly) Schritt 2: Kompromittierte WordPress-Seite (wp-admin/redirect.php) Schritt 3: Marketing Tracking Pixel (ads.example.com) Schritt 4: Endgültige bösartige Landing Page

Verteidigung: Erschöpfende Umleitungsenträtselung (Python)

Python

`Importanträge

def unravel_link(url, max_hops=10): try: # Wir verwenden einen benutzerdefinierten User-Agent, um einen echten Browser zu imitieren headers = {'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64)'} response = requests.get(url, headers=headers, allow_redirects=True, timeout=5)

hop_count = len(response.history)

print(f "Total Hops: {hop_count}")

for i, hop in enumerate(antwort.history):

print(f "Hop {i+1}: {hop.url} ({hop.status_code})")

wenn hop_count > 5:

return "ALERT: Hochentropische Weiterleitungskette entdeckt (potentielle Geldwäsche)"

return response.url

except Exception as e:

return f "Fehler: {e}"`

Beispiel 2: Erkennung von bedingtem Cloaking

Angreifer bieten unterschiedliche Inhalte an locken. (Scanner) vs. Chrom (Benutzer).

Verteidigung: Differenzielle Reaktionsanalyse

Python

`def check_for_cloaking(url): # Profil 1: Headless/Scanner r1 = requests.get(url, headers={'User-Agent': 'Security-Scanner/1.0'}) # Profil 2: Realistischer Benutzer r2 = requests.get(url, headers={'User-Agent': 'Mozilla/5.0 Chrome/120.0.0.0'})

# Messung des semantischen Unterschieds (einfache Längenprüfung oder Hash)

diff_ratio = abs(len(r1.text) - len(r2.text)) / max(len(r1.text), len(r2.text), 1)

if diff_ratio > 0.2: # 20% Unterschied im Seiteninhalt

return "CRITICAL: Bedingte Logik (Cloaking) entdeckt."

return "Stabiler Inhalt"`

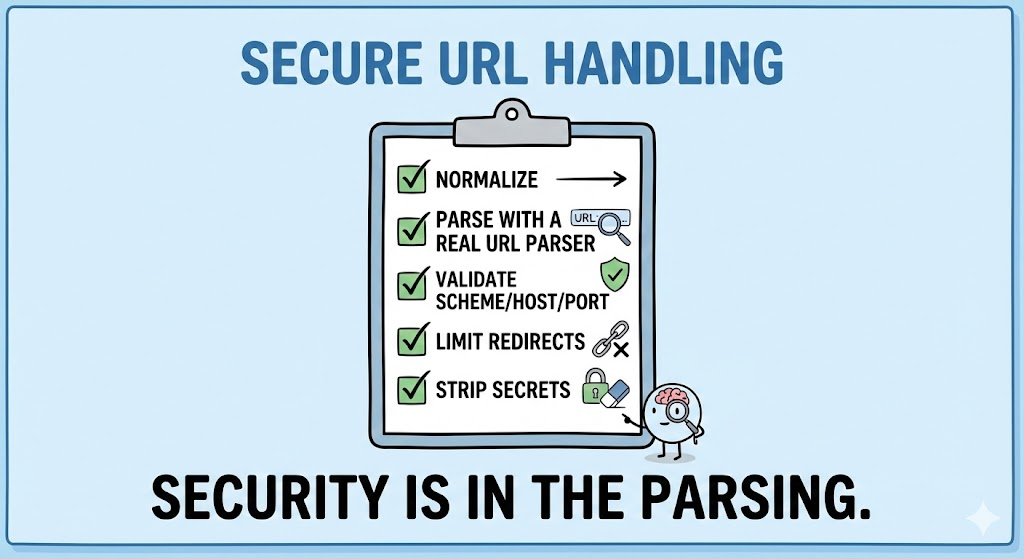

Beispiel 3: Verhinderung von Parser-Fehlanpassungen (Kanonisierung)

Angreifer verwenden %2e%2e/ (verschlüsselte Punkte), um die Filter über den tatsächlichen Pfad, auf den zugegriffen wird, zu verwirren.

Verteidigung: Aggressive Normalisierungspipeline

Python

`von urllib.parse import urlparse, unquote import os

def sanitize_and_canonicalize(url): # 1. Double Decode to catch nested encoding (%252e) decoded_url = unquote(unquote(url))

# 2. Parsen und Normalisieren des Pfades

parsed = urlparse(decoded_url)

# Verwendung von os.path.normpath zur Auflösung von /../ Segmenten

clean_path = os.path.normpath(geparst.pfad)

return f"{parsed.scheme}://{parsed.netloc}{clean_path}"

Eingabe: https://example.com/login/..%2F..%2Fadmin

Ausgabe: https://example.com/admin`

Strategische Verteidigungshaltung

| Verteidigungsschicht | Mechanismus | Schwerpunkt Technik |

|---|---|---|

| Ingress-Filterung | JA3/TLS-Fingerprinting | Identifizieren Sie die Kundenbibliothek (z. B. Python Anfragen) und nicht den User-Agent. |

| Dynamische Analyse | Detonation des kopflosen Browsers | Führen Sie Links in einer Sandbox aus, um DOM-Änderungen zu beobachten, nicht nur HTTP-Header. |

| Logische Schicht | Zero-Trust URL-Signierung | Für interne Bypass-Anwendungsfälle, verwenden Sie HMAC-signierte URLs um die Integrität zu gewährleisten. |

| Benutzer-Ebene | Visuelle Indikatoren | Setzen Sie Browser-Erweiterungen ein, die verkürzte URLs "entlarven", bevor ein Benutzer klickt. |

Schlussfolgerung: Jenseits der Schwarzen Liste

Die Ära des statischen URL-Blacklistings ist vorbei. Da Angreifer sich auf ephemere, bedingte und mehrstufige Umgehungsverbindungenmüssen sich die Sicherheitsteams auf Analyse von Verhaltensverbindungen.

Indem jede URL als "Programm" behandelt wird, das in einer kontrollierten Umgebung ausgeführt werden muss (Sandboxing), und alle Eingaben normalisiert werden, um die "semantische Lücke" zu schließen, können Unternehmen die Infrastruktur linkbasierter Angriffe zerschlagen, bevor der Benutzer überhaupt die Schaltfläche "Hier klicken" sieht.