Die Konvergenz von herkömmlichen Web-Schwachstellen und agentenbasierter KI-Infrastruktur hat eine neue, gefährliche Angriffsfläche geschaffen. Während die breitere Cybersicherheits-Community über die CVE-2026-23478 als eine kritische Umgehung der Authentifizierung in Cal.comKI-Sicherheitsingenieure müssen dies aus einem anderen Blickwinkel betrachten: Risiko der Werkzeugintegrität.

Für Sicherheitsteams, die autonome Agenten - insbesondere solche mit Kalenderzugriff und Planungsfunktionen - verwalten, stellt diese Schwachstelle einen Remote-Account-Takeover (ATO)-Vektor dar, der nicht nur den menschlichen Benutzer, sondern auch die Sicherheitsvorkehrungen des KI-Agenten selbst umgeht.

Im Folgenden finden Sie eine technische Aufschlüsselung von CVE-2026-23478, seine spezifischen Mechanismen innerhalb des NextAuth-Flows und warum es ein katastrophales Risiko für KI-Implementierungen in Unternehmen darstellt.

Die Anatomie von CVE-2026-23478

Schweregrad: Kritisch (CVSS v4.0: 10.0)

Betroffene Versionen: Cal.com v3.1.6 bis < 6.0.7

Vektor: Umgehung der Authentifizierung über session.update()

Im Kern liegt diese Schwachstelle in der benutzerdefinierten Implementierung des NextAuth.js JWT-Rückruf. Cal.comdas weithin als zugrundeliegendes Planungstool" für Tausende von KI-Agenten und SaaS-Integrationen verwendet wird, konnte Benutzereingaben während eines Anrufs zur Sitzungsaktualisierung nicht ordnungsgemäß validieren.

In einer sicheren Implementierung, session.update() sollte es einem Benutzer nur erlauben, nicht sensible Sitzungsmetadaten zu ändern. In den betroffenen Versionen erlaubt die Anwendung jedoch dem E-Mail Feld innerhalb des JWT ohne erneute Authentifizierung geändert werden.

Anfällige Code-Muster

Die Schwachstelle besteht darin, dass das Backend die Nutzdaten von der Client-Seite blind akzeptiert aktualisieren() Funktion und fügt sie in das Sitzungs-Token ein.

JavaScript

`// Pseudocode-Darstellung der anfälligen NextAuth-Callback-Logik // NICHT IN DER PRODUKTION VERWENDEN

Rückrufe: { async jwt({ token, user, trigger, session }) { if (trigger === "update" && session) { // VULNERABILITY: Blindes Einbinden von Sitzungsdaten in den Token // Der Angreifer kann das Feld 'email' überschreiben und wird so zu diesem Benutzer. return { ...token, ...session }; } return token; } }`

Ein Angreifer - oder ein kompromittierter KI-Agent - kann dies ausnutzen, indem er eine manipulierte Anfrage an den Endpunkt sendet. Interagiert ein KI-Agent mit dem Cal.com API im Namen eines Benutzers verwendet und dieser Agent nicht vertrauenswürdige Eingaben verarbeitet (z. B. eine böswillige Aufforderung an den Agenten, seine Einstellungen zu aktualisieren), könnte der Agent theoretisch dazu verleitet werden, diesen Fluss auszulösen.

Beispiel für eine Exploit-Nutzlast:

JSON

POST /api/auth/session Inhalt-Typ: application/json

{ "csrfToken": "valid_token_here", "data": { "email": "[email protected]", "benutzername": "admin" } }`

Sobald der Server dies verarbeitet hat, wird das JWT erneut mit dem des Ziels E-Mail. Der Angreifer (oder der abtrünnige Agent) kann wird den Administrator, ohne sein Passwort zu kennen oder die 2FA-Herausforderungen zu umgehen.

Warum dies für KI-Sicherheitsingenieure wichtig ist

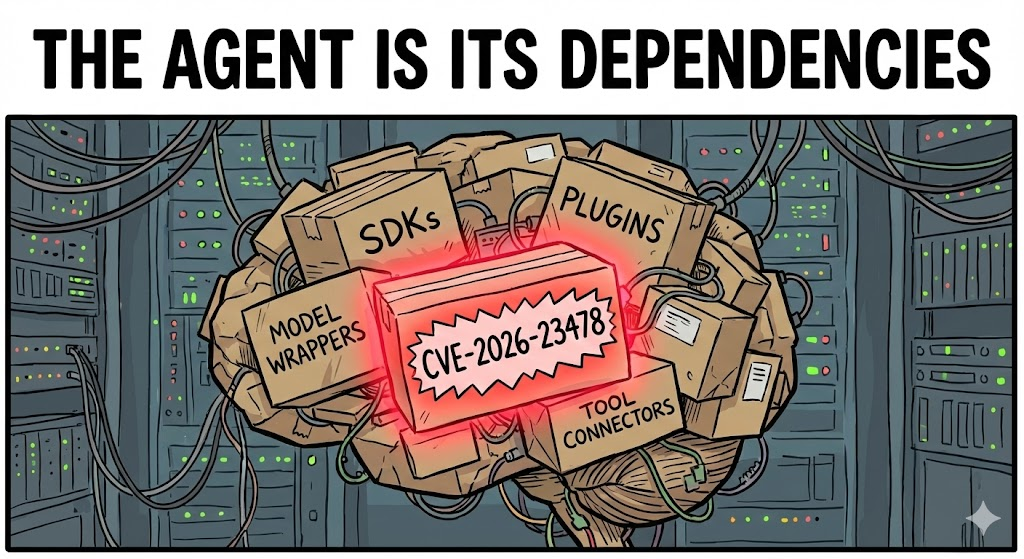

Wir behandeln "Tools" (APIs, die LLMs aufrufen können) oft als vertrauenswürdige Blackboxes. CVE-2026-23478 erschüttert diese Annahme.

Im Jahr 2026 ist das vorherrschende Architekturmuster für KI die Agentischer Arbeitsablauf:

Benutzeraufforderung $\rightarrow$ LLM $\rightarrow$ Tool-Ausführung (Cal.com) $\rightarrow$ Aktion

Wenn Ihr Unternehmen einen KI-Planungsassistenten einsetzt (z. B. für die Personalabteilung oder den Vertrieb), der sich auf eine selbst gehostete Instanz von Cal.comsind Sie exponiert.

| Angriffsvektor | Traditionelles Web-Szenario | AI-Agent-Szenario |

|---|---|---|

| Auslöser | Der Angreifer sendet manuell eine CURL-Anfrage. | Der Angreifer verwendet Prompt Injection, um den Agenten zum Aufruf des Update-Endpunkts zu zwingen. |

| Auswirkungen | Angreifer meldet sich als Opfer an. | Der Angreifer kapert die Identität des Agenten, die den Zugriff auf alle vom Agenten verwalteten Kalender ermöglicht. |

| Erkennung | WAF-Protokolle, Erkennung von Anomalien auf IP. | Äußerst schwierig. Die Anfrage kommt von der internen IP des vertrauenswürdigen Agenten. |

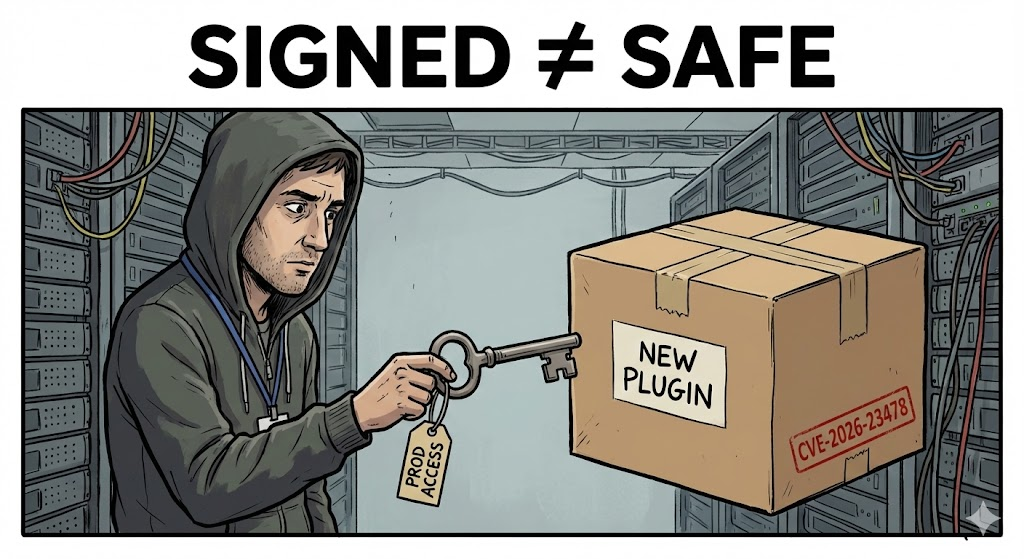

Dies ist ein Klassiker Verwirrter Abgeordneter Problem, das durch die Kritikalität der zugrunde liegenden Schwachstelle eskaliert. Der Agent hat die Genehmigung um die API aufzurufen, und die API weist einen Logikfehler auf, der eine Ausweitung der Berechtigungen ermöglicht.

Automatisierte Erkennung mit Penligent

Das Aufspüren von Schwachstellenketten wie dieser - wo ein Logikfehler in einer Abhängigkeit auf einen agentenbasierten Workflow trifft - ist genau der Grund, warum wir die Sträflich.

Statische Analysetools (SAST) übersehen oft Logikfehler in Bibliotheken von Drittanbietern wie NextAuth-Implementierungen, und Standard-DAST-Scanner verstehen den komplexen Zustand einer AI-Agentensitzung möglicherweise nicht.

Wie Penligent mit CVE-2026-23478 umgeht:

- Bewusstsein für Abhängigkeiten: Die Penligent-Engine erkennt, dass Ihr KI-Agent eine Schnittstelle zu

Cal.com(v5.x). - Kontextabhängiges Fuzzing: Anstatt nur auf XSS zu prüfen, simuliert Penligent einen Angreifer, der versucht, seine Privilegien über die verfügbaren Tools des Agenten zu erweitern.

- Exploit-Beweis: Die Plattform versucht, auf sichere Weise die

session.updateUmgehung in einer Sandbox-Umgebung, um zu prüfen, ob Ihre spezielle Agentenkonfiguration diese Statusänderung zulässt.

Durch die Integration von Penligent in Ihre CI/CD-Pipeline stellen Sie sicher, dass die Werkzeuge auf die sich Ihre KI stützt, sind nicht das schwächste Glied in Ihrer Sicherheitskette.

Sanierung und Schadensbegrenzung

Für Teams, die derzeit Cal.com innerhalb ihrer KI-Infrastruktur, besteht sofortiger Handlungsbedarf.

- Unverzüglich flicken: Alle aktualisieren Cal.com Instanzen zu v6.0.7 oder höher. Diese Version erzwingt eine strenge Validierung der

jwtRückruf, wodurch dieE-MailFeld bei Aktualisierungen der Sitzung nicht überschrieben wird. - Agententätigkeiten einschränken: Stellen Sie sicher, dass Ihre AI-Agenten mit der Grundsatz des geringsten Rechtsanspruchs. Ein Agent, der in der Lage ist, Sitzungen zu planen, sollte nicht die Berechtigung haben, Endpunkte für die Sitzungsverwaltung oder die Aktualisierung von Benutzerprofilen aufzurufen.

- Monitor

session.updateAnrufe: Überprüfen Sie Ihre Protokolle auf alle Aufrufe des Endpunkts zur Sitzungsaktualisierung, bei denen die Nutzdaten sensible Felder enthalten wieE-Mail,unter, oderRolle.