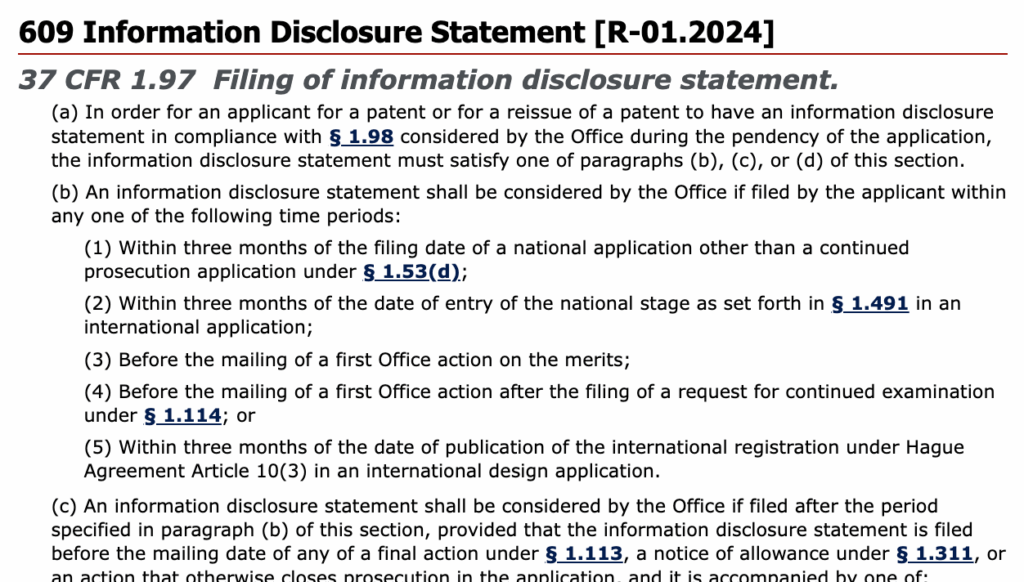

Die meisten Teams denken an eine Erklärung zur Offenlegung von Informationen als Papierkram -

ein Kontrollkästchen für die Einhaltung der Vorschriften, nachdem der Verstoß bereits veröffentlicht wurde.

Aber in der Praxis ist es auch das am besten strukturierte Fenster zu den tatsächlichen Fehlern Ihrer Systeme.

Das Problem ist, dass die Offenlegung spät, bruchstückhaft und reaktiv erfolgt.

Die Protokolle sind über WAFs, API-Gateways und Build-Server verstreut.

Bis die Erklärung verfasst ist, hat sich der Vorfall weiterentwickelt, und Sie sind nicht mehr sichtbar.

Penligent ändert das.

Von der statischen Berichterstattung zum lebendigen Beweis

Penligent behandelt die Offenlegung nicht als einen Verwaltungsschritt, sondern als eine Echtzeit-Sicherheitsargument.

Anstatt darauf zu warten, dass Analysten eine Zusammenfassung erstellen, hört es zu, rekonstruiert und stellt zusammen.

Eine Anfrage in natürlicher Sprache reicht für den Anfang aus:

"Erstellen Sie ein Information Disclosure Statement für die Exposition des Login-Endpunkts.

Fügen Sie den Zeitplan, die betroffenen Anlagen und den Abhilfeplan bei."

Unter der Haube füllt das System nicht einfach eine Vorlage aus.

Es zieht korrelierte Beweise - WAF-Protokolle, API-Spuren und Fehlerdumps - heran.

und rekonstruiert die Geschichte des Bruchs anhand von Signalmustern.

def build_information_disclosure(event):

logs = penligent.collect(["WAF", "DB", "App"])

scope = analyzer.assess(logs)

timeline = penligent.sequence(logs)

report = penligent.compose(

title="Information Disclosure Statement",

sections=["Summary", "Evidence", "Impact", "Remediation"]

)

Bericht zurückgeben

Es geht nicht um Automatisierung aus Bequemlichkeit.

Das ist Automatisierung für Übersichtlichkeit - eine immerwährende Erinnerung an das, was schief gelaufen ist, solange es noch frisch ist.

Der Wert des Kontexts

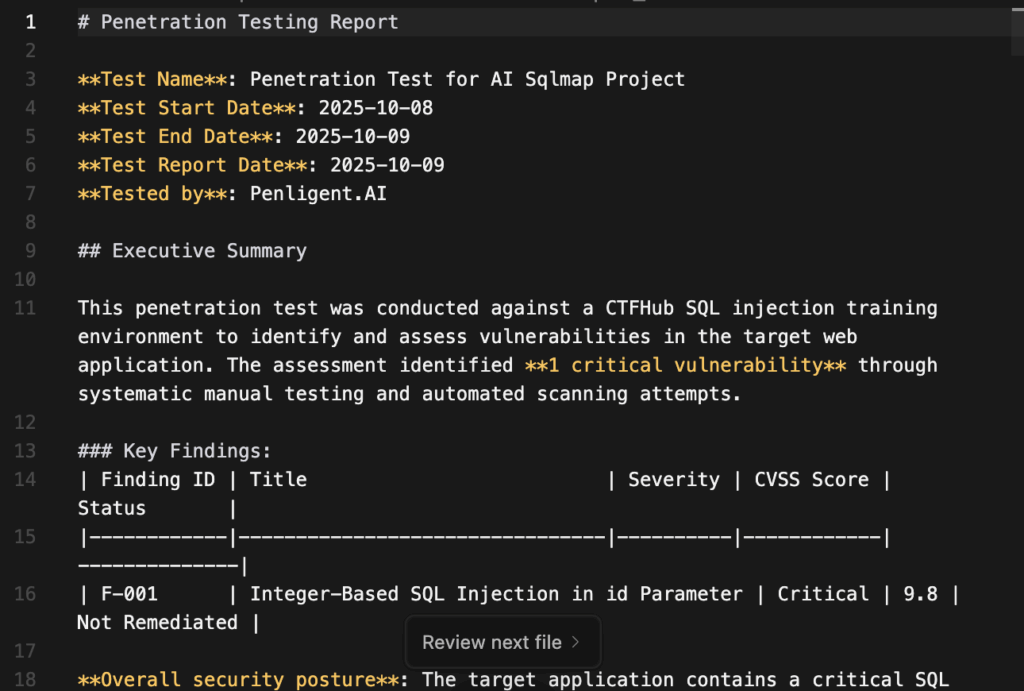

Die meisten Berichte über Vorfälle sind linear: was ist passiert, wer war betroffen, wann wurde es behoben.

Die Version von Penligent fügt eine neue Dimension hinzu.

Es stellt Querverweise zu Schwachstellen her, prüft die Relevanz von CVE und stuft den Schweregrad je nach Umgebungskontext ein.

Du bekommst nicht nur:

"Stack trace leaked internal class path".

Sie erhalten:

"Stack-Trace zeigt an, dass die Framework-Version ausgesetzt ist; verbunden mit CVE-2025-24085;

potenzielle seitliche Auswirkungen über den Mikrodienst auth".

Das ist kein Bericht mehr - das ist operative Intelligenz.

Berichte, die für sich selbst denken

Was eine Offenlegung sinnvoll macht, ist nicht das Format, sondern die Urteil.

Die Argumentationsebene von Penligent fügt dieses Urteil automatisch hinzu -

Abwägung, ob ein Ergebnis signifikant, wiederholbar oder regulierungsrelevant ist.

Es übersetzt das Rauschen des Scanners in eine prägnante Erzählung:

{

"incident_id": "INC-2025-0784",

"summary": "Offenlegung von Debug-API-Protokollen mit PII",

"root_cause": "Ausführliche Protokollierung während des Beta-Rollouts",

"confidence": 0.95,

"Auswirkung": "Mäßig, 162 Benutzer betroffen",

"next_steps": ["Sanitize logs", "Rotate tokens", "Notify users within 72h"]

}

Die Struktur sieht nach Einhaltung der Vorschriften aus, aber die Absicht ist operativ.

zur Verkürzung der Zeit von Aufdeckung bis zur Offenlegung,

und von Offenlegung gegenüber der Verteidigung.

Warum das jetzt wichtig ist

Früher haben Sicherheitsteams Tests und Berichte getrennt.

Der eine fand Probleme, der andere erklärte sie.

In einer Welt der kontinuierlichen Bereitstellung und KI-gestützter Exploits ist diese Trennung nicht mehr praktikabel.

Penligent überbrückt diese beiden Realitäten -

Umwandlung von Offenlegungserklärungen in dynamische Briefings, die sich mit dem Eintreffen neuer Beweise weiterentwickeln.

Sie brauchen kein weiteres Armaturenbrett.

Sie brauchen ein System, das erkennt, wann eine Protokolllinie zu einer Belastung wird,

und wann sich eine Verbindlichkeit in eine berichtenswerte Geschichte verwandelt.

Compliance als Nebeneffekt einer guten Sicherheit

Das Information Disclosure Statement von Penligent ist nicht in erster Linie für Prüfer gedacht - es ist für Verteidiger gedacht.

Vorschriften wie GDPR oder CCPA werden als Metadaten eingefügt, nicht als nachträgliche Überlegungen.

Wenn das System eine Offenlegung erstellt, markiert es automatisch die rechtlichen Verpflichtungen,

schlägt vor, wer benachrichtigt werden muss,

und formatiert die Ausgabe in einer rechtlich zulässigen Struktur -

aber der Inhalt bleibt technisch, präzise und umsetzbar.

Die Einhaltung der Vorschriften muss nicht aus Papierkram bestehen.

Sie kann eine Erweiterung des Situationsbewusstseins sein.

Die größere Veränderung

Offenlegung von Informationen, um das Ende eines Vorfalls zu markieren.

Jetzt beginnt die nächste Stufe des Lernens.

Penligent bezeichnet dies als einen adaptiven Zyklus:

Erkennen → Analysieren → Offenlegen → Verteidigen.

Jeder Bericht stärkt den Kontext des Modells für zukünftige Bedrohungen.

Jede Offenlegung ist nicht nur eine Entschuldigung - sie ist eine Aktualisierung der kollektiven Verteidigung.