Verzeichnisangriffe sind in der heutigen vernetzten digitalen Landschaft zu einer anhaltenden und sich ständig weiterentwickelnden Bedrohung geworden. Durch die Ausnutzung von Schwachstellen im Umgang mit Webanwendungen Dateipfade und Verzeichniszugriffkönnen böswillige Akteure herkömmliche Verteidigungsmaßnahmen umgehen und sensible Daten preisgeben. Sowohl für Sicherheitsexperten als auch für Unternehmen, die ihre Infrastruktur schützen wollen, ist es wichtig zu verstehen, was ein Verzeichnisangriff ist, wie er funktioniert und wie er gestoppt werden kann. In den folgenden Abschnitten wird diese Bedrohung von ihren grundlegenden Mechanismen bis hin zu praktischen Präventionsstrategien aufgeschlüsselt, um einen umfassenden Überblick über die Risiken und die verfügbaren Gegenmaßnahmen zu geben.

Was ist ein Verzeichnisangriff?

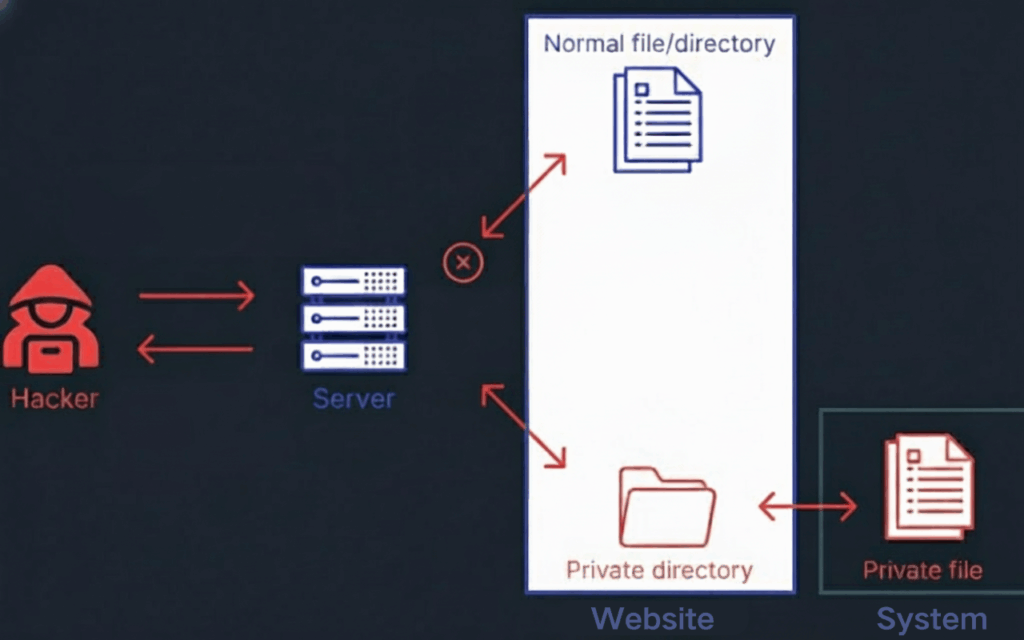

Auf dem Gebiet der Cybersicherheit ist ein Verzeichnisangriff beschreibt eine Kategorie von Techniken, bei denen ein Angreifer absichtlich den Pfad einer Dateianfrage manipuliert oder systematisch versteckte Ordner durchsucht, um unbefugten Zugriff auf wichtige Ressourcen auf einem Server zu erhalten. Diese Angriffe erfolgen häufig in Form eines Directory Traversalwo bösartige Eingaben wie ../ wird verwendet, um über den vorgesehenen Rahmen einer Webanwendung hinaus in der Dateistruktur nach oben zu klettern, oder eine Verzeichnisaufzählungbei denen verschiedene Verzeichnisnamen methodisch erraten und getestet werden, um verborgene Verwaltungsbereiche, Sicherungsarchive oder Konfigurationsdateien aufzudecken. In einigen Szenarien können Angreifer ungesicherte Verzeichnisendpunkte direkt ausnutzen, indem sie jegliche Authentifizierungsmaßnahmen umgehen und sensible Daten ohne großen Widerstand extrahieren.

Ein Beispiel für einen Verzeichnisangriff

Stellen Sie sich eine Webanwendung vor, die Bilder von Benutzerprofilen über ein Standardanforderungsformat wie das folgende bereitstellt:

<https://example.com/profile.php?img=avatar.png>

Wenn die Anwendung den eingehenden Anfrageparameter nicht ordnungsgemäß bereinigt, könnte ein böswilliger Akteur eine geänderte URL übermitteln, die wie folgt aussieht:

<https://example.com/profile.php?img=../../../../etc/passwd>

In einer anfälligen Umgebung könnte der Server diesen angepassten Pfad nicht als Bilddatei interpretieren, sondern als einen Aufruf des Systemprogramms /etc/passwd Akte. Dieses klassische Beispiel für Pfadüberquerung verrät nicht nur Benutzernamen, sondern liefert auch wertvolle Informationen über die Systemkonfiguration, die wiederum für einen tieferen, schädlicheren Missbrauch genutzt werden können.

Risiken von Verzeichnisangriffen und ihre Auswirkungen auf Systeme

Die Ernsthaftigkeit von Verzeichnisangriffen liegt nicht nur in der Fähigkeit, eine unbeabsichtigte Datei zu lesen, sondern in der Kette von Konsequenzen, die einem solchen unbefugten Zugriff folgen können. Wenn ein Angreifer in der Lage ist, Anmeldeinformationen, API-Tokens oder Datenbankverbindungszeichenfolgen aus ungeschützten Dateien zu erhalten, können diese Werte schnell zu einem Sprungbrett für die Kompromittierung des gesamten Systems werden. Sobald geschützter Quellcode abgerufen wird, können der Wettbewerbsvorteil und das geistige Eigentum eines Unternehmens preisgegeben werden, wodurch es anfällig für Replikation oder Ausbeutung wird. Abgesehen von den technischen Schäden kann der Zugriff auf bestimmte Dateitypen Verstöße gegen Datenschutzbestimmungen wie GDPR, HIPAA oder CCPA nach sich ziehen, was zu potenziellen rechtlichen Konsequenzen und Rufschädigung führt. Darüber hinaus dienen Verzeichnisangriffe bei einer großen Anzahl von Red-Team-Operationen als erster Aufklärungsschritt, der den Weg für die Ausweitung von Privilegien, die seitliche Bewegung durch das Netzwerk oder die Verkettung zu komplexeren, mehrstufigen Angriffen ebnet.

Welche Tools verwenden Sicherheitsprüfer für Verzeichnisangriffe?

| Werkzeug | Primäre Verwendung | Wesentliche Merkmale |

|---|---|---|

| Sträflich | KI-gestütztes Pentesting und Abwehr von Verzeichnisangriffen | Eine Integrationsstation, die mehr als 200 Sicherheitstools unterstützt, mit natürlichem Sprachgebrauch, automatischer Schwachstellenüberprüfung und Berichterstellung mit nur einem Klick. |

| Gobuster | Dir & file brute-forcing | Schnelles CLI-Tool; benutzerdefinierte Wortlisten; DNS-Subdomain-Scanning. |

| DirBuster | HTTP-Verzeichnisaufzählung | GUI, rekursive Scans, Multithreading. |

| FFUF | Hochgeschwindigkeits-Fuzzing | Regex-Filterung; Rekursion; Inhaltsabgleich. |

| Rülps-Suite | Manuelle+automatisierte Prüfung | Crawling; Parameter-Fuzzing; Berichterstattung. |

| WFuzz | HTTP-Fuzzing | Nutzlastinjektion über Parameter. |

Penligent integriert die oben genannten Tools und ermöglicht die nahtlose Nutzung von Gobuster, DirBuster, FFUF, Burp Suite und WFuzz innerhalb seines KI-gestützten Sicherheits-Frameworks.

Wie kann ein Verzeichnisangriff verhindert werden?

Um Angriffe auf Verzeichnisse zu verhindern, reicht es nicht aus, Löcher zu stopfen, sondern es müssen Systeme entwickelt werden, die von Natur aus gegen solche Angriffe resistent sind. Webanwendungen sollten Benutzereingaben durch strenge Validierungsroutinen verarbeiten, die alle Pfadsegmente oder verschlüsselten Zeichen zurückweisen, die auf Überquerungsversuche hindeuten. Der Zugriff auf Dateien sollte nach dem Whitelist-Prinzip erfolgen, d. h. nur vordefinierte und überprüfte Verzeichnisse dürfen durch öffentliche Anfragen erreicht werden. Server sollten jeden Anforderungspfad in eine absolute Form normalisieren und sicherstellen, dass er auf sichere Zonen beschränkt bleibt, während sie nach dem Prinzip der geringsten Privilegien arbeiten, so dass selbst bei Ausnutzung einer Schwachstelle die Reichweite des Angreifers stark eingeschränkt ist. Schließlich müssen Fehlermeldungen und Debugging-Informationen sorgfältig formuliert werden, um die versehentliche Offenlegung von Verzeichnisstrukturen zu vermeiden, und regelmäßige Penetrationstests sollten so geplant werden, dass neue Schwachstellen aufgedeckt werden, bevor der Gegner sie entdeckt.