Innerhalb des Arbeitsablaufs von Cybersecurity-Bewertungen und Penetrationstests stehen browserbasierte Sicherheitsmechanismen ständig im Mittelpunkt, und unter ihnen sticht Cross-Origin Resource Sharing (CORS) als eine Richtlinie mit weitreichenden Auswirkungen auf die Sicherheit sowohl von APIs als auch von modernen Webanwendungen hervor. Wenn ein Prüfer auf die Meldung kein 'access-control-allow-origin'-Header auf der angeforderten Ressource vorhanden ist in einer Browserkonsole oder Entwicklungsumgebung auftritt, handelt es sich selten um einen trivialen technischen Fehler. Vielmehr kann es sich um einen Fehler oder ein Versehen in der Backend-Cross-Origin-Konfiguration oder um eine absichtliche Einschränkung handeln, die als Teil des Sicherheitsdesigns eingeführt wurde. In den folgenden Abschnitten werden wir diese Meldung aus einer Penetrationstests Wir werden die technische Bedeutung und die potenziellen Risiken ausleuchten, die Bedeutung für die Verteidigung anhand realer Szenarien untersuchen und zeigen, wie Tools wie Penligent eine effizientere und genauere Bewertung ermöglichen.

Was ist kein 'access-control-allow-origin'-Header Fehler

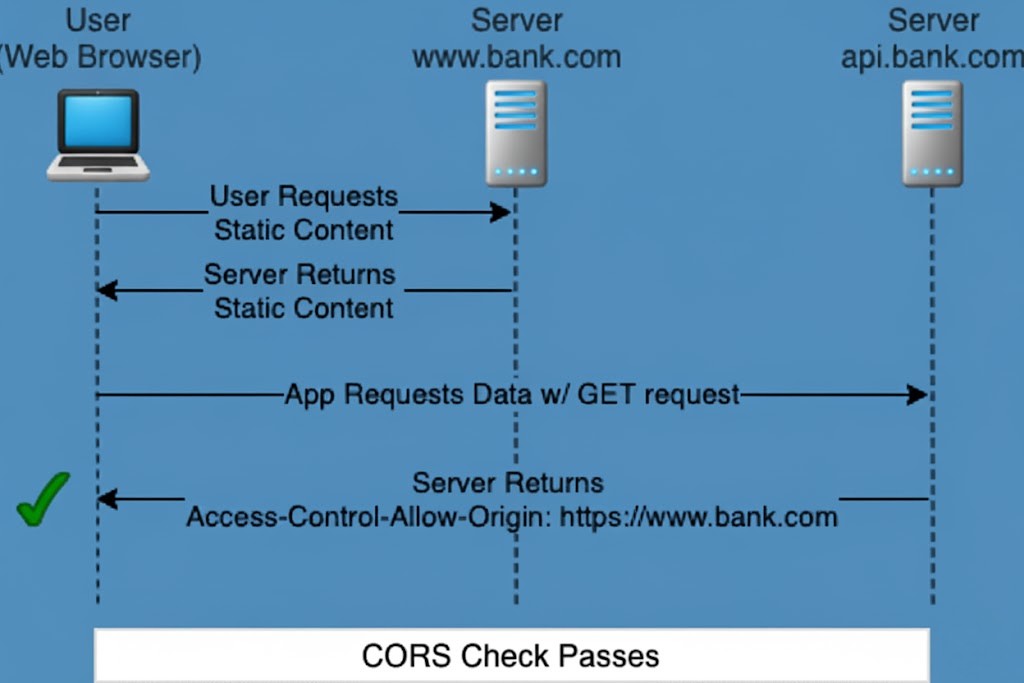

Im Kern handelt es sich bei CORS um eine Reihe von ursprungsübergreifenden Sicherheitsregeln, die von Browsern implementiert werden, um die Zugriffsrechte einer Webseite einzuschränken, wenn diese versucht, Ressourcen außerhalb ihres Ursprungsbereichs anzufordern. Wenn in der Antwort eines Servers die Zugriffskontrolle-Ursprung zulassen HTTP-Header, weigert sich der Browser, obwohl die zugrundeliegende Netzwerkanfrage technisch abgeschlossen ist, den clientseitigen Code die Antwort lesen zu lassen und löst stattdessen die kein 'access-control-allow-origin'-Header Fehler.

Dieses Verhalten bedeutet, dass ein Angreifer, der versucht, mithilfe von Browserskripten sensible herkunftsübergreifende Daten ohne entsprechende Berechtigung abzurufen, durch die Einschränkung effektiv blockiert wird. Für Sicherheitsprüfer kann diese Meldung jedoch ein Hinweis darauf sein, dass die Cross-Origin-Policy des Zielsystems entweder unzureichend konfiguriert ist oder uneinheitlich angewandt wird, so dass eine genauere Analyse der Geschäftslogik und der beabsichtigten Sicherheitsvorkehrungen erforderlich ist.

Stellen Sie sich vor, ein Sicherheitsprüfer führt das folgende Skript für den Cross-Origin-Request-Test in einer Browserkonsole aus:

fetch("")

.then(response => response.json())

.then(data => console.log(data))

.catch(error => console.error(error));

Enthält die Antwort des Servers auf diese Anfrage nicht die Zugriffskontrolle-Ursprung zulassen Header, könnte die HTTP-Antwort wie folgt aussehen:

HTTP/1.1 200 OK

Inhalt-Typ: application/json

// ❌ Fehlender Access-Control-Allow-Origin

Unabhängig davon, ob die zugrundeliegende Netzwerkanforderung technisch erfolgreich war, würden die Entwicklerwerkzeuge des Browsers in einem solchen Fall eine Fehlermeldung anzeigen, die ähnlich aussieht:

Der Zugriff auf den Abruf von ' dem Ursprung '' wurde durch die CORS-Richtlinie blockiert: Auf der angeforderten Ressource ist kein 'Access-Control-Allow-Origin'-Header vorhanden.

Daraus kann ein Prüfer ableiten, dass der herkunftsübergreifende Zugriff auf die API eingeschränkt ist oder dass eine herkunftsübergreifende Richtlinie fehlt.

Einsatz von Penligent zur Erkennung und Validierung von herkunftsübergreifenden Sicherheitsrisiken

Bei herkömmlichen Penetrationstests erfordert die Bewertung der Sicherheit von herkunftsübergreifenden Richtlinien in der Regel, dass die Tester manuell mit Browser-Entwicklungstools arbeiten, locken. Skripte oder Proxy-Erfassungsfunktionen in Tools wie Burp Suite, die die HTTP-Antwort-Header einzeln untersuchen, um festzustellen, ob die Zugriffskontrolle-Ursprung zulassen richtig konfiguriert ist. Dieser Prozess ist nicht nur zeitaufwändig, sondern auch anfällig für Versäumnisse oder Fehleinschätzungen, insbesondere bei umfangreichen API-Testszenarien.

Durch die Einführung eines intelligenten Penetrationstest-Assistenten wie Penligent kann der Arbeitsablauf bei der Prüfung grundlegend verändert werden. Mit einem einfacher Befehl in natürlicher Sprache wie zum Beispiel "Prüfen, ob alle APIs unter dieser Domäne herkunftsübergreifende Richtlinienrisiken aufweisen"Penligent wird mehrere Tools - darunter Nmap und Nuclei - zusammenführen, um Antwort-Header in großen Mengen zu erfassen und zu analysieren. Anschließend werden die erkannten Probleme validiert, um falsch-positive Ergebnisse herauszufiltern, sie nach Schweregrad und Ausnutzbarkeit zu priorisieren und schließlich einen umfassenden Bericht zu erstellen - komplett mit Schwachstellendetails, Folgenabschätzungen und Empfehlungen zur Behebung -, der mit den Teammitgliedern geteilt und gemeinsam in Echtzeit überprüft werden kann. Dieser Ansatz bewahrt die Tiefe der Bewertung und verkürzt gleichzeitig den Testzyklus drastisch, wodurch die Wahrscheinlichkeit, dass kritische Risiken übersehen werden, erheblich reduziert wird.

Die wichtigsten Sicherheitsauswirkungen der Blockierung von Cross-Origin-Anfragen

Für Penetrationstester und Sicherheitsauditoren ist die kein 'access-control-allow-origin'-Header Fehler sollte nicht als bloßer Funktionsfehler abgetan werden; vielmehr dient er als konkreter Indikator für die Absicht des Servers hinsichtlich der herkunftsübergreifenden Zugriffskontrolle. Wenn eine API diesen HTTP-Header absichtlich aus ihren Antworten ausschließt, impliziert dies häufig eine defensive Haltung und erzwingt eine strengere Isolierung, um zu verhindern, dass unbekannte oder potenziell bösartige Ursprünge Browser-Skripte verwenden, um sensible Daten über Domänen hinweg abzurufen.

Umgekehrt kann das Auftauchen dieser Meldung in bestimmten Szenarien Konfigurationsfehler aufdecken, z. B. wenn Entwickler APIs zwischen verschiedenen Umgebungen migrieren (z. B. von Staging zu Production) und dabei die erforderlichen herkunftsübergreifenden Einstellungen nicht berücksichtigen, was dazu führt, dass legitime Geschäftsaufrufe vom Browser blockiert werden. Noch raffinierter ist, dass inkonsistente herkunftsübergreifende Konfigurationen Angreifern eine "Berechtigungskarte" mit ausnutzbaren Endpunkten liefern können, die sie zu Schnittstellen führt, die entweder offen oder geschwächt sind. Die Unterscheidung zwischen Ressourcen, die absichtlich den herkunftsübergreifenden Zugriff blockieren, und solchen, die versehentlich keine Unterstützung bieten, wird somit zu einem entscheidenden Teil des Sicherheitstestverfahrens.

Wirksame Korrekturen für Fehlkonfigurationen der Zugriffskontrolle und des zulässigen Ursprungs

Wenn die Überprüfungsergebnisse bestätigen, dass die herkunftsübergreifende Konfiguration einer API ein Sicherheitsrisiko darstellt oder legitime Geschäftsabläufe stört, sollten Abhilfemaßnahmen darauf abzielen, die betriebliche Verfügbarkeit zu erhalten und gleichzeitig die Sicherheit zu erhöhen. Ein häufig angewandter Ansatz mit geringem Risiko ist die Implementierung einer serverseitigen Whitelist, die beispielsweise die zulässigen Ursprünge für sensible Schnittstellen genau festlegt:

Access-Control-Allow-Origin:

Vermeidung der Verwendung eines Platzhalters * ist hier der Schlüssel, da es zwar schnell Probleme mit dem herkunftsübergreifenden Zugriff lösen kann, aber unbeabsichtigt die Angriffsfläche vergrößert. Ergänzt wird dies durch Zugriffssteuerungs-Zulassungs-Methoden um die zulässigen HTTP-Methoden einzuschränken, können zusammen mit robusten Authentifizierungs- und Sitzungsmanagement-Strategien weiter sicherstellen, dass der herkunftsübergreifende Zugriff nur autorisierten Benutzern gewährt wird.

In komplexen Systemen, die mehrere Front-End- und Back-End-Dienste umfassen, sollte die herkunftsübergreifende Politik bereits in der Planungsphase der Architektur berücksichtigt werden, anstatt sich auf Ad-hoc-Reparaturen zu verlassen, um die erneute Einführung von Schwachstellen bei einer künftigen Skalierung oder Wartung zu verhindern.

Schlussfolgerung

Zusammenfassend lässt sich sagen, dass die kein 'access-control-allow-origin'-Header ist nicht nur ein herkunftsübergreifender Fehler, auf den Front-End-Entwickler häufig stoßen, sondern auch ein strategisches Signal, das Penetrationstester bei der Bewertung der Sicherheitslage von Systemschnittstellen nicht übersehen sollten. Es kann ein Hinweis auf bewusste Vorsicht und Umsicht beim defensiven Design sein, oder es kann auf latente Konfigurationslücken hinweisen.

Wenn zu Ihren Aufgaben die Durchführung regelmäßiger Sicherheitsprüfungen von APIs oder Webanwendungen gehört - vor allem, wenn Sie eine Vielzahl von Risiken, einschließlich herkunftsübergreifender Richtlinienprobleme, effizient erkennen müssen -, sollten Sie Penligent als Ihren Testassistenten einsetzen. Von dem Moment an, in dem Sie Ihr Ziel definieren, initiiert Penligent einen automatisierten Risikoerkennungsprozess und liefert mit dem Fachwissen eines erfahrenen Penetrationstesters Anleitungen zur Abhilfe.