Was ist ein Manipulationswerkzeug?

Ein Manipulationstool ist ein Dienstprogramm, eine Bibliothek, ein Treiber, ein Skript oder eine Binärdatei, die ein Angreifer (oder ein Tester) verwendet, um den Betrieb von Software, Telemetrie oder den Systemstatus zu verändern, zu stören oder zu verschleiern - in der Regel, um die Erkennung zu deaktivieren, Beweise zu ändern, Privilegien zu erweitern oder zu erhalten.

Der Begriff "Manipulationswerkzeug" hat viele Gesichter:

- EDR/AV-Dompteure: Skripte/Binärdateien, die Endpunkt-Agenten stoppen oder kastrieren.

- Kernel-Mode-Treiber die für privilegierte Manipulationen verwendet werden (einschließlich BYOVD - Bringen Sie Ihren eigenen gefährdeten Fahrer mit).

- Prozess- und Speichermanipulatoren (Process Hacker, procexp, LiveKD, Frida, gdb).

- Protokoll-/Dateifälscher die Spuren löschen/überschreiben.

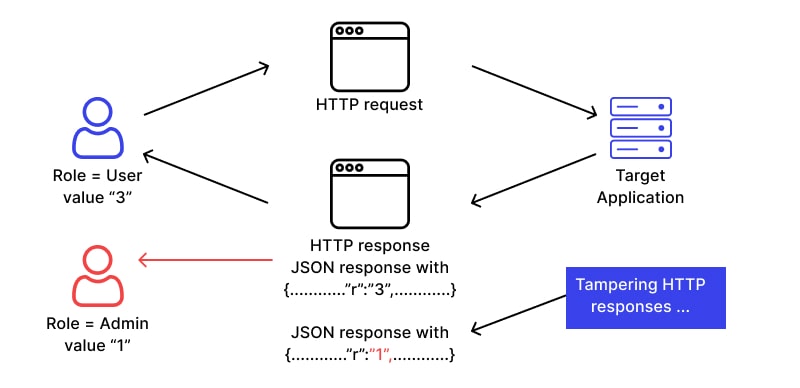

- Protokoll-/Paketverfälscher die die Kommunikation verändern (mitmproxy, scapy-basierte Tools).

- Toolchains für physische oder Firmware-Manipulationen (JTAG, Flasher, Lötkits).

Diese Definition ist absichtlich weit gefasst: Manipulationswerkzeuge werden durch ihre Wirkung und nicht durch ihre Form definiert - ihre Aufgabe ist es, den Systemzustand in den Augen des Verteidigers zu verändern.

Warum Manipulationswerkzeuge jetzt wichtig sind

Angreifer bevorzugen den Weg des geringsten Widerstands. Den Verteidiger zu überwältigen (Tamper) ist häufig billiger als ihn zu umgehen. Beobachtete Trends:

- EDR/AV-Abschluss ist in der Frühphase von Angriffen üblich; die Angreifer planen das Abschalten von Prozessen, das Laden von Treibern und die Manipulation von Hooks, um die Entdeckung vor einer seitlichen Bewegung zu verhindern.

- BYOVDAngreifer laden signierte, aber anfällige Treiber von Drittanbietern, um Kernel-Privilegien zu erlangen und Schutzmechanismen aus dem Kernel-Bereich zu beenden.

- Familien von Manipulationswerkzeugen (Protokollmanipulatoren wie "Spawnsloth", EDR-Killerskripte, Speicherpatcher) tauchen in realen Kampagnen auf und werden oft bei verschiedenen Einbrüchen wiederverwendet.

Drei operative Auswirkungen:

- Die Manipulation ist oft der erste aktive Schritt in der Zeitachse des Angriffs. Wenn Sie sie frühzeitig erkennen, können Sie die Angriffskette unterbrechen.

- Die Manipulationswerkzeuge können sehr klein sein und LOLbins (living-off-the-land binaries) verwenden. Achten Sie auf das Prozessverhalten und die Abstammung, nicht nur auf Dateinamen.

- Die Erkennung muss eine Sichtbarkeit auf Kernel-Ebene und eine Absicherung der Telemetrie beinhalten. Unterschriften allein reichen nicht aus.

Übliche Arten von Manipulationswerkzeugen und Anwendungsfälle

| Kategorie | Beispiel-Tools | Zweck / Angriffsstufe |

|---|---|---|

| Prozessstampfer im Benutzermodus | ProcessHacker, procexp, pskill, benutzerdefinierte PowerShell-Skripte | EDR-Prozesse beenden/verändern, Dienste deaktivieren |

| Kernel-Mode-Treiber | Signierte anfällige Treiber (BYOVD), LiveKd, Kernel-Rootkits | Persistenz und Kontrolle aus dem Kernelbereich erreichen |

| Speicher/Laufzeit-Tamper | Frida, gdb, benutzerdefinierte Injektoren | Hook-Funktionen, Patch-Laufzeitprüfungen, Verstecken von Nutzdaten |

| Protokoll-/Dateifälscher | Benutzerdefinierte Skripte, "Spawnsloth"-ähnliche Module | Löschen oder Ändern von Beweismaterial (Protokolle, Windows-Ereignisprotokolle) |

| Unterzeichnung des Codes/Fingerabdruckfälscher | Repackaging-Tools, Missbrauch von Unterzeichnern | Bösartige Binärdateien neu signieren oder Integritätsprüfungen umgehen |

| Netzwerk/Mitgliedschaftstamper | mitmproxy, scapy toolkits | API abfangen und ändern/Kommando-und-Kontrollverkehr |

Beispiel für einen Kampagnenablauf, bei dem Manipulationswerkzeuge auftauchen

- Erster Zugriff (Phish / Exploit)

- Privilegienerweiterung (lokale Ausnutzung, BYOVD)

- Manipulation: EDR deaktivieren, Überwachungsagenten abschalten, Protokolle löschen

- Seitliche Verschiebung und Auslesen von Zugangsdaten (Mimikatz oder Derivate)

- Persistenz und Datenexfiltration

Schauen Sie sich veröffentlichte Analysen an: Mehrere Berichte von Anbietern und Bedrohungsdaten zeigen, dass Manipulationen durchweg in den Schritten 2 bis 3 auftreten.

Erkennungsmuster: Signale, die Sie muss Instrument

A) Anomalien im Prozesslebenszyklus

- Unerwartete Prozesskreationen mit verdächtigen Eltern-Kind-Beziehungen (z. B.,

svchost -> powershell -> processhacker) - Kurzlebige Hilfsprozesse, die zum Beenden von Diensten verwendet werden

- Legitim aussehende Dienstprogramme, die von ungewöhnlichen Pfaden aus ausgeführt werden

B) Dienstleistungskontrolle und SCM-Anomalien

- Wiederholte

ServiceControlManagerStopp-/Beendigungsaufrufe, gefolgt von Neustartversuchen (mögliche DoS-Schleife zur Wiederherstellung der Beendigung) - Dienste werden vorübergehend umbenannt oder entfernt, um einen Neustart zu verhindern (beobachtet bei gezielten Angriffen)

C) Ereignisse zum Laden/Entladen des Treibers

- Laden neuer Kernel-Mode-Treiber von Nicht-Standard-Anbietern oder mit ungewöhnlichen Signaturen

- Bekannte anfällige Treiber-Hashes oder Treibernamen (BYOVD-Erkennung)

D) Protokollierung und Manipulation der Integrität

- Lücken in Syslog-/Ereignisstrom-Zeitstempeln

- Unerwartetes Löschen oder Abschneiden von Protokollen (spawnsloth-ähnliches Verhalten)

E) Lücken in der Telemetrie / blinde Flecken der Agenten

- Herunterfahren der Telemetrie von Endpunkten, die zuvor Berichte geliefert hatten

- Korrelation zwischen Telemetrieabbrüchen und verdächtigen Prozessereignissen

Konkrete Erkennungen - Splunk-, Sigma- und Sysmon-Schnipsel

Im Folgenden finden Sie brauchbare Erkennungsschnipsel, die Sie in Ihr SIEM einfügen können (passen Sie die Feldnamen an Ihre Umgebung an).

Splunk: Erkennen des Stopps des Endpunkt-Agenten gefolgt vom Laden des Treibers

index=wineventlog EventCode=7040 OR EventCode=7045

| eval svc=coalesce(Dienstname, Prozessname)

| search svc="IhrEDRServiceName" OR svc="MsMpSvc"

| stats count by _time, ComputerName, svc, EventCode, Message

| sortieren - _Zeit

| where EreignisCode=7040 OR EreignisCode=7045

Sigma-Regel (process spawn -> procexp)

Titel: Mögliche Ausführung von Manipulationstools - ProcessHacker/ProcExp

id: 4f9d1b7b-xxxx

Status: experimentell

Beschreibung: Erkennung der verdächtigen Ausführung von Tools, die häufig zur Manipulation von EDR verwendet werden.

Logsource:

Produkt: Fenster

Erkennung:

Auswahl:

Image|endswith:

- '\\ProcessHacker.exe'

- '\\procexp.exe'

- '\\vmmap.exe'

Bedingung: Auswahl

Stufe: hoch

Sysmon (config)-Ereignis zum Erkennen verdächtiger Treiberladungen

C:\\Windows\\System32\\\drivers\\

Dies sind nur Ausgangspunkte - stimmen Sie sich auf die normalen Verwaltungsaktivitäten ein: Viele dieser Dienstprogramme werden rechtmäßig verwendet, daher ist der Warnkontext entscheidend.

Checkliste für die Erkennung von Manipulationswerkzeugen nach Prioritäten

| Aufgabe der Erkennung | Priorität | Begründung |

|---|---|---|

| Überwachen der Prozessabstammung und Erstellen von Warnungen für ungewöhnliche Eltern-Kind-Muster | Hoch | Angreifer missbrauchen LOLbins und legitime Werkzeuge |

| Warnung bei Ereignissen zum Stoppen/Deaktivieren von EDR/AV-Diensten, die mit lokalen Anmeldungen korrelieren | Hoch | Direkte Anzeichen für Manipulationsversuche |

| Aufzeichnung und Warnung bei Fahrerladungen von nicht in der Whitelist aufgeführten Anbietern | Hoch | BYOVD und Kernel-Manipulationsvektor |

| FIM/Hash-Überwachung der ausführbaren Dateien von Sicherheitsagenten | Mittel | Erkennen von manipulierten Binärdateien oder umbenannten ausführbaren Dateien |

| Erkennung von Zeitstempelabweichungen und Protokolllücken | Hoch | Protokollmanipulationen verringern den forensischen Wert |

| Überprüfen Sie die Herzschläge der Agententelemetrie im Vergleich zum Zustand des Agentenprozesses | Hoch | Abfall der Telemetrie kann auf Manipulationen hinweisen |

Härtung und Schadensbegrenzung: Was Ingenieure tatsächlich tun

Defensive Härtung

- Manipulationsschutz: Vom Hersteller bereitgestellter Manipulationsschutz, der das Stoppen/Deaktivieren von Diensten durch Administratoren mit geringen Rechten verhindert und nicht vertrauenswürdige Installer-Kontexte einschränkt. Hinweis: Nur bei korrektem Berechtigungsmodell wirksam.

- Kernel-Härtung und Treiberüberprüfung: Whitelist zulässiger Treiber mit Hilfe von Code Signing und Hersteller-Zulassungslisten; Blockierung bekannter anfälliger Treiber.

- Unveränderliche Telemetriekanäle: Endpunkt-Agenten sollten versuchen, alternative sichere Kanäle für die Übertragung von Telemetriedaten zu nutzen, wenn ihr primärer Telemetriepfad gestört ist; außerdem sollte die Integrität der Quelle serverseitig überprüft werden.

- Logik der Dienstwiederherstellung: Härtet den automatischen Neustart des Dienstes mit einem Zustandsabgleich ab, so dass der Agent seinen Erkennungszustand nach dem Neustart neu aufbaut (nicht nur den Prozess).

- Prüfung und Protokollierung verstärken: Schnelle Auslagerung von Protokollen (zentralisiertes Syslog/SIEM) und Überwachung von Transport- oder Ingestion-Anomalien.

Politik und Verfahren

- Geringste Privilegien für Administratoren - unnötige lokale Administratorrechte entfernen.

- Signierte und unveränderliche Agentenaktualisierungen - eine kryptografische Überprüfung bei der Aktualisierung und beim Start erfordern.

- Spielbücher für Manipulationen bei Vorfällen - über vordefinierte Schritte zur Isolierung, erneuten Sicherung und Aufbewahrung forensischer Kopien verfügen, wenn eine Manipulation festgestellt wird.

- Manipulationsübungen des roten Teams - Erkennung von Tests mit zugelassenen Werkzeugen für die Manipulation (einschließlich BYOVD-Simulationen).

Operationalisierung der Manipulationserkennung mit Automatisierung und KI

Gehen wir von den Erkennungssignaturen zur automatischen Reaktion und Simulation über. Hier können KI-gestützte Pentest-/Automatisierungsplattformen den Reifegrad beschleunigen.

Simulation und kontinuierliche Validierung

- Automatisierte ManipulationssimulationGeplante Angriffe, bei denen gängige Manipulationen (Stoppen von Diensten, Einschleusen von Prozessen, Laden anfälliger Treiber) in einer kontrollierten Umgebung versucht werden, um die Erkennung und Reaktion zu überprüfen.

- Chaostest für die Ausfallsicherheit von Endpunkten: löst nach dem Zufallsprinzip gutartige Prozessmanipulationen aus und stellt sicher, dass die Erkennungspipeline diese mit dem erwarteten Schweregrad erkennt.

- Integritätstests der Telemetrie: Validierung, dass Agenten signierte Heartbeats produzieren und dass SIEM gefälschte Telemetrie akzeptiert/ablehnt.

KI-Augmentation

- Behavioral baselining: ML-Modelle erkennen Abweichungen in der mehrdimensionalen Telemetrie (Prozessbäume, Netzwerkflüsse, Treiberereignisse) schneller als statische Regeln.

- Prioritätensetzung: Die KI-Triage reduziert das Rauschen, indem sie Manipulationsindikatoren mit eindeutigen Anzeichen für Angreiferabsichten (Diebstahl von Zugangsdaten, seitliche Bewegungen) korreliert.

- Automatisierte Playbook-AusführungBei einem bestätigten Manipulationsversuch wird automatisch eine Isolierung vorgenommen, forensische Daten werden gesammelt und verdächtige Treiber oder Hashes gesperrt.

Rezepte für Code und Erkennung

Nachfolgend finden Sie echte Artefakte: Code-Schnipsel für die Erkennung, YARA-Regeln und eine Splunk-Regel, die Sie einfügen und wiederholen können.

YARA: Erkennung gängiger binärer Manipulationszeichenfolgen

Regel TamperingToolCandidates {

meta:

author = "sec-engineer"

description = "Erkennt Binärdateien, die für Manipulationswerkzeuge typische Zeichenketten enthalten"

Zeichenketten:

$proc_hack = "ProcessHacker" nocase

$procexp = "Prozess-Explorer" nocase

$vmmap = "VMMap" nocase

Bedingung:

any of them

}

PowerShell: Prüfung auf als "Angehalten" gekennzeichnete Dienste, die normalerweise ausgeführt werden

$critical = @("IhrEDRServiceName", "IhrAVService")

foreach ($svc in $critical) {

$s = Get-Service -Name $svc -ErrorAction SilentlyContinue

if ($s -und $s.Status -ne 'Running') {

Write-Output "$svc läuft nicht auf $env:COMPUTERNAME"

# eskalieren: Alarm senden oder Neustart mit Wiederherstellungsskript versuchen

}

}

Splunk: Erkennen von Treiberlast und dann Ereignisabbruchmuster

index=sysmon EventID=6 OR index=wineventlog EventCode=1102

| stats count by Computername, EreignisID

| where EreignisID=6 ODER EreignisID=1102

| join Computername [ search index=wineventlog EventCode=7045 | fields Computername, Message ]

| where count>1

Erkennungssignaturen und ihre Reaktionsmaßnahmen

| Unterschrift | Beweise | Sofortige Reaktion |

|---|---|---|

| EDR-Dienst wurde während der Anmeldesitzung angehalten | ServiceStop-Ereignis + interaktive Anmeldung | Host unter Quarantäne stellen, Speicher sammeln, Snapshot-Festplatte |

| Kernel-Treiber von unbekanntem Hersteller geladen | DriverLoad EventID und Signatur stimmen nicht überein | Blockieren des Treiberladens bei der Kernel-Policy, Eskalation zur IR |

| Schnelles Abschneiden von Protokollen | Sicherheitsprotokoll: Ereignisse löschen | Gesicherte Kopie der Protokolle weiterleiten, isolieren, Forensik einleiten |

| Ausführung eines bekannten Manipulationswerkzeugpfads | Prozess Ereignisse erstellen mit Pfad | Prozess beenden, Neustart verhindern, Prozessdump sammeln |

Penligent: Wie sich eine intelligente Pentest-Plattform einfügt

Sträflich kann verwendet werden, um das Verhalten von Manipulationstools in großen Flotten zu simulieren, ohne dass Skripte von Menschen erstellt werden müssen. Anstatt maßgeschneiderte Skripte für jede EDR/Treiber-Kombination zu schreiben, automatisiert Penligent die Angriffsmatrix: Es erstellt Szenarien, die versuchen, Agenten zu stoppen, BYOVD-Treiberlasten (in Test-Sandboxen) zu emulieren und die Erkennung von Telemetrieverlusten zu testen. Da Penligent die Taktiken nach dem Eindringen modelliert, können Teams überprüfen, ob ihre Triage-Playbooks bei Manipulationsversuchen korrekt ausgelöst werden.

Fallstudien aus der Praxis & Tipps zum Mitnehmen

- EDR Kill-Chain-Beobachtungen - Mehrere Hersteller-Blogs und Berichte über Vorfälle zeigen, dass Angreifer routinemäßig versuchen, Erkennungsagenten frühzeitig zu stoppen. In der freien Wildbahn halten Angreifer entweder Prozesse ordnungsgemäß an, nutzen Produktfehler zum ordnungsgemäßen Herunterfahren aus oder verwenden Treiber auf Kernel-Ebene, um eine stille Beendigung zu bewirken.

- BYOVD ist ein aktiver Vektor - Das Laden von rechtmäßig signierten Treibern mit bekannten Sicherheitslücken ist nach wie vor eine sehr gefährliche Technik. Defensivteams müssen Treiber-Zulassungslisten führen und bei anomalen Treiberladungen Alarm schlagen.

- Protokollmanipulationen sind ein heimlicher Multiplikator - Das Deaktivieren oder Ändern von Protokollen (z. B. Spawnsloth-ähnliche Module) verringert direkt die Sichtbarkeit nach einem Vorfall. Eine zentralisierte, unveränderliche Protokollierung verringert dieses Risiko.

- Operationalisierung von Manipulationstests - Planen Sie eine kontinuierliche Manipulationssimulation; messen Sie die Erkennungslatenz und Fehlalarme in verschiedenen Umgebungen; speisen Sie die Ergebnisse in den technischen Rückstand ein.

Kurze Checkliste für eine eintägige Manipulationsjagd

- Inventar: Auflistung aller Endpunkt-Sicherheitsagenten, Dienste und zugehörigen Treiber.

- Baseline: Aufzeichnung der normalen Prozessabstammung für Verwaltungsvorgänge und bekannte Operator-Tools.

- Inject: Durchführung gutartiger Manipulationssimulationen (Stoppen eines unkritischen Dienstes, Laden eines zulässigen Testtreibers).

- Erkennen: Überprüfung der SIEM/EDR-Warnungen und Eskalation bei fehlenden Signalen.

- Patch: Hinzufügen von Erkennungsregeln und einer Logik für die Treiber-Zulassungsliste für beobachtete Lücken.

- Erneuter Test über Penligent oder Red-Team-Automatisierung.

Praktische Einschränkungen und Fehlermöglichkeiten

- Falsch positive Ergebnisse sind realViele Verwaltungsvorgänge verwenden dieselben Tools, die auch von Angreifern eingesetzt werden. Investieren Sie in eine kontextabhängige Erkennung (wer hat die Aktion ausgeführt, von wo aus und ob ihr eine verdächtige Anmeldung vorausging).

- Agenten können auf mehreren Ebenen angegriffen werden: Eine einzelne Schutzmaßnahme (z. B. ein Manipulationsschutzkennzeichen) ist nicht ausreichend. Es sind mehrschichtige Kontrollen erforderlich.

- Kernel-Sichtbarkeit ist im großen Maßstab schwierigVollständige Fahrerüberwachung und -überprüfung kann verrauscht sein; aggregierte Telemetrie zur Verbesserung des Signal-Rausch-Verhältnisses.