Einführung

In der heutigen Cybersicherheitslandschaft, mit Zero-Day-Schwachstellen Die TLS-Verschlüsselung (Transport Layer Security) bleibt der oft übersehene Wächter - das kryptografische Rückgrat für die gesamte sichere Kommunikation -, da sie sich ständig weiterentwickelt und die KI-gesteuerten Angriffsmodelle sich mit Maschinengeschwindigkeit wiederholen.

TLS ist nicht nur ein Protokoll, sondern das kryptografische Geflecht, das dem gesamten Vertrauensmodell des Internets zugrunde liegt. Jede sichere HTTPS-Sitzung, verschlüsselt API Aufruf, und der geschützte IoT-Handshake beruht darauf.

Mit Blick auf das Jahr 2025, in dem Quantenbedrohungen am Horizont auftauchen und KI-Systeme in großem Umfang bei Angriffen und zur Verteidigung eingesetzt werden, ist die Präzision der TLS-Implementierung wichtiger denn je.

Für Penetrationstester, Red-Teamer und KI-Sicherheitsingenieure ist das Verständnis von TLS nicht länger optional - es ist die Eintrittskarte zu moderner Schwachstellenerkennung, verschlüsselten Konfigurationsprüfungen und automatisierten Sicherheitstest-Frameworks.

Was ist TLS-Verschlüsselung?

TLS (Transport Layer Security) ist der Nachfolger von SSL und wird verwendet, um verschlüsselte Kanäle zwischen zwei Endpunkten - in der Regel einem Client und einem Server - aufzubauen. Es gewährleistet die drei wichtigsten Säulen der Netzwerksicherheit:

| Säule der Sicherheit | TLS-Funktion | Ergebnis |

|---|---|---|

| Vertraulichkeit | Schutz der übertragenen Daten durch symmetrische Verschlüsselung | Verhindert Lauschangriffe |

| Integrität | Verwendet Nachrichtenauthentifizierungscodes (MAC) zur Erkennung von Manipulationen | Verhindert die Veränderung von Daten |

| Authentifizierung | Überprüft die Identität des Servers durch digitale Zertifikate | Verhindert Man-in-the-Middle-Angriffe |

Obwohl das Protokoll vom Konzept her einfach ist, sind Fehler in der Praxis fast immer auf Implementierungsdetails zurückzuführen: veraltete Cipher Suites, falsch konfigurierte Zertifikate oder Systeme, die noch TLS 1.0/1.1 verwenden. Selbst erfahrene Techniker können aufgrund von Versionsunterschieden oder abgelaufenen Zwischenzertifikaten auf Handshake-Fehler stoßen.

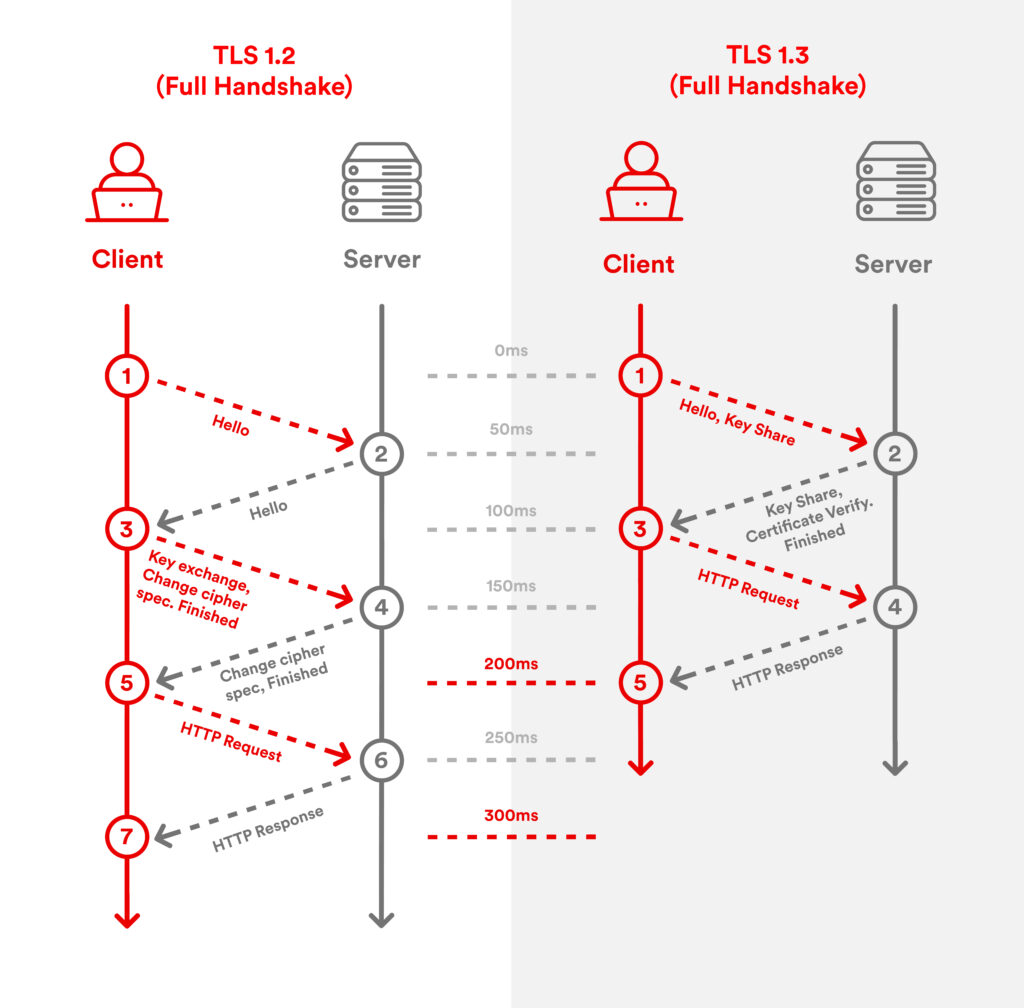

TLS 1.3: Ein Sprung in Geschwindigkeit und Sicherheit

TLS 1.3 ist die bedeutendste Weiterentwicklung des Protokolls seit seiner Einführung. Die 2018 eingeführte Version strafft den Handshake-Prozess und beseitigt unsichere kryptografische Algorithmen wie RC4, SHA-1 und statischen RSA-Schlüsselaustausch.

| Merkmal | TLS 1.2 | TLS 1.3 |

|---|---|---|

| Hin- und Rückfahrt für Handschlag | 2-3 | 1 (oder 0, unterstützt 0-RTT) |

| Veraltete Chiffren | Teilweise | Alle entfernt |

| Vorwärtsgeheimnis | Optional | Obligatorisch |

| 0-RTT-Daten | Nicht unterstützt | Unterstützt (Wiederholungsrisiko besteht) |

TLS 1.3 bietet ein ausgewogenes Verhältnis zwischen Leistung und Datenschutz, was für hochfrequente API-Aufrufe, IoT-Systeme und KI-gesteuerte Sicherheitssysteme, die Tausende von verschlüsselten Verbindungen innerhalb von Millisekunden benötigen, entscheidend ist.

Allerdings birgt 0-RTT ein Replay-Risiko und erinnert uns daran, dass Sicherheit und Komfort immer ein Balanceakt sind.

Vertiefung des TLS-Handshake: Wie die Verschlüsselung ausgehandelt wird

Das Herzstück von TLS ist der Handshake - eine Abfolge von Nachrichten, die ein gemeinsames Geheimnis festlegen, Cipher Suites aushandeln und den Server (und optional den Client) authentifizieren.

Während eines typischen TLS 1.3-Handshakes:

- KundeHallo: Der Client sendet unterstützte TLS-Versionen, Cipher Suites und eine zufällige Nonce.

- ServerHallo: Der Server wählt die TLS-Version, die Cipher-Suite und stellt sein Zertifikat zur Verfügung.

- Schlüsselaustausch & Erledigt: Beide Parteien berechnen das gemeinsame Geheimnis und tauschen fertige Nachrichten mit HMAC-Verifizierung aus.

Die optionale 0-RTT ermöglicht es dem Client, Daten unmittelbar nach dem ClientHello zu senden, wobei zuvor ausgehandelte Schlüssel verwendet werden, was die Latenzzeit verbessert und das Risiko von Replay-Angriffen verringert.

Häufige TLS-Fehlkonfigurationen und -Störungen

Selbst erfahrene Techniker können TLS falsch konfigurieren, was zu ernsthaften Schwachstellen oder Handshake-Fehlern führen kann. Zu den häufigsten Problemen gehören:

| Fehlkonfiguration | Auswirkungen | Erkennung |

|---|---|---|

| Abgelaufene/ungültige Zertifikate | Browser/API lehnt Verbindung ab | Zertifikatsprüfung oder OpenSSL s_client |

| Schwache Cipher-Suiten | Anfällig für Downgrade-Angriffe | nmap/sslyze-Scans |

| Gemischter Inhalt | Unsichere HTTP-Ressourcen auf HTTPS-Seite | Browser-Konsole, automatischer Crawler |

| Fehlende HSTS | Anfällig für MITM über Strip-Attacken | Analyse der Sicherheits-Header |

| Falsche Ausrichtung von Reverse Proxy und Load Balancer | TLS am Proxy abgebrochen, Backend falsch konfiguriert | Endpunkt-Tests |

Werkzeuge wie OpenSSL, nmap, sslyzeund automatisierte CI/CD-Sicherheitsprüfungen sind unerlässlich, um diese Fehler frühzeitig zu erkennen.

Penetrationstests und Automatisierung

Für KI-Sicherheitsingenieure und Penetrationstester sind TLS-Fehlkonfigurationen ein wertvolles Ziel. Die Automatisierung von TLS-Audits kann Hunderte von Arbeitsstunden einsparen.

Beispiel für einen Automatisierungsworkflow (Python + OpenSSL):

importieren subprocess

hosts = ['example.com', 'api.example.com']

for host in hosts:

result = subprocess.run(['openssl', 's_client', '-connect', f'{host}:443'], capture_output=True, text=True)

if "Überprüfe Rückgabecode: 0 (ok)" in result.stdout:

print(f"{host} TLS OK")

sonst:

print(f"{host} TLS ERROR")

Dieses einfache Snippet prüft die Gültigkeit des Zertifikats und den Erfolg des Handshakes über mehrere Endpunkte hinweg.

KI-gesteuerte Erkennung von TLS-Schwachstellen

Moderne Sicherheitsplattformen, wie zum Beispiel Penligent.ainutzen Sie KI, um TLS-Anomalien in Unternehmensnetzwerken zu erkennen.

Die wichtigsten Merkmale sind:

- Automatisches Scannen nach schwachen Cipher Suites, abgelaufenen Zertifikaten und Handshake-Anomalien.

- KI-basierte Erkennung von Anomalien in wiederholten Handshake-Mustern zur Erkennung von MITM- oder Downgrade-Angriffen.

- CI/CD-Pipeline-Integration für die kontinuierliche Überwachung von TLS-Endpunkten.

Durch die Kombination von ML-basierter Anomalieerkennung mit regelbasierter Validierung ermöglicht Penligent.ai Sicherheitsteams, TLS-Fehlkonfigurationen proaktiv zu beheben, bevor sie ausgenutzt werden.

TLS in KI-gesteuerten Sicherheits-Pipelines

KI-gesteuerte Sicherheitssysteme verlassen sich zunehmend auf TLS für verschlüsselte Datenflüsse zwischen Microservices, Cloud-APIs und IoT-Endpunkten.

Automatisierte Scans, Anomalieerkennung und Penetrationstests integrieren jetzt TLS-Prüfungen in großem Umfang:

- Automatisierte Zertifikatsvalidierung: Kontinuierliche Überprüfung der Gültigkeit, des Ablaufs und des Widerrufsstatus.

- Prüfung der Chiffriersuite: Erkennung veralteter oder schwacher Chiffren, einschließlich Fallback-Schwachstellen.

- Handshake-Muster-Analyse: Die KI identifiziert abnormales Handshake-Verhalten, das auf potenzielle MITM-Angriffe hinweist.

Penligent.ai für TLS-Audits eingesetzt

Penligent.ai kann direkt für groß angelegte TLS-Bewertungen eingesetzt werden. Sicherheitsingenieure können damit Hunderte von Endpunkten scannen, Fehlkonfigurationen automatisch klassifizieren und umsetzbare Berichte zur Abhilfe erstellen.

Beispiel Workflow:

- Penligent.ai durchsucht alle API-Endpunkte und sammelt Handshake-Metadaten.

- Die AI-Engine analysiert TLS-Versionen, Cipher Suites, Zertifikatsketten und Handshake-Timings.

- Automatische Berichte weisen auf Endpunkte mit veraltetem TLS, schwachen Chiffren, abgelaufenen Zertifikaten oder Handshake-Anomalien hin.

Diese Automatisierung ermöglicht es den Sicherheitsteams, Abhilfemaßnahmen auf der Grundlage der tatsächlichen Risikobelastung und nicht auf der Grundlage anekdotischer Fehler zu priorisieren.

Vorbereitungen für Post-Quantum TLS

Das Quantencomputing stellt eine potenzielle Bedrohung für die herkömmliche Kryptographie mit öffentlichen Schlüsseln dar, insbesondere für RSA und ECDSA, die heute die Grundlage für TLS bilden.

Post-Quantum-TLS zielt darauf ab, quantenresistente Algorithmen wie CRYSTALS-Kyber oder Dilithium zum Schutz des Schlüsselaustauschs und der Signaturen zu integrieren.

Sicherheitsingenieure sollten:

- Überwachung der entstehenden Post-Quantum-Standards (NIST PQC-Wettbewerbsergebnisse).

- Implementierung von hybridem TLS (klassisch + post-quantum) in Testumgebungen.

- Kontinuierliche Validierung der kryptografischen Agilität in Automatisierungspipelines zur Anpassung an künftige Algorithmusverschlechterungen.

Technische Best Practices: TLS-Prüfliste

| Kategorie | Empfehlung |

|---|---|

| Zertifikat-Management | Automatische Erneuerung verwenden, Widerruf überwachen, HSTS durchsetzen |

| Chiffre-Suiten | Schwache Chiffren deaktivieren, AEAD-Algorithmen bevorzugen (AES-GCM, ChaCha20-Poly1305) |

| Händedruck & Sitzung | Sichere Durchsetzung von TLS 1.2+, Weiterleitungsgeheimnis, Validierung der Wiederaufnahme |

| Proxy & Lastausgleicher | Sicherstellung der Ende-zu-Ende-Verschlüsselung, Weiterleitung von Headern, Aufrechterhaltung des Zertifikatsvertrauens |

| Automatisierung und Überwachung | Integrierte KI-gesteuerte Erkennung, Protokollierung von Handshake-Anomalien, Warnung vor abgelaufenen Zertifikaten |

Schlussfolgerung

Die TLS-Verschlüsselung ist die Grundlage der sicheren digitalen Kommunikation. KI-Sicherheitsingenieure, Penetrationstester und DevOps-Teams müssen nicht nur die TLS-Theorie verstehen, sondern auch die praktische Umsetzung, automatisierte Tests und mögliche Fehlkonfigurationen.

Plattformen wie Penligent.ai ermöglichen es Teams, die Erkennung zu skalieren und Risiken zu klassifizieren. Durch die Kombination von kryptografischen Best Practices, KI-gestützten Tests und Post-Quantum-Vorbereitungen können Unternehmen eine sichere Kommunikation gewährleisten und gleichzeitig den sich entwickelnden Bedrohungen voraus sein.