Zusammenfassung

Eine mit Russland verbundene Erpressergruppe namens Everest behauptet, mehr als 1.533.900 Passagierdaten im Zusammenhang mit dem Flughafen Dublin gestohlen zu haben. Die Gruppe veröffentlichte den Flughafen Dublin auf ihrer Leak-Site mit einem Countdown-Timer und drohte, die Daten freizugeben, wenn sie nicht kontaktiert würden.(BankInfoSicherheit)

Die Daten stammen angeblich von Systemen, die mit der Check-in- und Boarding-Plattform MUSE / vMUSE von Collins Aerospace verbunden sind, die auf vielen europäischen Flughäfen eingesetzt wird, um mehreren Fluggesellschaften die gemeinsame Nutzung von Schaltern, Gates und Boarding-Infrastruktur zu ermöglichen.(BankInfoSicherheit) Collins Aerospace wurde im September 2025 Opfer eines Cyberangriffs, der die automatische Abfertigung an Drehkreuzen wie Dublin, Heathrow, Brüssel und Berlin störte, so dass ein manueller Rückgriff erforderlich wurde.(heise online) Jetzt hat sich die Auswirkung vom betrieblichen Chaos zur angeblichen massenhaften Datenexposition verschoben.

Everest zufolge enthält der gestohlene Datensatz Passagiernamen, Ticketnummern, Sitzplatzzuweisungen, Flugsegmente, Vielfliegernummern, Zeitstempel, Arbeitsplatz-/Geräte-IDs, die für die Ausstellung von Bordkarten verwendet werden, und sogar Sicherheitsüberprüfungsindikatoren wie "Selectee"-Flaggen und Dokumentenprüfungsstatus.(BankInfoSicherheit) Dies sind keine allgemeinen personenbezogenen Daten. Es handelt sich um Metadaten zum Flugbetrieb, die direkt für gezieltes Phishing, die Übernahme von Konten bei Kundenbindungsprogrammen, Identitätsmissbrauch und Social Engineering gegen Flughafenpersonal eingesetzt werden können.(BankInfoSicherheit)

Der Betreiber des Flughafens Dublin, daa, erklärte, es gebe "keine Beweise" dafür, dass daa-eigene Systeme direkt kompromittiert wurden; stattdessen wird die Sicherheitsverletzung einem Drittanbieter - Collins Aerospace - zugeschrieben und scheint Bordkarten- und Check-in-Daten von Passagieren zu betreffen, die im August 2025 über den Flughafen Dublin gereist sind.(BankInfoSicherheit) Die Aufsichtsbehörden, einschließlich der irischen Datenschutzkommission, wurden benachrichtigt und sind aktiv tätig.(RTÉ)

Der Standpunkt von Penligent ist klar: Dies ist genau das Szenario, das moderne Luftfahrt- und Reiseunternehmen im Voraus testen müssen. Die Aufgabe von Penligent besteht darin, das Verhalten von Angreifern in Bezug auf diese Passagier- und Betriebsdatenströme zu simulieren - und zwar mit entsprechender Genehmigung - und dann Berichte zu erstellen, die die Gefährdung durch gesetzliche Vorschriften wie die Fristen für die Meldung von Verstößen gegen die DSGVO abbilden. Penligent nimmt keine Korrekturen an der Produktionsinfrastruktur vor, überwacht keine Chatter im Dark Web und fungiert nicht als MSSP. Das Unternehmen konzentriert sich auf kontrollierte Penetrationstests und Compliance-gerechte Berichte.

Was der Everest hat - und warum das wichtig ist

Behaupteter Umfang des Verstoßes

Everest behauptet, etwa 1.533.900 Passagierdaten exfiltriert zu haben, und hat den Flughafen Dublin neben Air Arabia als namentliches Opfer auf seiner Leak-/Erpressungsseite veröffentlicht.(BankInfoSicherheit) Das Angebot wurde mit einem Countdown-Timer veröffentlicht, ein klassischer "doppelter Erpressungsversuch": Zahlen oder verhandeln, bevor der Timer abläuft, oder wir lassen es durchsickern.(BankInfoSicherheit)

Öffentliche Berichte und Screenshots von Everest's Post beschreiben Datenfelder, die weit über "Name + E-Mail" hinausgehen:

- Vollständiger Name

- Ticket-/Buchungs-/PNR-ähnliche Referenznummern

- Sitzplatzzuweisung, Reiseklasse / Abteil, Segmentreihenfolge

- Flugnummer, Abflug- und Zielflughafencodes, Zeitstempel

- Vielfliegerprogramm, Treuenummer, Stufe/Status

- Prioritäts-/Fast-Track-Anzeigen und Gepäckanhänger-Nummern

- Barcode-Format und Metadaten für die Ausstellung von Bordkarten

- Geräte-/Arbeitsplatz-ID, Gerätename und Gerätetyp, die für die Ausstellung der Bordkarte verwendet werden

- Kennzeichen "Ausgewählter" und Status der internationalen Dokumentenüberprüfung (d.h. Screening/Sicherheitskennzeichen)

- Quelle der Abfertigung und Quelle der Ausstellung der Bordkarte (Schalter, Kiosk, Flugsteig usw.)(BankInfoSicherheit)

Das ist wichtig, weil sie drei Bedrohungsebenen auf einmal schneidet:

- Gezieltes Phishing und Social Engineering

Wenn ein Angreifer weiß, dass Sie am 14. August von Dublin nach Brüssel geflogen sind, Sitz 22C, und dass Sie für eine Dokumentenüberprüfung markiert wurden, kann er sich als Sicherheitskraft der Fluggesellschaft oder als Kundenbetreuer am Flughafen ausgeben und sagen, dass er Ihren Pass vor dem Rückflug noch einmal überprüfen muss. Diese Phishing-E-Mail oder dieser Anruf wird bei einem normalen Reisenden auf >90% Glaubwürdigkeit stoßen.(BankInfoSicherheit) - Treue- und Kilometergeldbetrug

Vielflieger-Nummern und -Status sind von finanziellem Wert. Angreifer verwenden routinemäßig Kundendaten, um Meilen einzulösen, Tickets zu aktualisieren oder Call Center zu manipulieren. Gestohlene Kundendaten wurden in der Vergangenheit bereits missbraucht, ohne dass jemals ein Bankkonto geknackt wurde - sie sind bereits ein liquider Wert. - Operative Aufklärungsarbeit

Arbeitsplatz-IDs und Namen von Geräten, die Bordkarten ausstellen, ermöglichen es einem Angreifer, intern aussehende Phishing-Mails zu erstellen, die auf das Bodenpersonal eines Flughafens abzielen ("Sicherheitsüberprüfung für Arbeitsplatz G12 am 21. September - geöffnetes angehängtes Diagnosetool"). Das ist eine Brücke vom "Stehlen von Passagierdaten" zur "Beeinträchtigung des Flughafenbetriebs".(BankInfoSicherheit)

Wer ist betroffen, Zeitfenster und Umfang

Laut daa betreffen die kompromittierten Daten offenbar Passagiere, die zwischen dem 1. und 31. August 2025 vom Flughafen Dublin abgeflogen sind.(BankInfoSicherheit) Der August ist die Hauptverkehrszeit: In Dublin wurden in diesem Monat etwa Millionen von Fluggästen abgefertigt.(BeyondMachines)

Die daa erklärte außerdem, dass ihre eigenen internen Systeme nachweislich nicht verletzt wurden, und bezeichnete dies als Vorfall bei einem Zulieferer (Collins Aerospace / MUSE).(BankInfoSicherheit) Diese Unterscheidung ist intern für die Schuldfrage von Bedeutung, aber aus Sicht der Aufsichtsbehörden ist es den Fluggästen egal, welche Box gehackt wurde. Wenn ihre Daten offengelegt werden, geraten sowohl der für die Datenverarbeitung Verantwortliche als auch der Auftragsverarbeiter in den Radius der Compliance.

MUSE / vMUSE als Schwachstelle in der Lieferkette

Ein Ausfall, mehrere Flughäfen

MUSE von Collins Aerospace (oft als vMUSE bezeichnet) ist eine gemeinsam genutzte Passagierabfertigung: gemeinsame Abfertigungsschalter, Gepäckabgabe und Boarding Gates für mehrere Fluggesellschaften und in der Praxis für mehrere Flughäfen.BankInfoSicherheit) Als die Angreifer diese Ebene im September 2025 angriffen, brach die automatisierte Passagierabfertigung an den wichtigsten europäischen Drehkreuzen - Heathrow, Brüssel, Berlin, Dublin - zusammen, was zu manuellem Boarding, handschriftlicher Rückgabe und einer Reihe von Verspätungen führte.(heise online)

Everest behauptet nun, mehr als nur das Einchecken gestört zu haben: Er soll sich mit schwachen Zugangsdaten Zugang zu einem ungeschützten FTP-Server von Collins Aerospace verschafft, Passagier- und Betriebsdaten abgegriffen und dann Erpressung statt reiner Ransomware-Verschlüsselung eingesetzt haben.(BankInfoSicherheit) Wenn dies zutrifft, bedeutet dies (a) eine langfristige Wiederverwendung von Zugangsdaten und (b) eine unzureichende Isolierung hochwertiger Betriebsdaten.

Verletzung durch Dritte ≠ keine Haftung

Die daa hat erklärt, dass "unsere Kernsysteme nicht getroffen wurden" und dass die Untersuchung von Collins Aerospace läuft.BankInfoSicherheit) Nach den Vorschriften der Datenschutz-Grundverordnung ist das nicht genug. Wenn identifizierbare Passagierdaten und Informationen über Sicherheitskontrollen eine Zuliefererumgebung verlassen haben, ist der Flughafenbetreiber immer noch verpflichtet, die Behörden innerhalb von 72 Stunden nach Bekanntwerden zu benachrichtigen und die betroffenen Personen "ohne unangemessene Verzögerung" zu alarmieren, wenn ein hohes Risiko für sie besteht.(RTÉ)

Mit anderen Worten: "Der Anbieter wurde gehackt" schützt Sie nicht vor der Meldung von Sicherheitsverletzungen, Markenschäden oder Rechtsstreitigkeiten.

Wie Angreifer die gestohlenen Felder als Waffe einsetzen können

Nachfolgend finden Sie eine gezielte Risikomatrix auf der Grundlage der Datenarten, über die Everest angeblich verfügt.(BankInfoSicherheit)

| Freiliegendes Feld | Angreifer Anwendungsfall | Defensive Milderung |

|---|---|---|

| Name des Fluggastes + Buchungsnummer/Fahrscheinnummer (PNR) | Sich bei der Fluggesellschaft als Reisender ausgeben und eine Umbuchung, Erstattung oder Änderung der Reiseroute verlangen | Verlangen Sie bei Änderungen der Reiseroute eine Mehrfaktorenüberprüfung; verlassen Sie sich nicht allein auf PNR + Nachname |

| Flugnummer, Strecke, Sitzplatz, Zeitstempel | Äußerst glaubwürdiges Phishing ("Ihr Flug DUB→BRU am 14. August ist gesperrt; laden Sie Ihren Pass hoch, um ihn neu auszustellen") | Erzwingen Sie eine Out-of-Band-Bestätigung für "dringende Reiseunterbrechungen"-Meldungen |

| Vielfliegerausweis/Stufenstatus | Übernahme von Treuekonten, Meilendiebstahl, betrügerische Upgrades | Durchsetzung von MFA- und Anomalieprüfungen auf Kundenbindungsportalen, insbesondere bei hochrangigen Konten |

| Priorität / Ausgewählter / Überprüfungsstatus | Belästigung, Erpressung oder gezielter Druck auf "markierte" Reisende | Behandlung des Screening-Status als sensible Sicherheitsdaten; Überwachung auf gezieltes Social Engineering oder Einschüchterung |

| Workstation-/Geräte-ID für die Ausstellung von Bordkarten | Internes Phishing gegen Bodenpersonal ("Sicherheitsaudit für Gate-Arbeitsplatz G12") | Anwendung einer Null-Vertrauenshaltung beim Check-in/Boarding von Hardware; Rotation der Anmeldedaten von Arbeitsstationen und Überprüfung des Zugriffs |

| Gepäckanhänger-Nummern / Segmentfolge | Erstellen Sie ein Verhaltensprofil von Reisenden mit hohem Wert oder hoher Frequenz | Warnen Sie Reisende mit hohem Wert proaktiv vor personalisiertem Phishing |

Dadurch unterscheidet sich diese Sicherheitslücke von einem gewöhnlichen E-Mail-/Passwort-Dump. Ein motivierter Angreifer kann nun:

- sich gegenüber einer Fluggesellschaft als Sie ausgeben, weil sie Ihre Buchungsdaten besser kennen als Sie selbst;

- sich Ihnen gegenüber als die Fluggesellschaft ausgeben, da sie Ihren genauen Sitzplatz und Zeitstempel kennen;

- in den Flughafenbetrieb einsteigen, indem sie die Sprache der internen Geräte/Audits nachahmen.

Erwartungen an Flughafenbetreiber und Fluggesellschaften bezüglich einer sofortigen Reaktion

Eingrenzung und Beweise

Der erste Schritt nach einem Verstoß wie diesem ist nicht die PR. Es geht um die Bestätigung des Umfangs und die Beweissicherung:

- Welche Datumsbereiche sind betroffen (daa hat auf den 1. bis 31. August 2025 hingewiesen)?(BankInfoSicherheit)

- Welche Carrier und welche Terminals nutzten die kompromittierten MUSE / vMUSE Workflows?(heise online)

- Welche Passagiersegmente (VIP, Premium, Regierung, Unternehmen) sind dem größten Betrugsrisiko ausgesetzt?

- Welche internen Workstation-IDs, Gate-IDs oder Gerätekennungen sind jetzt verbrannt und müssen rotiert werden?

All das muss dokumentiert werden, denn die europäischen Datenschutzbehörden und die Cyber-Versicherer werden einen Zeitplan verlangen, nicht ein Pressezitat.(RTÉ)

Ein typischer interner Anreicherungsworkflow sieht folgendermaßen aus:

# Pseudo-Logik: Vorrangige Kontaktaufnahme für Risikopassagiere

for rec in leaked_passenger_records:

wenn rec.frequent_flyer_tier in ["Gold", "Platinum", "VIP"] oder rec.ticket_price > HIGH_VALUE:

escalate_to_manual_review(rec.pnr, rec.name, rec.flight_route)

flag_for_proactive_notification(rec.email)

So kommt man von der pauschalen "Lieber Kunde, vielleicht waren Sie gefährdet"-Meldung zu gezielten, vertretbaren Risikomeldungen.

Fahrgastinformation und Betrugsüberwachung

Die daa hat Reisende im August 2025 bereits darauf hingewiesen, auf verdächtige Buchungsänderungen oder ungewöhnliche Reiseaktivitäten zu achten, was im Wesentlichen eine frühzeitige Betrugsempfehlung darstellt.(BankInfoSicherheit) Das entspricht den Erwartungen der DSGVO: Wenn für die betroffenen Personen ein "hohes Risiko" besteht - Identitätsdiebstahl, gezieltes Phishing, Loyalitätsdiebstahl -, müssen Sie sie "unverzüglich" benachrichtigen.

Härtung von Förderströmen

Die Callcenter und Kundenbetreuer der Fluggesellschaften müssen aufhören, PNR + Nachname + Flugdatum als Identitätsnachweis zu betrachten. Nach einem Vorfall wie diesem ist diese Kombination für Angreifer offenkundig. Sie brauchen sekundäre Überprüfungen (Out-of-Band-Bestätigung, MFA bei Treuekonten oder kontrollierte Rückrufe).

Wo Penligent passt (und wo nicht)

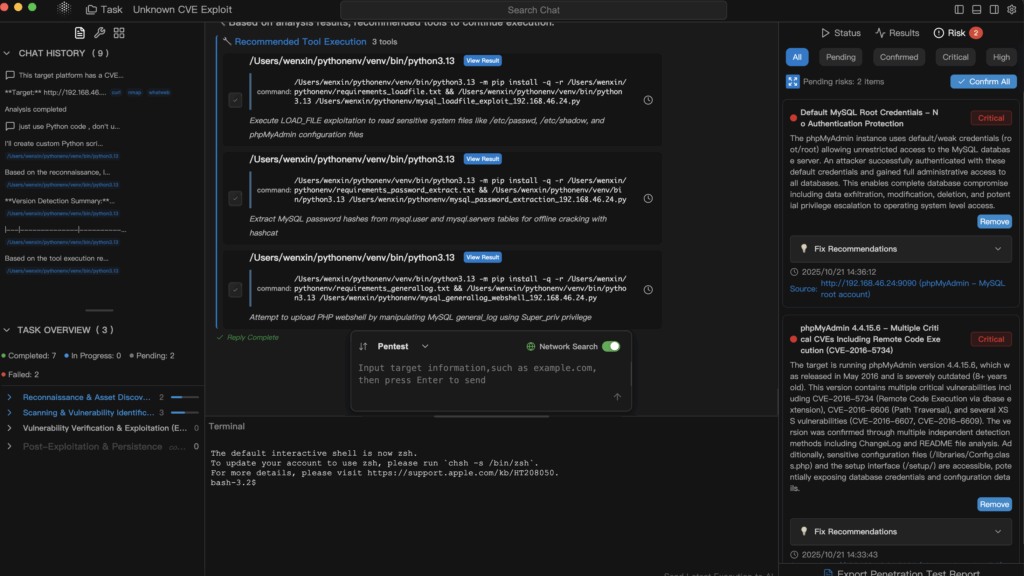

Penligent ist ein KI-gesteuertes Tool für Penetrationstests. Sein Zweck in diesem Zusammenhang ist ein zweifacher:

- Simulieren Sie das Verhalten von Angreifern in Ihrer Umgebung, mit Autorisierung.

Penligent kann kontrollierte Angriffsübungen durchführen, die das widerspiegeln, was Everest angeblich getan hat: Verwendung von durchgesickerten Buchungsdaten, Vielflieger-IDs, Sitzplatzzuweisungen, Arbeitsplatz-IDs usw. und Versuch (in einer Testumgebung), Support-Flows, Loyalitätszugänge oder Bodenbetriebsabläufe zu steuern. Ziel ist es, herauszufinden, ob ein Angreifer mit Hilfe von Social Engineering in der Lage wäre, Kontoänderungen, Änderungen der Reiseroute oder den Zugriff auf betriebliche Abläufe vorzunehmen, indem er nur die hier aufgedeckten Felder verwendet.(BankInfoSicherheit) Mit anderen Worten, Penligent antwortet: "Wenn jemand mit der Buchungsnummer XYZ123 und dem Sitzplatz 22C vom 14. August auftaucht, kann er uns dann mit einem Trick dazu bringen, die Bordkarten neu auszustellen oder das Treueguthaben anzutasten?" - Erstellen Sie eine auf die Einhaltung der Vorschriften ausgerichtete Berichterstattung.

Nach der Simulation erstellt Penligent ein strukturiertes Berichtswesen, das die identifizierten Missbrauchspfade mit den gesetzlichen Vorschriften und Offenlegungspflichten verknüpft. Dies beinhaltet:- Welche Datenelemente reichen aus, um sich als Reisender auszugeben oder auf Treuewerte zuzugreifen?

- Welche Arbeitsabläufe versagen bei der grundlegenden Überprüfung oder verletzen die Annahmen des geringsten Rechtsanspruchs

- Welche Probleme würden die GDPR-ähnlichen Meldefristen für Datenschutzverletzungen auslösen (72-Stunden-Benachrichtigung der Behörde, Benachrichtigung des Nutzers über eine "unangemessene Verzögerung"), wenn sie gegen lebende Passagiere ausgenutzt würden.

Was Penligent tut nicht tun:

- Es führt nicht Ihr SOC aus, bietet keine 24/7-Überwachung und führt auch keine Live-Überwachung des Dark Web durch.

- Es wird nicht behauptet, die Infrastruktur von Collins Aerospace zu reparieren oder MUSE zu härten.

- Sie garantiert keine Eindämmung.

Stattdessen bietet Penligent CISOs, Flughafenbetreibern und Sicherheitsverantwortlichen von Fluggesellschaften eine kontrollierte Probe der genauen Social-Engineering- und Datenmissbrauchs-Methoden, die Angreifer als nächstes versuchen würden - und einen Bericht, den sie der Rechtsabteilung und der Compliance-Abteilung vorlegen können.

Was Passagiere tun sollten

Auch wenn Sie "nur ein Reisender" sind, ist dieses Leck nicht abstrakt:

- Seien Sie skeptisch bei jeder Nachricht, die Ihre genaue Reiseroute für August 2025, Ihren Sitzplatz oder Ihre Flugnummer nennt und nach Passbildern, einer Überprüfung Ihres Ausweises oder einer sofortigen Zahlung fragt. Diese Details sind jetzt potenziell in den Händen von Kriminellen.(BankInfoSicherheit)

- Sichern Sie Ihr Vielfliegerkonto: Schalten Sie MFA ein, ändern Sie Ihr Passwort, und überwachen Sie die Einlösung von Punkten/Meilen. Treuebetrug ist ein reizarmer Cash-out.

- Achten Sie auf unberechtigte Umbuchungen oder Erstattungen unter Ihrem Namen. Die daa hat Reisende im August ausdrücklich gewarnt, auf ungewöhnliche Buchungsaktivitäten zu achten.(BankInfoSicherheit)

- Wenn Sie einen hohen Status haben oder für ein Unternehmen oder eine Behörde unterwegs sind, sollten Sie davon ausgehen, dass Sie eine hohe Priorität für gezieltes Phishing haben.

Abschließende Ansicht

Der Vorfall am Dubliner Flughafen ist keine gewöhnliche "Datenschutzverletzung". Es handelt sich um eine Kompromittierung der Lieferkette der MUSE/vMUSE-Passagierabfertigungsschicht von Collins Aerospace, die bereits im September 2025 zu physischen Unterbrechungen an Flughäfen in ganz Europa führte.(heise online) Es handelt sich um ein Erpressungsmanöver, bei dem Everest den Flughafen Dublin öffentlich auflistet und einen Countdown startet.(BankInfoSicherheit) Und es handelt sich um eine Offenlegung von betrieblich sensiblen Passagierdaten - Sitzplatzzuweisungen, PNR-Referenzen, Treuekategorien, sogar Arbeitsplatz-IDs - für etwa 1,5 Millionen Datensätze.(BankInfoSicherheit)

Für Luftfahrtunternehmen ist dies nun das grundlegende Bedrohungsmodell:

- Ihr Check-in/Boarding-Stack von Drittanbietern ist ein nationaler Single Point of Failure.(heise online)

- Passagierdaten sind nicht nur "PII", sie sind lebendige Social-Engineering-Munition.(BankInfoSicherheit)

- Die Regulierungsbehörden erwarten Beweise, Fristen und die Benachrichtigung der Fahrgäste innerhalb von 72 Stunden, selbst wenn es "der Verkäufer" war.RTÉ)

Penligent hilft Ihnen dabei, genau dieses Szenario unter kontrollierten Bedingungen zu proben - simulieren Sie den nächsten Schritt des Angreifers gegen Ihre Support- und Identitätsflüsse und stellen Sie dann einen Compliance-konformen Bericht zur Verfügung, der zeigt, welche Flüsse fehlschlagen, welche Identitäten gekapert werden können und wie schnell Sie zur Benachrichtigung verpflichtet sind.

Im Jahr 2025 ist das kein "nice to have". Für Flughäfen und Fluggesellschaften ist das eine Selbstverständlichkeit.