Zusammenfassung: Was CVE-2025-64446 zu einer Stop-Everything-Schwachstelle macht

CVE-2025-64446 ist eine kritische Sicherheitslücke in Fortinet FortiWeb, die am 14. November 2025 bekannt gegeben wurde. Fortinet klassifiziert sie als eine relative Pfadverfolgung Schwachstelle in der FortiWeb-GUI, aber das praktische Ergebnis ist schwerwiegender: Ein entfernter, nicht authentifizierter Angreifer kann administrative Befehle ausführendie Kontrolle über FortiWeb Manager zu erlangen und auf die WebSocket-CLI zuzugreifen, was zu einer vollständigen Übernahme der Appliance führt. NVD weist einen kritischen CVSS-Vektor 9.x zu (AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H). Im Klartext: Wenn Ihre FortiWeb-Verwaltungsschnittstelle aus dem Internet erreichbar ist und Sie einen anfälligen Build verwenden, ist dies ein Vorfall der Pre-Auth-RCE-Klasse, der nur darauf wartet, zu passieren. NVD+2FortiGuard+2

Dies ist keine hypothetische Annahme. Fortinet und mehrere Anbieter von Bedrohungsdaten bestätigen aktive Ausbeutung in freier Wildbahnund die CISA nahm CVE-2025-64446 innerhalb von 24 Stunden in den Katalog der bekannten Sicherheitslücken (KEV) auf. Diese Kombination - kritische Auswirkung vor der Authentifizierung und KEV-Auflistung - stellt sie in dieselbe Kategorie wie die gefährlichsten Edge-Device-Zero-Days der letzten Jahre. CISA+2CISA+2

Aus SEO-/Aufmerksamkeits-Sicht sind die am häufigsten vorkommenden Phrasen für diesen CVE in den Top-Rankings durchweg "FortiWeb Zero-Day", "Exploited in the Wild", "Path Traversal RCE" und "Authentication Bypass". Sie werden immer wieder genannt, weil sie die wahren Absichten des Käufers erfassen: "Bin ich exponiert, und werde ich bereits angesprochen?" Greenbone+3Rapid7+3Tenable®+3 (Schlussfolgerung aufgrund der SERP-Titeldichte)

Warum FortiWeb-Bugs zu Front-Door-Katastrophen werden

FortiWeb ist eine WAF/WAAP-Appliance, die am äußersten Rand der Web-Infrastruktur positioniert ist, normalerweise in einer DMZ oder als Reverse-Proxy vor geschäftskritischen Anwendungen. Diese Platzierung macht jede Kompromittierung der Verwaltungsebene unverhältnismäßig wertvoll. Sobald ein Angreifer in den Besitz von FortiWeb gelangt ist, kann er über neue Administratorkonten fortbestehen, die WAF-Richtlinie ändern, um unbemerkt "Wege" in den geschützten Anwendungsstapel zu öffnen, oder die Appliance als hochwirksamen Dreh- und Angelpunkt nutzen. Mehrere Analysen von CVE-2025-64446 zeigen, dass das erste Ziel des Angreifers oft darin besteht einen lokalen FortiWeb-Administrator erstellenund melden Sie sich dann ganz normal an, um zu übernehmen. Schnell7+3Arktischer Wolf+3Bissigkeit+3

Das ist der Grund, warum das Ausnutzungsvolumen nach der Aufnahme von KEV so schnell in die Höhe geschnellt ist: FortiWeb ist nicht einfach nur ein weiterer Softwareknoten, sondern ein Engpass bei der Durchsetzung von Richtlinien. Eine Schwachstelle hier ist ein Beschleuniger für Sicherheitsverletzungen. Schwarzmilan+1

Technischer Kern: Relative Path Traversal trifft auf Alternate-Path Auth Logic

Grundursache, abstrahiert aus Lieferanten- und Feldberichten

Der PSIRT-Hinweis von Fortinet beschreibt CVE-2025-64446 als relative Pfadüberquerung (CWE-23) in der FortiWeb GUI/API-Routing-Schicht. Es wird übereinstimmend berichtet, dass URL-Pfade nicht ordnungsgemäß normalisiert und eingeschränkt werden, bevor sie an Handler weitergeleitet werden. Durch das Einfügen von relativen Segmenten im Traversal-Stil kann ein Angreifer die beabsichtigte /api/ Routing-Kontext und erreichen einen Legacy-CGI- oder Verwaltungsprozessor, der die Authentifizierung nicht korrekt durchsetzt. FortiGuard+2NVD+2

Mehrere unabhängige Analysen weisen darauf hin, dass sich die Schwachstelle auch wie Umgehung der Authentifizierung über einen alternativen Pfad (CWE-288)Die "primäre" Route prüft die Authentizität, eine semantisch gleichwertige "alternative" Route jedoch nicht. Diese doppelte Klassifizierung ist operativ von Bedeutung, weil sie das Problem wie folgt umreißt Routing-Semantik und nicht "ein schlechter Endpunkt". Greenbone+2Schwarzer Drachen+2

Real-World Exploitation Pattern (ohne waffentaugliche Details)

Die beobachteten Angriffe folgen einer vorhersehbaren Kette: Die Pfadverwirrung führt dazu, dass die Anfrage bei einem nicht authentifizierten Management-Handler landet, der dann administrative Aktionen wie das Erstellen eines neuen privilegierten Benutzers oder das Aufrufen von Befehlen auf Systemebene ermöglicht. Rapid7, Arctic Wolf und Bitsight dokumentierten alle Angriffe, die mit Pre-Auth-Admin-Erstellung, gefolgt von normaler UI-Anmeldung. Die Hacker News+3Rapid7+3Arctic Wolf+3

Das wichtige mentale Modell ist nicht die spezifische Nutzlast, sondern die Struktur:

route escaping → unauthenticated handler → admin-plane capability → full appliance takeover.

Umfang und Fix-Versionen

Die betroffenen Builds umfassen mehrere FortiWeb-Zweige. In der folgenden Tabelle werden die PSIRT-Grenzen von Fortinet mit den NVD- und CISA-Zusammenfassungen abgeglichen. FortiGuard+2NVD+2

| Zweigstelle | Betroffene Versionen | Festgelegte Versionen (Anleitung für den Anbieter) | Schweregrad |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | Kritisch |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | Kritisch |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | Kritisch |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | Kritisch |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | Kritisch |

Angesichts des KEV-Status ist das Patchen kein Thema für das nächste Wartungsfenster, sondern eine sofortiger Notfall. CISA+1

Risikobestätigung ohne gefährliche Sondierung

Schritt 1: Bestandsaufnahme von Exposition und Version (Probe, Don't Exploit)

Beginnen Sie mit einer konservativen Untersuchung, um festzustellen, ob die FortiWeb-Verwaltungsoberflächen erreichbar sind und welche Version Sie verwenden. Vermeiden Sie alle Traversal-Payloads in der Produktion.

# Identifizierung der FortiWeb-Präsenz und -Verwaltungsexposition

curl -k -I https:/// | head -n 20

# Wenn Sie Admin-Zugriff haben, überprüfen Sie die Firmware-Version in der UI

# Vergleichen Sie dann mit den oben genannten betroffenen Bereichen.

Allein dadurch können Sie die meisten Risiken eingrenzen, da der Exploit vor der Authentifizierung und versionsabhängig ist. NVD+1

Schritt 2: Suchen Sie in den Protokollen nach "Path Semantics + Admin Activity".

GreyNoise und Rapid7 beobachteten beide ein breites Scannen mit missgebildeten Verwaltungspfaden, und in den Protokollen der Vorfälle wird die Erstellung unerwarteter Admin-Benutzer hervorgehoben. Übersetzen Sie dies in zwei korrelierte Protokollhypothesen:

- Ungewöhnliche relative Pfad-Token, die auf /api/ oder /cgi-bin/ Verwaltungspfade treffen

- Neue lokale Administratorkonten oder Privilegienerweiterungen außerhalb von Änderungsfenstern

- WebSocket/CLI-Sitzungen, die von Nicht-Admin-IPs oder zu ungewöhnlichen Zeiten aufgebaut werden

Eine einfache SIEM-Abfrage könnte wie folgt aussehen:

SELECT *

FROM fortiweb_http_logs

WHERE url_pfad LIKE '%..%'

AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%')

AND response_status IN (200, 302)

AND timestamp > now() - Intervall '14 Tage';

Treten diese Signale im selben Zeitfenster auf, ist das Gerät als potenziell gefährdet zu betrachten und die entsprechenden Maßnahmen zu ergreifen, um auf Vorfälle zu reagieren. Rapid7+2GreyNoise+2

Warum KI-Sicherheitsingenieure sich nicht nur um Patch-and-Move-On kümmern sollten

CVE-2025-64446 ist eine kompakte Fallstudie zu zwei Trends, die für agentenbasierte Sicherheitsabläufe wichtig sind.

Erstens ist es ein Klassiker route-semantische auth-Umgehung. Bei herkömmlichen Scannern werden bekannte Endpunkte und Signaturen verwendet. Hier hängt die Ausnutzung davon ab, dass Anfragen durch Lücken in der Kanonisierung von Pfaden in Legacy-Handlern landen. Das ist eine natürliche Lösung für hybride LLM-Workflows: Lassen Sie Modelle über Routing-Graphen und historische CGI-Oberflächen nachdenken und verwenden Sie dann sichere programmatische Sonden, um Hypothesen zu validieren. Greenbone+1

Zweitens: Ausbeutung vor der formalen CVE-Zuweisung. Öffentlicher PoC-Verkehr wurde in Honeypots Anfang Oktober gesehen, während das CVE und das Hersteller-Advisory Mitte November veröffentlicht wurden. Dieses Zeitfenster für "stilles Patchen und verzögerte Offenlegung" ist genau der Punkt, an dem die Automatisierung in der Regel scheitert - weil es noch keinen stabilen Fingerabdruck gibt, der dazu passt. Rapid7+2Arktischer Wolf+2

Dieses CVE ist also nicht nur ein Vorfall, sondern eine Erinnerung daran, dass moderne Zero-Days bei Edge-Geräten Folgendes erfordern begründete Verteidigung vor der Unterrichtungund nicht nur die Unterschriftenjagd.

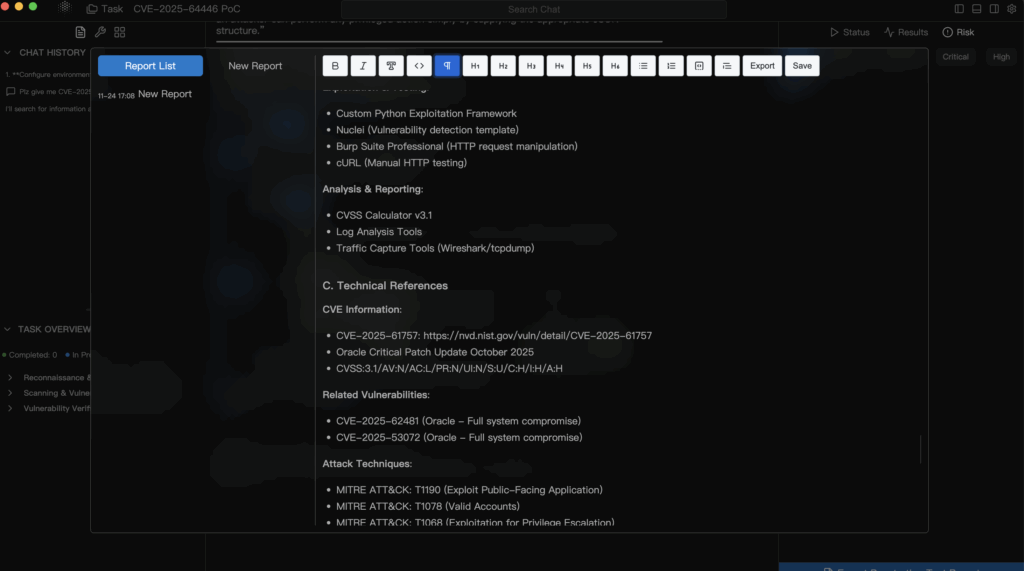

Kontrollierte Validierung

Bei Zero-Days wie CVE-2025-64446 stehen die Verteidiger oft vor einer Lücke: Sie brauchen schnell Beweise, aber vollständig waffenfähige PoCs sind möglicherweise unzuverlässig, nicht sicher für die Produktion oder einfach noch nicht öffentlich. Eine agentenbasierte Pentesting- und Validierungsplattform wie Penligent kann die Forschungskette in eine überprüfbare technische Schleife verwandeln.

Ein praktischer Ansatz besteht darin, dass Agenten maßgebliche Quellen (Fortinet PSIRT, CISA KEV, Rapid7 ETR, GreyNoise-Telemetrie) einlesen, betroffene Versionen und semantische Angriffsflächen destillieren und dann eine minimaler, kontrollierter Validierungsplan für einen isolierten Laborklon von FortiWeb. Dadurch wird eine rücksichtslose Ausnutzung bei der Produktion vermieden und gleichzeitig ein konkreter Risikonachweis erbracht. GrauerLärm+3FortiGuard+3CISA+3

Genauso wichtig ist, dass Penligents evidenzbasiertes Reporting es ermöglicht, HTTP-Traces, Konfigurationsdifferenzen, Zeitpläne für Administratorkonten und Abhilfemaßnahmen automatisch zusammenzustellen. Für KI-Sicherheitsteams, die Notfall-Upgrades gegenüber der Betriebsleitung oder den Aufsichtsbehörden rechtfertigen müssen, ist diese Pipeline "Argumentation → kontrollierte Überprüfung → vertretbarer Bericht" der Teil, der tatsächlich Zeit und Argumente spart.