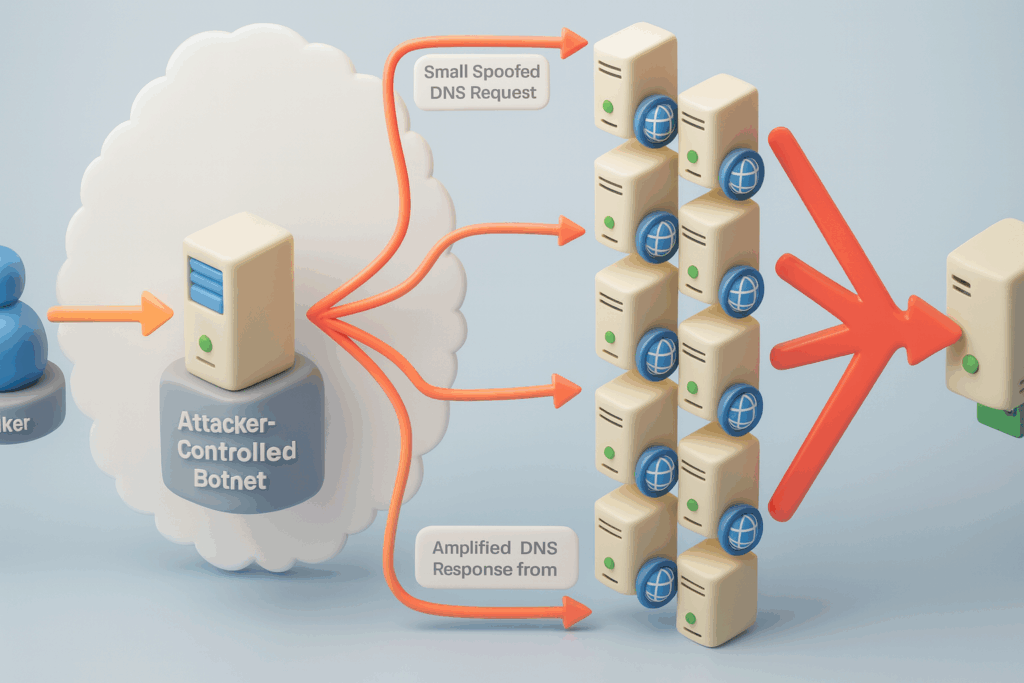

Ein DNS-Verstärkungsangriff ist eine Art verteilter Denial-of-Service-Angriff (DDoS), bei dem ein Angreifer eine kleine, gefälschte DNS-Anfrage an einen offenen DNS-Server sendet, die den Server veranlasst, eine massiv größere Antwort an ein ahnungsloses Opfer zu senden. Mit anderen Worten, eine winzige Anfrage löst eine riesige Antwort aus, die das Ziel mit überwältigendem Datenverkehr überflutet. Der Angriff ist gefährlich, weil er nur minimale Ressourcen des Angreifers erfordert, aufgrund des IP-Spoofings extrem schwer zurückzuverfolgen ist und das Hundertfache des ursprünglich gesendeten Datenverkehrs erzeugen kann, was zu massiven Ausfällen bei Unternehmen, Internetanbietern und wichtigen Online-Diensten führt.

Verständnis von DNS-Verstärkung und reflektierenden DDoS-Angriffen

Ein DNS-Amplifikationsangriff beruht im Wesentlichen auf zwei seit langem bekannten Merkmalen des Domain Name Systems: DNS verwendet standardmäßig UDP, und UDP prüft die Quell-IP-Adresse nicht. Wenn ein Angreifer die IP-Adresse des Opfers als Quelle einer DNS-Anfrage fälscht, wird jeder DNS-Server, der antwortet, das Opfer unwissentlich mit der Antwort bombardieren.

Dies macht DNS-Server zu idealen "Reflektoren". Der Angreifer muss das Opfer nicht direkt kontaktieren. Stattdessen werden offene Resolver und falsch konfigurierte DNS-Server zu Traffic-Kanonen. Da DNS-Antworten - insbesondere ANY oder DNSSEC-bezogene Antworten deutlich mehr Daten enthalten als die ursprünglichen Abfragen, erzielt der Angreifer einen Verstärkungseffekt und vervielfacht seine Wirkung fast ohne zusätzlichen Aufwand.

Wie DNS-Verstärkung funktioniert: Ein technischer Durchgang

Obwohl der Angriff konzeptionell einfach ist, ist die Mechanik des Datenverkehrs auf eine bösartige Weise elegant. Ein typischer Angriff läuft in vier Schritten ab:

- Der Angreifer fälscht die IP-Adresse des Opfers.

- Der Angreifer sendet Tausende (oder Millionen) von DNS-Anfragen an offene DNS-Resolver.

- Diese Resolver geben umfangreiche DNS-Antworten an die gefälschte Adresse zurück.

- Die Flut der unerwünschten Daten überfordert das Opfer.

Eine typische gefälschte Anfrage könnte auf Paketebene wie folgt aussehen:

yaml

Quell-IP: Opfer-IP (gefälscht)

Ziel-IP: 8.8.8.8

Protokoll: UDP/53

Abfragetyp: ANY

Abfrage: beispiel.de

Der Angreifer sendet vielleicht nur eine 60-Byte-Anfrage, aber der DNS-Resolver könnte mehrere Kilobyte an Daten zurücksenden - bei fortgeschrittenen Formen der Amplifikation sogar Zehntausende von Bytes.

In diesem asymmetrischen Austausch liegt die eigentliche Gefahr: Der Angreifer investiert fast nichts, aber das Opfer zahlt den Preis.

Verstärkungsfaktoren: Warum "Small In, Huge Out" verheerend ist

Verschiedene DNS-Abfragetypen führen zu unterschiedlichen Verstärkungsgraden. Die Unterschiede können erschreckend sein:

| Abfragetyp | Anfrage Größe | Antwortgröße | Verstärkungsfaktor |

|---|---|---|---|

| Eine Aufzeichnung | 60 Bytes | 512 Bytes | ~8.5x |

| ANY | 60 Bytes | 3.500 Bytes | ~58x |

| DNSSEC | 70 Bytes | 4.000+ Bytes | ~57x |

| NXNSAttack | 60 Bytes | 40.000+ Bytes | 600x+ |

Was dies besonders bedrohlich macht, ist der Umfang. Ein Botnet, das nur eine bescheidene Bandbreite - beispielsweise 100 Mbit/s - nutzt, kann während der Verstärkung mehrere Gbit/s an ausgehendem DNS-Antwortverkehr erzeugen. Cloudflare und CISA haben mehrere reale DDoS-Angriffe dokumentiert, die allein durch DNS-Verstärkung Hunderte von Gbit/s überschreiten.

Simulieren eines DNS-Verstärkungsangriffs in einem kontrollierten Labor

Um zu verstehen, wie Angreifer vorgehen, simulieren Forscher und Penetrationstester häufig eine DNS-Amplifikation in isolierten, rechtlich autorisierten Umgebungen. Ein einfacher Proof-of-Concept mit Python und Scapy veranschaulicht, wie einfach es ist, Amplifikation auszulösen:

python

from scapy.all import *

Ziel = "192.168.1.10" #-Opfer (gefälschte IP)

dns_server = "192.168.1.53" # DNS-Auflöser öffnen

packet = IP(src=target, dst=dns_server)/UDP(dport=53)/DNS(rd=1, qd=DNSQR(qname="example.com", qtype="ANY"))

for i in range(1000):

send(Paket, verbose=0)

print("DNS-Verstärkungssimulation gesendet.")

Dieses Drehbuch verdeutlicht zwei harte Realitäten:

- Der Angreifer nimmt nie direkt mit dem Opfer Kontakt auf.

- Der DNS-Server wird zum unfreiwilligen Komplizen.

- Eine minimale Bandbreite kann eine große Wirkung haben.

Dies ist ein anschauliches Beispiel dafür, wie asymmetrisch der Angriff wirklich ist.

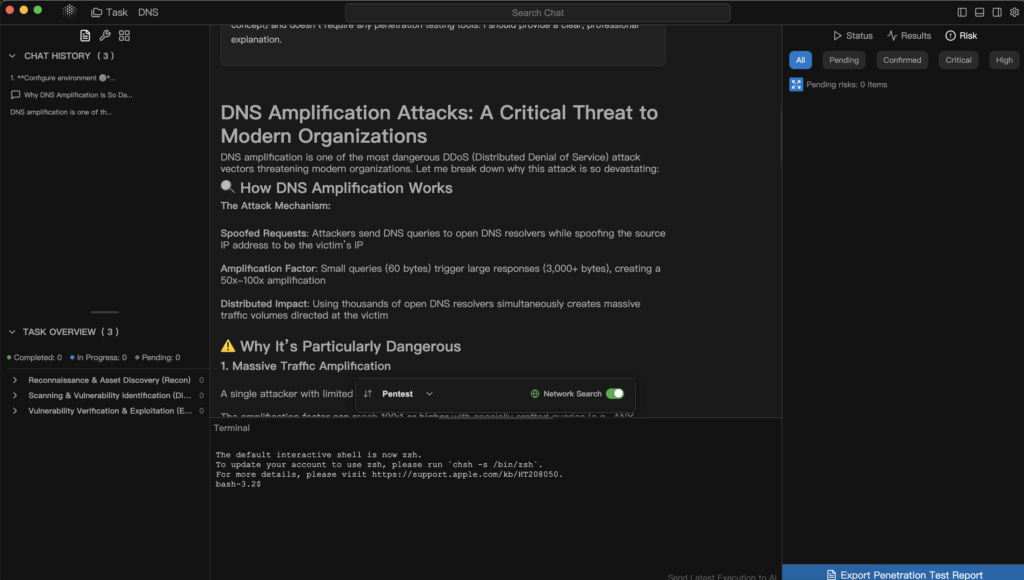

Warum DNS-Verstärkung für moderne Unternehmen so gefährlich ist

Das Risiko geht weit über Verkehrsspitzen hinaus. Die DNS-Verstärkung hat systemische Konsequenzen:

- Geringe Kosten für Angreifer: Keine Infrastruktur für hohe Bandbreiten erforderlich.

- Schwierige Zurechnung: Beim IP-Spoofing wird die Identität des Angreifers verschleiert.

- Globale Angriffsfläche: Millionen von offenen Resolvern bleiben ungeschützt.

- Kollateralschaden: DNS-Anbieter, CDNs, Cloud-Plattformen und Internetdienstanbieter leiden unter nachgelagerten Unterbrechungen.

Während eines groß angelegten Amplifikationsangriffs berichten Unternehmen häufig:

| Metrisch | Normaler Verkehr | Während des Angriffs |

|---|---|---|

| DNS QPS | 1,200 | 480,000 |

| Ausgehend Mbps | 40 Mbit/s | 2,9 Gbit/s |

| ANY Query Ratio | <1% | 86% |

| Top-Quell-IPs | Vorhersehbar | Spoofed/Zufallsgenerator |

Selbst gut ausgebaute Netze können unter diesem Volumen zusammenbrechen.

Frühzeitige Erkennung von DNS-Verstärkung: Protokolle, Regeln und Datenverkehrsmuster

Da der Datenverkehr "legitim" erscheint - DNS-Antworten auf DNS-Anfragen - entgehen herkömmliche Firewalls häufig Amplifikationsangriffen. Die Erkennung erfordert eine verhaltensbasierte Überwachung.

Suricata-Erkennungsregel

Mit dieser Regel werden verdächtige Überschreitungen bei JEDEM Abruf angezeigt:

yaml

alert dns any any -> any any (

msg: "Möglicher DNS-Verstärkungsangriff";

dns_query_type == ANY;

threshold:type both, track by_src, count 50, seconds 1;

sid:100001;

)

DNS-Protokollanalyse mit SQL

Ein SIEM kann Anomalien sofort aufdecken:

sql

SELECT quelle_ip, COUNT(*) as abfragen

FROM dns_logs

WHERE abfrage_typ = 'ANY'

GROUP BY quelle_ip

MIT COUNT(*) > 5000;

Plötzliche Spitzen bei ANY-Abfragen sind oft ein Vorspiel für einen umfassenden Angriff.

Verteidigung gegen DNS-Verstärkung: Praktische, umsetzbare Techniken

Im Gegensatz zu anderen DDoS-Varianten lässt sich die DNS-Verstärkung mit der richtigen Konfiguration erheblich eindämmen.

Offene Rekursion in BIND deaktivieren

binden

Optionen {

Rekursion nein;

allow-query { trusted; };

};

acl "trusted" {

192.168.1.0/24;

};

Durch die Einschränkung der Rekursion wird sichergestellt, dass der DNS-Server nicht vom öffentlichen Internet missbraucht werden kann.

Antwortratenbegrenzung (RRL) aktivieren

binden

Ratenbegrenzung {

Antworten pro Sekunde 5;

Fenster 5;

Zettel 2;

};

RRL drosselt sich wiederholende Reaktionen und reduziert das Verstärkungspotenzial drastisch.

Implementierung von IP Anti-Spoofing (BCP 38) über iptables

bash

iptables -A INPUT -s 10.0.0.0/8 -j DROP

iptables -A INPUT -s 172.16.0.0/12 -j DROP

iptables -A INPUT -s 192.168.0.0/16 -j DROP

Dadurch wird verhindert, dass gefälschte private Adressbereiche in das Netzwerk gelangen - einer der häufigsten Spoofing-Vektoren.

ANY- und DNSSEC-Verhältnisse überwachen

Ein Anstieg der ANY-Anfragen ist selten harmlos.

Penetrationstests und automatisierte Validierung mit Penligent

Manuelle Überprüfungen sind zwar wichtig, aber die DNS-Infrastruktur ist heute zu groß und dynamisch, um sie einmal zu testen und dann zu vergessen. Fehlkonfigurationen - selbst geringfügige - können ein erneutes Verstärkungsrisiko mit sich bringen.

Dies ist der Punkt, an dem Plattformen wie Sträflich, ein intelligentes automatisiertes Penetrationstestsystem, bieten einen sinnvollen Mehrwert:

Scannen von DNS-Fehlkonfigurationen

Penligent kann automatisch identifizieren:

- Offene, öffentlich zugängliche Resolver

- Fehlende oder falsch konfigurierte RRL

- DNSSEC-Verstärkungsrisiken

- Rekursionspolitik, die Missbrauch zulässt

Künftige Bedrohungen: Vom NXNSAngriff bis zur Reflektorrotation

Jüngste Untersuchungen zeigen einen beunruhigenden Trend: Angreifer gehen über die klassische ANY-Verstärkung hinaus. Techniken wie NXNSAttack nutzen Verweisungsketten, um eine extreme Verstärkung zu erzeugen, während die "Reflektor-Rotation" große Pools von DNS-Servern nutzt, um Filterung und Blacklisting zu umgehen.

Die Erkenntnis ist eindeutig: Die Verstärkung entwickelt sich weiter, und die Verteidiger müssen sich mit ihr weiterentwickeln.

Schlussfolgerung

Ein DNS-Verstärkungsangriff ist eine der effizientesten und zerstörerischsten Formen von DDoS, da er die legitime Infrastruktur gegen unschuldige Ziele einsetzt. Er verwandelt DNS-Server in Verstärker, verwandelt winzige Abfragen in massive Fluten und versteckt den Angreifer hinter gefälschten IP-Adressen. Die Kombination aus geringem Aufwand, großer Wirkung und globaler Skalierbarkeit macht sie zu einer Bedrohung, die moderne Unternehmen nicht ignorieren können.

Die gute Nachricht ist, dass Unternehmen mit der richtigen Konfiguration - Deaktivieren von Open Recursion, Aktivieren von RRL, Erzwingen von Anti-Spoofing, Überwachen von Verkehrsanomalien und routinemäßiges Testen der DNS-Position - ihre Gefährdung drastisch reduzieren können. In Umgebungen, in denen die DNS-Skala groß ist oder sich ständig ändert, können automatisierte Plattformen wie Penligent sicherstellen, dass Schwachstellen nicht unbemerkt wieder auftauchen.

In einer Welt, in der Betriebszeit, Verfügbarkeit und Vertrauen den Geschäftserfolg bestimmen, ist die Sicherung des DNS nicht optional, sondern von grundlegender Bedeutung.