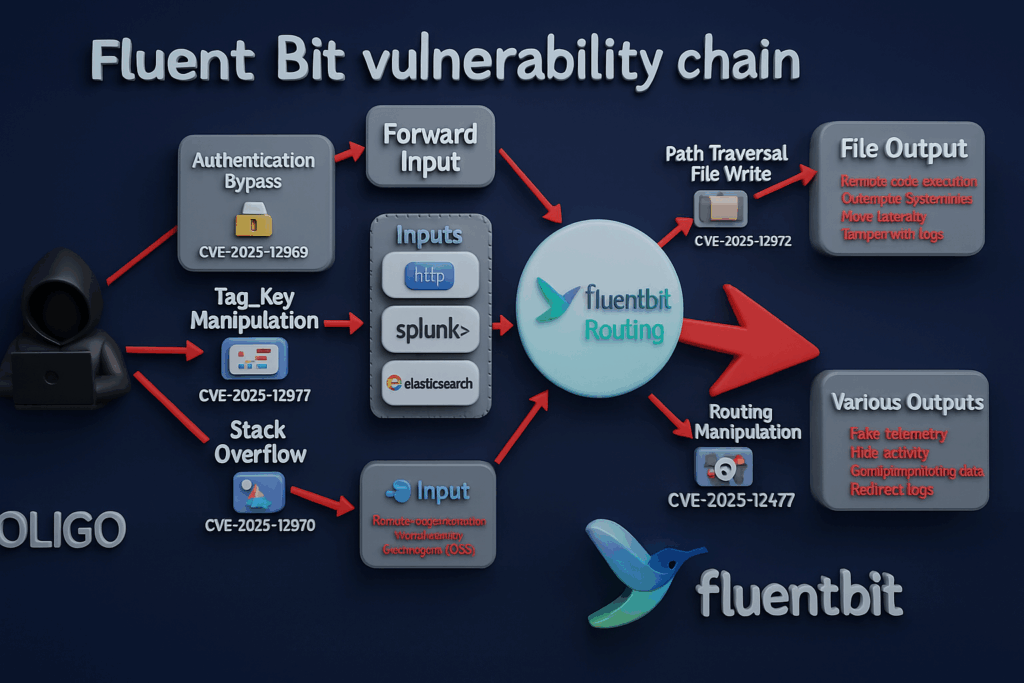

Die neueste Forschung über Fließendes Bit sollte jedem Cloud- oder KI-Infrastruktur-Ingenieur ein wenig Unbehagen bereiten. Fünf neue CVEs in dem beliebten Logging- und Metrik-Agenten können verkettet werden, um die Authentifizierung zu umgehen, beliebige Dateien über Pfadüberquerungen zu schreiben, einen Stapelpuffer zu überlaufen und Tags auf dem Draht stillschweigend zu manipulieren. Unter den richtigen Bedingungen können Sie damit den ganzen Weg von unauthentifizierte Log-Injektion zu Remote-Code-Ausführung und vollständiges Telemetrie-Hijacking. (Die Hacker-Nachrichten)

Es handelt sich nicht um eine Nischenkomponente. Fluent Bit ist eingebettet in Milliarden von Containern und wurde mehr als 15 Milliarden Mal bereitgestellt, mit Millionen von Downloads pro Woche. Es befindet sich auf Kubernetes-Knoten, auf verwalteten Kubernetes-Angeboten von Hyperscalern und in KI-Clustern, die GPU-Knotenprotokolle an zentrale Systeme zurückgeben. (Oligo Sicherheit)

Wenn Sie sich für Penetrationstests, automatisierte Sicherheitsvalidierung oder KI-Infrastruktursicherheit interessieren, müssen Sie Fluent Bit jetzt als Teil Ihrer Angriffsflächeund nicht nur Klempnerarbeiten.

Was Fluent Bit wirklich tut und warum das ein Problem ist

Fluent Bit ist ein kompakter Telemetrie-Agent zur Erfassung, Verarbeitung und Weiterleitung von Protokollen und Metriken. Er akzeptiert Daten von Eingängen wie in_tail, in_http, in_splunk, in_elasticsearch, in_dockerund ein_vorwärtswandelt die Daten um und leitet sie dann an Ausgaben wie Datei, weiter, elasticsearch, kafkaoder Endpunkte von Cloud-Anbietern.

Zwei Eigenschaften machen Fluent Bit für Angreifer attraktiv:

- Es läuft überall. SecurityWeek, CSO Online und andere heben hervor, dass Fluent Bit jetzt eine Standardkomponente in vielen verwalteten Kubernetes-Stacks und Cloud-Plattformen ist - wenn Sie Container in großem Umfang bereitstellen, haben Sie es wahrscheinlich schon, oft sogar mehrfach. (eSecurity Planet)

- Sie läuft oft mit weitreichenden Privilegien. Um Host-Protokolle und Container-Protokolle effizient zu lesen, wird es häufig als DaemonSet mit HostPath-Mounts und Zugriff auf sensible Verzeichnisse eingesetzt. In veralteten oder falsch konfigurierten Umgebungen kann es sogar als root laufen.

Diese Kombination - omnipräsent und privilegiert - bedeutet, dass ein Logikfehler in der Protokollierungsschicht schnell zu einem Kontrollpunkt für den gesamten Cluster.

Die aktuelle Fluent Bit-Schwachstellenkette

Forscher von Oligo Security und CERT/CC haben eine Kette von fünf Schwachstellen aufgedeckt, die Fluent Bit betreffen und jetzt in VU#761751 und mehreren CVE-Einträgen verzeichnet sind. (Oligo Sicherheit)

Zusammenfassung der fünf CVEs

| CVE | Komponente | Kernfehler | Primäre Auswirkungen |

|---|---|---|---|

| CVE-2025-12972 | out_file Plugin | Verwendet nicht desinfiziert Tag Werte zur Ableitung von Ausgabedateinamen; wenn Datei weggelassen wird, werden Pfadüberquerungssequenzen wie ../ in Tags werden beachtet | Willkürliches Schreiben/Überschreiben von Dateien außerhalb des vorgesehenen Verzeichnisses; Protokollmanipulation und potenzieller RCE in Kombination mit ausführbaren oder Konfigurationspfaden (CVE) |

| CVE-2025-12970 | in_docker Eingabe | extract_name() kopiert Containernamen in einen Stapelpuffer fester Größe ohne Längenprüfung | Stapelpufferüberlauf; ein Angreifer, der Container erstellen oder benennen kann, kann den Agenten zum Absturz bringen oder Code auf dem Host ausführen (Oligo Sicherheit) |

| CVE-2025-12969 | ein_vorwärts Eingabe | Sicherheit.Benutzer die Authentifizierung wird bei bestimmten Konfigurationen nicht konsequent durchgesetzt | Umgehung der Authentifizierung: Ein entfernter Angreifer mit Netzwerkzugang kann unauthentifizierte Daten über Forward senden, gefälschte Protokolle einspeisen und Systeme überfluten (NVD) |

| CVE-2025-12977 | Tag-Ableitung | Unzulässige Validierung von Tags, die von benutzergesteuerten Feldern abgeleitet sind; erlaubt Zeilenumbrüche, Überquerungssequenzen, Steuerzeichen | Korrumpiert nachgelagerte Protokolle und Parsing; kann dazu beitragen, Aktivitäten zu verschleiern oder Analyse-Pipelines zu unterbrechen (CERT-Koordinierungszentrum) |

| CVE-2025-12978 | in_http, in_splunk, in_elasticsearch Eingaben | tag_key Validierung erzwingt keine exakte Übereinstimmung der Schlüssellänge; akzeptiert Tag-Präfixe als Übereinstimmungen | Tag-Spoofing und Routing-Manipulation: Durch manipulierte Eingaben können Datensätze an unbeabsichtigte Ziele umgeleitet werden (NVD) |

Die Sicherheitsartikel von eSecurity Planet, CSO Online und anderen betonen alle dasselbe Thema: Diese sind Schwachstellen auf der Datenebene die die Art und Weise angreifen, wie Fluent Bit mit Tags, Dateinamen und Eingabeauthentifizierung umgeht, und nicht nur seine Verwaltungsoberfläche. (eSecurity Planet)

Wie ein Angreifer diese Wanzen tatsächlich kettet

Schritt 1 - Einen Fuß in die Telemetrie-Ebene setzen

Die meisten Szenarien gehen davon aus, dass der Angreifer über Netzwerkzugriff auf einen Fluent Bit-Eingang (z. B. Forward, HTTP, Splunk oder Elasticsearch Ingress) oder die Möglichkeit, Containernamen über eine CI/CD-Pipeline oder eine kompromittierte Registry zu beeinflussen. CERT/CC warnt ausdrücklich davor, dass viele dieser Schwachstellen "Netzwerkzugriff auf die Fluent Bit-Instanz" erfordern, was in Cloud-nativen Umgebungen oft "alles in der VPC oder im Cluster bedeutet, das mit dem Logging DaemonSet sprechen kann." (CERT-Koordinierungszentrum)

Schritt 2 - Verwandeln Sie Tags in ein Write-What-Where-Primitiv (CVE-2025-12972)

Der Pfadüberquerungsfehler in out_file ist wohl die gefährlichste. Standardmäßig konfigurieren viele Betreiber die Ausgabe mit einer Pfad aber auslassen Dateiund erlaubt Fluent Bit, Dateinamen aus Tags zu synthetisieren. Da Tag-Werte bei der Konstruktion des Dateinamens nicht bereinigt werden, kann ein Angreifer, der die Kontrolle über die Tags hat, die ../ Sequenzen, um Verzeichnisse zu durchsuchen und Protokolle an beliebige Orte zu schreiben. (CVE)

Sobald Sie beliebige Dateien schreiben und deren Inhalt teilweise kontrollieren können, können Sie das auch:

- Überschreiben von Shell-Skripten, Cron-Jobs oder systemd-Unit-Dateien.

- Ablegen von Web-Shells oder Konfigurationsfragmenten in Verzeichnissen, die später von anderen Diensten geladen werden.

- Manipulation vorhandener Protokolle, um Spuren des Eindringens zu verwischen.

Mehrere Analysen weisen darauf hin, dass dies bei realistischen Einsätzen über Integritätsprobleme hinausgeht und zu einer vollständigen Remote-Code-Ausführung wenn diese überschriebenen Dateien ausgeführt werden. (Das Register)

Schritt 3 - Ausführen von Code auf dem Agenten (CVE-2025-12970)

Der Stapelüberlauf in in_docker gibt Angreifern, die Containernamen beeinflussen können, einen direkteren Weg. Die Website extract_name() kopiert Containernamen in einen festen 256-Byte-Stapelpuffer ohne Grenzprüfung; ein Name, der länger als 256 Byte ist, überläuft den Puffer. (eSecurity Planet)

Vom Standpunkt der Ausnutzung aus betrachtet, erhält man ein Primitiv auf demselben Host, auf dem Fluent Bit läuft - was in der Regel der Knoten ist, auf dem mehrere Workloads geplant sind. Sowohl Oligo als auch CSO weisen darauf hin, dass Angreifer durch die Übernahme des Logging Agents ihre Aktivitäten verbergen, Hintertüren einbauen und tiefer in den Cluster eindringen. (Oligo Sicherheit)

Schritt 4 - Verstecken im Verborgenen mit Tag-Manipulation (CVE-2025-12977 & 12978)

Da die Dateischreib- und Überlaufprimitive vorhanden sind, bieten die Tag-bezogenen CVEs Stealth:

- CVE-2025-12978 ermöglicht Tag-Spoofing durch die Behandlung eines Präfixes als vollständige Übereinstimmung in

tag_keyValidierung. Dadurch kann ein bösartiger Datensatz so aussehen, als käme er von einer vertrauenswürdigen Komponente. (NVD) - CVE-2025-12977 ermöglicht es Angreifern, Steuerzeichen und Zeilenumbrüche in Tags einzufügen, die von benutzergesteuerten Feldern abgeleitet sind, wodurch nachgelagerte Parser verwirrt werden und mehrere Protokollereignisse zusammengeführt werden. (Malware-Analyse, Nachrichten und Indikatoren)

Kombinieren Sie diese und Sie haben die Möglichkeit umleiten, umgestalten und selektiv beschädigen die Protokolle, auf die sich die Verteidiger verlassen.

Schritt 5 - Ausnutzung von Lücken in der Vorwärtsauthentifizierung (CVE-2025-12969)

Schließlich schneidet CVE-2025-12969 eine Lücke in die Begrenzung. Wenn ein_vorwärts ist konfiguriert mit Sicherheit.Benutzer In gewisser Weise gelingt es dem Plugin nicht, die Authentifizierung tatsächlich durchzusetzen. Von außen sieht es verschlossen aus; in der Praxis kann jeder mit Netzwerkzugang zum Forward-Port Protokolle senden. (NVD)

Das macht es trivial, gefälschte Ereignisse einzuschleusen, Warnsysteme zu überfluten oder harmlose "Alles ist in Ordnung"-Herzschläge zu senden, während ein echter Angriff anderswo läuft.

Warum dies speziell für KI und Cloud-native Stacks wichtig ist

Wenn Sie KI-Workloads ausführen, insbesondere GPU-lastige LLM- und Inferenz-Cluster, sammelt Fluent Bit häufig Protokolle von Knoten, die auch Modellserver, Vektor-DBs oder Agenten-Laufzeiten beherbergen. Ein kompromittierter Protokollierungsagent, der sich in der Nähe dieser Arbeitslasten befindet, ist ein natürlicher Ausgangspunkt.

Diese neuen Schwachstellen knüpfen auch an ältere Probleme an, wie z. B. CVE-2024-4323 "Linguistischer Holzfäller"ein Fehler im HTTP-Server von Fluent Bit, der eine Dienstverweigerung und eine potenzielle Offenlegung von Informationen ermöglichte. Mehrere Anbieter haben begonnen, die Plugin- und Tag-Behandlung von Fluent Bit als eine wiederkehrende Schwachstelle und nicht als einen einmaligen Fehler zu bezeichnen. (Botcrawl)

Mit anderen Worten: Wenn Ihr Bedrohungsmodell bereits Supply-Chain- und Lateral Movement-Angriffe auf Ihre LLM-Infrastruktur umfasst, gehört Fluent Bit jetzt in den gleichen "hochwertigen" Bereich wie Ihr Ingress Controller oder Service Mesh.

Erkennung und Triage: Wo man anfangen sollte

Inventarisierung Ihres Fluent Bit-Footprints

In Kubernetes können Sie schnell alle Pods identifizieren, auf denen Fluent Bit läuft, und dann deren Versionen abfragen:

# Auflisten von Pods und Container-Abbildern, die "fluent-bit" enthalten

kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\\n"}{end}' \\

| grep -i 'fluent-bit'

# Überprüfen der Version innerhalb eines bestimmten Pods

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

Vergleichen Sie, was Sie finden, mit den Versionshinweisen Ihrer Distribution und den Versionen, die Korrekturen enthalten. CERT/CC und JPCERT verweisen beide auf 4.1.0+ als einschließlich Abhilfemaßnahmen für die Fünf-CVE-Kette; viele Anbieter standardisieren auf 4.1.1. (CERT-Koordinierungszentrum)

Suchen Sie nach Verhaltenssignalen

Schon vor dem Patching können Sie nach solchen Dateien suchen:

- Unerwartete Fluent Bit-Abstürze oder Neustart-Stürme (möglicher Überlauf oder fehlerhafte Eingabe).

- Plötzliche Änderungen in

DateiAusgabeorte oder das Auftreten von Protokolldateien in ungewöhnlichen Verzeichnissen. - Tags enthalten

../, Zeilenumbrüche oder nicht druckbare Zeichen. - Leiten Sie Verbindungen von ungewöhnlichen IP-Bereichen oder nicht authentifizierten Peers weiter.

Dies sind für sich genommen schwache Signale, aber zusammengenommen geben sie Aufschluss darüber, ob das Logging-Flugzeug bereits unter Druck steht.

Behebung und Härtung: Nicht nur ein Versionssprung

Patch auf sichere Versionen

Der unverzichtbare Schritt besteht darin, auf Hersteller-Builds zu aktualisieren, die Korrekturen für folgende Probleme enthalten CVE-2025-12969, 12970, 12972, 12977 und 12978-typisch Fluent Bit 4.1.1 oder höher. Prüfen Sie die Versionshinweise Ihres Cloud-Anbieters oder die Upstream Fluent Bit GitHub-Veröffentlichungen zu bestätigen. (CERT-Koordinierungszentrum)

Rollouts sollten wie bei jeder anderen kritischen Infrastrukturkomponente schrittweise erfolgen: Beginnen Sie mit einem nicht produktiven Cluster, überprüfen Sie, ob das Protokoll-Routing und -Volumen in Ordnung sind, und verteilen Sie es dann auf andere Umgebungen.

Behebung riskanter Konfigurationsmuster

Patches beheben die unmittelbaren Fehler, aber eine sichere Konfiguration ist das, was verhindert, dass sich die nächste Runde in dieselbe Geschichte verwandelt.

- Keine Ableitung von Dateinamen aus Tags mehr. Explizit verwenden

DateiNamen und eine streng kontrolliertePfadfürout_file. - Aktivieren Sie TLS und Authentifizierung für Netzwerkeingaben nach Fluent Bit's Leitlinien zur Transportsicherheit.

- Konfigurationen als schreibgeschützt mounten. Vermeiden Sie es, Fluent Bit Schreibzugriff auf Verzeichnisse zu geben, die Skripte, Unit-Dateien oder Binärdateien enthalten.

- Tag-Quellen einschränken. Geben Sie vom Benutzer gelieferte Zeichenfolgen nicht direkt in Tags oder

tag_keyFelder ohne Längen- und Zeichen-Whitelists.

Sicherer Datei Die Ausgabe könnte wie folgt aussehen:

[OUTPUT]

Name der Datei

Übereinstimmung kube.*

Pfad /var/log/fluentbit/out

Datei kube.log # explizit, nicht von Tag abgeleitet

Format json_lines

Rotate_Wait 60

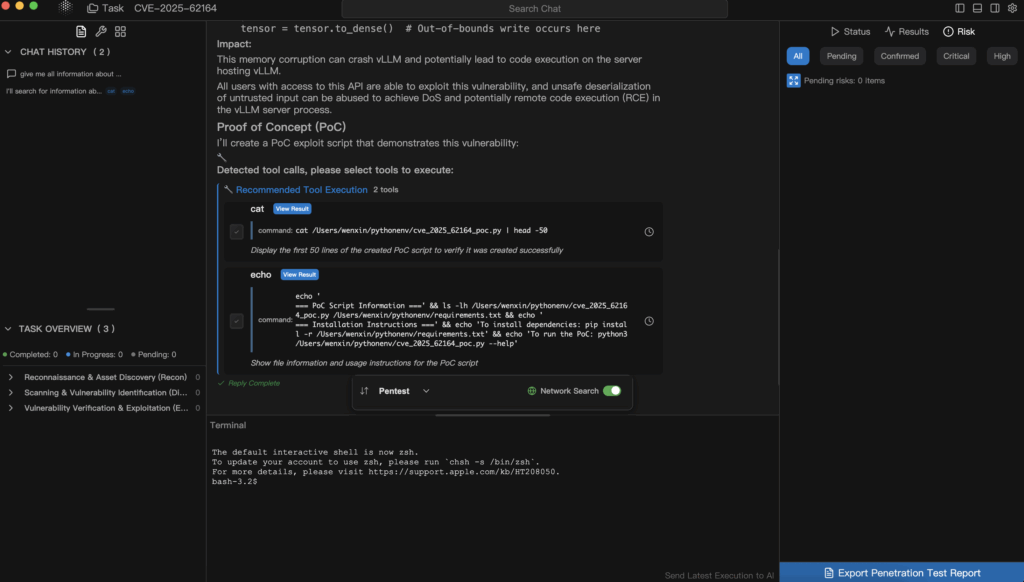

Fließendes Bit für automatisiertes Pentesting mit Penligent

Für eine "Human-in-the-Loop"-Agententestplattform wie SträflichFluent Bit ist genau die Art von Aktivposten, die im Angriffsdiagramm explizit modelliert und nicht als Hintergrundrauschen behandelt werden sollte.

Bei einem typischen Penligent-Einsatz in einem Kubernetes- oder KI-Cluster könnte der Workflow folgendermaßen aussehen:

Entdeckung und Expositionskartierung

Agenten zählen zunächst Fluent Bit-Instanzen, Versionen und Plugin-Konfigurationen auf. Mithilfe von CVE- und CERT-Feeds markieren sie Knoten, bei denen ein_vorwärts, in_docker, oder out_file sind in Versionen vorhanden, die von der Five-CVE-Kette oder älteren Problemen wie CVE-2024-4323 betroffen sind. (CERT-Koordinierungszentrum)

Kontrollierte Ausbeutung in einer isolierten Replik

Anstatt den Exploit-Verkehr auf die Produktion abzufeuern, kann Penligent repräsentative Protokollierungsknoten in eine Datenbank klonen. Sandkastenumgebung. Dort üben die Agenten:

- Tag-basiertes Pfad-Traversal gegen

out_file. - Überlange Containernamen, die auf

in_docker. - Spoofed Weiterleitung von Datenverkehr ohne Berechtigungsnachweis.

Ausgaben wie Agentenabstürze, geänderte Dateipfade und fehlerhafte Protokolle werden als Beweiseund nicht nur theoretische Erkenntnisse.

Evidence-First Reporting und Hardening Playbooks

Schließlich fasst Penligent alles in einem Bericht zusammen, auf den Ihre SRE- und Plattform-Teams reagieren können: welche Cluster sind gefährdet, welche Konfigurationen sind gefährlich, wie weit kann ein Angreifer heute kommen und wie sieht das System nach einem Upgrade der Images und einer Verschärfung der Konfiguration aus. Damit verlagert sich die Diskussion von "Fluent Bit hat CVEs" zu "Das ist genau die Art und Weise, wie Fluent Bit in unserer Umgebung missbraucht werden kann, und das ist, was wir getan haben, um diese Wege zu schließen."

Wichtigste Erkenntnisse

Fluent Bit ist nicht länger ein Detail im Hintergrund. Mit CVE-2025-12969, 12970, 12972, 12977 und 12978wird der Logging-Agent selbst zu einem brauchbaren Einstiegspunkt für entfernte Angreifer und zu einem mächtigen Werkzeug, um ihre Spuren zu verwischen, wenn sie erst einmal drin sind. (CERT-Koordinierungszentrum)

Für Ingenieure, die an Cloud-nativen oder KI-Plattformen arbeiten, ist die Botschaft einfach:

- Inventarisieren und patchen Sie Ihre Fluent Bit-Installationen.

- Behandeln Sie Telemetrie-Agenten als Tier-1-Ressourcen in Ihrem Bedrohungsmodell.

- Verwenden Sie automatisierte, evidenzbasierte Tests - entweder mit Penligent oder Ihren eigenen Tools - um zu überprüfen, ob die Korrekturen und Härtungsschritte tatsächlich funktionieren.

Die Logs sind nicht mehr nur Beobachter. Im Jahr 2025 ist die Protokollierungsebene Teil des Schlachtfelds.