Moderne Anwendungen stützen sich mehr denn je auf APIs - von mobilen Anwendungen bis hin zu Microservices und Cloud-Plattformen - und machen Api-Tests ein Eckpfeiler der funktionalen Qualität und der Sicherheitssicherung. Bei API-Tests geht es nicht nur um Korrektheit, sondern auch um die Widerstandsfähigkeit unter bösartigem Druck, die Einhaltung von Sicherheitsrichtlinien und die Bereitschaft für reale Ausbeutungsversuche.

Dieser umfassende Leitfaden, der sich auf maßgebliche Quellen und praktische Erfahrungen stützt, richtet sich an Sicherheitsingenieure, Penetrationstester und KI-beschleunigte Automatisierungsteams die verstehen müssen Api-Tests wie es funktioniert, warum Angreifer es darauf abgesehen haben, welche Tools und Methoden es gibt und wie KI die Test- und Erkennungsabläufe verbessern kann.

Was sind API-Tests und warum sind sie wichtig?

API-Tests ist der Prozess der Prüfung von Anwendungsprogrammierschnittstellen um das funktionale Verhalten, die Leistung, die Konformität und insbesondere die Sicherheit zu überprüfen. Da APIs als zentrale Kommunikationsschicht zwischen Diensten und Clients fungieren, können Fehler auf dieser Ebene zu schwerwiegenden Verstößen, Ausfallzeiten und Geschäftsunterbrechungen führen.

Nach Angaben von IBMs API-Tests Die API-Tests stellen sicher, dass sich die Backend-Logik bei verschiedenen Eingaben angemessen verhält, die Daten sicher geschützt sind und in allen Szenarien konsistente Antworten liefern.

Im Gegensatz zu GUI- oder UI-Tests interagieren API-Tests direkt mit den Endpunkten, was den Teams die Möglichkeit gibt:

- Validierung der Korrektheit von Ausgaben und Datenformatierung

- Testen Sie Autorisierung und Sitzungsmanagementabläufe

- Simulieren Sie Randfälle und unerwartete Eingaben

- Entdeckung von Schwachstellen wie Injektionsfehlern, BOLA/BFLA und logischem Missbrauch

Angesichts der Tatsache, dass APIs de facto zum Rückgrat verteilter Systeme und Microservices geworden sind, ist das Auslassen strenger Sicherheits- und Funktionstests keine Option mehr - es ist ein Geschäftsrisiko.

Taxonomie der API-Prüfung: Funktional, Sicherheit und mehr

Die API-Prüfung umfasst mehrere Ebenen. Im Folgenden finden Sie eine Klassifizierung auf hoher Ebene:

| Kategorie | Zweck | Schwerpunkt Sicherheit |

|---|---|---|

| Funktionelle Prüfung | Erwartete Ausgabe mit Eingabe abgleichen | Minimale Sicherheitstiefe |

| Integrationsprüfung | Überprüfung der dienstübergreifenden Kommunikation | Kann den Missbrauch von Logik aufdecken |

| Regressionsprüfung | Sicherstellen, dass Änderungen das Verhalten nicht beeinträchtigen | Grundlegende Sicherheitsprüfungen |

| Leistungs- und Belastungstests | Überprüfen Sie die Leistung unter Stress | DoS-Schwellenwerte erkennen |

| Sicherheitstests | Schwachstellen und Missbrauch erkennen | Entdeckung kritischer Schwachstellen |

Bei den Sicherheitstests wird versucht, reales Angriffsverhalten und nicht nur erwartete Eingaben zu emulieren. Dazu gehören Authentifizierungs-/Berechtigungsmissbrauch, Parametermanipulation, Session Hijacking und gefährliche Nutzlastinjektion.

API-Sicherheitstests: Kerntechniken, die Ingenieure kennen müssen

Sicherheitsorientierte API-Tests gehen über das erwartete Verhalten hinaus; sie versuchen zu replizieren, wie ein Angreifer in der realen Welt Endpunkte sondiert und missbraucht. Hier sind die wichtigsten Techniken, die von den Experten für API-Sicherheit genannt werden:

Authentifizierungs- und Autorisierungstests

APIs verwenden in der Regel OAuth2, JWT, API-Schlüssel und benutzerdefinierte Authentifizierungslogik. Die Tests müssen prüfen:

- Schwache Token-Ausgabe und Replay

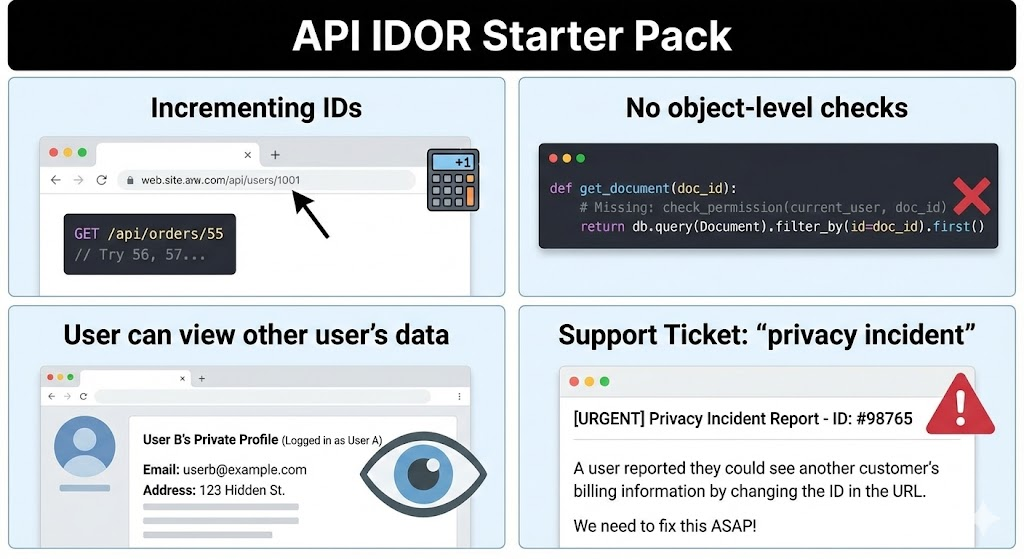

- Broken Object Level Authorization (BOLA)

- Autorisierung auf gebrochener Funktionsebene (BFLA)

BOLA-Schwachstellen ermöglichen es böswilligen Akteuren häufig, auf die Daten anderer Benutzer zuzugreifen, indem sie einfach die IDs in Anfragen ändern (z. B., /api/benutzer/123 → /api/benutzer/456).

- Eingabe- und Datenflusstests

APIs müssen robust gegen missgebildete, übergroße oder unerwartete Parameter sein. Zu den Techniken gehören hier:

- Fuzzing: Senden von zufälligen oder halbstrukturierten, missgestalteten Eingaben

- Tests zur Manipulation von Parametern und zur Schemaverletzung

- Missbrauch von JSON- und XML-Strukturen

Fuzz-Tests helfen bei der Aufdeckung von Codierungs- oder Logikfehlern, die bei der statischen Analyse möglicherweise übersehen werden.

Dynamische und Laufzeittests

Dynamic Application Security Testing (DAST) interagiert mit laufenden API-Diensten, um das Verhalten von Angreifern zu imitieren und Authentifizierungsfehler, Injektionsrisiken und Sicherheitsfehlkonfigurationen aufzudecken.

Endpunkt-Erkennung und -Bestandsaufnahme

Angreifer zählen zunächst die API-Oberfläche auf, bevor sie gezielte Angriffe starten. Mit Erkundungstools finden Schatten- oder Zombie-APIs stellt sicher, dass unbekannte Endpunkte in die Sicherheitstests einbezogen werden.

Kontinuierliche Überwachung und RASP

Runtime Application Self-Protection (RASP) überwacht den Live-Verkehr und erkennt schädliche Verhaltensweisen während der Ausführung, sodass Anomalien über die Tests vor der Bereitstellung hinaus erkannt werden können.

Einhaltung von Normen und Standards

Richten Sie API-Sicherheitstests mit Frameworks wie dem OWASP API-Sicherheit Top 10 und die Nutzung von Ressourcen wie dem OWASP API Security Testing Framework für eine standardisierte Abdeckung.

Landschaft der automatisierten API-Test-Tools

Die Automatisierung von API-Tests hilft bei CI/CD, die Zusammenarbeit zwischen Entwicklungs-, Sicherheits- und DevOps-Teams zu ermöglichen. Im Folgenden finden Sie Kategorien von häufig verwendeten Tools:

Statische oder spezifikationsgesteuerte Scanner

Tools, die OpenAPI/Swagger oder die Dokumentation scannen, um Schemafehlanpassungen, unsichere Definitionen oder fehlende Kontrollen zu erkennen.

Dynamische und Fuzzing-Werkzeuge

- JMeter - Bietet Last- und Fuzzing-Funktionen für REST/HTTP-APIs. Nützlich für Stress- und Injektionsgrenztests.

APIsec, StackHawk, Schemathese - Tools, die Testfälle aus API-Definitionen generieren und in CI/CD ausführen.

Manuelle und interaktive Sicherheitstools

- Rülps-Suite und OWASP ZAP - Nützlich für interaktives Pentesting und die Erstellung von maßgeschneiderten Angriffsabläufen.

- Benutzerdefinierte Postman-Sammlungen mit integrierten Sicherheits-Fuzz-Payloads

Spezialisierte Sicherheitsscanner

Tools, die sich ausschließlich auf API-Schwachstellen, tiefgehende Logiktests und Laufzeitverhaltensanalysen konzentrieren.

Die richtige Mischung besteht oft aus einer Kombination von automatische Scans mit manuellen Penetrationsversuchen für die Absicherung sowohl gegen niedrig hängende Schwachstellen als auch gegen tiefgreifende Fälle von Logikmissbrauch.

API-Schwachstellen und Sicherheitslektionen aus der realen Welt

Das Testen von APIs an sich ist zwar keine Schwachstelle, aber es ist entscheidend für die Aufdeckung von Schwachstellen, die Daten, Logik oder Infrastruktur offenlegen. Eine häufige Kategorie von API-Schwachstellen sind Broken Function Level Authorization und BOLA, die häufig ausgenutzt werden, wenn APIs den Ressourcenzugriff nicht richtig validieren.

Eine weitere Angriffsfläche bieten Injektionsmissbräuche, wenn die Eingabevalidierung lax ist, was zu Fällen führt, in denen Angreifer Daten manipulieren, um ihre Privilegien zu erweitern oder sensible Informationen preiszugeben.

In dynamischen Umgebungen (Microservices, Integrationen von Drittanbietern) können API-Endpunkte auch zu Konfigurationsdrift, bei denen sich entwickelnde Funktionen zuvor angenommene Sicherheitsinvarianten brechen - ein weiterer Grund, warum kontinuierliche Tests so wichtig sind.

Praktische Codebeispiele für API-Sicherheitstests

Nachfolgend finden Sie konkrete Beispiele dafür, wie Ingenieure API-Tests für die Sicherheitsvalidierung skripten können.

Beispiel 1: JWT-Autorisierungsmissbrauchstest (Python/Abfragen)

python

Einfuhranträge

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.invalidsignature"

response = requests.get(API_URL, headers={"Authorization": f "Bearer {invalid_jwt}"})

print(response.status_code, response.json())

Das Ziel: ungültige oder manipulierte Token zu überprüfen, sollten keinen Zugang gewähren.

Beispiel 2: Fuzzing eines Endpunkts

bash

#!/bin/bashURL="" for payload in '{"id":-1}' '{"id": "A"}' '{"id":9999999999}'; do curl -X POST -H "Content-Type: application/json" \\ -d "$payload" "$URL "done

Zweck: eine fehlerhafte Eingabe simulieren, um Fehlerreaktionen zu beobachten.

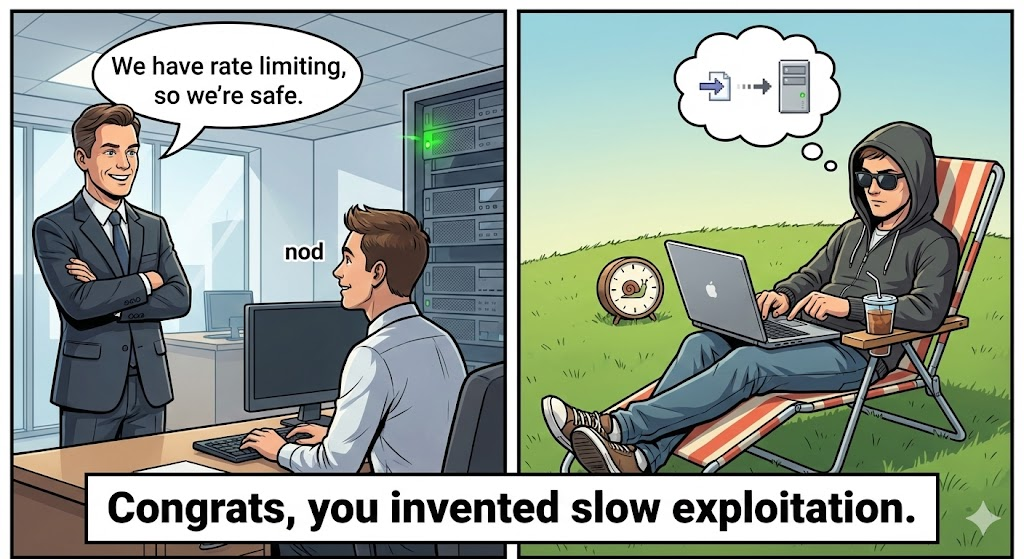

Beispiel 3: Ratenbegrenzung und Brute-Force-Simulation (Node.js)

javascript

const axios = require("axios");

async function bruteForceLogin() {

for (let i = 0; i < 20; i++) {

versuchen {

await axios.post("", { username: "admin", password: "wrong" });

} catch (e) {

console.error(Versuch ${i} - HTTP ${e.response.status});

}

}

}

bruteForceLogin();

Prüfen: Erzwingt die API Tarifbeschränkungen oder Kontosperrungen?

Automatisieren von API-Tests in CI/CD-Umgebungen

Um die Wirkung zu maximieren, sollten API-Tests integriert in CI/CD-Pipelines so dass jede Übertragung automatische Funktions- und Sicherheitsprüfungen auslöst. Durch diesen "Shift Left"-Ansatz werden Logik- und Sicherheitsfehler frühzeitig erkannt, wodurch sich die Kosten und der Zeitaufwand für die Behebung verringern.

Zu den gängigen Strategien gehören:

- Gatter für Merge/Pull-Anfragen basierend auf API-Sicherheitsscanergebnissen

- Verwendung von Testspezifikationen als lebende Dokumentation (z. B. OpenAPI)

- Kombination von SAST/DAST mit API-Fuzzing und manuellen Pentest-Workflows

- Korrelieren Sie Testausgaben mit Laufzeitprotokollen, um echte Risiken zu priorisieren

Kontinuierliche Tests helfen dabei, den schnellen Lieferzyklen moderner Software gerecht zu werden, ohne ungesicherte APIs der Produktion auszusetzen.

KI und automatisierte API-Tests: Mehr als einfache Scans

KI kann API-Tests erheblich verbessern:

- Generierung intelligenter Testeingänge die Randfälle abdecken

- Klassifizierung unerwarteter Muster die statischen Regeln entgehen

- Erkennung von Mustern des Logikmissbrauchs durch Verhaltensprofilierung

- Automatisierung von De-Templating und Fuzz-Orchestrierung über Microservices hinweg

Jüngste Forschungsergebnisse deuten darauf hin, dass KI und LLMs die Eingabepartitionierung und Testerstellung unterstützen können, wodurch die Abdeckung erhöht und ansonsten übersehene Schwachstellen aufgedeckt werden.

Die Integration von KI-Modellen in Frameworks für API-Sicherheitstests ermöglicht Tests, die das Explorationsverhalten von Angreifern widerspiegeln und nicht nur Lehrbuchfälle.

Zusammenfassung: Aufbau eines modernen API-Sicherheitstestprogramms

API-Tests sind jetzt eine Kernbestandteil einer sicheren Entwicklung und Bereitstellung. Dabei wird nicht nur die Korrektheit, sondern auch die Sicherheit gegenüber bekannten und sich entwickelnden Bedrohungen überprüft. Eine effektive API-Teststrategie sollte Folgendes umfassen:

- Funktionsvalidierung und Vertragsprüfung

- Sicherheitsorientierte Tests (Autorisierung, Datenmissbrauch, Injektion)

- Fuzzing und dynamisches Scannen

- CI/CD-Integration für automatisierte und kontinuierliche Tests

- KI-beschleunigte Testerstellung und Laufzeitanalyse

Mit der zunehmenden Verbreitung von APIs und der Beschleunigung des digitalen Wandels ist eine ausgereifte Praxis für API-Tests nicht nur eine bewährte Praxis, sondern unerlässlich für die Sicherung von Daten, den Schutz von Benutzern und die Aufrechterhaltung der betrieblichen Kontinuität.