Warum Automatisierte Penetrationstests Werkzeuge sind wichtig für moderne Cybersicherheit

In der schnelllebigen und sich ständig verändernden Welt der Cybersicherheit sind Unternehmen heute nicht nur mit einer größeren Anzahl von Angriffen, sondern auch mit immer ausgefeilteren und gezielteren Bedrohungen konfrontiert. Jeden Tag werden neue Schwachstellen in Betriebssystemen, Anwendungen und vernetzten Geräten entdeckt, so dass Sicherheitsteams unablässig damit beschäftigt sind, Schwachstellen zu identifizieren, zu bewerten und zu beheben, bevor sie ausgenutzt werden können. In einer solchen Umgebung können manuelle Penetrationstests - auch wenn sie gründlich und wertvoll sind - oft nicht mit der Häufigkeit und Tiefe moderner Risiken mithalten. Hier sind automatisierte Penetrationstest-Tools unverzichtbar, da sie es Unternehmen ermöglichen, ihre Systeme jederzeit und ohne wochenlange Planung zu testen und auf neu auftretende Bedrohungen innerhalb von Stunden statt Tagen zu reagieren. Für Fachleute und Unternehmen in den Vereinigten Staaten, die sich auf dem digitalen Schlachtfeld des Jahres 2025 bewegen, ist die Automatisierung nicht nur eine Möglichkeit, Zeit zu sparen, sondern eine notwendige Entwicklung, um Widerstandsfähigkeit und Sicherheit in großem Umfang zu gewährleisten.

Was sind automatisierte Penetrationstest-Tools?

Ein automatisiertes Penetrationstest-Tool ist eine Softwareplattform, die Cyberangriffe simuliert und dabei Schwachstellen identifiziert, ausnutzt und meldet, ohne dass ein Mensch ständig eingreifen muss. Im Gegensatz zu manuellen Pentests sind diese Tools:

- Scannen von Anlagen und Netzwerken auf Sicherheitslücken

- Validieren Sie CVEs (Gemeinsame Schwachstellen und Gefährdungen) automatisch

- Realistische Exploit-Szenarien starten

- Erstellung von Berichten zur Einhaltung von Vorschriften (ISO 27001, PCI-DSS, NIST)

Im Gegensatz zu herkömmlichen manuellen Tests, die umfangreiche Skripterstellung, spezielle Befehlszeilenkenntnisse und einen langwierigen Prüfzyklus erfordern, integrieren diese Tools Scan-Engines, Exploit-Frameworks und Berichtsmodule in einen einheitlichen Arbeitsablauf, der mit minimalen menschlichen Eingriffen arbeitet. Sie sind nicht nur darauf ausgelegt, technische Schwachstellen zu identifizieren, sondern auch die Lücke zwischen den reinen technischen Erkenntnissen und den umsetzbaren Strategien zur Behebung zu schließen, so dass fortschrittliche Sicherheitstests für Teams jeder Größe und mit unterschiedlichem Fachwissen zugänglich sind.

Die wichtigsten Vorteile der Verwendung automatisierter Penetrationstests

Sowohl für erfahrene Sicherheitsexperten als auch für Unternehmen, die gerade erst damit beginnen, ihre Cybersicherheitsstrategien zu formalisieren, sind die Vorteile automatisierter Penetrationstest-Tools vielschichtig. Sie verkürzen die Zeit von der Erkennung von Schwachstellen bis zur Behebung drastisch, so dass Korrekturen innerhalb von Stunden oder Tagen statt Wochen durchgeführt werden können. Diese Geschwindigkeit minimiert nicht nur die Expositionszeit, sondern hilft Unternehmen auch dabei, mit den Compliance-Richtlinien Schritt zu halten, ganz gleich, ob es sich um ISO 27001, PCI-DSS oder NIST-Standards handelt. Ein weiterer greifbarer Vorteil ist die Kosteneffizienz, denn diese Tools machen wiederholte manuelle Testzyklen mit hohen Beratungskosten überflüssig, so dass sich eine kontinuierliche Sicherheitsüberwachung auch für mittelständische Unternehmen rechnet. Darüber hinaus können Organisationen durch häufige, automatisierte Tests - vielleicht wöchentlich oder täglich - sicherstellen, dass neu eingeführter Code, Änderungen an der Infrastruktur oder die Integration von Drittanbietern nicht versehentlich neue Sicherheitslücken öffnen, und so eine nachhaltige Verteidigungsschicht für alle betrieblichen Abläufe schaffen.

Hauptmerkmale, die eine automatisierte Lösung für Penetrationstests haben sollte

Bei der Auswahl eines Tools für automatisierte Penetrationstests im Jahr 2025 sollten vorausschauende Sicherheitsteams die Tiefe der Automatisierungsfunktionen prüfen.

Idealerweise sollte die Plattform eine umfassender Arbeitsablauf Dies beginnt mit der Erkennung von Assets, geht über dynamische Schwachstellen-Scans, verifizierte Ausnutzung und Privilegieneskalation und endet mit einer umfassenden Berichterstattung, die sich direkt auf anerkannte Sicherheits-Frameworks bezieht.

Eine Multi-Agenten-Architektur-bei denen spezialisierte Module unabhängig voneinander für die Aufklärung, die Ausbeutung und die seitliche Bewegung zuständig sind, können eine höhere Präzision und eine schnellere Ausführung gewährleisten.

Natürlichsprachliche Interaktion, bei dem komplexe Aufgaben durch einfach verständliche Befehle gestartet werden, ermöglicht es auch Nichtfachleuten, anspruchsvolle Tests ohne eine steile Lernkurve zu initiieren.

Schließlich ist die Einbeziehung von visuelle Angriffskettendiagramme und Dashboards mit Risikorangfolge verwandelt Rohdaten in verwertbare Erkenntnisse, die es dem gesamten Team ermöglichen, zu verstehen, wie eine gefährdete Anlage zu einer anderen führen kann und wie Abwehrmaßnahmen entsprechend zu priorisieren sind.

Penligent.ai: Ein automatisiertes Tool der nächsten Generation für Penetrationstests

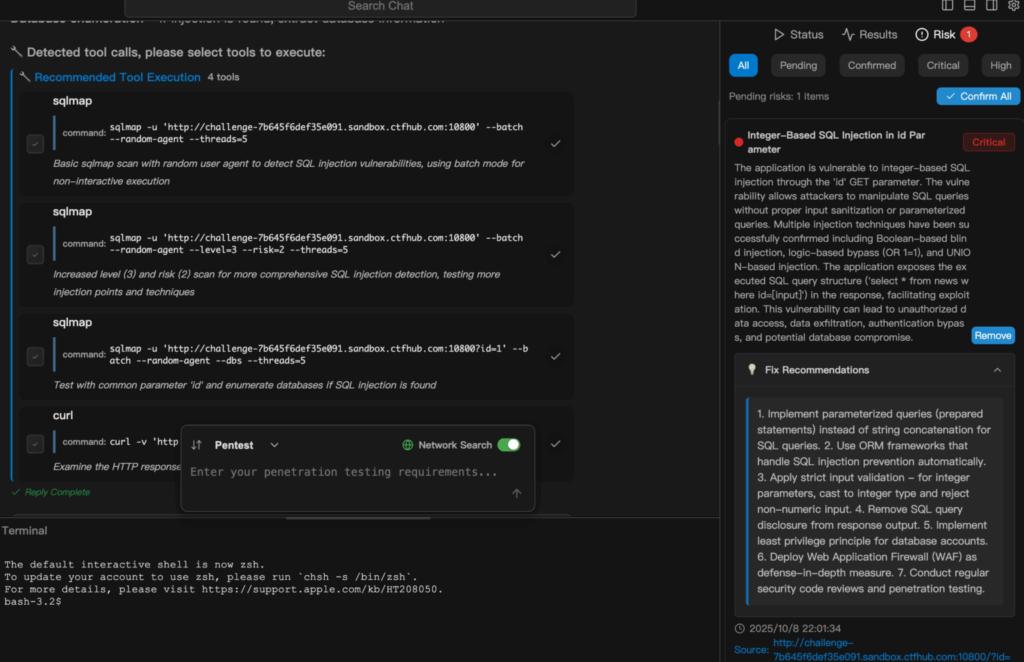

Zu den neuen Lösungen gehören, Penligent.ai zeichnet sich als automatisiertes Penetrationstest-Tool der nächsten Generation aus, das etablierte Sicherheitstools wie nmap, Metasploit und Burp Suite in einen kohärenten, KI-gestützten Workflow integriert. Ob für einen Anfänger, der sich mit Cybersecurity beschäftigt, oder einen erfahrenen Red-Teamer, der benutzerdefinierte Nutzlasten ausführt, Penligent.ai senkt die Einstiegshürde und bietet gleichzeitig anspruchsvolle, professionelle Funktionen.

Die wichtigsten Highlights sind:

- Keine Einrichtung mit AI-gesteuerter Installation Durch die Beseitigung der traditionellen Komplexität der Einrichtung, Penligent.ai ermöglicht sofortige Tests direkt nach der Bereitstellung mit einem intelligenten Installationsprogramm, das das Betriebssystem des Benutzers erkennt und die erforderlichen Komponenten automatisch konfiguriert.

- Aktualisierungen der CVE-Datenbank in Echtzeit Die Plattform stützt sich auf eine CVE-Schwachstellen-Datenbank in Echtzeit mit mehr als 120.000 Einträgen und getesteten Exploit-Workflows. Dadurch wird sichergestellt, dass Ihre Bewertungen stets auf den neuesten Erkenntnissen über Bedrohungen basieren und Schwachstellen sowohl schnell als auch präzise identifiziert und validiert werden können.

- Interaktive Visualisierung von Angriffsketten Während der Prüfung, Penligent.ai liefert interaktive Angriffsketten-Visualisierungen, die jede Phase vom ersten Zugriff bis zur seitlichen Bewegung abbilden. Diese Diagramme schaffen nicht nur Klarheit für technische Teams, sondern machen auch komplexe Eindringungsszenarien für nichttechnische Beteiligte verständlich und helfen, die Lücke zwischen Rohdaten und strategischer Entscheidungsfindung zu schließen.

- Compliance-Berichterstattung mit einem Klick Mit der Ein-Klick-Erstellung von Compliance-Berichten, Penligent.ai wandelt die technischen Ergebnisse in eine gebrauchsfertige Dokumentation um, die mit den Normen ISO 27001, PCI-DSS, SOC 2 und NIST übereinstimmt. Diese Funktion rationalisiert Audits, verkürzt die Vorbereitungszeit und stellt sicher, dass wichtige Compliance-Dokumente sofort zur Verfügung stehen, sei es für die interne Verwaltung oder für externe Aufsichtsbehörden.

Die Wahl des richtigen Werkzeugs: Checkliste für den Käufer

Die Auswahl des richtigen Tools für automatisierte Penetrationstests erfordert mehr als nur das Scannen einer Liste von Funktionen, sondern auch ein Verständnis dafür, wie gut das Tool in Ihr bestehendes Ökosystem passt. Berücksichtigen Sie, ob die Plattform alle in Ihrer Infrastruktur verwendeten Betriebssysteme unterstützt, ob die Schwachstellendatenbank häufig genug aktualisiert wird, um mit neu entdeckten Schwachstellen Schritt zu halten, und ob sie eine nahtlose Integration mit CI/CD-Pipelines für kontinuierliche Tests bietet. Beurteilen Sie die Qualität des Supports, der Dokumentation und des Engagements der Community, da diese Faktoren bestimmen, wie schnell Sie Probleme beheben oder das Tool an spezielle Szenarien anpassen können. Eine durchdachte, fundierte Auswahl stellt sicher, dass Ihre Investition mit Ihren wachsenden Sicherheitsanforderungen mitwächst und nicht zu einem Engpass wird.

Schlussfolgerung

Cybersicherheit ist ein Wettlauf, bei dem Stillstand der sicherste Weg ist, ins Hintertreffen zu geraten. Automatisierte Penetrationstest-Tools ermöglichen es Unternehmen, mit der Geschwindigkeit moderner Bedrohungen Schritt zu halten, zu testen und ihre Abwehr zu stärken. Wenn Ihr Ziel im Jahr 2025 darin besteht, die Lücke zu schließen zwischen Entdeckung von Sicherheitslücken und Abhilfe zu schaffen, ist es jetzt an der Zeit, sich mit Plattformen wie Penligent.ai. Durch die Integration der Automatisierung in Ihre Sicherheitsstrategie gewinnen Sie nicht nur an Effizienz, sondern auch die Gewissheit, dass Ihre Verteidigungsmaßnahmen so anpassungsfähig sind wie die Angriffe, denen sie ausgesetzt sind.