Im Kontext der Cybersicherheit ist Authn die Abkürzung für "AuthentifizierungSie ist weit mehr als ein technischer Prozess - sie ist die allererste und wichtigste Barriere in jeder Sicherheitsarchitektur. Egal, ob es sich um unternehmensinterne Systeme, Cloud-basierte Anwendungen oder persönliche mobile Geräte handelt, die Robustheit der Authentifizierung bestimmt oft direkt, wie schwer es für einen Angreifer ist, die Schutzmaßnahmen zu durchbrechen. Die Hauptaufgabe von Authn besteht darin, die wahre Identität eines Benutzers, eines Geräts oder eines Dienstes zu bestätigen, ähnlich wie ein Pförtner, der überprüft, ob ein Besucher wirklich derjenige ist, für den er sich ausgibt. Wenn man sich beispielsweise bei einem Online-Banking-Dienst anmeldet, mag die Eingabe eines Benutzernamens und eines Passworts und die Überprüfung Routine sein, aber in Wirklichkeit ist dies einer der wichtigsten Schritte in der gesamten Sicherheitskette.

Authn vs. Authz

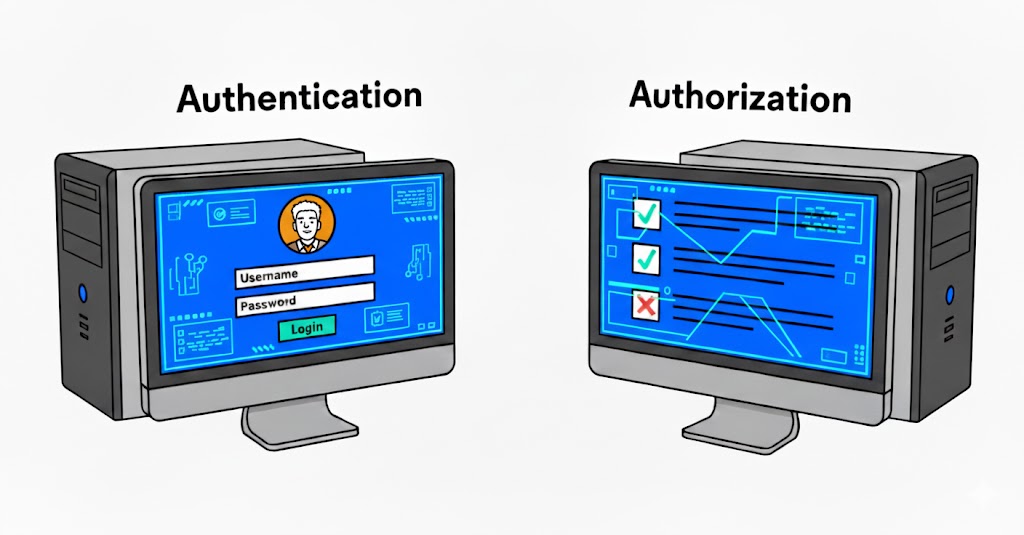

Obwohl Authn und Authz (Autorisierung) in der Schreibweise ähnlich aussehen, konzentrieren sie sich auf völlig unterschiedliche Aspekte der Sicherheit. Authn beantwortet die Frage "Wer sind Sie?", indem sichergestellt wird, dass die Identität des Besuchers mit den Erwartungen des Systems übereinstimmt. Authz folgt auf die Authentifizierung, um die Frage "Was darfst du tun?" zu beantworten, indem Berechtigungen definiert werden. Ein System kann in Authn einwandfrei sein und eine Imitation verhindern, in Authz jedoch anfällig sein, da fehlende Berechtigungsgrenzen oder logische Fehler es Angreifern ermöglichen, nicht autorisierte Operationen durchzuführen.

def authenticate(benutzername, passwort):

valid_users = {"admin": "securePass123"}

if username in valid_users und valid_users[username] == password:

return True

return False

print(authenticate("admin", "securePass123"))# Trueprint(authenticate("admin", "wrongPass"))# False

Gemeinsame Authn-Methoden

Die bekannteste Methode ist die passwortbasierte Authentifizierung, die einfach zu implementieren ist, aber anfällig für Brute-Force-Verfahren oder die Preisgabe von Zugangsdaten ist. Die Multi-Faktor-Authentifizierung (MFA) verstärkt den Schutz durch zusätzliche Schritte wie zeitbasierte Codes oder Hardware-Tokens. In Umgebungen mit höherer Sicherheit ermöglicht die Public Key Infrastructure (PKI) eine zertifikatsbasierte Authn, die das Risiko gefälschter Anmeldedaten nahezu ausschließt. Inzwischen haben sich OAuth und OpenID Connect bei plattformübergreifenden und sozialen Anmeldungen durchgesetzt und vereinfachen die Prozesse bei gleichzeitiger Erhöhung der Zuverlässigkeit.

Authn-Schwachstellen und -Risiken

Authn-Schwachstellen sind vorrangige Ziele bei Penetrationstests, da die Umgehung der Authentifizierung oft direkten Zugriff auf Systemressourcen bedeutet. Wenn ein System beispielsweise unbegrenzte Anmeldeversuche zulässt, kann ein Brute-Force-Tool schnell gültige Anmeldedaten erraten:

hydra -l admin -P passwords.txt 192.168.1.100 http-post-form \\

"/login:benutzername=^USER^&passwort=^PASS^:F=fehlerhaft"

Unzureichende Kennwortrichtlinien, die Offenlegung von Token und die Fixierung von Sitzungen sind weitere häufige Risikofaktoren.

Auswirkungen der modernen Sicherheitsarchitekturen

Die PKI-Anwendung stärkt Authn, indem sie die Fälschung von Anmeldeinformationen extrem erschwert. Das Null-Vertrauensmodell erfordert eine strenge Authentifizierung für jede Anfrage, wodurch das Standardvertrauen in interne Netzwerke beseitigt und das Risiko von Insider-Bedrohungen verringert wird.

Bewährte Praktiken für die Sicherung von Authn

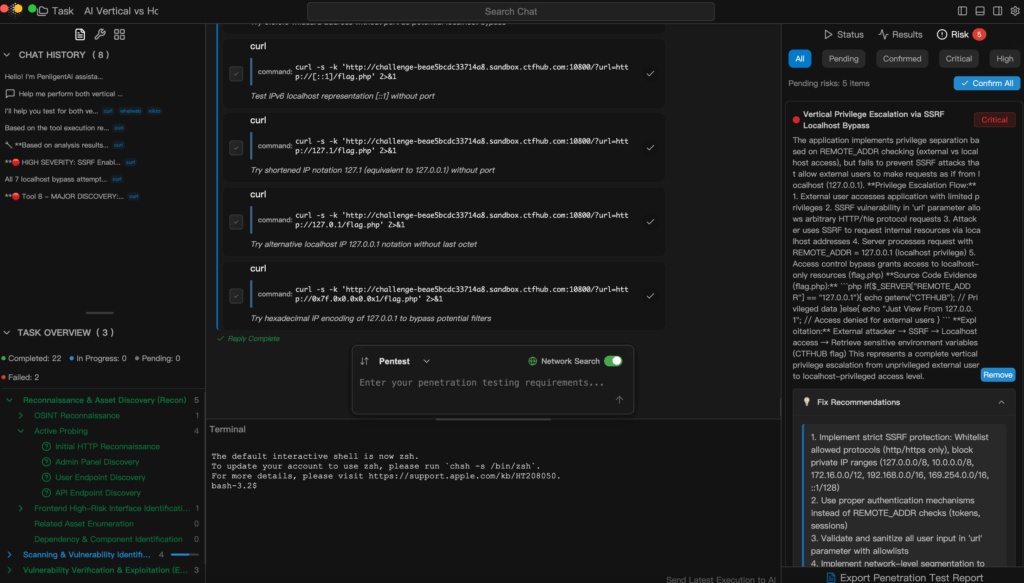

Die Verbesserung der Authn-Sicherheit erfordert eine Kombination aus starken Passwortrichtlinien, MFA, verschlüsselter Übertragung und kontinuierlicher Prüfung der Anmeldevorgänge. Doch statische Strategien allein können den sich entwickelnden Angriffsmethoden nicht begegnen. Penligent, eine KI-gestützte Plattform für intelligente Penetrationstestsermöglicht es den Testern, Befehle in natürlicher Sprache einzugeben, wie z. B. "Scanne das Anmeldemodul auf MFA-Umgehungsschwachstellen", wählt automatisch die richtigen Tools aus, überprüft die Authentizität der Schwachstellen, priorisiert die Risiken auf der Grundlage der Auswirkungen und erstellt detaillierte Berichte mit Anleitungen zur Behebung. Dadurch wird die Authn-Verteidigung von reaktivem Patching zu proaktivem, automatisierte Erkennung und Lösungund reduziert gleichzeitig den Zeitaufwand für das Schwachstellenmanagement drastisch.

Authn in Threat Intelligence und Tools

In Threat Intelligence-Plattformen können Authn-bezogene Risikodaten dazu beitragen, die Ursprünge von Angriffsketten zurückzuverfolgen und eine Grundlage für Abwehrmaßnahmen zu schaffen. Sicherheitslabors nutzen diese Schwachstellen für die Replikation und Schulung und verbessern das Verständnis für die Stärken und Schwächen von Authentifizierungsmechanismen.

Schlussfolgerung

Authn ist ein grundlegendes Element der Cybersicherheit. Wird sie vernachlässigt, kann dies für Unternehmen schwerwiegende Folgen haben. Durch die Integration intelligenter Penetrationstest-Plattformen wie Penligent kann die Authentifizierungssicherheit deutlich erhöht werden, sodass Unternehmen bei der Verteidigung gegen moderne Bedrohungen einen Vorsprung haben.