In der modernen Cybersicherheit ist ein Bypass-Verbindung bezieht sich im weitesten Sinne auf jede URL oder Technik, die es Angreifern ermöglicht, normale Sicherheitsprüfungen, Filter oder Schutzmaßnahmen zu umgehen, um bösartige Inhalte zu übermitteln oder die Erkennung zu umgehen. Ganz gleich, ob es sich um einen Phishing-Angriff handelt, der durch sichere Link-Scanner schlüpft, eine manipulierte URL, die E-Mail-Gateways umgeht, oder eine von einem Angreifer ausgenutzte Schwachstelle in der Sicherheitskontrolle: Das Verständnis von Bypass-Links ist für Sicherheitsingenieure und automatisierte Penetrationstester eine wichtige Fähigkeit.

Dieser Artikel definiert Bypass-Links, veranschaulicht reale Angriffstechniken, erklärt Verteidigungsprinzipien und zeigt Erkennungsstrategien auf - alles auf der Grundlage aktueller Forschungsergebnisse und Fakten.

Was ist ein Bypass-Link?

A Bypass-Verbindung ist eine URL- oder Hyperlink-Technik, die so gestaltet ist, dass sie die Erkennung, Filterung oder Sicherheitskontrollen umgeht, die Benutzer normalerweise vor bösartigen Inhalten schützen. Dies kann auf verschiedene Weise geschehen:

- Eine Verbindung, die umgeht Filter der Schwarzen Liste durch die Verwendung von URL-Verkürzungen oder Mehrfachumleitungen.

Eine Verbindung, die umgeht das sichere Umschreiben von Links die von sicheren E-Mail-Gateways verwendet werden.

Eine manipulierte URL, die einen Parser-Fehler auslöst, um die Sicherheitsvorkehrungen einer Anwendung (z. B. eines E-Mail-Clients oder einer Sicherheitsfunktion) zu umgehen.

Angreifer nutzen Bypass-Links als Teil von Phishing-Kampagnen, zur Verbreitung von Malware, zum Sammeln von Zugangsdaten und zur Umgehung von URL-Scan-Systemen.

Moderne Bedrohungen, die Bypass-Link-Techniken verwenden

Missbrauch von URL-Wrapping und Rewriting

Sicherheitsprodukte wie E-Mail-Gateways schreiben URLs innerhalb von Nachrichten oft um, damit sie bei einem Klick auf Bedrohungen gescannt werden können. Angreifer können diesen Mechanismus jedoch ausnutzen, indem sie bösartige Ziele hinter scheinbar legitimen umgeschriebenen URLs einbetten. Das Ergebnis ist, dass ein Link für Filter sicher erscheint, aber die Opfer nach der Umschreibung zu bösartigen Nutzdaten umleitet.

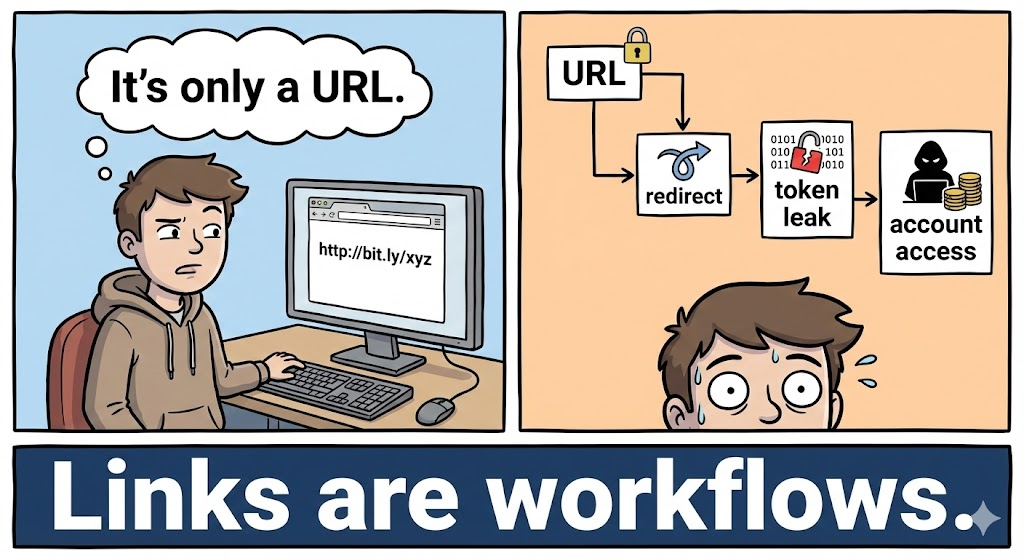

URL-Verkürzung zur Umgehung der Entdeckung

URL-Verkürzer werden häufig missbraucht, um die endgültige Nutzlastdomäne zu verbergen. Da Sicherheitsscanner schwarze Listen bekannter bösartiger URLs führen, können Angreifer neue verkürzte Links generieren, die noch nicht gekennzeichnet sind, und so die Chance erhöhen, die Filter zu umgehen.

Diese Technik ermöglicht es Angreifern auch, mehrere Umleitungen zu verketten, wodurch es für automatisierte Tools schwieriger wird, den Endpunkt zu verfolgen und zu untersuchen.

Parser- oder Client-Sicherheitsumgehungs-Exploits

Einige Bypass-Link-Verhaltensweisen beruhen auf Schwachstellen. Zum Beispiel in CVE-2020-0696Ein Parsing-Fehler in Microsoft Outlook ermöglichte es einem Angreifer, URLs mit alternativen URI-Formaten zu erstellen, die den URL-Schutz von Outlook umgingen, so dass ein bösartiger Link in einer E-Mail falsch angezeigt und beim Anklicken ausgeführt wurde.

Diese Art von Exploit zeigt, wie Angreifer Links erstellen können, die aufgrund von Logik- oder Parsing-Fehlern den Schutz der Anwendungsebene umgehen.

Sicherheitsrisiken von Bypass-Links

Umgehungsverbindungen stellen mehrere Bedrohungen dar:

| Risikokategorie | Beispiel | Auswirkungen |

|---|---|---|

| Phishing und Diebstahl von Zugangsdaten | Bösartiger Link, getarnt durch Verkürzung | Benutzer übermitteln Anmeldedaten an gefälschte Websites |

| Bereitstellung von Malware | Link umgeht URL-Filter, um Nutzdaten herunterzuladen | Kompromittierung von Endpunkten |

| Umgehung der Sicherheitskontrolle | Exploit umgeht URL-Scan-Funktion | Bösartige Inhalte erreichen das Netzwerk |

| Missbrauch des Rufs | Legitime Dienst-URLs, die als Umleitungshosts verwendet werden | Erhöhter Angriffserfolg |

Angreifer kombinieren zunehmend Umgehungstechniken - Umleitungen, Verschleierung, zeitbasierte Zustellung und bedingte Weiterleitung -, um selbst fortschrittliche Verteidigungsmaßnahmen wie KI-gestütztes Scannen zu umgehen.

Wie Angreifer Links verwirren

Sicherheitsteams sollten verstehen, wie die Verschleierung die Umgehung von Links erleichtert. Zu den üblichen Taktiken gehören:

URL-Verkürzung

Angreifer nutzen Dienste wie Bitly, TinyURL und andere, um das tatsächliche Ziel zu verschleiern. Da Verkürzer nicht von Natur aus bösartig sind, werden sie von Sicherheitstools möglicherweise nicht standardmäßig erkannt.

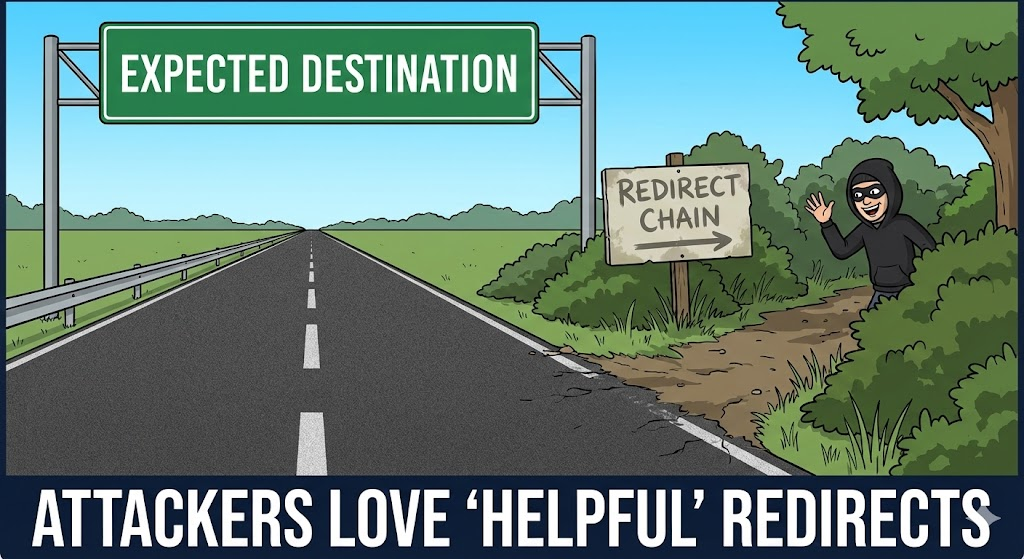

Mehrschichtige Umleitungsketten

Eine Reihe von Weiterleitungen kann Scanner verwirren. Jeder Sprung kann auf einer gutartigen Domain erfolgen, bevor er schließlich zu einer bösartigen Landing Page führt.

Bedingte Umleitungen für Scanner

Einige Angreifer liefern saubere Inhalte an Scanner oder Bots, aber bösartige Inhalte an echte Benutzer, je nach Benutzer-Agent, geografischem Standort oder Zeitpunkt.

Diese Verschleierungen wirken oft zusammen, so dass eine automatische Erkennung ohne eingehende Analyse schwierig ist.

Beispiel aus der Praxis: Umgehung des E-Mail-Gateways

E-Mail-Sicherheits-Gateways schreiben Links um und prüfen sie, um die Benutzer zu schützen. Zum Beispiel:

- Ein Benutzer erhält eine E-Mail mit einem Link.

- Das Sicherheits-Gateway schreibt den Link in eine sichere Scan-URL um.

- Beim Anklicken scannt das Gateway und lässt das Ziel entweder zu oder blockiert es.

Angreifer können dies jedoch umgehen, indem sie bereits umgeschriebene oder verschleierte URLs einbetten, die Scanner dazu verleiten, dem Link zu vertrauen, oder indem sie Links schneller wechseln, als die schwarzen Listen aktualisiert werden.

Dies kann dazu führen, dass Nutzer auf vermeintlich sichere Links klicken, die aber letztlich zu bösartigen Nutzdaten führen.

Aufdeckungs- und Verteidigungsstrategien

Um sich gegen Bypass-Link-Angriffe zu schützen, sollten die Verteidiger:

Verbesserungen bei der Endpunkt- und E-Mail-Sicherheit

- Verwenden Sie eine erweiterte URL-Analyse, die vollständige Weiterleitungsketten verfolgt.

- Einsatz von KI/ML-basierten Scannern, die verschleierte Indikatoren erkennen, anstatt sich ausschließlich auf schwarze Listen zu verlassen.

- Protokollieren und analysieren Sie Unstimmigkeiten zwischen dem Verhalten des Scanners und der tatsächlichen Benutzernavigation.

Sensibilisierung der Benutzer & Phishing-Simulation

Simuliertes Phishing und Schulungen helfen Benutzern, getarnte oder manipulierte Links zu erkennen.

Reputations- und Verhaltensanalyse

Markieren Sie Links, die:

- Mehrere Umleitungen verwenden

- sind kürzlich entstanden und kurzlebig

- Sie enthalten anormale Kodierungsmuster

Die Erkennung von Verhaltensanomalien hilft dabei, böswillige Absichten zu erkennen, selbst wenn ein Link noch nicht als bösartig bekannt ist.

Beispiele für Angriffs- und Verteidigungscode: Bypass-Link-Techniken in der Praxis

Nachstehend sind vier reale Angriffsmuster für Bypass-Links mit entsprechender Code zur Erkennung von Verteidigungsmaßnahmen oder zur SchadensbegrenzungSie werden häufig bei Phishing-Kampagnen, der Verbreitung von Malware und der Umgehung von Sicherheitskontrollen beobachtet.

Angriffsbeispiel 1: Missbrauch von URL-Verkürzern zur Umgehung von E-Mail-Filtern

Die Angreifer nutzen URL-Verkürzungsdienste, um das endgültige bösartige Ziel zu verbergen, so dass die Links die auf schwarzen Listen basierenden Filter umgehen können.

Angriff (bösartiger verkürzter Link)

Text

Hinter den Kulissen wird die verkürzte URL weitergeleitet zu:

Text

https://login-secure-update[.]beispiel/phish

E-Mail-Gateways behandeln verkürzte Domains oft als risikoarm, bis die Reputation aufholt.

Verteidigung: Umleitungsketten auflösen und inspizieren (Python)

python

Einfuhranträge

def resolve_url(url):

response = requests.get(url, allow_redirects=True, timeout=10)

return response.url, response.history

final_url, chain = resolve_url("")

print("Endgültige URL:", final_url)

print("Umleitungshüpfer:")

für Hopfen in der Kette:

print(hop.status_code, hop.url)

Verteidigungswert:

- Erzwingt die Überprüfung der Endzielund nicht nur den ersten Sprung

- Ermöglicht die Durchsetzung von Richtlinien für aufgelöste Domänen anstelle von Verkürzern

Angriffsbeispiel 2: Mehrschichtige Umleitungskette zur Scannerumgehung

Die Angreifer ketten mehrere gutartige Umleitungen an, bevor sie die bösartige Nutzlast erreichen, was die Scanner erschöpft oder verwirrt.

Angriffsfluss

Text

E-Mail-Link ↓ ↓ ↓ <https://malicious-dropper.example/payload>

Einige Scanner halten nach ein oder zwei Sprüngen an.

Verteidigung: Durchsetzung der Schwellenwerte für die Umleitungstiefe

python

def check_redirect_depth(response, max_hops=3):

wenn len(response.history) > max_hops:

return False

return True

r = requests.get("", allow_redirects=True)

if not check_redirect_depth(r):

print("Blockiert: übermäßige Umleitungstiefe festgestellt")

Verteidigungswert:

- Kennzeichnet verdächtiges Umleitungsverhalten

- Wirksam gegen Phishing-Kits, die Umleitungen nutzen

Angriffsbeispiel 3: Bedingter Bypass-Link (Bot vs. menschliche Erkennung)

Angreifer stellen Scannern saubere Inhalte zur Verfügung, echten Benutzern jedoch bösartige Inhalte, die auf User-Agent oder Header basieren.

Angriff (Server-seitige Logik)

python

from flask import Flask, Anfrage

app = Flask(**name**)

@app.route("/link")

def bypass():

ua = request.headers.get("User-Agent", "")

wenn "curl" in ua oder "scanner" in ua.lower():

return "Willkommen auf unserer Website"

return ""

Sicherheitsscanner sehen gutartige Inhalte, die Nutzer werden umgeleitet.

Verteidigung: Multi-Profil-Abruf

python

headers = [

{"User-Agent": "Mozilla/5.0"},

{"User-Agent": "curl/8.0"},

{"Benutzer-Agent": "SecurityScanner"}

]

for h in Kopfzeilen:

r = requests.get("", headers=h)

print(h["User-Agent"], r.text[:80])

Verteidigungswert:

- Erkennt inkonsistente Antworten

- Legt die in Bypass-Links verwendete bedingte Zustellung offen

Angriffsbeispiel 4: Umgehung von URL-Kodierung und Parser-Konfusion

Angreifer nutzen die inkonsistente URL-Analyse auf verschiedenen Systemen mit Hilfe von Codierungstricks aus.

Angriff (verschlüsselter Bypass-Link)

Text

https://example.com/%2e%2e/%2e%2e/login

Einige Filter normalisieren URLs anders als Browser oder Server.

Verteidigung: Kanonische URL-Normalisierung

python

from urllib.parse import unquote, urlparse

def normalize_url(url):

geparst = urlparse(url)

normalisierter_pfad = unquote(geparst.pfad)

return f"{parsed.scheme}://{parsed.netloc}{normalized_path}"

url = "<https://example.com/%2e%2e/%2e%2e/login>"

print(normalize_url(url))

Verteidigungswert:

- Verhindert die Ausnutzung von Parser-Fehlanpassungen

- Wesentlich für WAF-, Proxy- und E-Mail-Sicherheits-Pipelines

Secure Link Alternativen & Safe Bypass Anwendungsfälle

Nicht alle Bypass-Links sind bösartig. Zum Beispiel sind sichere Umgehungslinks (auch als unterzeichnet oder tokenisiert URLs) gewähren einen vorübergehenden Zugang zu geschützten Inhalten, wobei die Signaturen und Ablauf-Tokens geprüft werden, bevor der Zugang gewährt wird.

Eine ordnungsgemäß eingerichtete Umgehungsverbindung kann Folgendes umfassen:

- Ein vom Server signiertes Token, um ein Erraten zu verhindern

- Zeitstempel für den Verfall

- Unterstützung für den Widerruf

Diese Mechanismen bieten ein ausgewogenes Verhältnis zwischen Komfort und Sicherheit und werden rechtmäßig in Arbeitsabläufen zur Verteilung von Inhalten eingesetzt.

Bewährte Praktiken für die Handhabung von URLs in Sicherheitstools

Die Sicherheitsteams sollten sicherstellen, dass:

- URL-Analyseprogramme holen und untersuchen die Endziel der Landing Page und nicht nur den ersten Sprung.

- Umleitungsketten werden vor Sicherheitsentscheidungen vollständig enträtselt.

- Verdächtige Muster wie wiederholte Domainwechsel, homoglyphe Domains oder die bedingte Bereitstellung von Inhalten durch den Server werden protokolliert und blockiert.

- Durch die Integration von Bedrohungsdaten wird die Erkennung von sich schnell ändernden Umgehungstechniken verbessert.

Schlussfolgerung

A Bypass-Verbindung ist nicht nur eine Abkürzung - es ist eine Sicherheitsschlachtfeld bei denen Angreifer ihre böswilligen Absichten hinter Ebenen der Verschleierung, Umleitung oder Ausnutzung der Parsing-Logik verbergen. Ob beim Phishing, bei der Verbreitung von Malware oder beim Ausnutzen von Anwendungsschwachstellen - Bypass-Links können die Sicherheitsvorkehrungen erheblich untergraben.

Wirksame Verteidigung erfordert vielschichtige AnalyseDabei werden Reputation, Verhaltensindikatoren, Entschlüsselung von Umleitungen und KI-gesteuerte Erkennung kombiniert - und nicht nur statische Blacklists oder einfacher String-Abgleich. Durch das Verständnis der Angreifertechniken und die Anwendung strenger Erkennungsrichtlinien können Sicherheitsteams den sich ständig weiterentwickelnden Link-Bypass-Bedrohungen einen Schritt voraus sein.