Der Vorfall bei Change Healthcare ist jetzt ein Bezugspunkt für eine neue Kategorie von Risiken im Gesundheitswesen: nicht nur eine "Datenschutzverletzung" und nicht nur ein "Ransomware-Ereignis", sondern ein systemischer Ausfall, der die administrativen und finanziellen Arbeitsabläufe gestört hat, die die Versorgung aufrecht erhalten.

Anfang 2024 wurde Change Healthcare (eine Tochtergesellschaft der UnitedHealth Group) Opfer eines Ransomware-Angriffs, der landesweit zu einer Unterbrechung von Leistungsansprüchen und anderen Transaktionen im Gesundheitswesen führte. Die American Hospital Association (AHA) dokumentierte weitreichende nachgelagerte Auswirkungen auf Krankenhäuser, einschließlich direkter Auswirkungen auf die Patientenversorgung und erheblicher finanzieller Störungen. (Amerikanische Krankenhausvereinigung)

Was die Geschichte bis 2025 am Leben hielt, war nicht nur die Störung des Betriebs. Es war der Umfang des Verstoßes. Das HHS-Büro für Bürgerrechte (Office for Civil Rights, OCR) erklärt, dass Change Healthcare das OCR am 31. Juli 2025 dass etwa 192,7 Millionen Menschen betroffen waren. Reuters meldete später dieselbe Zahl wie die aktualisierte Gesamtzahl, die aus den Daten des Gesundheitsministeriums hervorgeht. (HHS)

Dieser Artikel konzentriert sich auf bestätigte Fakten und praktische Lehren für die Verteidigung - wie aus einem einzelnen Anbieterausfall eine landesweite Störung wurde, welche Sicherheitssignale am wichtigsten waren und wie Gesundheitseinrichtungen den Radius des nächsten Vorfalls verringern können.

Das Geschehen im Klartext

Im Februar 2024 wurde Change Healthcare von einem Ransomware-Angriff heimgesucht, der das Unternehmen dazu zwang, seine Systeme vom Netz zu nehmen, wodurch die Bearbeitung von Leistungsansprüchen und die damit verbundenen Transaktionen im Gesundheitswesen in den gesamten Vereinigten Staaten unterbrochen wurden. Die im März 2024 veröffentlichten Ergebnisse einer AHA-Umfrage beschreiben weitreichende finanzielle Auswirkungen und Auswirkungen auf die Patientenversorgung in allen Krankenhäusern, die auf die Störung reagierten. (Amerikanische Krankenhausvereinigung)

Der Vorfall weitete sich später zu einer der größten jemals aufgezeichneten Datenpannen im Gesundheitswesen aus. In den FAQ des OCR zum Vorfall bei Change Healthcare heißt es, dass Change Healthcare dem OCR am 31. Juli 2025 mitteilte, dass etwa 192,7 Millionen Personen betroffen waren. (HHS)

Eine Zeitleiste, die Sie in einem Boarddeck verwenden können

Februar 2024 - Offenlegung und Betriebsunterbrechung

In öffentlichen Berichten wird ein Ransomware-Angriff beschrieben, der wichtige Transaktionsabläufe zum Stillstand brachte und zu erheblichen Beeinträchtigungen für Anbieter und Patienten führte. In der Reuters-Berichterstattung wird der Angriff der Ransomware-Gruppe ALPHV/BlackCat zugeschrieben, und es werden die betrieblichen Auswirkungen auf die Bearbeitung von Forderungen beschrieben. (Reuters)

9. bis 12. März 2024 - Messung der Auswirkungen auf die Krankenhäuser

Die AHA führte eine Umfrage unter US-Krankenhäusern durch und veröffentlichte die Ergebnisse, die auf einen hohen betrieblichen und finanziellen Aufwand hinweisen. Die AHA berichtete, dass 94% von Krankenhäusern finanzielle Auswirkungen hatten und dass die Unterbrechung zu teuren, arbeitsintensiven Umgehungslösungen führte. (Amerikanische Krankenhausvereinigung)

Mai-Juni 2024 - Details zu Identität und Fernzugriff tauchen auf

In einer vorbereiteten Zeugenaussage für eine Anhörung des Finanzausschusses des Senats heißt es, dass am 12. Februar 2024Die Kriminellen nutzten kompromittierte Anmeldedaten, um auf ein Citrix-Portal von Change Healthcare zuzugreifen, das für den Fernzugriff verwendet wird. (Finanzausschuss des Senats)

Unabhängig davon wird in einem Beitrag des House of Energy & Commerce, der die Zeugenaussagen zusammenfasst, hervorgehoben, dass in einem kritischen System die Multifaktor-Authentifizierung nicht aktiviert war. (Hausausschuss für Energie und Handel)

24. Januar 2025 - 190 Millionen Betroffene gemeldet (Reuters)

Reuters berichtet, dass UnitedHealth bestätigt hat, dass die Verletzung die persönlichen Daten von ungefähr 190 Millionen Personen, wobei die endgültige Zahl noch offiziell bestätigt und beim HHS eingereicht werden muss. (Reuters)

31. Juli 2025 - 192,7 Millionen an OCR (HHS) gemeldet

In den offiziellen FAQ des OCR heißt es, dass Change Healthcare dem OCR mitgeteilt hat, dass etwa 192,7 Millionen Personen betroffen waren. (HHS)

August 2025 - Aktualisierte Gesamtzahl nach HHS-Daten (Reuters)

Reuters berichtete die aktualisierte Zahl von etwa 192,7 Millionen betroffenen Personen unter Berufung auf Daten des HHS OCR. (Reuters)

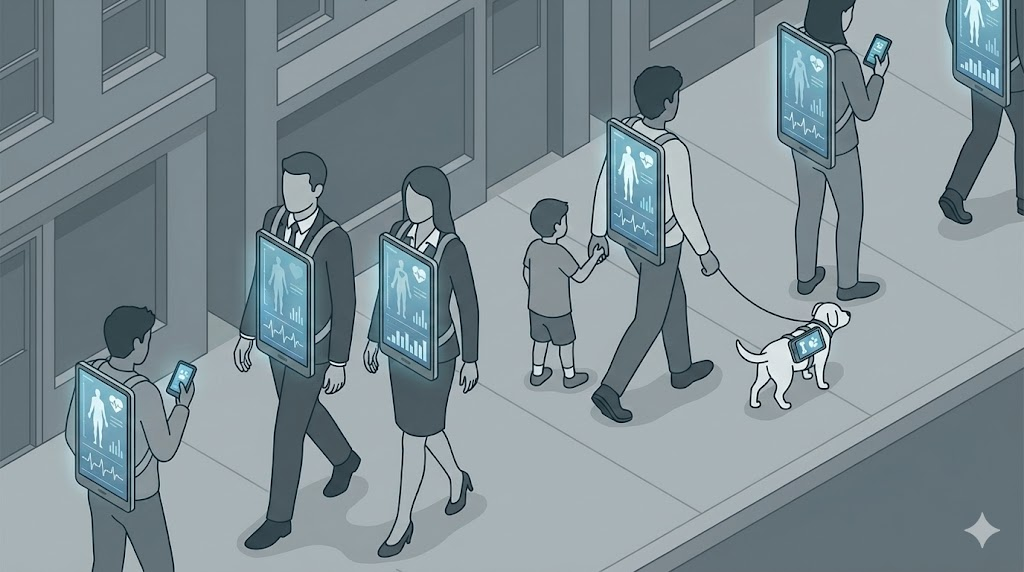

Warum dieser Vorfall so störend war: "Hub-Abhängigkeit" ist jetzt ein Risiko für die Patientenversorgung

Viele Ransomware-Vorfälle sind lokal begrenzt: Ein Krankenhaus fällt aus; eine Klinik wird umgeleitet; eine Geschäftseinheit wird verschlüsselt. Change Healthcare war anders, weil es in der Mitte von Verwaltungsabläufen sitzt, auf die sich Tausende von Leistungserbringern verlassen. Wenn ein zentraler Clearinghouse-ähnlicher Vermittler ausfällt, verlieren Krankenhäuser und Apotheken nicht nur ein Tool, sondern auch den Durchsatz.

Die Berichterstattung der AHA ist ungewöhnlich unverblümt, was die tatsächlichen Folgen angeht. In den Umfrageergebnissen und den anschließenden Kommentaren beschreibt die AHA, dass der Vorfall die Patientenversorgung und die Finanzen der Krankenhäuser erheblich beeinträchtigt hat, und sie dokumentiert, wie schwierig es sein kann, Clearinghäuser zu wechseln oder Transaktionspipelines schnell zu replizieren. (Amerikanische Krankenhausvereinigung)

Der Sicherheitsaspekt ist strukturell: Das Risiko Dritter ist kein Fragebogenproblem. Es geht um Geschäftskontinuität und Patientensicherheit. Ihre Notfallpläne müssen kritische Anbieter wie Versorgungsunternehmen behandeln: Sie müssen davon ausgehen, dass sie wochenlang ausfallen können, nicht nur Stunden.

Was in der Praxis scheiterte: Cashflow, Genehmigungen und operative Reibungen

Die Ergebnisse der AHA-Umfrage vom März 2024 sind ein wichtiger Datenpunkt, da sie die nachgelagerten Schäden quantifizieren:

- 94% der antwortenden Krankenhäuser berichteten finanzielle Auswirkungen. (Amerikanische Krankenhausvereinigung)

- 74% berichtet direkte Auswirkungen auf die Patientenversorgung. (Amerikanische Krankenhausvereinigung)

- Die Krankenhäuser beschrieben Abhilfemaßnahmen als arbeitsintensiv und kostspieligund viele berichteten von Schwierigkeiten beim Wechsel der Clearingstelle. (Amerikanische Krankenhausvereinigung)

Diese Details sind wichtig, weil sie erklären, warum die "technische Wiederherstellung" nicht das Ende der Veranstaltung ist. Selbst wenn einige Dienste wieder funktionieren, bleiben der Rückstand, die manuelle Bearbeitung und die finanzielle Belastung bestehen.

Wenn Sie als Sicherheitsverantwortlicher im Gesundheitswesen versuchen, eine Investition zu rechtfertigen, ist dies das Argument: Ein anbieterbezogener Ausfall kann sich unmittelbar in einer verzögerten Versorgung, einem Burnout des Personals und täglichen Umsatzeinbußen in Millionenhöhe niederschlagen.

Das Ausmaß der Verstöße: Warum die Zahl der Verstöße im Laufe der Zeit zunahm

Bei großen Vorfällen im Gesundheitswesen steigt die Zahl der betroffenen Personen oft monatelang an, da es Zeit braucht, um festzustellen, welche Datensätze betroffen waren, welche Dateien regulierte Informationen enthielten und wie man Personen über mehrere Systeme hinweg de-duplizieren kann.

Die Skala wird nun von zwei maßgeblichen öffentlichen Ankern bestimmt:

- Laut HHS OCR teilte Change Healthcare dem OCR am 31. Juli 2025 mit, dass etwa 192,7 Millionen Menschen betroffen waren. (HHS)

- Reuters meldete eine früher bestätigte Schätzung von 190 Millionen (Januar 2025) und berichtete später über die aktualisierte 192,7 Millionen Abbildung über HHS-Daten. (Reuters)

Für die Planung der Reaktion auf einen Vorfall ist die Lektion einfach: Der operative Vorfall ist die erste Phase; die Phase der Benachrichtigung über die Sicherheitsverletzung und der Regulierung kann die zweite Phase sein, die ein Jahr oder länger dauert.

Welche Daten könnten betroffen gewesen sein (risikobasierte Betrachtung)

In der Reuters-Berichterstattung über den Vorfall wurden potenziell gefährdete Kategorien wie Krankenversicherungskennungen, Diagnosen, Behandlungs- und Abrechnungsdetails sowie Sozialversicherungsnummern beschrieben, während das Unternehmen gleichzeitig mitteilte, dass es keine Beweise dafür gesehen habe, dass elektronische medizinische Datenbestände gefährdet seien. (Reuters)

Selbst wenn es sich bei einem Datensatz "nur" um Leistungs- und Verwaltungsdaten handelt, kann das Risiko immer noch groß sein, da die Identität mit dem Kontext der Gesundheitsversorgung kombiniert wird. Diese Kombination ermöglicht:

- medizinischer Identitätsbetrug und Versicherungsmissbrauch

- Gezieltes Social Engineering (die Betrüger wissen, wer Ihr Versicherer ist, welche Anbieter Sie besucht haben und wann)

- Erpressungsrisiko, wenn sensible Krankheiten oder Behandlungen durch Abrechnungscodes impliziert werden

- Langfristiger Schaden, da Kennungen und Verläufe im Gesundheitswesen nicht "rotieren" wie Passwörter

Die richtige Art und Weise, dies intern zu kommunizieren, ist "Missbrauchspotenzial" und nicht "enthielt es vollständige Krankenblätter". Anspruchs- und Abrechnungsdaten können ausreichen, um ernsthaften Schaden anzurichten.

Ein Ursachensignal, das die Budgets verändern sollte: Identitäts- und Fernzugriffskontrollen

Ein immer wiederkehrendes Thema in den Unterlagen des Kongresses und den damit verbundenen Berichten ist das Versagen von Identitäten: kompromittierte Zugangsdaten, die für die Fernzugriffsinfrastruktur verwendet werden, und Lücken in der Multifaktor-Authentifizierung auf einem kritischen System, das in den Eindringungspfad involviert ist.

Eine vorbereitete Aussage für den Finanzausschuss des Senats beschreibt die kompromittierten Anmeldedaten, die am 12. Februar 2024 für den Zugriff auf ein Citrix-Portal verwendet wurden. (Finanzausschuss des Senats)

In einer Zusammenfassung des Repräsentantenhauses für Energie und Handel heißt es ausdrücklich, dass die Multifaktor-Authentifizierung für eines der wichtigsten Systeme nicht aktiviert war. (Hausausschuss für Energie und Handel)

Hier erhalten viele Unternehmen die falsche Lektion. Die "Schlagzeile" mag Ransomware sein, aber der Eintrittspfad war ein klassisches Identitätsproblem. Wenn Ihr Programm die MFA-Abdeckung immer noch als ein Projekt behandelt, das "größtenteils abgeschlossen" ist, sollten Sie diesen Vorfall als Warnung betrachten.

Wie "gut" im Jahr 2025 aussehen wird:

- MFA für jeden Fernzugriffspfad und jeden privilegierten Arbeitsablauf, mit kontinuierlicher Validierung

- Zugangskontrolle (Gerätestatus, geografische Anomalien, unmögliche Reisen, risikobasierte Herausforderungen)

- kurze Sitzungsdauer und aggressiver Widerruf für privilegierte Sitzungen

- Privileged Access Management (PAM), um den ständigen Admin-Zugang zu entfernen

- Überwachung, die Identitätsanomalien als frühestes Hochsicherheitssignal behandelt

Die meisten Ransomware-Vorfälle werden katastrophal, wenn die Kompromittierung der Identität zu einer seitlichen Bewegung und einem breiten Zugriff führt. Die Aufgabe besteht darin, diese Übertragung zu reduzieren.

Warum sich die Politik ändert: Modernisierung der HIPAA-Sicherheitsrichtlinie

Change Healthcare war nicht die einzige treibende Kraft, aber es wurde zu einem wichtigen Bezugspunkt für den Vorstoß zur Stärkung der Cybersicherheitsanforderungen im Gesundheitswesen. Ende 2024 kündigte das HHS OCR einen Vorschlag zur Änderung der HIPAA-Sicherheitsregel an, um elektronische geschützte Gesundheitsdaten besser zu schützen, und Reuters berichtete über den Vorstoß der Regierung für neue Cybersicherheitsregeln nach großen Zwischenfällen im Gesundheitswesen. (HHS)

Auch wenn man die endgültigen Ergebnisse der Regulierung nicht vorhersagen möchte, ist die Richtung klar: mehr Spezifität, mehr vorgeschriebene Kontrollen und weniger Toleranz für "adressierbare" Sicherheitsgrundlagen, die als optional behandelt werden.

Was Gesundheitsorganisationen als nächstes tun sollten: ein praktischer 90-Tage-Plan

Das ist der Teil, auf den es ankommt, wenn Sie mit dem Lesen fertig sind: Welche Änderungen verringern das Risiko messbar?

Tage 0-30: Erfassen Sie Ihre wahren "systemischen Abhängigkeiten".

Führen Sie die Drittparteien auf, die bei einem Ausfall von 2 bis 3 Wochen die Einreichung von Ansprüchen, die Prüfung der Anspruchsberechtigung, die Vorabgenehmigung, die Weiterleitung von Apothekenansprüchen, die EDI-Abläufe und die Patientenabrechnung stören würden.

Schreiben Sie dann das "degraded mode"-Playbook für jede Abhängigkeit. Machen Sie es nicht perfekt. Machen Sie es ausführbar: welche manuellen Schritte gibt es, welche alternativen Kanäle gibt es, wer genehmigt Ausnahmen, und wie halten Sie die Versorgung am Laufen.

Die Ergebnisse der AHA zeigen die harte Wahrheit: Umgehungslösungen werden entweder entwickelt oder im Notfall improvisiert. Sie zu entwerfen ist billiger. (Amerikanische Krankenhausvereinigung)

Tage 31-60: Machen Sie Identitätsverluste schwieriger als Ransomware profitabel ist

Verwenden Sie die Signale zur Änderung der Gesundheitsfürsorge-Identität als Zwangsfunktion:

- Schließung von MFA-Lücken (zuerst Fernzugriff, dann Admin-Pfade, dann Lieferantenzugang)

- Abschaffung der ständigen Verwaltungsrechte und Einführung des Just-in-Time-Zugriffs

- Verschärfung der Ausbreitung von Dienstkonten und Rotation von Geheimnissen

- Überprüfung des Fernzugangsinventars (Citrix, VPN, VDI, RDP-Gateways, SSO-Anwendungen, Partnerportale)

Dies ist der schnellste Weg, um die Eintrittswahrscheinlichkeit und die Geschwindigkeit der Eskalation zu verringern.

Tage 61-90: Verkleinerung des Explosionsradius und Nachweis der Bergbarkeit

Die Segmentierung sollte Arbeitsabläufe und Kronjuwelen widerspiegeln. Ihr Ziel ist es, zu verhindern, dass aus "einem Standbein" eine "unternehmensweite Verschlüsselung und Exfiltration" wird.

Testen Sie dann die Wiederherstellung und Kontinuität unter realistischen Bedingungen: Gehen Sie davon aus, dass der Anbieter wochenlang nicht erreichbar ist. Führen Sie die Übung mit den Bereichen Finanzen, Betrieb, klinische Leitung, Recht und Kommunikation durch. Messen Sie die Zeit bis zum Einschluss und die Zeit bis zur Wiederherstellung.

Wenn man es nicht messen kann, kann man es auch nicht verbessern.

Wie Penligent passt (Sicherheit durch Beweise, nicht durch hanebüchene Versprechen)

Der Vorfall bei Change Healthcare verdeutlicht, dass katastrophale Folgen häufig auf eine Kombination aus folgenden Faktoren zurückzuführen sind: Gefährdung durch Fernzugriff, Lücken in der Identitätskontrolle, zu vertrauenswürdige Integrationen, Schwachstellen bei der Autorisierung und eine Architektur, die weitreichende seitliche Bewegungen ermöglicht.

Penligent.ai basiert auf evidenzbasierten Sicherheitstests: Identifizieren Sie realistische Angriffspfade über Web-Apps, APIs und integrierte Workflows und erstellen Sie dann umsetzbare Beweise, die die technischen Teams beheben und die Führungsteams priorisieren können. In Umgebungen des Gesundheitswesens mit Partnerportalen, anspruchsbezogenen APIs und identitätsintensiven Arbeitsabläufen kann eine kontinuierliche Validierung dazu beitragen, Schwachstellen mit hoher Auswirkung früher zu erkennen - bevor sie zu systemischen Störungen führen.

FAQ

Wie viele Menschen waren von der Sicherheitsverletzung bei Change Healthcare betroffen?

HHS OCR erklärt, dass Change Healthcare dem OCR am 31. Juli 2025 mitgeteilt hat, dass etwa 192,7 Millionen Menschen betroffen waren. (HHS)

Haben die Krankenhäuser Auswirkungen auf die Patientenversorgung gemeldet?

Ja. AHA-Erhebungsergebnisse berichtet 74% der Krankenhäuser hatten direkte Auswirkungen auf die Patientenversorgung und 94% finanzielle Auswirkungen erfahren. (Amerikanische Krankenhausvereinigung)

Welches war das erste Zugangssignal, das sich die Verteidiger merken sollten?

In einer vorbereiteten Zeugenaussage wird beschrieben, dass kompromittierte Anmeldedaten für ein Fernzugriffsportal verwendet wurden, und in Zusammenfassungen des Kongresses wird hervorgehoben, dass MFA auf einem kritischen System nicht aktiviert war. (Finanzausschuss des Senats)

Ändern sich die Vorschriften zur Cybersicherheit im Gesundheitswesen aufgrund von Vorfällen wie diesem?

Die HHS OCR hat Änderungen vorgeschlagen, um die HIPAA-Sicherheitsvorschriften zu modernisieren und zu verschärfen, und die Berichterstattung bringt den Vorstoß mit größeren Zwischenfällen im Gesundheitswesen in Verbindung. (HHS)