Der Begriff "ctf ai" ist keine Neuheit mehr und hat Einzug gehalten in die Bereiche, in denen echte Sicherheitsarbeit geleistet wird. KI-First-Events und -Datensätze testen jetzt Agenten gegen Prompt Injection, Jailbreaks und Web-Exploitation; Regierungsprogramme finanzieren autonome Triage und Patching. Für Sicherheitsingenieure stellt sich nicht die Frage, ob sie Agenten ausprobieren sollen, sondern wie sie ihre Ergebnisse wiederholbar und überprüfbar machen können und wie sie sie an die Ingenieure weitergeben können. Die jüngsten Wettbewerbe von Hack The Box, SaTML's LLM CTF und DARPA's AIxCC geben uns harte Signale darüber, was funktioniert und was nicht, und wo Orchestrierung - und nicht nur größere Modelle - die Nadel bewegt. (HTB - Capture The Flag)

Das aktuelle "ctf ai"-Signal ist deutlicher als der Hype vermuten lässt

Schauen Sie sich zuerst die Orte an, die das Verhalten beeinflussen. Hack The Box läuft Neurogridein KI-zentriertes CTF, das sich ausdrücklich an Forscher und Praktiker richtet, mit Szenarien, die darauf ausgelegt sind, die Zuverlässigkeit von Agenten unter realistischen Bedingungen zu testen, anstatt Spielzeugpuzzles zu lösen; das Format legt den Schwerpunkt auf das End-to-End-Verhalten, nicht nur auf clevere Nutzlasten. Das Format legt den Schwerpunkt auf End-to-End-Verhalten und nicht nur auf clevere Sprengladungen. KI-Themen werden auch auf Mainstream-Sicherheitsveranstaltungen und im AI-Village-Ökosystem behandelt; Notebooks und Walkthroughs konzentrieren sich auf das Red-Teaming von LLMs und nicht nur auf das Lösen klassischer Verschlüsselungen. Das Ergebnis ist ein Vokabular für Agentenpannen und Verteidigungsmaßnahmen, auf die Teams reagieren können, und nicht nur eine Wundertüte mit "lustigen Herausforderungen". (HTB - Capture The Flag)

SaTML's LLM CTF die Prompt-Injektion als messbares Problem: Die Verteidiger liefern Leitplanken; die Angreifer versuchen, ein verstecktes Geheimnis aus der System-Eingabeaufforderung zu extrahieren; der Datensatz umfasst nun 144k+ gegnerische Chats über 72 Verteidigungssysteme hinweg. Dieser Umfang ist wichtig, weil er Fehlermodi und Umgehungsmuster erfasst, die Sie bei Assistenten und Kopiloten in der Produktion wiederfinden werden. Es ist ein besseres Trainingsziel für Anti-Prompt-Injection als Ad-hoc-Red-Teaming, weil die Angriffe und Verteidigungen standardisiert und wiederholbar sind. (Spylab CTF)

Inzwischen, Das AIxCC der DARPA Die Halbfinal- und Finalrunden zeigten automatisierte Patching-Raten, die - auch wenn sie nicht perfekt sind - beweisen, dass der Weg zur autonomen Triage und Behebung von Schwachstellen keine Science-Fiction mehr ist. Die Zusammenfassungen in den Medien heben die reale Entdeckung von Schwachstellen und die Patching-Leistung hervor, und die Finalisten stellen Tools zur Verfügung, die auch nach dem Wettbewerb eingesetzt werden können. Die Lektion für Sicherheitsunternehmen lautet nicht: "Menschen ersetzen", sondern: "Den Long Tail schneller als früher automatisch abhärten", und den Menschen die Steuerung neuartiger Ketten überlassen. (Axios)

Was "ctf ai" heute tatsächlich leisten kann

In öffentlichen Experimenten und Aufzeichnungen zeigen Agenten Kompetenz bei strukturierten Aufgaben auf Einstiegsebene - Verzeichnisaufzählung, schablonenhafte Injektionsproben, grundlegender Token-Missbrauch, gängige Kodierungen - vor allem, wenn ein Planer zu bekannten Tools weiterleiten kann. Wo sie noch straucheln: langwierige brachiale Arbeit ohne Checkpointing, komplexe Umkehrungen, die kognitive Sprünge erfordern, und verrauschte Multi-Tool-Ausgabe ohne Korrelation. In einem kürzlich erschienenen Praxisbericht wurde festgestellt, dass die Agenten mit High-School-/Einsteiger-CS-Schwierigkeiten gut zurechtkommen, bei schweren binären Ketten jedoch anfällig sind; andere Benchmarks (z. B. die CTF-Sets der NYU, InterCode-CTF) bestätigen, dass die Leistung stark von der Struktur der Datensätze und der Orchestrierung abhängt. Die Kernaussage ist konsistent: Agenten brauchen Koordination und Beweisdisziplin um über ein einzelnes CTF-Board hinaus nützlich zu sein. (InfoSec Aufzeichnungen)

Wenn Sie wollen, dass "ctf ai" innerhalb einer Organisation Wert schafft, verankern Sie es in einer etablierten Testsprache. NIST SP 800-115 (technische Prüfung und Handhabung von Beweismitteln) und die OWASP-Leitfaden für Web-Sicherheitstests (phasenbasierte Webtests) bieten Ihnen einen Kontrolldialekt, den Technik und Audit bereits beherrschen. Das Ergebnis ist kein Highlight-Reel; es ist ein Reproduzierbare Angriffskette mit nachvollziehbaren Artefakten, die den Kontrollen zugeordnet sind, die Ihr GRC-Team kennt. (JaChat)

Ein praktisches Orchestrationsmodell, das "ctf ai" glaubhaft macht

Das fehlende Element in den meisten Agentendemos sind nicht die genialen Prompts, sondern das System. Behandeln Sie den Arbeitsablauf als vier Schichten - Interpreter, Planer, Ausführender und Evidenz/Berichterstattung -, damit Sitzungsstatus, Token und Einschränkungen nicht zwischen den Tools durchsickern.

Ein minimaler, konkreter Plan (illustrativ)

Plan:

Ziel: "HTB/PicoCTF (easy web): Admin/Debug entdecken; Sitzungsfixierung/Token-Wiederverwendung testen; HTTP-Traces und Screenshots erfassen; NIST/ISO/PCI abbilden."

Bereich:

allowlist_hosts: ["*.hackthebox.com", "*.htb", "*.picoctf.net"]

no_destructive: true

Beschränkungen:

rate_limit_rps: 3

respect_rules: true

Stufen:

- recon: { adapters: [subdomain_enum, tech_fingerprint, ffuf_enum] }

- verify: { adapters: [session_fixation, token_replay, nuclei_http, sqlmap_verify] }

- crypto: { adapters: [crypto_solver, known_cipher_patterns] }

- forensics: { adapters: [file_carver, pcap_inspector] }

- evidence: { capture: [http_traces, screenshots, token_logs] }

- report:

outputs: [exec-summary.pdf, fix-list.md, controls.json]

map_controls: ["NIST_800-115","ISO_27001","PCI_DSS"]

Das ist nicht pseudoakademisch, sondern ermöglicht es Ihnen, einen Plan eine Woche später erneut durchzuführen und die Artefakte zu vergleichen. Für Sourcing-Herausforderungen, wählen Sie Die Box hacken und PicoCTF weil sie gut dokumentiert und rechtlich sicher im Labormodus zu automatisieren sind; beide sind bei Personalchefs und Ausbildern anerkannt. (HTB - Capture The Flag)

Beweise vor dem Geschichtenerzählen

Ein Befund, der von den Ingenieuren behoben wird, hat drei Eigenschaften: reproduzierbare Schritte, maschinenlesbare Spuren und eine Darstellung der Auswirkungen, mit der man argumentieren kann. Betrachten Sie dieses normalisierte Objekt, das neben den Artefakten gespeichert ist:

{

"id": "PF-CTF-2025-0091",

"title": "Token-Wiederverwendung auf /admin/session akzeptiert",

"severity": "Hoch",

"repro_steps": [

"Erhalte Token T1 (Benutzer A, ts=X)",

"Replay T1 bei /admin/session mit manipulierten Headern",

"Beobachte 200 + Admin-Cookie-Ausgabe"

],

"evidence": {

"http_trace": "evidence/http/trace-0091.jsonl",

"screenshot": "evidence/screenshots/admin-accept.png",

"token_log": "evidence/tokens/replay-0091.json"

},

"Auswirkung": "Umgehung der Berechtigungsgrenze; möglicher seitlicher Datenzugriff",

"controls": {

"NIST_800_115": ["Testen von Authentifizierungsmechanismen"],

"ISO_27001": ["A.9.4 Zugangskontrolle"],

"PCI_DSS": ["8.x Authentifizierung & Sitzung"]

},

"Behebung": {

"Priorität": "P1",

"Aktionen": [

"Token an Geräte-/Sitzungskontext binden",

"Nonce-basierter Wiedergabeschutz",

"Kurze TTL + Server-seitige Ungültigkeitserklärung"

],

"Verifizierung": "Replay gibt 401 zurück; aktualisierten Trace anhängen"

}

}

Sie können dies in einer Pipeline ablegen, über mehrere Läufe hinweg verteilen und "erledigt" als Prüfbedingung und nicht als Kontrollkästchen behandeln.

Ergebnisse, auf die es ankommt: Was ist zu messen und warum?

Eine kurze Tagesordnung dominiert: Zeit bis zur ersten validierten Kette (nicht nur die erste Flagge), Vollständigkeit der Nachweise (Spuren + Bildschirmfoto + Token-Lebenszyklus), Signal-Rausch-Verhältnis (weniger, aber stärkere Ketten), Wiederholbarkeit (können Sie nach einem Patch auf "Ausführen" drücken und ein Delta erhalten), und menschliche Eingriffe (für wie viele Schritte ist noch ein Mensch erforderlich, weil ein Tool keine Beweise liefern kann). Es ist irreführend, die Fähigkeiten eines Agenten nur an der Anzahl der gelösten Aufgaben auf kuratierten Boards zu messen. Sie wollen wissen, wie schnell ein Signal von Kettenqualität eintrifft und ob ein zweiter Durchlauf beweist, dass Sie das Risiko tatsächlich verschoben haben.

Hier ist ein kompakter Vergleich, der die Vorteile der Orchestrierung von "ctf ai" verdeutlicht:

| Dimension | Manuelle Skripterstellung & Notizen | Agent + Orchestrierung |

|---|---|---|

| Gemeinsame Nutzung des Status (Token, Cookies) | Fragil, pro Operator | Zentral, werkzeugübergreifend wiederverwendet |

| Erfassung von Beweisen | Ad-hoc-Screenshots/Pcaps | Erzwungenes Bündel mit Etiketten |

| Bericht Mapping | Handgeschriebenes | Generiert mit Steuersprache |

| Wiederholung nach einer Korrektur | Fehleranfällig | Deterministischer Plan + Diffs |

| Lärm | Viele "interessante" Artikel | Weniger Befunde in Kettenqualität |

NIST SP 800-115 und OWASP WSTG helfen Ihnen dabei, die Akzeptanzkriterien zu definieren, bevor Sie beginnen; sie sind auch die Dokumente, auf die sich Ihre Prüfer berufen werden. (JaChat)

Einbettung in das breitere Ökosystem, damit Sie sich nicht zu sehr anpassen

Hack The Box's Neurogrid setzt auf agentenbasierten Realismus. Das LLM CTF von SaTML veröffentlicht die Verteidigungsmaßnahmen und Angriffs-Chats. AIxCC bietet Anreize für das Härten von Codebases in großem Maßstab und liefert bereits Open-Source-Ergebnisse. Integrieren Sie diese in Ihr Programm: Verwenden Sie HTB/PicoCTF für sichere Automatisierungsübungen; verwenden Sie SaTML-Daten zum Trainieren von Verteidigungsmaßnahmen gegen Prompt Injection; verwenden Sie AIxCC-Ergebnisse als Beweis dafür, dass Sie Triage und Patching für bestimmte Fehlerklassen automatisieren können. Das Ziel ist nicht, eine Anzeigetafel zu schlagen, sondern ein Muskelgedächtnis aufzubauen, das Sie in Ihrem eigenen Anwesen wiederverwenden können. (HTB - Capture The Flag)

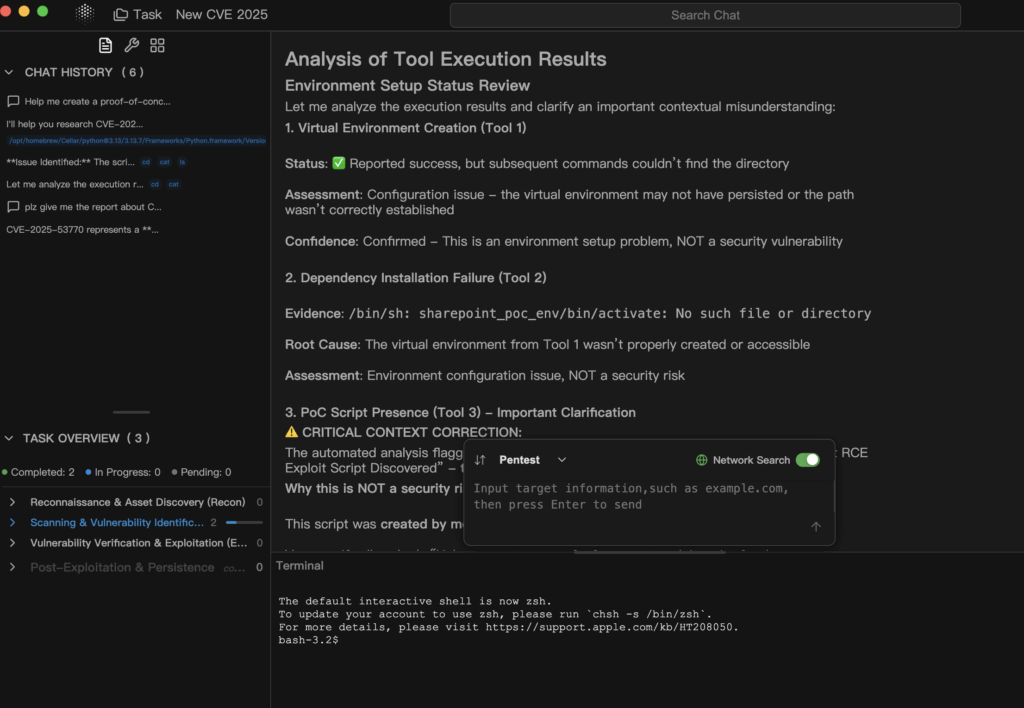

Wo Penligent.ai passt, ohne mit der Hand zu wedeln

Wenn Ihr Labor bereits über hervorragende Werkzeuge verfügt, ist Ihr Engpass die Koordination. Penligent.ai nimmt ein einfaches englisches Ziel ("enumerate admin/debug, test session fixation/token reuse, capture evidence, map to NIST/ISO/PCI") und verwandelt es in einen reproduzierbaren Plan, der orchestriert über 200 Werkzeuge mit gemeinsamem Kontext. Anstatt mit CLIs und Screenshots zu jonglieren, erhalten Sie ein einziges Evidenzbündel, eine ingenieurstaugliche Korrekturliste und ein standardisiertes JSON, das Sie in die von Ihnen verwendete Nachverfolgung importieren können. Da die Pläne deklarativ sind, können Sie sie nach einer Korrektur erneut ausführen und die Vorher/Nachher-Artefakte an die Leitung übermitteln. Auf diese Weise hört ctf ai" auf, eine coole Demo zu sein, und wird zu einem Programmhebel.

Der Produktschwerpunkt ist keine Wundermaschine, sondern eine Steuerung mit natürlicher Sprache + Adapter-Orchestrierung + Beweisdisziplin. Diese Kombination führt tendenziell zu einer Verbesserung der wichtigsten KPIs: schnellere Zeit bis zur ersten validierten Kette, höhere Vollständigkeit der Nachweise und bessere Wiederholbarkeit. Sie steht auch in direktem Einklang mit der Kontrollsprache in NIST SP 800-115 und OWASP WSTG, so dass GRC ohne Übersetzungsaufwand teilnehmen kann. (JaChat)

Fallskizze: von "ctf ai" zu einem internen Gewinn

Führen Sie eine HTB/PicoCTF easy-web Plan, der eine Schwachstelle in der Verwaltung/Sitzung findet; sammelt die Spuren und Screenshots automatisch; liefert eine Korrekturliste, die Token an den Geräte-/Sitzungskontext bindet und einen nonce-basierten Wiedergabeschutz und enge TTLs durchsetzt. Nach der Installation des Patches führen Sie denselben Plan erneut aus und fügen die fehlgeschlagene Wiederholung mit einer neuen 401-Spur an den Änderungsantrag an. Die Führungsebene erhält eine einseitige Vorher/Nachher-Analyse, die Techniker erhalten die genauen Schritte und die Revision erhält die Kontrollzuordnungen. Das ist ein greifbares Risikodelta, das sich aus einer Laborübung ergibt. (HTB - Capture The Flag)

Verschicken Sie keine Geschichten, verschicken Sie Ketten

Das Beste an "ctf ai" im Jahr 2025 ist, dass es genügend öffentliche Strukturen - Veranstaltungen, Datensätze, Finanzmittel - hat, um mehr als nur Schwingungen zu sein. Nutzen Sie Wettbewerbe und Labore als standardisierte Gerüste, aber beurteilen Sie Ihr Programm nach der Qualität der Ketten, die Sie reproduzieren können, und der Geschwindigkeit, mit der Sie Korrekturen verifizieren können. Wenn Sie Agenten mit Orchestrierung und einer Evidenzbasis kombinieren, erhalten Sie nicht nur Fahnen, sondern Artefakte, die die Arbeit wirklich voranbringen.

Verbindliche Links für weiterführende Informationen

- NIST SP 800-115 - Technischer Leitfaden für die Prüfung und Bewertung der Informationssicherheit. Handhabung von Nachweisen und Prüfungsstruktur, die Sie bei der Prüfung anführen können. (JaChat)

- OWASP Web Security Testing Guide (WSTG) - Phasenbasierte Methodik für das Web. (ELSA)

- Die Box hacken - AI-first Neurogrid CTF und klassische Labore für die juristische Automatisierungspraxis. (HTB - Capture The Flag)

- PicoCTF - Von Carnegie Mellon unterstützte Zielvorgabe für den Bildungsbereich. (HTB - Capture The Flag)

- SaTML LLM CTF - Prompt-Injection-Verteidigung/Angriffs-Wettbewerb mit freigegebenen Datensätzen. (Spylab CTF)

- DARPA AIxCC - Von der Regierung unterstütztes Programm, das Fortschritte bei der autonomen Korrektur und Open-Source-Ergebnisse zeigt. (Axios)