CVE-2025-12762 ist eine kritische Sicherheitslücke in pgAdmin 4, die eine routinemäßige Datenbankwiederherstellung in eine potenzielle Serverübernahme verwandelt, durch die Remotecodeausführung (RCE) möglich ist. Wenn pgAdmin im Servermodus läuft und PostgreSQL-Dumpdateien im PLAIN-Format wiederherstellt, kann ein Angreifer die Wiederherstellungspipeline missbrauchen, um beliebige Systembefehle auf dem Host, auf dem pgAdmin läuft, zu injizieren und auszuführen. Mit einem CVSS v3.1 Score von 9.1 und der Position von pgAdmin als eines der am weitesten verbreiteten PostgreSQL Administrationstools, ist dies kein theoretischer Fehler - es ist ein Vorfall von hoher Priorität, der nur darauf wartet zu passieren, wenn er nicht gepatcht wird. (NVD)

Was ist CVE-2025-12762?

CVE-2025-12762 wirkt sich auf pgAdmin 4 bis einschließlich Version 9.9, wenn die Anwendung konfiguriert ist in Serverbetrieb. In diesem Modus läuft pgAdmin als zentrale Webkonsole, die von DBAs, DevOps und SRE-Teams zur Verwaltung mehrerer PostgreSQL-Instanzen in verschiedenen Umgebungen verwendet wird. (OpenCVE)

Die Sicherheitslücke wird bei Wiederherstellungsvorgängen mit SQL-Dumpdateien im PLAIN-Format. Anstatt diese Dumps als reine SQL-Inhalte zu behandeln, verarbeitet das Restore-Modul von pgAdmin im Servermodus die Eingaben so, dass vom Angreifer kontrollierte Daten aus dem Dump in die Befehlsausführung integriert werden können. Infolgedessen kann ein bösartiger Dump direkt zu willkürliche Codeausführung auf dem Rechner, auf dem pgAdmin läuft. (Nachrichten zur Cybersicherheit)

Der CVSS-Vektor für CVE-2025-12762 lautet AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:L/A:LDas bedeutet, dass der Angriff netzwerkbasiert ist, eine geringe Komplexität aufweist, nur geringe Privilegien erfordert, keine Benutzerinteraktion benötigt und die Vertraulichkeit stark beeinträchtigen kann, während er sich auch auf die Integrität und Verfügbarkeit auswirkt. (OpenCVE)

Betroffene Versionen und korrigierte Version

Laut öffentlichen Hinweisen und Herstellerangaben, pgAdmin 4 Versionen bis und mit 9.9 sind verwundbar, wenn sie im Servermodus laufen und Wiederherstellungen von Dump-Dateien im PLAIN-Format durchführen. (NVD)

Sicherheitshinweise und Schwachstellenmeldungen weisen darauf hin, dass ein Upgrade auf pgAdmin 4 Version 9.10 oder höher ist notwendig, um CVE-2025-12762 vollständig zu beheben. Die aktualisierte Version härtet die Wiederherstellungspipeline und entfernt den Code-Injektionspfad, der RCE in früheren Versionen ermöglichte. (Proaktive Einblicke)

Bis dieses Upgrade abgeschlossen ist, sollte jede pgAdmin-Instanz, die die folgenden Bedingungen erfüllt, als exponiert gelten:

- Ausführen von pgAdmin 4 ≤ 9.9

- Konfiguriert im Servermodus

- Wiederherstellungen aus PostgreSQL-Dumpdateien im PLAIN-Format durchzuführen oder durchführen zu können

Hauptursache: Code-Injektion während der PLAIN-Dump-Wiederherstellung

Die Hauptursache von CVE-2025-12762 ist eine Code-Injection-Fehler innerhalb der Wiederherstellungslogik für Dumps im PLAIN-Format im Servermodus. Wenn pgAdmin eine Wiederherstellung orchestriert, erstellt es Befehlsaufrufe für PostgreSQL-Dienstprogramme und übergibt eine Kombination aus Konfiguration, Laufzeitparametern und benutzergesteuerten Werten aus dem Dump.

Bei Dumps im PLAIN-Format geht das Wiederherstellungsmodul von pgAdmin fälschlicherweise davon aus, dass bestimmte aus dem Dump abgeleitete Werte ohne starke Validierung und Bereinigung sicher an den Wiederherstellungsbefehl übergeben werden können. Sicherheitsforschungen und -empfehlungen beschreiben dies als Unsachgemäße Behandlung von Code-Injektion bei Wiederherstellungen im Server-Modus aus Dump-Dateien im PLAIN-Format. (Nachrichten zur Cybersicherheit)

In der Praxis bedeutet dies:

- pgAdmin akzeptiert eine SQL-Dump-Datei im PLAIN-Format.

- Das Wiederherstellungsmodul verarbeitet Teile des Dumps, um Wiederherstellungsbefehle auf Systemebene zu konstruieren oder zu parametrisieren.

- Da die Bereinigung unzureichend ist, können bösartige Nutzdaten aus dem vorgesehenen Argumentkontext ausbrechen und als tatsächliche Befehle auf dem Host interpretiert werden.

Aus der Sicht des Angreifers wird der PLAIN-Dump zu einem Vehikel, um Shell-Befehle in die Wiederherstellungspipeline zu schmuggeln. Sobald die Wiederherstellung läuft, werden diese Befehle mit den Rechten des pgAdmin-Prozesses ausgeführt, der oft eine mächtige Position innerhalb einer Datenbank- oder Plattformumgebung einnimmt. (Dbugs)

Warum diese Schwachstelle so gefährlich ist

Mehrere Merkmale machen CVE-2025-12762 besonders gefährlich für reale Einsätze:

Erstens ist es Netzwerk erreichbar und erfordert nur geringe Privilegien in pgAdmin. Ein Angreifer, der sich als Benutzer einer niedrigeren Ebene mit Wiederherstellungsberechtigungen authentifizieren kann - oder der ein solches Konto kompromittiert hat - kann die Schwachstelle ausnutzen, ohne dass eine weitere Erhöhung innerhalb der pgAdmin-Web-UI erforderlich ist. (CCB Safeonweb)

Zweitens versteckt sich der Exploit-Pfad in einer rechtmäßiger Arbeitsablauf: Wiederherstellung von Datenbanken aus Dump-Dateien. Viele Unternehmen automatisieren oder halbautomatisieren diesen Workflow über Runbooks, CI/CD-Jobs oder routinemäßige DBA-Aufgaben. Dies macht es bösartigen Nutzlasten leichter, sich in die erwarteten Aktivitäten einzuschleichen, insbesondere wenn die Überwachung nicht auf Wiederherstellungsvorgänge ausgerichtet ist.

Drittens: Die Auswirkungen sind Code-Ausführung auf Host-Ebene. Ein erfolgreicher Angriff beschädigt nicht nur eine Datenbank, sondern verschafft dem Angreifer auch Zugang zum zugrundeliegenden Server. Von dort aus kann er auf andere Systeme übergreifen, zusätzliche Tools einschleusen, Geheimnisse ausspionieren oder Backup- und Wiederherstellungsprozesse in großem Umfang manipulieren. (siteguarding.com)

Realistische Angriffsszenarien

Stellen Sie sich einen mandantenfähigen pgAdmin-Einsatz vor, bei dem mehrere Teams eine zentrale Webkonsole gemeinsam nutzen. Ein böswilliger oder kompromittierter Benutzer mit grundlegenden Wiederherstellungsberechtigungen erstellt einen speziell gestalteten SQL-Dump im PLAIN-Format. Der Dump wird als normale Backup-Datei dargestellt, enthält aber Nutzdaten, die auf das anfällige Wiederherstellungsmodul zugeschnitten sind. Sobald der Angreifer den Dump hochlädt und eine Wiederherstellung in pgAdmin initiiert, wird die Nutzlast ausgelöst und führt beliebige Befehle auf dem Host aus.

Oder denken Sie an eine DevOps-Umgebung, in der Datenbankwiederherstellungen in CI/CD-Pipelines integriert sind. Ein Angreifer, der einen Build-Agent oder Artefaktspeicher kompromittiert, kann einen legitimen Dump durch einen waffenfähigen PLAIN-Dump ersetzen, der den Exploit enthält. Wenn die Pipeline das nächste Mal läuft oder ein DBA diesen Dump über pgAdmin verwendet, wird der Code unsichtbar in einem scheinbar normalen Wiederherstellungsschritt ausgeführt. (CCB Safeonweb)

In Cloud- oder Container-Umgebungen könnte dies laterale Bewegungen zwischen Containern, den Diebstahl von Anmeldeinformationen für Datenbank- oder Cloud-APIs oder die Manipulation wichtiger Konfigurationen ermöglichen, die die Integrität mehrerer Dienste beeinträchtigen.

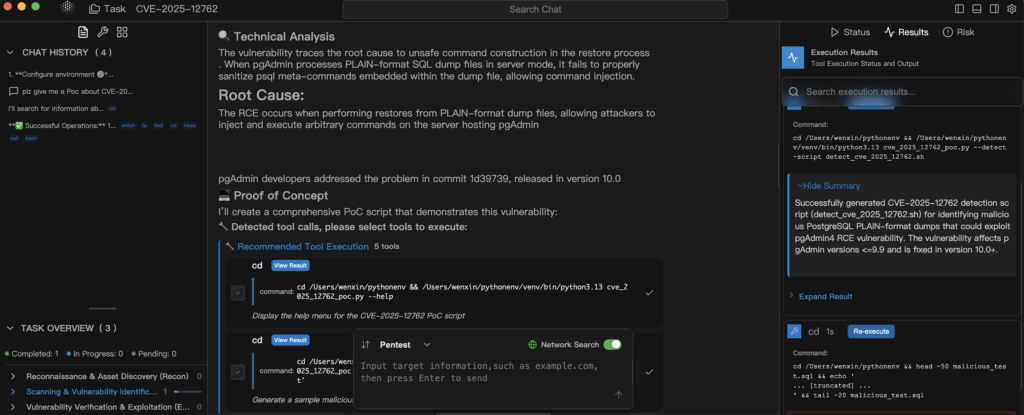

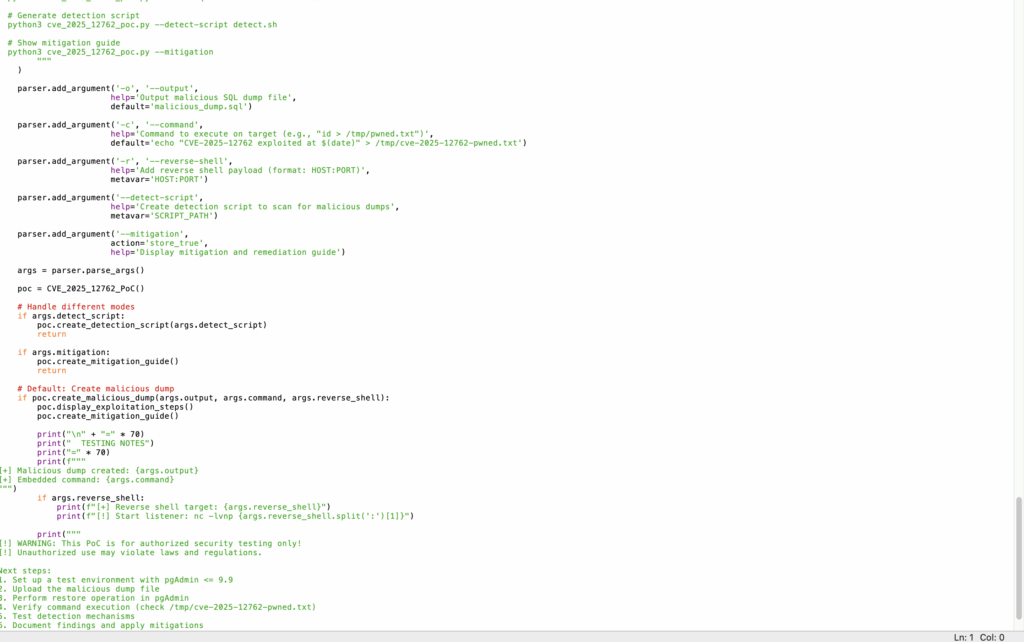

Platzhalter: Proof-of-Concept (PoC) für CVE-2025-12762

⚠️ Dieser Abschnitt ist absichtlich ein Platzhalter. Ersetzen Sie ihn durch Ihren eigenen, im Labor getesteten PoC, wenn Sie ihn veröffentlichen, und befolgen Sie stets verantwortungsvolle Offenlegungs- und Nutzungspraktiken.

# PoC für CVE-2025-12762 (Platzhalter)

# -----------------------------------

# 1. Annahmen:

# - Anfälliges pgAdmin 4 (<= 9.9) läuft im Servermodus

# - Angreifer hat niedrigprivilegiertes Konto mit Wiederherstellungsberechtigung

# 2. Bösartiger Dump im PLAIN-Format:

# - Einbetten von manipulierten Inhalten, die eine Befehlsinjektion in die Wiederherstellungspipeline verursachen

# 3. Ausbeutung:

# - Dump über pgAdmin UI hochladen

# - Auslösen der Wiederherstellung und Beobachten der Ausführung beliebiger Befehle auf dem Host

# Fügen Sie hier den Inhalt Ihres Labor-Dumps und den Schritt-für-Schritt-PoC ein.

# Nehmen Sie KEINE Systeme ins Visier, die Sie nicht besitzen oder explizit kontrollieren.

Durch die Beschränkung des PoC auf eine kontrollierte Umgebung (lokale VM, Container oder dediziertes Labor) können Sie die Auswirkungen der Schwachstelle sicher untersuchen, ohne reale Daten oder die Infrastruktur zu gefährden.

Wie man eine mögliche Ausbeutung erkennt

Die Erkennung der Ausnutzung von CVE-2025-12762 erfordert die Korrelation von Ereignisse wiederherstellen in pgAdmin mit ungewöhnliche Systemaktivität auf dem Host.

Auf der Host-Seite überprüfen Sie die Protokolle des Betriebssystems, des EDR und der Prozessüberwachungs-Tools. Suchen Sie nach Shell-Prozessen oder Befehlen, die in unmittelbarer zeitlicher Nähe zu pgAdmin-Wiederherstellungsvorgängen gestartet werden. Jeder unerwartete Aufruf von Shells, Skript-Interpretern, Download-Utilities oder Archivierungstools während einer Datenbankwiederherstellung sollte als höchst verdächtig eingestuft werden. (siteguarding.com)

Untersuchen Sie auf der pgAdmin-Seite die Anwendungsprotokolle, um sie zu identifizieren:

- Wiederherstellungsvorgänge, die von ungewöhnlichen Benutzern oder Dienstkonten initiiert wurden

- Mehrere Wiederherstellungsversuche desselben Benutzers innerhalb eines kurzen Zeitfensters

- Wiederherstellung von unerwarteten Dump-Speicherorten (z. B. temporäre Upload-Verzeichnisse, externe Freigaben oder vom Benutzer bereitgestellte Archive)

Die Korrelation von pgAdmin-Wiederherstellungsprotokollen mit Anomalien auf Host-Ebene ist oft der beste Weg, um gutartige Aktivitäten von einer Exploit-Kette zu unterscheiden, die CVE-2025-12762 missbraucht.

Netzwerk-Telemetrie und DNS-Protokolle können eine weitere Ebene hinzufügen. Wenn ein Wiederherstellungsereignis mit ausgehenden Verbindungen zu nicht vertrauenswürdigen Domänen oder IPs einhergeht (z. B. als Teil einer Nutzlast, die Tools der zweiten Stufe herunterlädt), ist dies ein deutlicher Hinweis darauf, dass die Wiederherstellung als Hintertür und nicht als routinemäßiger Wartungsvorgang verwendet wurde. (Tägliche CyberSecurity)

Sofortige Entschärfung und langfristige Härtung

Die primäre Abhilfemaßnahme für CVE-2025-12762 ist eindeutig: pgAdmin 4 auf 9.10 oder höher aktualisieren. Dadurch wird das verwundbare Verhalten im Wiederherstellungsmodul entfernt und der direkte RCE-Vektor geschlossen. (Proaktive Einblicke)

Bevor das Upgrade in vollem Umfang eingeführt werden kann - oder als Maßnahme der Tiefenverteidigung - sollten Unternehmen mehrere zusätzliche Kontrollen durchführen:

Erstens, den Zugang zum Servermodus zu erschweren. Beschränken Sie den Zugriff auf den Servermodus von pgAdmin auf vertrauenswürdige Netzwerke oder VPNs, setzen Sie eine starke Authentifizierung und eine rollenbasierte Zugriffskontrolle durch und reduzieren Sie die Anzahl der Benutzer oder Dienstprinzipale, die Wiederherstellungsvorgänge durchführen dürfen.

Zweitens, Dumps im PLAIN-Format als nicht vertrauenswürdige Eingabe behandeln. Selbst wenn sie aus "internen" Quellen stammen, sollten Sie Kontrollen wie die Überprüfung von Prüfsummen, signierte Artefakte oder kontrollierte Pipelines für die Erstellung und Speicherung von Dump-Dateien durchsetzen. Beschränken Sie Wiederherstellungsabläufe nach Möglichkeit auf Formate und Prozesse, die weniger anfällig für benutzergesteuerte Befehlskonstruktionen sind. (Nachrichten zur Cybersicherheit)

Drittens: Anwendung Isolierung auf Host-Ebene. Führen Sie pgAdmin auf gehärteten Hosts oder Containern mit eingeschränkten Rechten und starkem Sandboxing (AppArmor, SELinux, systemd-Sandboxing oder Container-Isolation) aus. Wenn es zu einem Angriff kommt, begrenzen diese Schichten den Radius des Angriffs und erschweren seitliche Bewegungen.

Schließlich integrieren Sie CVE-2025-12762 in Ihre bestehende Schwachstellen-Management-Programm: Stellen Sie sicher, dass es in internen Hinweisen, Scan-Richtlinien und Patch-SLAs erscheint. Verfolgen Sie die Exposition explizit, anstatt sich auf Ad-hoc-Upgrades zu verlassen.

Verwendung von Penligent zur sicheren Reproduktion und Validierung von CVE-2025-12762

Für Sicherheitsteams und offensive Sicherheitsingenieure reicht es nicht aus, nur über CVE-2025-12762 zu lesen. Sie müssen oft das Problem reproduzierenzu testen, den Beteiligten die Auswirkungen zu demonstrieren und zu überprüfen, ob die Korrekturen wirksam sind - ohne tagelanges Basteln von Exploit-Payloads.

Dies ist der Ort, an dem Sträflich, eine agentenbasierte KI-Pentestplattform, kann den Arbeitsablauf beschleunigen. Anstatt den PoC manuell von Grund auf zu schreiben, können Sie die Schwachstelle als Testfall in einer wiederholbaren Pipeline behandeln:

Sie beginnen mit der Definition einer Laborumgebung, die Ihre reale pgAdmin-Installation widerspiegelt: gleiche Version (≤ 9.9), Server-Modus-Konfiguration und ähnliche Netzwerktopologie. Innerhalb von Penligent geben Sie dem Agenten den CVE-Identifikator (CVE-2025-12762) und eine ausführliche Beschreibung - "RCE beim Wiederherstellen von PostgreSQL-Dumpdateien im PLAIN-Format im pgAdmin-Server-Modus". Die KI verkettet dann Tools, um öffentliche technische Details zu sammeln und eine PoC-Kandidatenstruktur für einen bösartigen PLAIN-Dump zu synthetisieren.

Von dort aus kann Penligent automatisch eine maßgeschneiderte PoC-Nutzlast und einen Schritt-für-Schritt-Ausführungsplan generieren, einschließlich des Hochladens und Auslösens der Wiederherstellung über die Web-UI von pgAdmin. Anstatt den Code blind auszuführen, bleiben Sie in der Schleife: Sie überprüfen die vorgeschlagene Nutzlast, passen die Umgebungsparameter an und stellen sicher, dass der Exploit nur in Ihrem kontrollierten Labor ausgeführt wird.

Sobald der Exploit validiert ist, kann Penligent Ihnen helfen, die Übung in eine Regressionstest. Nach einem Upgrade auf pgAdmin 9.10+ oder einer Umgestaltung Ihres Wiederherstellungs-Workflows können Sie dasselbe PoC-Szenario erneut durchführen. Wenn der Exploit nicht mehr zur Codeausführung führt, protokolliert die Plattform eine erfolgreiche Schadensbegrenzung. Funktioniert der Angriff dennoch (z. B. aufgrund einer falsch konfigurierten Instanz oder eines verpassten Upgrades), weist Penligent auf das Restrisiko hin und hilft Ihnen dabei, festzustellen, welche Umgebung noch anfällig ist.

Durch die Kombination von KI-generierten PoC-Gerüsten mit menschlicher Aufsicht ermöglicht Penligent es Teams, schneller als opportunistische Angreifer vorzugehen und Schwachstellen wie CVE-2025-12762 auf strukturierte und überprüfbare Weise zu finden, zu nutzen und zu beseitigen.

Das größere Bild: Lektionen für Datenbank- und KI-gesteuerte Automatisierung

CVE-2025-12762 ist eine Erinnerung daran, dass administrative Werkzeuge sind Teil der AngriffsflächepgAdmin 4 ist dazu da, die PostgreSQL-Administration einfacher und leistungsfähiger zu machen, aber Komplexität und unzureichende Eingabevalidierung können diese Leistung gegen Sie wenden. (siteguarding.com)

Die Schwachstelle steht auch im Zusammenhang mit einem allgemeineren Trend: Immer mehr Unternehmen setzen KI-gesteuerte Automatisierung-einschließlich KI-Copiloten und Agenten, die Infrastruktur, Datenbanken und Sicherheitstools verwalten-, explodiert die Zahl der Schichten, die "Benutzerabsichten" in "Systembefehle" umwandeln. Unabhängig davon, ob diese Schichten in pgAdmin, einem KI-Pentest-Agenten oder einem CI/CD-System enthalten sind, müssen sie alle unter der Annahme entwickelt werden, dass:

- Sicherungsdateien und Konfigurationsartefakte sind nicht von Natur aus vertrauenswürdig

- Jeder vom Benutzer beeinflusste Datenpfad in Shell-Befehlen ist ein potenzieller Injektionsvektor

- Hochprivilegierte Automatisierung sollte als kritische Infrastruktur behandelt werden

Für die Datenbank-, Sicherheits- und Plattformteams ergeben sich daher zwei Handlungsfelder. Erstens, flicken und aushärten: alle pgAdmin-Instanzen auf eine feste Version bringen, den Servermodus einschränken und die Wiederherstellungsworkflows sperren. Zweitens, Tests operationalisieren: Mithilfe von Plattformen wie Penligent werden kontinuierlich Exploit-Szenarien für kritische CVEs erstellt, ausgeführt und wiederholt, so dass Schwachstellen wie CVE-2025-12762 erkannt, demonstriert und beseitigt werden, bevor Angreifer sie zu einem echten Vorfall verketten können.