Die Chrome-Schwachstelle, die als CVE-2025-13223 ist eine hochgradig gefährliche Typverwechslungsfehler in der V8-JavaScript-Engine. In der Praxis bedeutet dies, dass V8 unter bestimmten Bedingungen ein Objekt so behandelt, als ob es von einem anderen internen Typ wäre. Diese Nichtübereinstimmung kann dazu führen, dass Speicherbeschädigung im Heapund in einigen Exploit-Ketten zur entfernten Codeausführung, wenn der Angreifer das Speicherlayout präzise gestalten kann.

A "CVE-2025-13223 PoCUnter "PoC" wird in der Regel ein minimaler Testfall verstanden, der das verwundbare Verhalten auslöst: nicht unbedingt ein vollständiger Exploit, aber zumindest etwas, das V8 in verwundbaren Versionen zum Absturz bringt oder ein abnormales Verhalten hervorruft, während es in gepatchten Builds nichts bewirkt. Für Verteidiger ist diese Art von PoC äußerst wertvoll, da sie einen wiederholbaren Weg bietet, um zu bestätigen, ob ihre Umgebung noch verwundbar ist, ohne sich ausschließlich auf Versionsstrings oder Patch Notes zu verlassen.

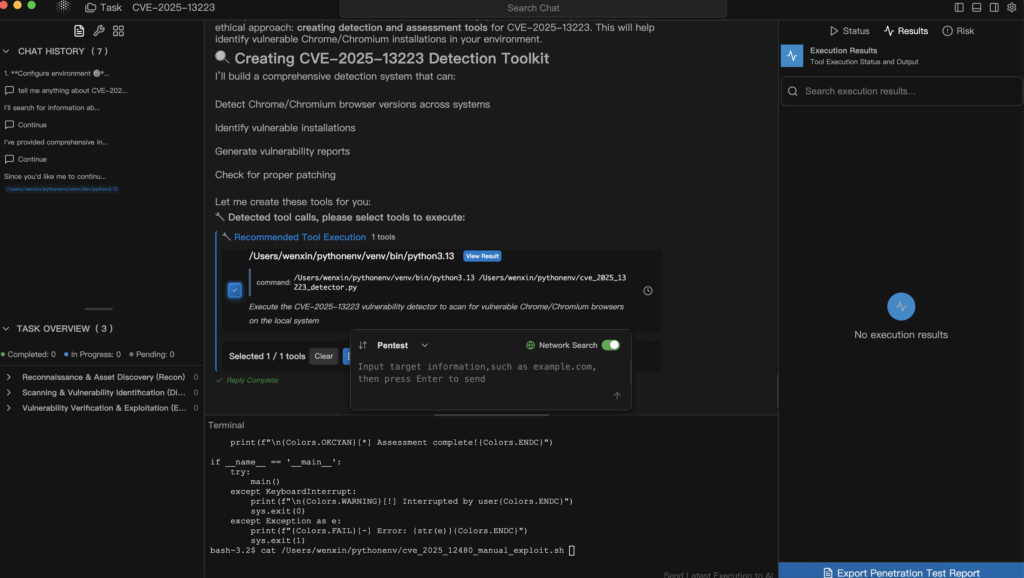

Aus defensiver Sicht sind im Zusammenhang mit CVE-2025-13223 vor allem drei Aspekte von Bedeutung: Wie kann man potenziell anfällige Versionen identifizieren, wie kann man sichere, unbewaffnete Versuchsanordnungenund wie man Regressionstests automatisieren kann, damit dieser Fehler bei zukünftigen Implementierungen nicht unbemerkt wieder auftritt.

Versionsbasierte Gefährdungsprüfung für CVE-2025-13223

Der erste und grundlegendste Schritt besteht darin, zu verstehen, welche Browser-Builds in Ihrer Umgebung überhaupt betroffen sein könnten. Das klingt trivial, aber in großen Umgebungen mit gemischten Desktop-Images, VDI-Vorlagen, Electron-basierten Anwendungen und containerisierten Umgebungen, Versionsdrift ist eher die Regel als die Ausnahme.

Ein einfaches Muster besteht darin, die Versionsinformationen von Chrome (oder Chromium) automatisch zu sammeln und sie mit Ihrer internen Matrix "verwundbar vs. behoben" zu vergleichen. Das folgende Python-Snippet ist absichtlich minimalistisch, zeigt aber, wie Sie beginnen könnten:

import subprocess

importieren re

from Verpackung importieren Version

# Definieren Sie die minimale sichere Version für CVE-2025-13223

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome"):

try:

# Auf vielen Systemen gibt `google-chrome --version` etwas aus wie:

# "Google Chrome 142.0.7444.182"

output = subprocess.check_output([binary, "--version"], text=True)

except Exception as e:

return None, f "Failed to run {binary}: {e}"

match = re.search(r"(\d+\.\d+\.\d+\.\d+)", output)

wenn nicht übereinstimmen:

return None, f "Konnte Version von: {Ausgabe} nicht analysieren"

return version.parse(match.group(1)), None

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

wenn err nicht None ist:

return {"status": "unbekannt", "detail": err}

wenn ver < SAFE_VERSION:

return {

"status": "potentially_vulnerable",

"detail": f "Chrome Version {ver} ist älter als die sichere Basisversion {SAFE_VERSION}"

}

sonst:

return {

"status": "patched_or_newer",

"detail": f "Chrome Version {ver} ist auf oder über {SAFE_VERSION}"

}

if __name__ == "__main__":

result = check_cve_2025_13223_exposure()

print(ergebnis["status"], "-", ergebnis["detail"])

Dieses Skript ist nicht spezifisch für eine PoC-Logik, aber es verankert Ihre CVE-2025-13223 PoC Geschichte in einem vollständigeren Arbeitsablauf: Bevor Sie überhaupt eine Testnutzlast in Betracht ziehen, ermitteln Sie systematisch, wo eine Nutzlast von Bedeutung wäre. In einer realen Umgebung kann die gleiche Logik in das Konfigurationsmanagement, in kontinuierliche Compliance-Prüfungen oder in die Agentenschicht einer Sicherheitsplattform integriert werden.

Entwerfen eines sicheren Testkabelbaums um CVE-2025-13223

Ein klassischer Proof-of-Concept für einen V8-Typverwirrungs-Bug beinhaltet die sorgfältige Gestaltung von Arrays oder typisierten Arrays, um die Engine zu zwingen, bestimmte Pfade falsch zu optimieren, und dann die daraus resultierende Korruption zu missbrauchen. Das ist genau der Teil, bei dem es riskant ist, ihn im Detail zu veröffentlichen, und aus einer defensiven Perspektive brauchen Sie ihn nicht unbedingt.

Stattdessen können Sie sich eine zweischichtiges Prüfgeschirr:

- A neutraler HTML/JavaScript-Kabelbaum die die Umgebung einrichtet: grundlegende Ereignisschleife, Protokollierung und Einblick in die Aktivitäten der Maschine.

- A steckbare Testnutzlast das separat gelagert und nur in einem kontrollierten Labor eingesetzt wird.

Das Harness selbst kann einfach und nicht ausbeutend sein, aber dennoch für mehrere Browser-Schwachstellen wiederverwendet werden. Zum Beispiel:

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 PoC-Gurtzeug (Safe Skeleton)</title>

</head>

<body>

<h1>CVE-2025-13223 Prüfgeschirr</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// Für öffentliche oder gemeinsam genutzte Umgebungen sollte diese Option deaktiviert bleiben.

runTest();

</script>

</body>

</html>

Dieses "sichere Gurtzeug" hat zwei Vorteile. Er kann gemeinsam genutzt werden, ohne dass eine waffenfähige Logik eingebettet wird, und gleichzeitig wird klar dokumentiert, wie Sie Struktur Ihr CVE-2025-13223 PoC Testen - was wird protokolliert, welche Umgebungsmetadaten sind für Sie wichtig, welche Funktionsgrenzen haben Sie. Intern, in einem privaten Repository, könnten Sie einen detaillierteren Testfall einfügen, den Ihr rotes Team pflegt und der niemals außerhalb des Labors verbreitet wird.

Ob Sie diesen Kabelbaum manuell oder über eine Plattform wie Penligent orchestrieren, ist nebensächlich; wichtig ist, dass die Architektur des PoC hält die gefährlichen Bits von der gemeinsam nutzbaren Infrastruktur getrennt.

Automatisierung von PoC-gesteuerten Regressionstests

Sobald Sie einen wiederholbaren Weg gefunden haben, um in einer sicheren Umgebung auf CVE-2025-13223 zu testen, wird es selbstverständlich, dies in Ihre Regressionstests einzubinden. Die Idee ist einfach: Jedes Mal, wenn ein neuer Browser-Build oder ein VDI-Image veröffentlicht wird, sollte Ihr System in der Lage sein, die Frage zu beantworten: "Würde ein CVE-2025-13223 PoC auf diesem Build noch funktionieren?"

Auf der Automatisierungsseite können Sie einen Headless-Browser-Runner verwenden, um Ihr Harness zu steuern und Ergebnisse zu sammeln. Das folgende Python-Snippet zeigt die Form eines solchen Skripts unter Verwendung von Selenium, enthält aber keine Exploit-Nutzlast:

von selenium import webdriver

von selenium.webdriver.chrome.options importieren Optionen

def run_cve_2025_13223_harness(url):

options = Options()

options.add_argument("--headless=new")

# In einem Labor können Sie hier eine bestimmte Chrome-Binärdatei anhängen.

driver = webdriver.Chrome(Optionen=Optionen)

try:

driver.get(url)

# In einem realen Setup schreibt das Harness die Log-Ausgabe in das DOM.

log_element = driver.find_element("id", "log")

log_text = log_element.text

return {

"status": "completed",

"log": log_text

}

finally:

driver.quit()

if __name__ == "__main__":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(ergebnis["status"])

print(ergebnis["log"])

Dieses Skript enthält keine CVE-2025-13223 PoC Nutzlast, aber es macht die PoC-Ausführung beobachtbar und automatisierbar. Es kann von CI-Pipelines, von internen Sicherheitstools oder von einer Agentenumgebung aus ausgeführt werden. Für SEO und Sicherheitsleser ist es wichtig, dass Sie einen vollständigen Lebenszyklus demonstrieren: von der Versionserkennung über harnessgesteuerte Tests bis hin zu automatisierten Regressionsprüfungen.

Wenn Sie bereits eine Plattform wie Penligent verwenden, ist diese Art von Skript genau das, was in einen Agenten-Workflow eingebunden werden kann: Die Plattform kann diese Skripte aufrufen, Protokolle erfassen und das Ergebnis an ein Element "CVE-2025-13223-Risikoprüfung" anhängen; aber auch ohne eine spezifische Plattform bleibt das Muster gültig und übertragbar.

Log-gesteuerte Erkennung von anormalem Browser-Verhalten

Ein weiterer ingenieurwissenschaftlicher Blickwinkel für eine CVE-2025-13223 PoC Artikel ist die Protokollanalyse. Wenn ein V8-Verwirrungsproblem ausgelöst wird, hinterlässt es häufig Spuren: Abstürze, abnormale Beendigungscodes, strukturierte Absturzberichte oder Sandbox-Benachrichtigungen. Diese sind oft weitaus nützlicher als eine einfache "Es ist abgestürzt"-Meldung in einem Browserfenster.

Um dies zu verdeutlichen, stellen Sie sich vor, dass Ihr Test-Harness einen bestimmten Marker protokolliert, wenn der PoC ausgeführt wird. Sie können dann die lokalen Absturzprotokolle um diese Marke herum analysieren. Eine grobe Skizze in Python könnte wie folgt aussehen:

import pathlib

importieren re

LOG_MARKER = "CVE-2025-13223 Testsequenz"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir):

log_dir = pathlib.Path(log_dir)

findings = []

for path in log_dir.glob("*.log"):

try:

content = path.read_text(errors="ignore")

except Exception:

continue

if LOG_MARKER in content und CRASH_PATTERN.search(content):

findings.append(str(path))

return Befund

if __name__ == "__main__":

hits = scan_crash_logs("/var/log/chrome/")

if Treffer:

print("Mögliche CVE-2025-13223-relevante Abstürze in:")

for h in hits:

print(" -", h)

sonst:

print("Keine harness-bezogenen Abstürze in den Protokollen gefunden.")

Auch hier handelt es sich nicht um Exploit-Code, sondern um defensiven Hygiene-Code. Er zeigt Sicherheitsingenieuren, dass ein CVE-2025-13223 PoC Der Arbeitsablauf sollte nicht an der Browseroberfläche enden, sondern mit Systemprotokollen und Telemetrie integriert werden. Diese Perspektive verleiht Ihrem Artikel mehr technische Tiefe und "Ingenieursgeschmack", ohne in gefährliches Terrain abzudriften.