Es begann nicht mit einer Schlagzeile, sondern mit zwei unauffälligen Protokollzeilen und einem unerwarteten Neustart. Unser Bereitschaftsdienst sah ein paar übergroße HTTPS-Anfragen, die auf das WebVPN-Portal trafen, dann fuhr die Box ohne Warnung wieder hoch. Niemand sagte "0-Day". Wir zogen Beweise heran: Paketaufzeichnungen, Fingerabdrücke von Diensten, Versionsstrings, Bestandsaufnahme der Gefährdung. Innerhalb weniger Minuten wies das Puzzle auf das Cisco-Advisory hin: CVE-2025-20333 über die VPN-Webserver (WebVPN/AnyConnect-Portal) in Cisco Secure Firewall ASA/FTD. Die Beschreibung des Verkäufers beschreibt Remote-Code-Ausführung von einem Angreifer aus der Ferne erreicht werden kann mit gültigen VPN-Anmeldedaten über manipulierte HTTPS-Anfragen, und die Folgeaktualisierungen erwähnen eine neue Angriffsvariante und Berichte über unerwartete Nachladungen/DoS. Auf einer Schnittstelle, die viele Unternehmen absichtlich für den Fernzugriff freigeben, bedeuten diese Worte eine einfache Richtlinie: Handeln Sie jetzt. Behandeln Sie die Cisco-Beratungdie NVD-Datensatzund Ciscos fortgesetzte Angriffe Seite als kanonische Anker; dies sind die Quellen, die Sie der Verwaltung gegenüber anführen und die von Ihren Änderungstickets umkreist werden sollten.

Der schwierige Teil ist selten "wie beängstigend ist das abstrakt". Der schwierige Teil besteht darin, die durchschnittliche Zeit bis zur Eindämmung um eine Stunde zu verkürzen, ohne etwas in Brand zu setzen. In der Praxis ist es diese Stunde, in der Sie gewinnen: Sie verringern die Exposition, Sie sammeln zulässige Beweise, Sie stellen Flicken auf, Sie überprüfen Regressionen, und Sie lassen die Lichter an. Der Rest dieses Artikels geht mit Ihnen diesen Weg.

Warum es sich nicht um ein "Pflaster am Wochenende" handelt

Die SSL-WebVPN/AnyConnect-Portal wird in vielen Netzen absichtlich offengelegt; es ist eine Tür für Fernarbeit, Lieferanten und Zeitarbeiter. CVE-2025-20333 sitzt genau auf dieser Oberfläche und kombiniert hohe Erreichbarkeit mit hochwertiger Kontext. In der nachfolgenden Aktualisierung von Cisco wird eine neue Variante und unerwartete NachladungenDas bedeutet, dass ein nicht gepatchtes Gateway nicht nur eine Schwachstelle ist, sondern auch ein aus der Ferne auslösbarer Ausfall, der auf die ungünstigste Geschäftszeit wartet. Die Prioritätensetzung sollte nicht davon abhängen, ob eine vollständig bewaffnete Kette öffentlich ist, sondern davon, ob Ihr Portal gefährdet ist und wie kritisch diese Gefährdung ist. Ja, Sie brauchen Patches. Vor Patches müssen Sie Belichtung zurückziehen und einfangen, wie die Box gerade aussieht.

Was ist betroffen und wie kann man den Kreislauf wirklich schließen?

Vergessen Sie die Blog-Echokammer und geben Sie sich ein einziges Blatt, das die einzigen Fragen beantwortet, die für Ihre Einführung wichtig sind.

| Frage, die Sie tatsächlich beantworten müssen | Handlungsfähige Schlussfolgerung |

|---|---|

| Wo genau liegt der Fehler? | Die WebVPN/AnyConnect-Portal in ASA/FTD die sitzungsinterne HTTP(S)-Anfragen verarbeitet. Das ist Ihre veröffentlichte Fernzugriffsoberfläche. Prüfen Sie anhand des Cisco-Hinweises und des NVD-Datensatzes. |

| Voraussetzungen vs. Gerücht | Cisco Staaten authentifiziert Ausbeutung; Forscher diskutieren Verkettungen mit CVE-2025-20362 um die Vorbedingungen in bestimmten Konstellationen zu lockern. Verwenden Sie Ketten für die Modellierung von Bedrohungen, nicht als Ersatz für die vom Hersteller angebotenen Erste Festsetzung Matrix. |

| Warum die Reloads/DoS-Meldungen? | Die Aktualisierungen von Cisco rufen auf neue Variante Signale und Feldberichte über anormale Nachladungen. Das ist genau der Grund, warum die Minimierung der Exposition Ihnen Zeit verschafft - die Varianten kümmern sich nicht um Ihr Wartungsfenster. |

| Lohnen sich Abhilfemaßnahmen? | Ja, als Bremse. Durch die Deaktivierung von clientlosem WebVPN und die Überprüfung von IKEv2-Client-Diensten wird der Radius des Angriffs verringert, während Sie Patches vorbereiten. Abhilfemaßnahmen sind keine Fixes. |

| Wie verankern wir die Lösung? | Verwenden Sie die Cisco Software-Prüfer um den Zug zu identifizieren Erste Festsetzung Veröffentlichungen. Behandeln Sie Vorher/Nachher-Fingerprints und Versionsstrings als Audit-Artefakte, nicht als Fußnoten. |

Was wir in dieser ersten Stunde tatsächlich getan haben

Wir haben die Antwort in drei Schritte unterteilt, die darauf abzielen, den geringsten Zeitaufwand mit der größten Risikominderung zu verbinden.

Exposition einschränken. Innerhalb des Änderungszeitfensters und mit Zustimmung der Geschäftsleitung haben wir die WebVPN-Einstiegspunkte reduziert oder vorübergehend deaktiviert und die IKEv2-Client-Dienste über die Schnittstellen laufen lassen. Es ist nicht sexy, aber die wenigen Zeilen, die Sie dem Änderungsticket hinzufügen, machen den Unterschied zwischen "wir hatten Glück" und "wir haben uns weniger angreifbar gemacht".

Terminal konfigurieren

no webvpn ! Clientless WebVPN vorerst deaktivieren (Cisco-Anleitung für Ihren Zug beachten)

crypto ikev2 enable outside ! Überprüfung/Anpassung der Exposition und Richtlinien pro Schnittstelle

exit

Speicher schreiben

Die Gegenwart fotografieren. Warten Sie nicht, bis der Patch wirksam wird, bevor Sie die Ausgangssituation dokumentieren. Nehmen Sie Banner, Kopfzeilen und die ersten 30 Zeilen der Portalseite mit, damit Sie einen "Vorher"-Satz mit Zeitstempeln haben. Ziehen Sie nach dem Patch dieselben Artefakte noch einmal heran; Argumente werden angesichts der unterschiedlichen Fakten schnell hinfällig.

# Identifizierung von Ports und Dienstversionen

nmap -sV -p 443,8443,9443

# Erkennbare Portalpfade abrufen (Pfade variieren; diese sind illustrativ)

curl -k -I https:///+webvpn+/index.html

curl -k https:///+webvpn+/index.html | head -n 30

Patching überprüfbar machen. Unser Ticket enthielt vier Beweismittel: Vorher/Nachher-Fingerabdrücke, genaue Versionszeichenfolgen und Bildnamen, das Änderungsfenster und die Genehmigungen sowie eine unterzeichnete Erklärung zu den Auswirkungen auf das Unternehmen. Wenn die nächste Variante auftaucht, werden Sie diese Nachweise mehr wollen als einen weiteren Blogbeitrag.

Wie man über Angriffswege nachdenkt und wie man sie in einem Labor validiert

Beginnen Sie in einem Labor mit einer gültiges Testkonto und eine echte WebVPN-Sitzung, damit Sie im richtigen Kontext leben. Führen Sie von dort aus handwerkliche Eingaben an Portalendpunkten durch und achten Sie auf abnormale Neuladungen, Privilegien-Fehltritte oder Verwirrung der State-Machine. Da sich reale Geräte und Züge unterscheiden, muss Ihr "es scheint zu funktionieren" mit folgenden Punkten in Einklang gebracht werden Ciscos Matrix für feste FreigabenDie einzigen soliden Behauptungen sind die, die man einem festen Bild zuordnen kann.

Für die Werkzeugherstellung wird ein Dreiklang aus HTTP-Transkripte, PCAP- und Konsolenprotokolle erzählt die Geschichte klar und deutlich. Der folgende Ausschnitt ist kein Exploit, sondern ein Skelett, das sitzungsgebundene Anfragen zeigt. Sie werden die Endpunkte und Parameter an Ihr autorisiertes Ziel anpassen.

Einfuhrgesuche

base = "https://"

s = requests.Session()

s.verify = False Nur #-Labor; sicher und kontrolliert halten

# Nehmen Sie an, dass Sie sich authentifiziert und das Sitzungscookie erfasst haben

s.cookies.set("webvpnCookie", "")

payload = {"kw": "A" * 8192, "redir": "/+CSCOE+/portal.html"} # nur illustrative Felder

r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id"))

print(r.text[:2000])

Wenn Sie Folgendes erkunden möchten Verkettung realistisch, nachbilden CVE-2025-20362 zunächst einen unerwarteten Fuß in die Tür setzen und dann 20333 versuchen. Aber halten Sie Ihre Abhilfemaßnahmen auf dem Boden der Erste Festsetzung Bilder; forschungsgestützte Ketten erweitern Ihr Modell, sie ersetzen nicht die Grundlinie des Anbieters.

Einen einmaligen Vorfall in einen wiederholbaren Muskel verwandeln

Jeder Vorfall ist eine Gelegenheit, den nächsten langweilig zu machen. Wir haben verdrahtet Entdeckung → Auslöser → Beweismittel → Regression → Bericht in einer einzigen Spur. Während der Perimeter-Sweeps markieren wir die WebVPN-Kandidaten-Endpunkte; während der Validierung senden wir multicodierte Eingänge und State-Machine-WiederholungenWenn Anomalien auftreten, sammeln wir automatisch HTTP-Transkripte, PCAPs, Crash/Reload-Ereignisse und KonsolenprotokolleNach dem Patch führen wir eine A/B-Regression. Das Ergebnis ist keine Heldentat, sondern eine ruhige, verlässliche Schleife, die sich jedes Mal auszahlt, wenn jemand sagt: "Ist diese Variante neu?"

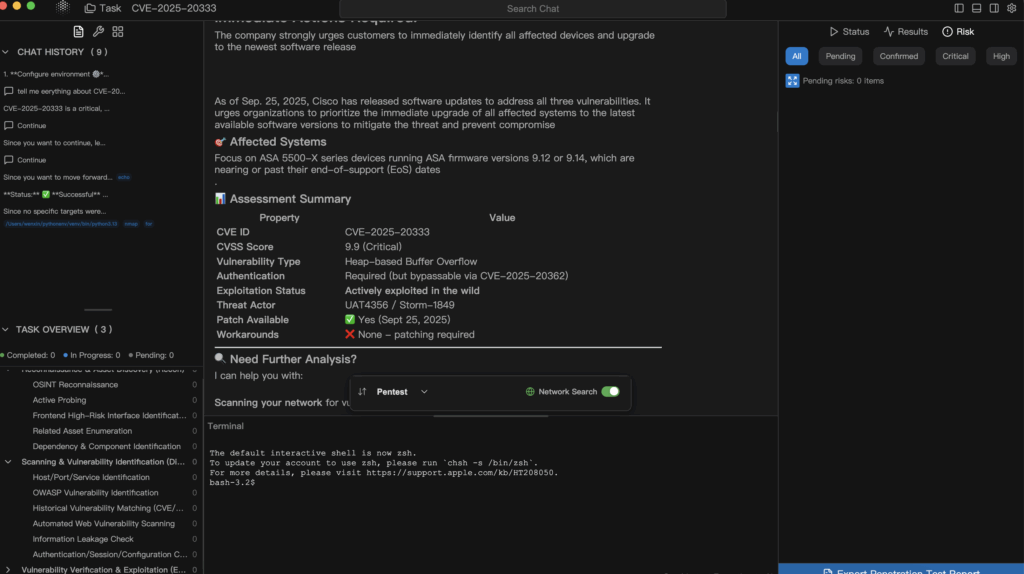

Wenn Sie Penligent verwenden, halten Sie den Menschen auf dem Laufenden und die Beweise zuerst

Penligent fordert Sie nicht auf, Ihre Toolchain aufzugeben. Es fügt einfach eine evidenzbasierte Automatisierung in Ihre bestehende Arbeitsweise ein. Agenten zählen Parameter innerhalb authentifizierter Sitzungen auf und verändern sie; Techniker beurteilen verdächtiges Verhalten in Echtzeit; erfolgreiche Pfade werden zur Organisationsebene Regressionstests die bei der nächsten ASA/FTD-Aktualisierung automatisch ausgeführt werden. Und wenn Sie eine Änderungskommission überzeugen müssen, verankern Sie sich in der Cisco-Beratungdie NVD-Datensatzund die fortgesetzte Angriffe Seite - dieselben Quellen, die Sie heute zitieren sollten.

Verbindliche Links

- Cisco Sicherheitshinweis - cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD - CVE-2025-20333: https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- Cisco - Fortgesetzte Angriffe auf Cisco Firewalls: https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

Wie man CVE ausnutzt