Die Schlagzeile, die niemand sehen will

Von Zeit zu Zeit wird die Sicherheitswelt von Schlagzeilen geweckt, die Verteidigern Unbehagen bereiten: "iOS 0-Day Exploit aktiv in freier Wildbahn genutzt". Anfang 2025 hatte diese Schlagzeile einen Namen: CVE-2025-24085.

Diese Sicherheitslücke ist nicht nur theoretisch. Sie wurde von Apple bestätigt, wurde aktiv ausgenutzt, bevor Patches veröffentlicht wurden, und jetzt - dank öffentlicher Forschung - sind PoC-Details im Umlauf. Diese Kombination macht CVE-2025-24085 nicht nur zu einer Kuriosität für Forscher, sondern auch zu einem Alarmzeichen für Verteidiger in Unternehmen, die Apple-lastige Flotten verwalten.

Wo sich der Makel versteckt

CVE-2025-24085 lauert im Inneren CoreMediadas Subsystem, das einen Großteil der Medienverarbeitung von Apple steuert. Bei CoreMedia geht es nicht nur um die Wiedergabe eines Videos. Es unterstützt die Kommunikation zwischen Prozessen, verarbeitet Metadaten und überbrückt Frameworks auf niedrigerer Ebene wie AVFoundation und MediaToolbox mit hochrangigen APIs.

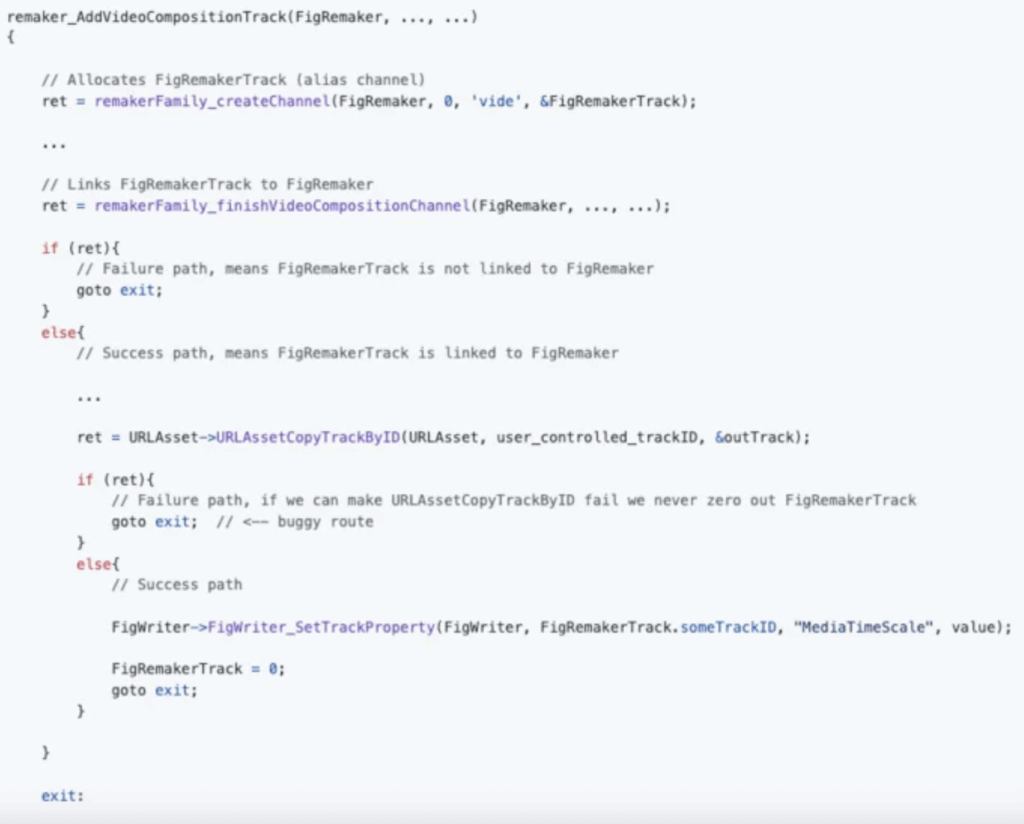

Die Forscher führten das Problem auf die Teilsystem Remaker innerhalb von MediaToolbox, insbesondere wie FigRemakerTrack Objekte verwaltet werden. Mit einer handwerklichen, Out-of-bounds trackIDkann ein Angreifer die vorzeitige Freigabe eines Track-Objekts auslösen, während es noch an anderer Stelle referenziert wird. Dies ist die Lehrbuchdefinition eines Use-after-free (UAF) Fehler - gefährlich genug in jedem Code, aber besonders riskant in mediaplaybackdder Prozess, der für die zentrale Medienwiedergabe unter iOS zuständig ist.

In kontrollierten Demonstrationen eskaliert dieser Fehler zu einem doppelt frei wenn die XPC-Verbindung geschlossen wird, was zu einer Bereinigung führt, während die Verweise weiterhin bestehen bleiben. Das Ergebnis: ein Absturz heute, aber in einer echten Exploit-Kette, potenziell eine stabile Basis für Sandbox-Flucht.

Der Umfang der Auswirkungen

Fast jedes erdenkliche Apple-Gerät ist davon betroffen:

- iPhones und iPads mit Versionen vor iOS 18.3

- Mac-Systeme vor den gepatchten macOS-Builds

- Apple-Uhren und Apple TVswo die gleiche CoreMedia-Logik gilt

Bei iOS 17-Builds macht das Design des Speicherzuweisers eine Ausnutzung deutlich einfacher. Apple hat den CoreFoundation-Allokator in iOS 18 gehärtet und damit die Hürde für Angreifer erhöht, aber das Risiko nicht beseitigt. Deshalb sind Patches weiterhin dringend erforderlich, auch für Umgebungen, die bereits ein Upgrade durchgeführt haben.

Von Schlagzeilen zu Bedrohungskontext

In Apples eigenen Hinweisen wird darauf hingewiesen, dass CVE-2025-24085 möglicherweise Teil einer "in-the-wild"-Exploit-Kette war. Ein genauerer Blick auf die Zeitachse lässt ein verdächtiges Muster erkennen: WebKit- und UIProcess-Fehler wurden in iOS 17.2 und 17.3 neben CoreMedia-Schwachstellen gepatcht. Dies legt nahe, dass CVE-2025-24085 eine Rolle gespielt haben könnte. zweite Stufe der Rolleso dass Angreifer, die im Browser-Prozess gelandet sind, sich in die mediaplaybackd und versuchen, aus dem Sandkasten zu entkommen.

Das ist keine unbegründete Spekulation. Die Forscher weisen darauf hin, dass Apple zugegeben hat "Berichte über aktive Ausbeutung" für diese Klasse von Fehlern, und dass sie in hochkomplexen, gezielten Kampagnen auftraten. Für Verteidiger ist das genug, um sie als mehr als nur eine weitere Patch Tuesday CVE einzustufen.

Das Dilemma der Verteidigung

Sobald PoC-Details öffentlich sind, stehen die Verteidiger vor einem Paradoxon. Einerseits ist es wertvoll: Sie können den Fehler reproduzieren, das Risiko verstehen und Patches validieren. Andererseits werden öffentliche PoCs zu Ausgangspunkten für Angreifer mit weniger Ressourcen. Das Ausführen von Exploit-Code auf Produktionssystemen ist leichtsinnig, doch das Ignorieren von PoC-Veröffentlichungen lässt Verteidiger blind werden.

Dies ist der Punkt, an dem sich das Gespräch von "Können wir das ausnutzen?" zu "Wie können wir sicher validieren?"

Eingabe des AI-Pentest-Tools

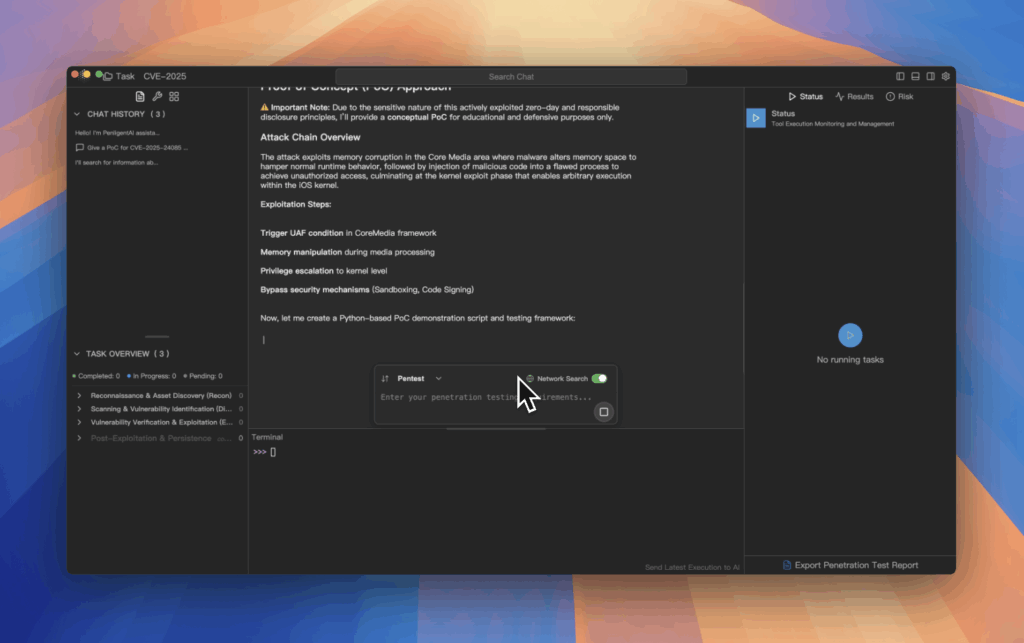

Herkömmliche Penetrationstest-Tools lösen dieses Dilemma nicht. Sie verfügen entweder nicht über Module für die neuesten CVEs oder erfordern, dass Ingenieure gefährliche Exploit-Skripte anpassen. Eine AI-Pentest-Werkzeug wie Sträflich verfolgt einen anderen Ansatz.

Anstelle von Exploit-Code liefert er das, was Verteidiger tatsächlich brauchen:

- Sanitized Python Proof-of-Concept Code die die Schwachstelle ohne gefährliche Nutzlasten demonstriert

- Klartext-Erklärungen die technische Details in den Risikokontext einordnen

- Konkrete Sanierungsschritte priorisiert nach Auswirkungen

Der Arbeitsablauf fühlt sich natürlich an. Sie tippen:

"Überprüfen Sie meine iOS-Endpunkte auf CVE-2025-24085".

Penligent gibt einen defensiven PoC zurück, sagt Ihnen, wie CoreMedia fehlschlägt, und erstellt eine prüfungsfähiges Bündel von Nachweisen: Absturzprotokolle, IPC-Teardown-Spuren, Versionsabweichungen. Darüber hinaus generiert es automatisch eine Sanierungshandbuch: eine Liste der betroffenen Hosts, den aktuellen Patch-Status und priorisierte Fixes, die Ihre Techniker sofort ausrollen können.

Dies verwandelt eine 0-Day-Schlagzeile in verwertbare Informationen. Kein Rätselraten, kein Glücksspiel mit öffentlichen Exploits.

Defensive Validierung, nicht Ausbeutung

Der wichtigste Punkt ist die Neuausrichtung. Penligent behandelt CVE-2025-24085 nicht als eine Blaupause für Angreifer. Es umrahmt es als eine rote Flagge für Verteidiger. Bei allem, was erzeugt wird, geht es um Validierung und Abhilfe: kein aktiver Shellcode, kein Produktionsrisiko, keine Anweisungen für Missbrauch. Das Ergebnis ist eine defensive Sicherheit, keine offensive Fähigkeit.

Diese Unterscheidung ist für Unternehmen wichtig. Sicherheitsverantwortliche können Auditoren einen nachvollziehbaren Prozess vorweisen:

- Wir haben die Exposition identifiziert.

- Wir haben sicher validiert.

- Wir haben gepatcht.

- Wir haben dokumentiert.

Diese Art des wiederholbaren Ablaufs verkürzt die Fenster "Entdeckung zu reparieren" dramatisch.

Lektionen für die Zukunft

CVE-2025-24085 ist nicht der letzte iOS 0-Day. Es werden weitere CoreMedia-Schwachstellen auftauchen, weitere WebKit-Fehler werden auftreten, und weitere Exploit-Ketten werden auf mobile Plattformen abzielen. Wichtig ist es, Arbeitsabläufe zu entwickeln, die nicht jedes Mal zusammenbrechen, wenn eine neue CVE auftaucht.

Automatisierte und KI-gesteuerte Pentesting-Tools zeigen, wie sich Verteidiger anpassen können. Durch die Übersetzung natürlicher Sprache in PoC-Konzepte, Risikoerklärungen und Patch-Playbooks helfen Tools wie Penligent den Teams, von reaktiver Panik zu proaktiver Kontrolle überzugehen.