Wenn Microsoft einen weiteren Fix für eine lokale Berechtigungserhöhung veröffentlicht, ist es leicht, ihn als "nur eine weitere CVE im Patch Tuesday" zu behandeln. CVE-2025-55680 verdient mehr Aufmerksamkeit als das. Es ist eine Time-of-check Time-of-use (TOCTOU) race condition im Windows Cloud Files Mini Filter Treiber (cldflt.sys), die es einem wenig privilegierten lokalen Benutzer ermöglicht, beliebige Dateien an sensiblen Orten zu erstellen und diese an SYSTEM weiterzuleiten.(NVD)

Für Verteidiger ist dies ein weiterer Datenpunkt in einer langen Geschichte von Fehlern im Zusammenhang mit Cloud-Dateien; für Red-Teamer und Exploit-Entwickler ist es eine moderne Fallstudie darüber, wie Cloud-Sync-Abstraktionen eine kernel-nahe Angriffsfläche eröffnen. Da KI-gestütztes Pentesting zunehmend verwendet wird, um auf solche Fehler zu schließen, ist CVE-2025-55680 auch ein natürliches Testfeld für automatische PoC-Erstellung.

In diesem Artikel werden die Mechanismen der Schwachstelle, das Modell zur Ausnutzung der Schwachstelle und realistische Abhilfestrategien erläutert und anschließend untersucht, wie KI-gesteuerte Tools wie Sträflich können Teams von "wir haben ein CVE" zu "wir haben Beweise, dass dies in unserer Umgebung ausnutzbar ist (oder nicht)" übergehen.

Verstehen von CVE-2025-55680 im Kontext

Nach Angaben von NVD und die offizielle CVE.org Datensatz, CVE-2025-55680 ist ein TOCTOU-Race-Bedingung im Windows Cloud Files Mini Filter Driver, die es einem lokalen, authentifizierten Angreifer ermöglicht, seine Rechte zu erweitern. Die Schwachstelle hat eine CVSS v3.1-Basisbewertung im hohen Bereich (etwa 7,0-7,8, je nach Bewertungsinstanz), mit dem typischen Vektor:

AV:L / AC:(L oder H) / PR:L / UI:N / S:U / C:H / I:H / A:H (NVD)

Anbieter von Cloud-Sicherheit Wiz hebt ein paar wichtige Meta-Fakten hervor:(wiz.io)

- Er betrifft mehrere unterstützte Windows-Versionen, sowohl Client als auch Server.

- Sie wird eingestuft als CWE-367 (TOCTOU-Rennbedingung).

- Es wird bereits mit öffentlichem Exploit-Code in Verbindung gebracht und als "hochwertig" eingestuft, weil es SYSTEM auf einem sehr verbreiteten Funktionsstapel (OneDrive / Files On-Demand) liefert.

In mehreren Berichten (Wiz, Tenable, H-ISAC) wird darauf hingewiesen, dass CVE-2025-55680 ein weiterer Eintrag in einer Reihe von Cloud Files Mini Filter Schwachstellen, die seit 2022 ausgeliefert wurden.(wiz.io) Für Teams, die große Windows-Flotten oder VDI-Farmen verwalten, sollte diese Familie von Problemen nun als ständige Risikokategorie behandelt werden, nicht als einmaliger Fehler.

Was der Cloud Files Mini-Filter tatsächlich tut

Um den Fehler zu verstehen, muss man wissen, was der Treiber überhaupt macht. Die Cloud Files Mini Filter (cldflt.sys) ist Teil des Windows Cloud Sync Stacks. Sie untermauert Funktionen wie OneDrive-Dateien auf Abruf, wo Dateien lokal als "Platzhalter" existieren können und beim Zugriff aus der Cloud hydriert werden.(Exodus Intelligence)

Auf hohem Niveau:

- Ein Sync-Anbieter registriert eine Sync-Wurzel über

CfRegisterSyncRootincldapi.dll. - Unter diesem Stamm können Dateien vollständig hydriert, angeheftet oder Platzhalter sein, die nur bei Verwendung hydriert werden.

- Benutzermodus-APIs wie z. B.

CfCreatePlaceholdersdie Erstellung dieser Platzhaltereinträge vorantreiben. - Im Kernel,

cldflt.sysfängt E/A ab und verwaltet diese Vorgänge, einschließlich der Erstellung von Dateien und Verzeichnissen überFltCreateFileEx2.

Die Schwachstelle befindet sich genau in dem Pfad, in dem vom Benutzer eingegebene Dateinamen für Platzhalter werden validiert und in echte Kernel-Mode-Dateien umgewandelt.

Grundlegende Ursache: Ein klassisches TOCTOU-Rennen in einem modernen Sync-Stack

Exodus Intelligence hat eine detaillierte technische Analyse von CVE-2025-55680 veröffentlicht, in der erläutert wird, wie der Fehler innerhalb der HsmpOpCreatePlaceholders() Funktion in cldflt.sys.(Exodus Intelligence)

Vereinfacht ausgedrückt:

- Code im Benutzermodus ruft auf

CfCreatePlaceholders()um eine oder mehrere Platzhalterdateien unter einem Sync-Root zu erstellen. - Im Filtertreiber,

HsmpOpCreatePlaceholders()erhält eine E/A-Steuerung (IOCTL 0x903BC) mit einem Puffer, der ein Feld für den relativen Dateinamen enthält (relName). - Der Fahrer:

- Sonden und bildet den Benutzerpuffer in den Kernelbereich ab (unter Verwendung einer MDL und

MmMapLockedPagesSpecifyCache). - Iteriert durch

relNameum sicherzustellen, dass dies der Fall ist nicht enthalten verbotene Zeichen wie\\oder:(eine Abschwächung, die nach einem früheren CVE eingeführt wurde).

- Sonden und bildet den Benutzerpuffer in den Kernelbereich ab (unter Verwendung einer MDL und

- Wenn die Validierung erfolgreich ist, bereitet der Treiber die

OBJEKT_ATTRIBUTEund ruftFltCreateFileEx2()um die Datei unter Verwendung des validierten Dateinamens und eines vom Sync-Root abgeleiteten Stammverzeichnis-Handles zu erstellen.

Der Fehler liegt in den Schritten 3-4: Es gibt eine Zeitfenster zwischen der Validierung des Benutzerpuffers und seiner Verwendung in FltCreateFileEx2()Während dieser Zeit kann der Angreifer denselben abgebildeten Speicher zu ändern aus dem Benutzermodus. Da sich die Kernel- und die Benutzeransicht die physische Seite teilen, spiegelt sich jede Änderung im Benutzerpuffer auch im Zeiger des Kernels wider.(Exodus Intelligence)

In Pseudocode ausgedrückt, sieht die Logik ungefähr so aus:

// Pseudocode, zur Veranschaulichung vereinfacht

NTSTATUS HsmpOpCreatePlaceholders(USER_BUFFER* userBuf) {

// Benutzerpuffer in Kernelbereich abbilden

KERNEL_VIEW* kview = MapUserBuffer(userBuf);

WCHAR* relName = kview->relName;

// 1. validieren des Dateinamens: Ablehnung von '\\' und ':' Zeichen

if (contains_forbidden_chars(relName)) {

return STATUS_INVALID_PARAMETER;

}

// 2. OBJECT_ATTRIBUTES mit RootDirectory = sync root erstellen

OBJECT_ATTRIBUTES oa = {0};

oa.RootDirectory = SyncRootHandle;

oa.ObjectName = relName; // zeigt immer noch auf den zugeordneten Benutzerspeicher

// 3. die Datei erstellen

return FltCreateFileEx2(..., &oa, IO_IGNORE_SHARE_ACCESS_CHECK, ...);

}

Die TOCTOU ist klar: contains_forbidden_chars(relName) liest die Zeichenkette einmal und entscheidet, dass es sicher ist, aber es gibt keine Garantie, dass relName bleibt die gleiche Zeichenkette zum Zeitpunkt FltCreateFileEx2() läuft.

Ein Angreifer kann dieses Fenster durch sorgfältiges Rennen öffnen:

- Bestehen Sie die Validierung mit etwas, das wie ein harmloser relativer Name unter dem Sync-Root aussieht, z. B.

JUSTASTRINGDnewfile.dllund dann - Ein Zeichen im zugeordneten Puffer umdrehen, so dass es zum Zeitpunkt der Erstellung der Datei zu

JUSTASTRING\\newfile.dll, wobeiJUSTASTRINGein Junction oder Symlink ist, der auf ein privilegiertes Verzeichnis wieC:\\Windows\\System32.(Exodus Intelligence)

Da der Dateierstellungspfad keine zusätzlichen Sicherheitsvorkehrungen für Symlinks oder Junction Traversal vorsieht, erstellt der Treiber eine vom Angreifer kontrollierte Datei an einem Ort, der für einen Benutzer mit geringen Rechten nicht beschreibbar sein sollte.

Ausbeutungsmodell: Von der Low-Priv Shell zum SYSTEM

Exodus und mehrere Nachrichtenagenturen skizzieren ein Ausbeutungsmodell, das technisch nicht trivial, aber für einen entschlossenen Angreifer oder ein rotes Team sehr realistisch ist:(Exodus Intelligence)

- Einrichtung der Umgebung

- Registrieren Sie ein Sync-Stammverzeichnis mit

CfRegisterSyncRoot. - Erstellen Sie ein Verzeichnis unter diesem Stammverzeichnis (z. B.

JUSTASTRING) und machen Sie es zu einem Verweis auf ein hochwertiges Zielverzeichnis (z. B.C:\\Windows\\System32).

- Registrieren Sie ein Sync-Stammverzeichnis mit

- Inszenierung von Rennen

- Verwenden Sie mehrere Threads, um:

- Kontinuierlich Anfragen zur Erstellung von Platzhaltern stellen (

CfCreatePlaceholders→ IOCTL 0x903BC) mit einem "sicheren" relativen Namen. - Kontinuierlich ein Byte im gemappten Dateinamenpuffer spiegeln, um ein Zeichen einzufügen oder zu entfernen

\\genau im richtigen Moment. - Überwachen Sie, ob die Zieldatei (z. B.

System32\\newfile.dll) erschienen ist.

- Kontinuierlich Anfragen zur Erstellung von Platzhaltern stellen (

- Verwenden Sie mehrere Threads, um:

- Privilegienerweiterung durch DLL-Hijacking

- Sobald eine beliebige DLL oder eine ausführbare Datei in einem privilegierten Verzeichnis abgelegt wurde, verwenden Sie einen bekannten DLL-Sideloading- oder Service-Hijack-Vektor, um Code mit SYSTEM-Privilegien laufen zu lassen.

- Aufräumen

- Entfernen Sie Spuren wie die Junction und temporäre Dateien, um forensische Artefakte zu reduzieren.

Aus der Sicht eines Verteidigers bedeutet dies eher eine Kette von beobachtbaren Verhaltensweisen als ein einzelnes "Exploit-Ereignis". Die folgende Tabelle fasst die Phasen zusammen:

| Bühne | Tor des Angreifers | Beobachtbare Signale (Beispiele) |

|---|---|---|

| Synchronisierung der Stammregistrierung | Kontrollierten Cloud Files-Kontext vorbereiten | CfRegisterSyncRoot Nutzung, neue Sync-Root-Pfade |

| Erstellung von Kreuzungen | Gutartiger Pfad zu privilegiertem Ziel überbrücken | Abzweigungen von Benutzerverzeichnissen in C:\\Windows\\System32 |

| Durchführung des Rennens | Win TOCTOU zum Erstellen einer Datei im Systemverzeichnis | High-Rate IOCTL 0x903BC, abnorme Aktivität in cldflt |

| Dateiablage und Hijacking | Code-Ausführung auf SYSTEM-Ebene erhalten | Neue DLLs in System32, Dienst-/Bildpfad-Anomalien |

Nichts davon ist für moderne EDRs oder DFIR-Teams exotisch, aber sie erfordern Korrelation scheinbar harmlose Vorgänge (Cloud-Sync-Konfiguration, Kreuzungen, Platzhalterwechsel) mit der Erstellung einer einzigen "seltsamen" DLL.

Defensive Sichtweise: Erkennung, Härtung und Patch-Strategie

Der offensichtliche erste Schritt ist immer noch der wirksamste: Anwendung der Microsoft-Updates vom Oktober 2025 (Patch Tuesday) die CVE-2025-55680 beheben.(Nachrichten zur Cybersicherheit)

Patches allein beantworten jedoch nicht die operativen Fragen, die Sicherheitsingenieure normalerweise interessieren:

- Wo in meinem Anwesen könnte dieser Fehler vor dem Patching ausgenutzt worden sein?

- Welche Systeme hinken bei den Updates noch hinterher?

- Welche Telemetrie würde tatsächlich ausgelöst, wenn es jemand versuchen würde?

Host und EDR-Telemetrie

Aus Sicht der Endpunkte lohnt es sich, die Erkennung zu optimieren und sich umzusehen:

- Abnormales Verhalten von Cloud-Dateien

- Seltene oder einmalige Sync-Root-Registrierungen auf Servern oder hochwertigen Workstations.

- Unerwartetes IOCTL 0x903BC-Volumen auf Systemen, die OneDrive nicht intensiv nutzen.(Nachrichten zur Cybersicherheit)

- Missbrauch von Verzweigungen und Symlinks

- Abzweigungen, die aus vom Benutzer beschreibbaren Pfaden in privilegierte Verzeichnisse (System32, Programme usw.) erstellt werden.

- Verdächtige Dateierstellung in privilegierten Verzeichnissen

- Neue DLLs oder ausführbare Dateien in System32 oder anderen Betriebssystemverzeichnissen mit nicht standardmäßigen Namen oder kürzlich kompiliert.

- Korrelationen zwischen solchen Schöpfungen und hochfrequenten Aktivitäten in

cldflt.sys.

Diese Zuordnung zu MITRE ATT&CKCVE-2025-55680 ist ein Mittel, um Techniken wie T1068 (Ausnutzung für Privilegieneskalation) und dann einen Dienst oder eine DLL zu entführen, um sie aufrechtzuerhalten.

Architektonische und politische Abhilfemaßnahmen

Neben Patching und Erkennung sind auch andere Aspekte zu berücksichtigen:

| Kontrolle | Beschreibung | Anmerkungen |

|---|---|---|

| Durchsetzung der Kadenz aktualisieren | Stellen Sie sicher, dass die Patch Tuesday-Updates innerhalb weniger Tage und nicht erst nach Wochen bereitgestellt werden. | Insbesondere für VDI-/Multi-Tenant-Hosts. |

| OneDrive / Cloud Files Härtung | Beschränken Sie die Verwendung von Files On-Demand auf hochwertigen Servern. | Nicht immer machbar, aber wirkungsvoll. |

| Least-Privilege-Arbeitsplatzmodell | Beschränken Sie, wer Sync-Provider installieren oder Sync-Roots registrieren kann. | Verringert die lokale Angriffsfläche. |

| EDR-Regeln für Kreuzungsmissbrauch | Warnung bei Verzweigungen, die in OS-Verzeichnisse führen. | Auch über diesen CVE hinaus nützlich. |

H-ISAC und andere Industriegruppen haben bereits Bedrohungsbulletins veröffentlicht, die darauf hinweisen, dass PoC-Exploits sind verfügbar und die Förderung schneller Patches und gezielter Überwachung.(Amerikanische Krankenhausvereinigung)

Warum CVE-2025-55680 für AI-gestütztes Pentesting wichtig ist

CVE-2025-55680 veranschaulicht auch einen allgemeineren Problempunkt: Wenn ein Sicherheitsteam von einer neuen Privilegieneskalation bei Cloud Files erfährt, ist es bereits zu spät, öffentliche PoCs sind oft entweder nicht verfügbar, unvollständig oder absichtlich geschwärzt. Die schwierige Frage lautet jedoch nicht: "Existiert der CVE", sondern:

"Kann ein Angreifer CVE-2025-55680 in unserer Umgebung, auf unseren Endpunkten, mit unserer EDR und Härtung sinnvoll nutzen?"

Die Beantwortung dieser Frage erfordert:

- Das Verständnis der genaue Voraussetzungen (Cloud-Dateien aktiviert, OneDrive-Nutzung, Funktionen zur Erstellung von Kreuzungen).

- Übersetzung der Beratungssprache in eine konkreter Verwertungsversuch in einem kontrollierten Labor.

- Erfassen Beweise (Protokolle, erstellte Dateien, Prozessbäume), um die Auswirkungen nachzuweisen oder zu demonstrieren, dass bestehende Kontrollen sie blockieren.

Dies ist der Ort, an dem KI-gestütztes Pentest-Tooling wirkt weniger wie ein Hype als vielmehr wie ein pragmatischer Weg, den Kreislauf zwischen Schwachstellenmeldungen und realen Risiken zu schließen.

PoC-Sichtung mit einem Klick mit Penligent

Plattformen wie Sträflich sind darauf ausgelegt, genau diese Art von Überlegungen zu automatisieren. Für eine CVE wie CVE-2025-55680 sieht ein typischer KI-gesteuerter Arbeitsablauf so aus:

- Aufnahme strukturierter Informationen

- Ziehen Sie den NVD / CVE.org Eintrag, MSRC-Beratung und technische Analysen (Exodus, Wiz, CyberPress).(NVD)

- Extrahieren von Einschränkungen: Lokale Authentifizierung erforderlich, Cloud-Dateien aktiviert, Pfadmanipulation auf Basis von Kreuzungen, Wettlauf um

HsmpOpCreatePlaceholdersundFltCreateFileEx2.

- Abbildung der tatsächlichen Zielumgebung

- Identifizieren Sie Windows-Hosts, auf denen

cldflt.sysmit aktiviertem Cloud Files / OneDrive. - Prüfen Sie, ob auf diesen Rechnern Sync-Roots und entsprechende Richtlinien vorhanden sind.

- Identifizieren Sie Windows-Hosts, auf denen

- Synthetisieren Sie ein kontrolliertes PoC-Szenario

- Generieren Sie eine Skelett-Exploit-Logik, die ein Test-Sync-Root registriert, eine gutartige Verbindung einrichtet und ein platzhalterbasiertes Dateierstellungsrennen versucht nur innerhalb einer isolierten Laborumgebung.

- Sie sollten sie in hohem Maße mit Protokollierung ausstatten, damit die Verteidiger ein Maximum an Beobachtbarkeit erhalten und nicht einen Blackbox-Exploit.

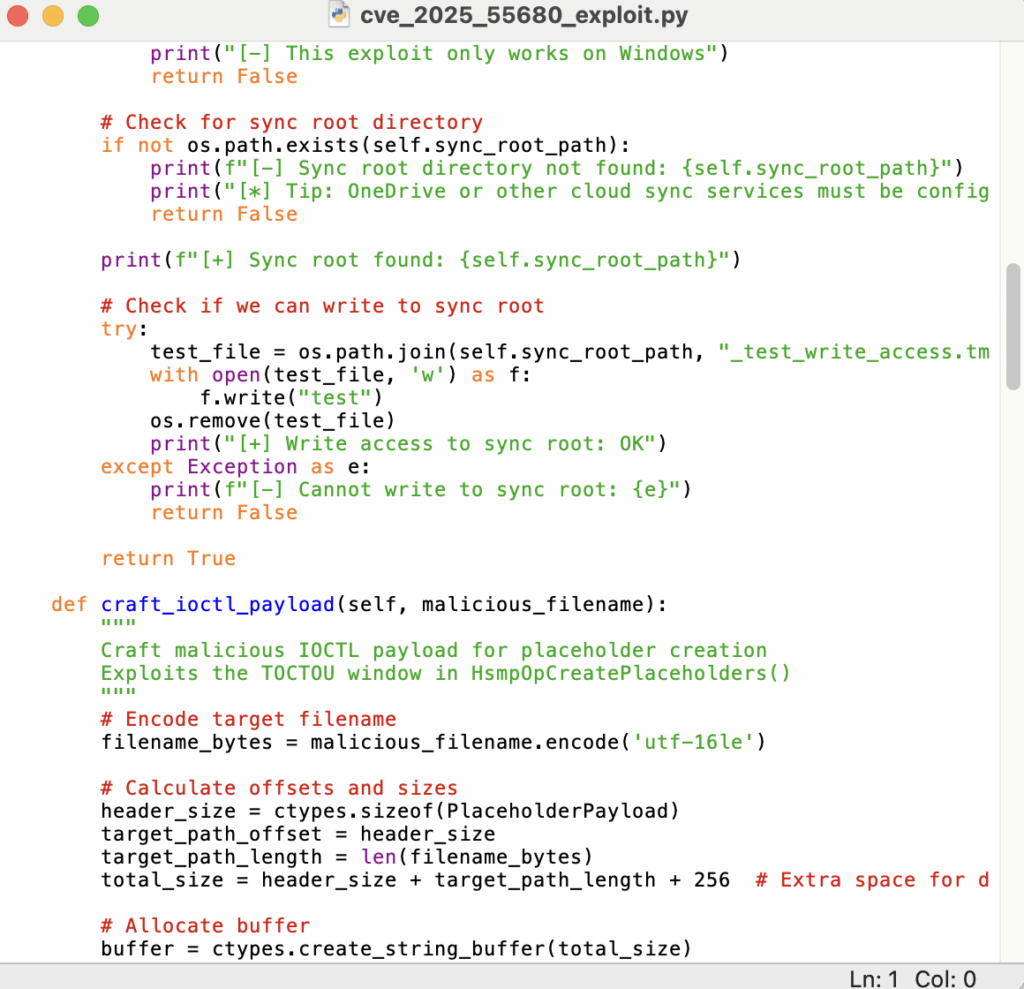

Hier ist, was eine solche unbewaffnetes Skelett konzeptionell aussehen könnte:

# Pseudocode: Race-Harness (nur zur Überprüfung im Labor, kein vollständiger Exploit)

def run_lab_race(target_path):

shared = create_mapped_buffer(initial_name="SAFEPLACEHOLDER")

stop_flag = False

def creator_thread():

while not stop_flag:

issue_placeholder_ioctl(shared)

def flipper_thread():

while not stop_flag:

flip_buffer_byte(shared)

tiny_sleep()

def monitor_thread():

while not stop_flag:

if privileged_file_exists(target_path):

log("[+] Potenzielles Rennen gewonnen, Datei erstellt bei", target_path)

stop_flag = True

start_threads([creator_thread, flipper_thread, monitor_thread])

Es geht nicht darum, einen weiteren Copy-Paste-Exploit auszuliefern, sondern darum, dass das System von natürlichsprachlichen Hinweisen auf die Codestruktur schließenund überlassen es dann dem menschlichen Personal, wie und wo es eingesetzt wird.

- Erfassen Sie Beweise und erstellen Sie einen Bericht

- Wenn das Rennen erfolgreich ist, kann Penligent automatisch sammeln:

- Artefakte des Dateisystems (welche Datei wurde wo erstellt).

- Relevante Windows-Ereignisse und ETW-Traces.

- Eine Erläuterung der Auswirkungen und der empfohlenen Abhilfemaßnahmen.

- Wenn es unter realistischen Bedingungen versagt, ist das ebenfalls wertvoll: Es zeigt Ihnen, dass Ihre Patching- und Härtungsmaßnahmen ihre Aufgabe erfüllen.

- Wenn das Rennen erfolgreich ist, kann Penligent automatisch sammeln:

Vom CVE-Feed zur validierten Auswirkung

Die meisten Unternehmen nehmen jetzt automatisch Schwachstellen-Feeds und Patch Tuesday-Bulletins auf. Die Lücke ist zwischen Auflistung von CVEs und Einstufung nach geprüfter Ausnutzbarkeit in Ihrer Umgebung.

Durch die Kombination von strukturierten Quellen wie NVD und MSRC mit tiefgreifenden technischen Aufzeichnungen wie der Cloud-Files-Forschung von Exodus und die anschließende Orchestrierung des Codes und der Experimente durch eine KI-gesteuerte Engine können Sie dies erreichen:

- Behandeln Sie CVE-2025-55680 nicht nur als einen Eintrag in einer Tabelle, sondern als ein spezifisches, getestetes Risiko auf bestimmten Maschinen.

- Erstellen Sie Erkennungen und Dashboards rund um beobachtetes Exploit-Verhaltenund nicht nur Spekulationen.

- Verwenden Sie dieselbe Pipeline das nächste Mal, wenn der Cloud Files Mini Filter (oder ein ähnlicher, an den Kernel angrenzender Stack) im Patch Tuesday auftaucht.

Das Ziel von Penligent in diesem Bereich ist einfach: CVEs wie CVE-2025-55680 in konkrete, beweisgestützte Antworten umwandeln ohne von jedem Ingenieur zu erwarten, dass er Kernel-Treiber zurückentwickelt und PoCs von Grund auf selbst erstellt.