CVE-2025-58034 ist ein Schwachstelle bei der Injektion von authentifizierten OS-Befehlen (CWE-78) in Fortinet FortiWeb Web Application Firewall (WAF). In den betroffenen Versionen kann ein eingeloggter Angreifer eine nicht autorisierte Befehlsausführung auf dem zugrunde liegenden System über manipulierte HTTP-Verwaltungsanfragen oder CLI-Befehle. Fortinet hat bestätigt aktive Ausbeutung in freier Wildbahnund die CISA hat dieses CVE in die Bekannte ausgenutzte Sicherheitslücken (KEV) Katalog, was ein Patching dringend erforderlich macht, obwohl der CVSS-Basiswert "mittel" ist. (FortiGuard)

FortiWeb-Appliances befinden sich an der Sicherheitsgrenze. Sobald die Befehlsausführung auf einer WAF möglich ist, kann ein Angreifer Schutzmaßnahmen deaktivieren, Richtlinien manipulieren und tiefer in Anwendungsnetzwerke eindringen. Diese Grenzposition ist der Grund, warum RCE nach der Authentifizierung auf FortiWeb trotz PR:H im CVSS-Vektor eine hohe operationelle Auswirkung hat. (NVD)

Betroffene und korrigierte Versionen

Die PSIRT-Beratung von Fortinet und der NVD stimmen bei den anfälligen Bereichen überein. (FortiGuard)

| FortiWeb Niederlassung | Betroffene Versionen | Festgelegte Versionen |

|---|---|---|

| 8.0.x | 8.0.0 - 8.0.1 | 8.0.2+ |

| 7.6.x | 7.6.0 - 7.6.5 | 7.6.6+ |

| 7.4.x | 7.4.0 - 7.4.10 | 7.4.11+ |

| 7.2.x | 7.2.0 - 7.2.11 | 7.2.12+ |

| 7.0.x | 7.0.0 - 7.0.11 | 7.0.12+ |

Es gibt keine zuverlässige Abhilfe öffentlich empfohlen über die Beseitigung von Verwaltungsrisiken und Patches hinausgehen, so dass ein Upgrade die wichtigste Abhilfemaßnahme ist. (FortiGuard)

Grundursache und Angriffsfläche

Die Schwachstelle ist zurückzuführen auf unsachgemäße Neutralisierung spezieller Elemente im OS-BefehlskontextDas bedeutet, dass FortiWeb von Angreifern kontrollierte Eingaben akzeptiert, die später in die Ausführung von Befehlen auf Systemebene eingebettet werden, ohne dass diese angemessen escaped werden. Der Hersteller weist darauf hin, dass das Problem in folgenden Fällen auftritt sowohl API- als auch CLI-Komponenten, was stark darauf hindeutet, dass eine oder mehrere Verwaltungsoperationen Shell-Befehle durch Verkettung von Parametern bilden. (FortiGuard)

Da die Ausnutzung eine Authentifizierung erfordert, ist der realistischste Weg: Kompromittierung oder Wiederverwendung von Admin-Anmeldeinformationen (schwache Kennwörter, gemeinsam genutzte Konten, ungeschützte Verwaltungsoberfläche oder gestohlene Sitzungen), gefolgt von Befehlsinjektion, um die vollständige Kontrolle über das Gerät zu erlangen. Bei realen Vorfällen ist es genau dieser "Post-Auth-Schritt", der FortiWeb-Verletzungen so schädlich macht. (Schnell7)

Schweregrad und warum "Mittel" immer noch "Patch Now" bedeutet

NVD listet CVSS v3.1 als: AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H mit einer Punktzahl von 6.7. (NVD)

Auf dem Papier zieht PR:H das Ergebnis nach unten. In der Praxis überlagern zwei Tatsachen das Etikett "mittel":

- Laut Fortinet ist das CVE aktiv in freier Wildbahn ausgenutzt. (FortiGuard)

- Die Aufnahme in die CISA KEV signalisiert einen echten Wert für den Angreifer und erfordert eine rasche Abhilfe für die Systeme der US-Bundesbehörden, in der Regel innerhalb weniger Tage. (CISA)

Behandeln Sie also CVE-2025-58034 als hohe Priorität unabhängig von der Basispunktzahl.

Defensive Erkennung

Die folgenden Beispiele helfen Ihnen, die Exposition zu erkennen ohne einen Exploit-Pfad bereitzustellen.

1) Bestätigen Sie die FortiWeb-Version (CLI)

# Drucken des Systemstatus auf FortiWeb CLI

Systemstatus abrufen

# Suchen Sie nach: "Version: FortiWeb vX.Y.Z"

2) Passiver Versionstest über SSH-Banner

"""

Passive Überprüfung der FortiWeb-Version per SSH-Banner.

Keine Angriffs-Payloads; sicher für autorisierte Bestandsprüfungen.

"""

Socket, re importieren

def probe_ssh_banner(host, port=22, timeout=3):

s = socket.socket()

s.settimeout(timeout)

s.connect((host, port))

banner = s.recv(4096).decode(errors="ignore")

s.close()

return banner

def extract_version(text):

m = re.search(r "FortiWeb[-\\s]?v?(\\d+\\\.\\d+\\\.\\d+)", text, re.I)

return m.group(1) if m else None

host = "IHRE_FORTIWEB_IP"

banner = probe_ssh_banner(host)

ver = extract_version(banner)

print("Banner:", banner.strip())

print("FortiWeb-Version:", ver oder "unbekannt")

3) Abgleich mit betroffenen Bereichen

"""

Vergleichen Sie die gefundene FortiWeb-Version mit den betroffenen Bereichen.

"""

from packaging importieren Version

AFFECTED = [

("8.0.0", "8.0.1"),

("7.6.0", "7.6.5"),

("7.4.0", "7.4.10"),

("7.2.0", "7.2.11"),

("7.0.0", "7.0.11"),

]

def in_affected_ranges(v: str) -> bool:

v = version.parse(v)

for lo, hi in AFFECTED:

if version.parse(lo) <= v <= version.parse(hi):

return True

return False

test_ver = "7.4.8"

print(test_ver, "betroffen?", in_affected_ranges(test_ver))

Jagd auf Bedrohungen: Worauf ist zu achten?

Bei einer bestätigten Ausnutzung in freier Wildbahn sollten Sie nach Beweisen für den Missbrauch von Anmeldeinformationen und die anschließende Ausführung von Befehlen suchen. Rapid7 und die Herstelleranleitungen betonen die Überprüfung von Protokollen nach dem Patch und die Überprüfung der Konfigurationsintegrität. (Schnell7)

Praktische Signale umfassen:

- Neue oder ungewöhnliche Admin-Anmeldungen (insbesondere von unbekannten IPs oder zu ungewöhnlichen Zeiten),

- Unerwartete API-Aktivität der Verwaltung,

- Verdächtige untergeordnete Prozesse die von FortiWeb-Diensten erzeugt werden,

- Richtlinien-/Konfigurationsänderungen die nicht zu Ihrem Änderungsfenster passen. (Schnell7)

Beispiel für eine leichtgewichtige Protokolltriage:

# Suche nach Anomalien bei der Admin-Anmeldung

grep -Ei "admin|login|cli" /var/log/* 2>/dev/null | tail -n 200

# Suche nach Spuren von Befehlsausführungen

grep -Ei "exec|shell|system\(|popen|cmd" /var/log/* 2>/dev/null | tail -n 200

Wenn Sie glaubwürdige Indikatoren finden, sollten Sie die Appliance als kompromittiert behandeln: Erfassen Sie forensische Daten, ändern Sie die Anmeldeinformationen und erwägen Sie, die Appliance anhand bekannter guter Images neu zu erstellen.

Anleitung zur Milderung

Die offizielle Position von Fortinet ist eindeutig: sofort auf korrigierte Versionen aktualisierenund dann die Integrität überprüfen. (FortiGuard)

Reduzieren Sie parallel dazu den Explosionsradius, indem Sie die Verwaltungsebene einschränken: Beschränken Sie den Web-UI-/API-/SSH-Zugriff auf vertrauenswürdige IP-Bereiche oder interne Netzwerke und setzen Sie MFA sowie eine strenge Anmeldehygiene durch. Dies steht im Einklang mit der Best-Practice-Warnung des Herstellers, dass exponierte Verwaltungsschnittstellen das reale Risiko erhöhen. (TechRadar)

Warum CVE-2025-58034 wichtig ist

FortiWeb ist als defensiver Drosselpunkt gedacht. Wenn eine WAF selbst von einem angemeldeten Angreifer zur Befehlsausführung veranlasst werden kann, haben Sie effektiv die Grenze verloren und dem Angreifer eine privilegierte Netzwerkposition verschafft. Da die Ausnutzung bereits beobachtet und der KEV-Status zugewiesen wurde, Verzögerung ist hier der Feind. (Schnell7)

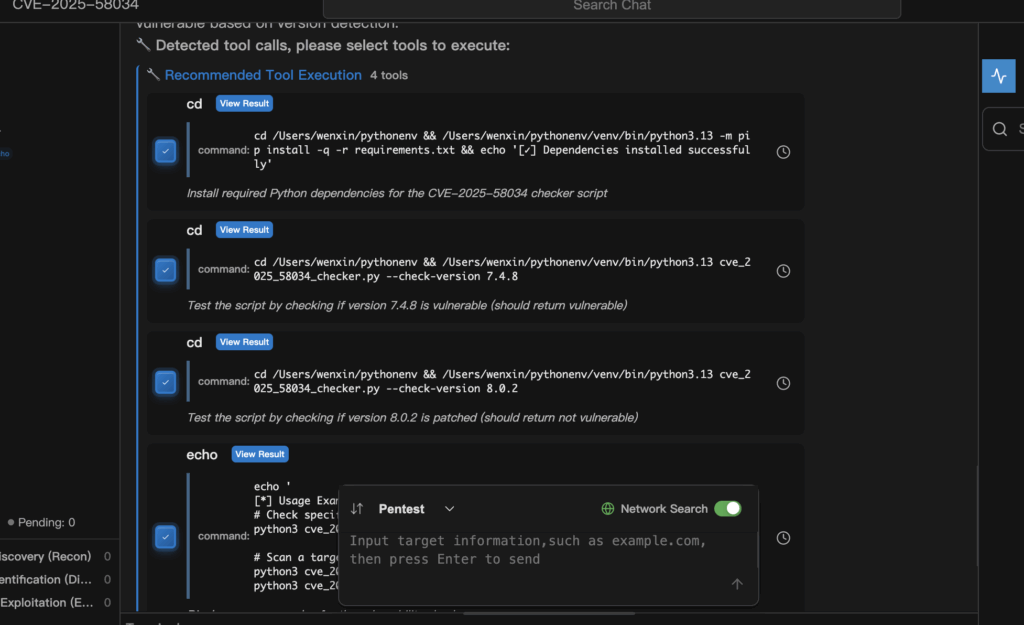

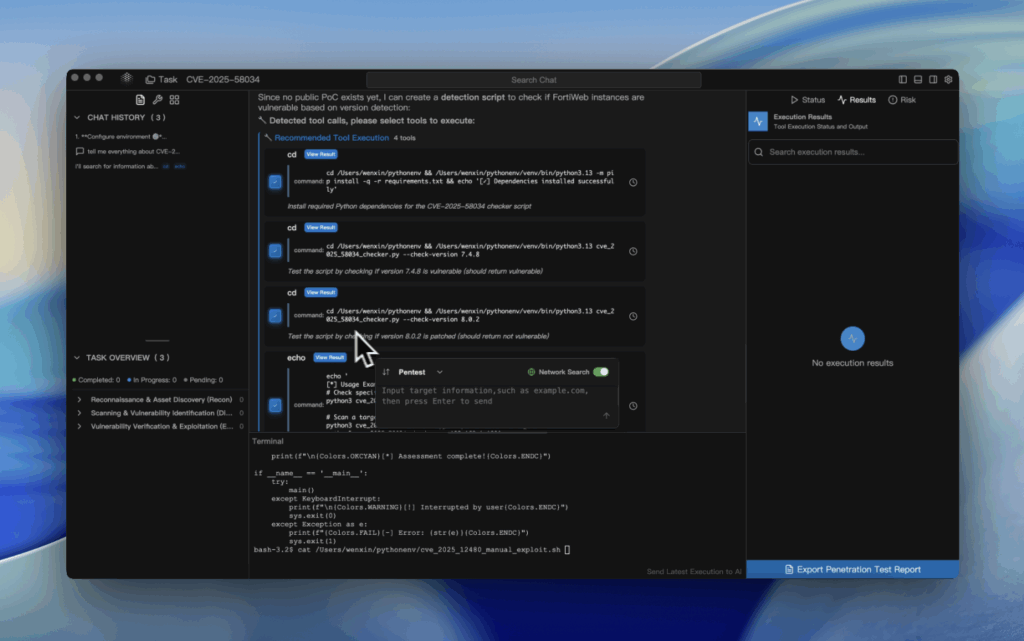

Wenn Sie viele Kundenumgebungen verwalten und Versionen sowie Patch-Prioritäten in großem Umfang validieren müssen, kann ein Automatisierungsworkflow (z. B. Penligent) dabei helfen, FortiWeb-Bestände zu inventarisieren, Protokolle zu korrelieren und schnell Abhilfereports zu erstellen, ohne dass die Erkennung zu riskanten Exploit-Versuchen führt.

- TechRadar

- Die Hacker-Nachrichten

- Dunkles Lesen

- HIPAA-Journal

- SC Medien

- Schnell7

- Sicherheitsfragen

- SecurityWeek