Für KI-Sicherheitsingenieure und DevSecOps-Experten, die automatisierte Workflows verwalten, CVE-2025-68668 stellt einen kritischen Fehler in den Isolationsebenen der modernen KI-Orchestrierung dar.

Organisationen verlassen sich zunehmend auf n8n Um LLMs (Large Language Models), Vektordatenbanken und interne APIs miteinander zu verbinden, ist die Integrität der Workflow-Ausführungsumgebung von größter Bedeutung. Diese Schwachstelle, eine kritische Sandbox-Umgehung im n8n Python Code Node, zeigt genau, warum "Sandboxing" in interpretierten Umgebungen notorisch schwer zu sichern ist.

Die Anatomie von CVE-2025-68668

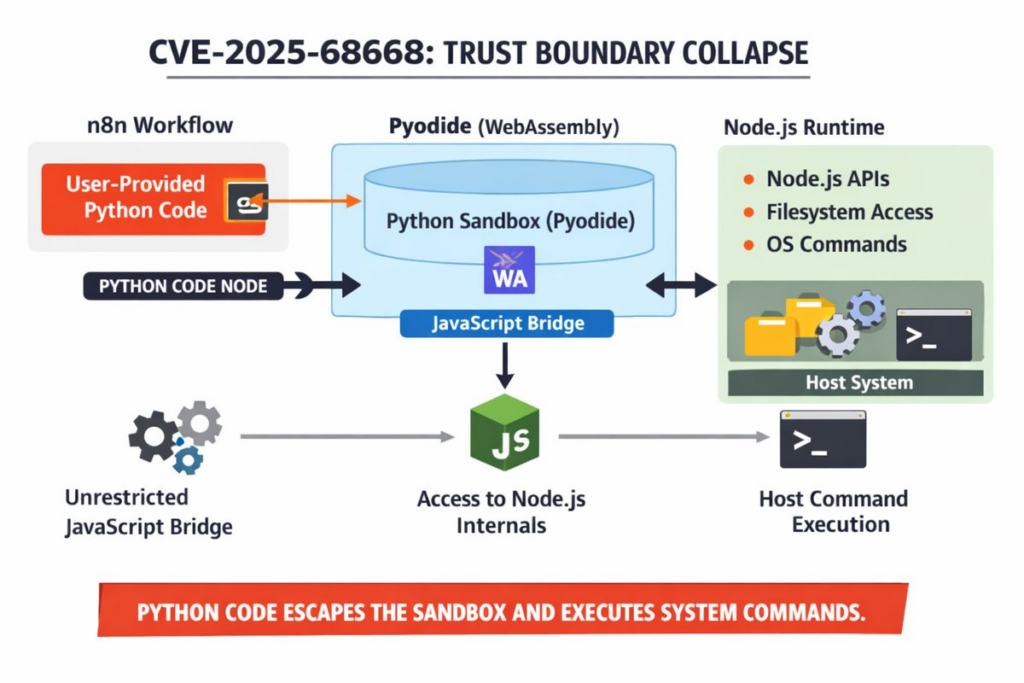

Im Kern handelt es sich bei CVE-2025-68668 (CVSS 9.9) um eine Versagen des Schutzmechanismus für die n8n-Versionen von 1.0.0 bis zu 2.0.0. Es zielt speziell auf die Implementierung von Python Code Node ab, die auf Pyodideine Portierung von CPython auf WebAssembly/Emscripten.

Während Pyodide darauf ausgelegt ist, Python sicher in eingeschränkten Umgebungen auszuführen, konnte die Implementierung im n8n-Backend die Isolationsgrenzen nicht strikt durchsetzen.

Der technische Umgehungsmechanismus

Die Sicherheitslücke ermöglicht es einem authentifizierter Benutzer (mit Rechten zur Erstellung/Änderung von Arbeitsabläufen), um aus der Pyodide-Umgebung auszubrechen. In einem sicheren Standard-Setup sollte der Python-Code-Knoten den Zugriff auf die Standardbibliotheken des Hosts beschränken, insbesondere os, Unterprozessund sys.

In anfälligen Versionen ermöglicht der Importmechanismus Angreifern jedoch den Zugriff auf die Shell des zugrunde liegenden Host-Systems. Durch die Erstellung einer spezifischen Python-Nutzlast innerhalb des Workflow-Editors kann ein Angreifer beliebige Befehle mit denselben Rechten wie der n8n-Prozess selbst ausführen (in Docker-Umgebungen oft als root).

Schwachstellenprofil:

| Merkmal | Einzelheiten |

|---|---|

| CVE-ID | CVE-2025-68668 |

| Zielkomponente | n8n Python-Code-Knoten (Pyodide) |

| Schwachstelle Typ | Sandbox-Umgehung / RCE |

| CVSS-Score | 9.9 (Kritisch) |

| Vektor | Netzwerk (authentifiziert) |

| Auswirkungen | Vollständige Host-Kompromittierung |

Code-Analyse: Konzeptualisierung des Exploits

Hinweis: Der folgende Codeblock dient der Aufklärung und der defensiven Analyse. Verwenden Sie ihn nicht gegen Systeme, die Sie nicht besitzen.

Der Exploit nutzt die Möglichkeit, trotz des Pyodide-Wrappers auf das Dateisystem oder die Prozessverarbeitung des Hosts zuzugreifen. Eine typische Umgehungslogik beinhaltet den Re-Import von eingeschränkten Modulen oder die Ausnutzung der js Schnittstelle (falls vorhanden), um eine Brücke zurück zum Node.js-Host-Kontext zu schlagen.

Python

# Konzeptionelle Darstellung der Sandbox-Fluchtlogik

In einer anfälligen n8n-Instanz blockiert die Isolierung bestimmte Systemaufrufe nicht.

versuchen: # Versuch, auf die Umgebungsvariablen oder das Dateisystem des Hosts zuzugreifen import os import subprocess

# Wenn die Sandbox wirksam wäre, würde dies einen PermissionError oder ImportError auslösen

# In CVE-2025-68668 wird dies erfolgreich auf dem Host ausgeführt.

output = subprocess.check_output(['whoami'])

print(f "Sandbox gebrochen. Benutzer: {output.decode('utf-8')}")

# Angreifer können dann .env-Dateien mit OpenAI/AWS-Schlüsseln auslesen

# malicious_payload = subprocess.check_output(['cat', '/home/node/.n8n/config'])

except Exception as e: print("Umgebung sicher oder gepatcht.")`

Warum dies für KI-Sicherheitsingenieure wichtig ist

Dies ist nicht nur eine Standard-Webschwachstelle; es ist eine Lieferkettenrisiko für KI-Agenten.

- Credential Harvesting: n8n-Workflows sind Schatzkammern mit hochwertigen Geheimnissen: OpenAI-API-Schlüssel, Pinecone-Vektor-DB-Anmeldeinformationen und AWS-Zugriffstoken. Ein erfolgreicher Exploit gewährt sofortigen Zugriff auf diese Umgebungsvariablen.

- Modell Vergiftung: Ein Angreifer mit RCE kann Daten abfangen, die in Ihre RAG-Pipelines (Retrieval-Augmented Generation) fließen, das Kontextfenster vergiften oder die Ausgabe des Modells verändern, bevor sie den Endbenutzer erreicht.

- Seitliche Bewegung: Da n8n häufig innerhalb der VPC sitzt, um auf interne Datenbanken zuzugreifen, dient ein kompromittierter Knoten als idealer Dreh- und Angelpunkt für seitliche Bewegungen in das interne Netzwerk.

Validierung der Bedrohung mit automatisiertem Pentesting

Die Erkennung von CVE-2025-68668 stellt eine Herausforderung für herkömmliche Schwachstellen-Scanner dar. Standard-DAST-Tools (Dynamic Application Security Testing) suchen oft nach Versions-Headern oder einfachen HTTP-Fehlercodes. Ihnen fehlt die Logik, um sich zu authentifizieren, einen Workflow zu erstellen, ein Python-Snippet zu injizieren und zu überprüfen, ob der Code auf dem Host ausgeführt wurde.

Dies ist der Ort, an dem KI-gesteuerte Penetrationstests wesentlich wird.

Sträflich setzt autonome KI-Agenten ein, die das Verhalten eines menschlichen Sicherheitsingenieurs nachahmen. Statt sich auf statische Signaturen zu verlassen, können die Agenten von Penligent:

- Kontextualisieren: Verstehen Sie, dass das Ziel eine n8n-Instanz ist.

- Authentifizieren: Verwenden Sie die angegebenen Anmeldeinformationen für den Zugriff auf den Workflow-Editor.

- Nutzlasten synthetisieren: Dynamische Generierung von Python-Code zum sicheren Testen der Sandbox-Grenzen (z. B. beim Versuch, eine nicht sensible temporäre Datei zu lesen).

- Überprüfen: Analysieren Sie die Ausführungsergebnisse, um festzustellen, ob die Sandbox wirklich umgangen wurde, und vermeiden Sie Fehlalarme, wie sie bei älteren Scannern üblich sind.

Durch die Integration von Penligent in Ihre CI/CD oder regelmäßige Sicherheitsaudits stellen Sie sicher, dass logische Schwachstellen wie CVE-2025-68668 entdeckt werden, bevor sie in der Produktion ausgenutzt werden können.

Sanierungs- und Abhilfestrategien

Um Ihre KI-Automatisierungsinfrastruktur vor CVE-2025-68668 zu schützen, sind sofortige Maßnahmen erforderlich.

1. Unverzüglich aufrüsten

Die primäre Lösung ist ein Upgrade von n8n auf die Version 2.0.0 oder höher. Das n8n-Team hat das Python-Ausführungsmodell in Version 2.0 komplett überarbeitet, um standardmäßig einen sicheren nativen Python-Runner bereitzustellen.

2. Python-Code-Knoten deaktivieren (vorübergehend)

Wenn ein Upgrade nicht sofort möglich ist, können Sie das Risiko mindern, indem Sie den anfälligen Knotentyp über Umgebungsvariablen deaktivieren:

Bash

# Deaktivieren der Python-Unterstützung im Code-Knoten export N8N_PYTHON_ENABLED=false

3. Workflow-Berechtigungen einschränken

Da es sich um eine authentifizierte Schwachstelle handelt, wenden Sie das Prinzip des geringsten Privilegs (PoLP) an. Stellen Sie sicher, dass nur vertrauenswürdige Techniker über die Berechtigung "Workflow-Ersteller" verfügen. Überprüfen Sie sofort Ihre Benutzerliste.

Schlussfolgerung

CVE-2025-68668 macht deutlich, dass wir mit der Abstraktion von Komplexität durch Low-Code-KI-Tools neue Risikoebenen einführen. Die "Blackbox"-Natur der Sandbox-Codeausführung erfordert eine strenge, kontinuierliche Validierung.

Für den modernen Sicherheitsingenieur ist das Verlassen auf die Patch-Verwaltung zwar notwendig, aber nicht ausreichend. Die Annahme von automatisierte offensive Sicherheitsplattformen wie Penligent.ai ermöglicht es Unternehmen, die Belastbarkeit dieser komplexen Integrationen kontinuierlich zu testen und sicherzustellen, dass Ihre KI-Agenten Diener und keine potenziellen Saboteure bleiben.