In der heutigen, sich schnell verändernden Bedrohungslandschaft erfordert Cybersicherheit mehr als nur die Bereitstellung von Schutzmaßnahmen. Unternehmen müssen eine Vielzahl von Angriffsszenarien sicher und realistisch simulieren, um zu beurteilen, wie schnell und effektiv Teams unter Druck reagieren. Ein Cyber Range funktioniert ähnlich wie ein Flugsimulator für Sicherheitsexperten und bietet ein fast lebensechtes Cyber-Schlachtfeld, auf dem Verteidigungsstrategien geprobt, validiert und verfeinert werden können, ohne dass lebende Systeme gefährdet werden. Wird die Cyber Range durch künstliche Intelligenz ergänzt, verwandelt sie sich in eine dynamische Umgebung, in der Lernen, Testen und Anpassen schneller und präziser erfolgen.

Was ist ein Cyber-Bereich?

Eine Cyber Range ist weit mehr als ein einzelner Testrechner - sie ist eine voll funktionsfähige Umgebung, die virtualisiert oder in einem Hybridmodell eingesetzt werden kann. Sie bildet die IT-Infrastruktur eines Unternehmens nach, einschließlich Servern, Datenbanken, Anwendungen, Workstations, Netzwerkgeräten und simulierten Benutzeraktivitäten, oft mit kontrollierten Internet-Gateways für realistische, aber sichere Schulungen. Im Gegensatz zu Einzeltests kann eine Cyber Range komplexe Angriffsketten orchestrieren und den gesamten Lebenszyklus eines Einbruchs simulieren - von der anfänglichen Kompromittierung bis hin zu Datendiebstahl, Systemunterbrechung und langfristigem Fortbestehen -, so dass sowohl Verteidiger als auch Angreifer präzise und realistisch üben können.

# Beispielausschnitt aus einer Cyber Range NetzwerkdefinitionNetzwerke:

intern:

cidr: 10.0.0.0/24

dmz:

cidr: 10.0.1.0/24

hosts:

- name: web-server

abbild: ubuntu:20.04

Dienste:

- apache2

- mysql

Die Bedeutung von Cyber Range

Theoretisches Wissen bildet zwar die Grundlage für Fachwissen im Bereich der Cybersicherheit, aber eine erfolgreiche Krisenreaktion auf einen Angriff hängt in hohem Maße von der vorherigen praktischen Übung ab. Cyber Ranges ermöglichen es Teams, diese Einsatzbereitschaft unter sicheren Bedingungen zu erlangen, bevor sie sich realen Bedrohungen stellen. Sie helfen Organisationen, Verteidigungsmechanismen zu validieren, die Anpassungsfähigkeit von Strategien in verschiedenen Szenarien zu bewerten und die Zusammenarbeit zwischen verschiedenen Rollen zu fördern, um koordinierte, zuversichtliche Reaktionen zu ermöglichen, wenn es am wichtigsten ist.

Vorteile von Cyber Range und Sicherheitsgewinne für Organisationen

Die wahre Stärke einer Cyber Range liegt in ihrer Fähigkeit, wiederholbare, anpassbare Schulungen in einer vollständig isolierten Umgebung anzubieten. Die Teams können ihre Reaktionen verfeinern, ohne dass sich dies auf die laufenden Systeme auswirkt, sie können identische Szenarien proben, um alternative Strategien zu erproben, und sie können verschiedene Bedrohungen simulieren - von routinemäßigen Schwachstellensondierungen bis hin zu ausgeklügelten fortgeschrittenen anhaltenden Bedrohungen (APTs). Cyber Ranges dienen auch als ideale Plattformen, um die Leistung von Sicherheitsprodukten bei bestimmten Angriffssequenzen zu bewerten. Diese Kombination aus Sicherheit, Vielseitigkeit und Wiederholbarkeit führt zu messbaren Verbesserungen der Verteidigungsfähigkeiten, ohne dass dafür hohe Kosten anfallen.

Wer braucht eine Cyber Range Plattform und warum?

Sicherheitsteams großer Unternehmen verlassen sich auf Cyber Ranges, um bestehende Verteidigungsstrategien unter Stress zu testen, SOC-Analysten zu schulen und abteilungsübergreifende Reaktionen auf komplexe Vorfälle zu koordinieren. Penetrationstestfirmen nutzen sie, um kundenspezifische Umgebungen zu simulieren und so relevantere und umsetzbare Berichte zu erstellen. Regierungen und militärische Organisationen nutzen sie zur Durchführung von Cyber-Übungen auf nationaler Ebene, während Universitäten und Schulungsanbieter sie in ihre Programme integrieren, um den Studenten eindringliche, praktische Lernerfahrungen zu vermitteln, die weit über die Theorie aus dem Lehrbuch hinausgehen.

Umfassender Leitfaden für Cyber Range-Übungstypen

Bei einer Cyber Range bestimmt die Art der Übung, die Sie auswählen, wie genau Ihr Training die realen Herausforderungen der Cybersicherheit simuliert. Verschiedene Übungsformate decken das gesamte Spektrum von der Offensive bis zur Defensive ab und können auf spezifische technische Ziele oder Geschäftsszenarien zugeschnitten werden. Im Folgenden finden Sie eine detaillierte Aufschlüsselung mehrerer gängiger und äußerst praktischer Arten von Cyber Range-Übungen:

Engagements des roten Teams gegen das blaue Team

Bei diesem Format agiert das rote Team als Angreifer und setzt Penetrationstests, Schwachstellenausnutzung, Social Engineering und andere Techniken ein, um in das Zielnetzwerk einzudringen. Das blaue Team ist derweil der Verteidiger, der die Bedrohungen aktiv überwacht, analysiert und darauf reagiert. Der Prozess schärft die Fähigkeit beider Teams, ihre Strategien unter Druck anzupassen, die Analyse der Angriffsvektoren zu verbessern und die Verteidigungssysteme sowie die abteilungsübergreifende Koordination zu optimieren.

# Red-Team-Beispiel

$ Red-Team-Exploit --target web-server --payload sqlmap

# Beispiel für die Erkennung von Blue Team

$ blue-team monitor --rule-id SQLiDetectRule

Automatisierte Simulationen zur Erkennung und Ausnutzung von Schwachstellen

Diese Übungen konzentrieren sich auf die Überprüfung und Optimierung der operativen Wirksamkeit automatisierter Sicherheitstools. Der Einsatz von Nmap, Nuclei, OpenVAS oder KI-gesteuerten Schwachstellen-Scannern innerhalb der Cyber Range ermöglicht beispielsweise eine umfassende Erkennung von Schwachstellen, gefolgt von Ausnutzungstests mit automatisierten Frameworks. Dies hilft bei der Bewertung der automatischen Penetrationsfähigkeiten und der Effizienz beim schnellen Auffinden und Beheben von Schwachstellen.

$ nuclei -t cves/ --target

$ openvas-cli --scan target:10.0.1.45 --export vuln_report.json

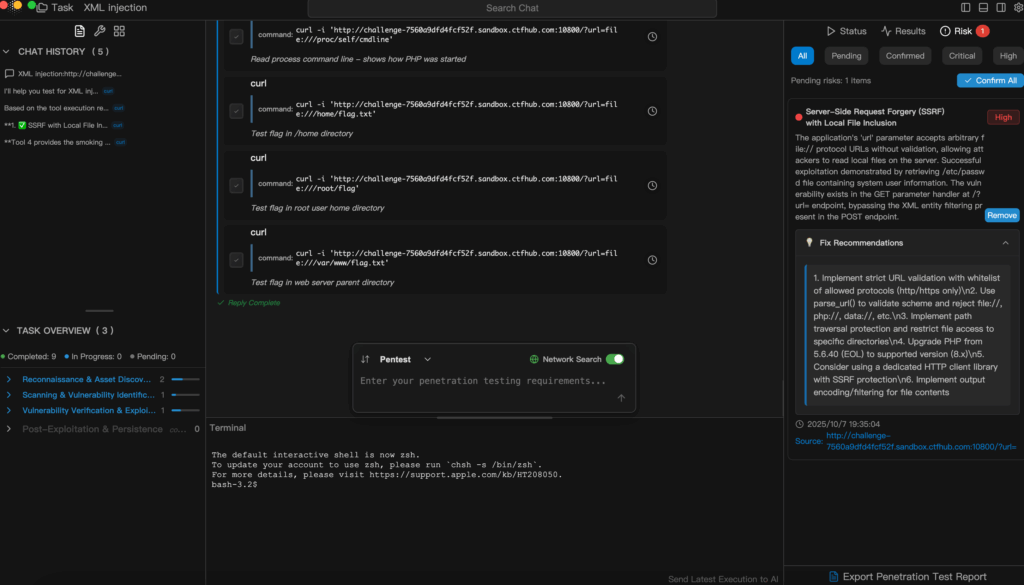

AI-unterstützte Angriffs- und Verteidigungsübungen

Mit dem Einzug der künstlichen Intelligenz sind Übungen nicht mehr auf statische, im Voraus festgelegte Angriffsszenarien beschränkt. KI kann Angriffswege oder Verteidigungsstrategien in Echtzeit auf der Grundlage der während der Übung generierten Daten anpassen. Beispielsweise kann die Integration eines KI-Eindringungsassistenten wie Sträflich ermöglicht es den Angreifern, dynamisch die effektivsten Angriffsmethoden auszuwählen, während die Verteidiger eine automatische Risikoanalyse und Anleitung zur Behebung erhalten. Dieses Übungsformat testet sowohl die Zusammenarbeit zwischen Mensch und Maschine als auch die Zuverlässigkeit intelligenter Systeme.

Simulationen zur Reaktion auf Zwischenfälle

Bei diesem Typ wird der gesamte Prozess der Reaktion auf Sicherheitsvorfälle wie Datenschutzverletzungen, Ransomware-Ausbrüche und Zero-Day-Exploits geprobt. Sie umfasst Erkennung, Alarmierung, Analyse, Isolierung, Behebung und Überprüfung nach dem Vorfall und testet die Entscheidungsgeschwindigkeit des Teams, die Qualität der Kommunikation und die Ausführung unter Druck.

Prüfung der Einhaltung der Vorschriften und Prüfungsübungen

Diese Übungen, die sich an Standards wie PCI-DSS, ISO 27001 und SOC 2 orientieren, helfen den Teams zu überprüfen, ob ihre Systeme, Prozesse und Dokumentationen den geforderten Benchmarks entsprechen. Das Ziel besteht nicht nur darin, Audits zu bestehen, sondern auch darin, standardisierte Sicherheitsmanagementpraktiken in den täglichen Betrieb zu integrieren.

Reale Anwendungsfälle von Cyber Range Plattformen

Cyber Ranges spielen branchenübergreifend eine wichtige Rolle - von der intensiven Schulung von Cybersicherheitsteams bis hin zur Prüfung der Wirksamkeit von Produkten und der Verfeinerung von Sicherheitsrichtlinien. Sie sind entscheidend für die Unterstützung von Projekten zur Schwachstellenforschung und ermöglichen automatisierte Penetrationstests unter kontrollierten Bedingungen. Auf nationaler und sektoraler Ebene sind Cyber Ranges die bevorzugte Wahl für Übungen zur Cyber-Kriegsführung, die es sowohl Verteidigern als auch Gegnern ermöglichen, sich auf einen realen Einsatz vorzubereiten.

Wie man die richtige Cyber Range Lösung baut oder auswählt

Die Auswahl oder der Aufbau eines Cyber-Bereichs erfordert sorgfältige Überlegungen. Bei der Entscheidung sollten das Budget, der gewünschte Umfang und die Integration in bestehende Sicherheitslösungen berücksichtigt werden. Es ist wichtig, die Unterstützung für mehrere, anpassbare Angriffsszenarien sicherzustellen, die Kompromisse zwischen einer Cloud-basierten und einer Vor-Ort-Bereitstellung zu bewerten und die Skalierbarkeit im Einklang mit dem Unternehmenswachstum zu berücksichtigen. Unternehmen sollten zunehmend überprüfen, ob ihre Cyber Range KI-Funktionen für erweiterte Tests und Automatisierung integrieren kann.

KI-gesteuerte Cyber-Range-Tests: Die intelligente Penetrationstasche Penligent

Traditionell hängen Cyber Range-Sitzungen von der manuellen Auswahl von Tools, der Testausführung, der Analyse der Ergebnisse und der Erstellung von Berichten ab, was alles sehr zeitaufwändig ist. Künstliche Intelligenz verändert diese Landschaft. Penligent, der weltweit erste Agentic AI Hacker, ermöglicht es Teams, Penetrationstests durch einfache Sprache zu initiieren, ohne dass eine Befehlszeileneingabe erforderlich ist. Penligent automatisiert den gesamten Zyklus von der Erkennung von Assets bis zur Validierung von Schwachstellen, indem es auf intelligente Weise aus über 200 integrierten Sicherheitstools auswählt, Scans durchführt, falsch-positive Ergebnisse herausfiltert und strukturierte Berichte mit Empfehlungen zur Abhilfe erstellt. Mit Sträflich In einer Cyber Range beschränken sich die Tests nicht mehr auf statische Simulationen, sondern werden zu dynamischen, bedarfsgesteuerten Übungen, die die komplexe Realität moderner Cyber-Bedrohungen widerspiegeln und in Stunden oder Minuten statt in Tagen abgeschlossen werden können.