In der modernen Webanwendungssicherheit, Testen der dynamischen Anwendungssicherheit (DAST) spielt eine fundamentale Rolle. Im Gegensatz zu statischen Ansätzen, die den Quellcode im Ruhezustand analysieren, interagieren DAST-Tools mit einer Anwendung in ihrem laufenden Zustand und simulieren reale Angriffe von außen nach innen, um Laufzeitschwachstellen aufzudecken, die in Produktions- und CI/CD-Umgebungen am wichtigsten sind. Invicti+1

DAST ist unverzichtbar für Blackbox-Sicherheitstests: Es prüft laufende Webanwendungen und APIs ohne Zugriff auf den Quellcode und ist damit von unschätzbarem Wert für Penetrationstester, AppSec-Teams und DevSecOps-Workflows, die Sicherheit und Produktivität verbinden wollen. Jit

Im Folgenden finden Sie einen umfassenden Einblick auf Analystenebene in DastwerkzeugeSie erfahren, wie sie sich bewähren, wo sie sich auszeichnen und wo nicht, praktische Anwendungsbeispiele (einschließlich Code und CVE-Kontext) und wie sie gegebenenfalls in moderne Produktplattformen wie Penligent passen.

DAST verstehen: Warum es immer noch wichtig ist

Webanwendungen und APIs sind nach wie vor Top-Ziele für Angreifer, wie die OWASP Top 10 der Sicherheitsrisiken von Webanwendungen-eine weithin anerkannte Referenz für die häufigsten und gefährlichsten Fehler, die Online-Systeme plagen. OWASP

DAST-Tools eignen sich hervorragend zum Aufspüren von Schwachstellen wie:

- Fehler bei der Injektion (z.B. SQL Injection)

- Cross-Site Scripting (XSS)

- Mängel bei der Authentifizierung und Sitzungsverwaltung

- Fehlkonfigurationen und Offenlegung sensibler Daten

Diese stellen einige der wichtigsten Angriffsvektoren in der OWASP-Liste dar, und Tools, die sie dynamisch finden können, sind für sichere Pipelines und Laufzeitumgebungen unerlässlich. OWASP

Wie DAST funktioniert (Black-Box-Tests)

DAST-Tools arbeiten wie ein externer Benutzer oder Angreifer:

- Crawlen der Anwendung mittels Spidering oder API-Spezifikation (z. B. OpenAPI).

- Generieren und Senden von bösartigen oder missgestalteten Eingaben zu Endpunkten.

- Beobachten Sie Antworten und das Verhalten der Anwendung auf Anomalien, Fehlerzustände oder bestätigte Schwachstellen.

- Erzeugen Sie umsetzbare Ergebnisse mit Schweregrad, Kontext und Vorschlägen für Abhilfemaßnahmen.. explodiert.

Da diese Tests an einer Live-Version der Anwendung durchgeführt werden, ist DAST in einer einzigartigen Position, um Schwachstellen zu erkennen, die nur zur Laufzeit manifestieren-Logikfehler, Authentifizierungsprobleme und tiefere Kettenausnutzung.

Top Dastwerkzeuge in 2025/2026 (Analysten-Rating)

Hier ist ein datengestützter Vergleich der bekanntesten DAST-Tools, die für AppSec- und DevSecOps-Teams geeignet sind.

| Werkzeug | Stärken | Bester Anwendungsfall |

|---|---|---|

| Invicti DAST | Beweisbasiertes Scannen, wenig Fehlalarme, unternehmensgerechte Integration | Unternehmensweites, konformitätsorientiertes AppSec |

| Acunetix | Einfache Einrichtung, schnelle Scans, SMB-freundlich | Kleine bis mittelgroße Organisationen, die DAST einführen |

| OWASP ZAP | Kostenlos, quelloffen, erweiterbar | Gemeinschaftliche Tests und CI/CD-Automatisierung |

| StackHawk | CI/CD nativ, entwicklerzentriert | DevSecOps-Teams automatisieren die Sicherheit |

| Burp Suite Unternehmen | Reichhaltiges Plugin-Ökosystem, umfangreiche manuelle Tests | Penetrationstester |

| Rapid7 EinsichtAppSec | Cloud-gehostete Automatisierung, SIEM-Integration | Standardisiertes Schwachstellenmanagement |

Diese übersichtliche Liste spiegelt den aktuellen Markt für Dastwerkzeuge mit Funktionen, die von Open-Source-Community-Scannern bis hin zu unternehmensweiten Automatisierungssuiten reichen. Invicti+1

Schwachstellen mit hoher Auswirkung, die DAST erkennen kann (mit CVE-Beispielen)

Bei Live-Sicherheitstests hat DAST oft die Aufgabe, Klassen von Fehlern zu finden, die von Angreifern in freier Wildbahn ausgenutzt werden. Nachstehend finden Sie konkrete Beispiele für solche Schwachstellen:

CVE-2024-3495 - SQL-Einschleusung in WordPress-Plugin

Eine SQL-Einschleusung in die Land Staat Stadt Dropdown CF7 Plugin ermöglicht es nicht authentifizierten Angreifern, Datenbankabfragen zu manipulieren - ein klassisches Testziel für DAST-Scanner. 51CTO

CVE-2024-37843 - SQL-Einschleusung über GraphQL API

Craft CMS Versionen <= v3.7.31 erlaubten SQL Injection über einen GraphQL Endpunkt, eine Klasse von Fehlern, die DAST Tools, die GraphQL Scanning verstehen, dynamisch erkennen können. 51CTO

CVE-2024-5922 - Palo Alto Expedition Auth Bypass

Diese Schwachstelle ermöglichte es Angreifern, Authentifizierungsmechanismen zu umgehen, was von DAST-Workflows im Rahmen von Tests auf unbefugten Zugriff angezeigt wird. 51CTO

Jede dieser Schwachstellen fällt in Kategorien, die von der OWASP-Risikotaxonomie weitgehend abgedeckt werden (z. B. Injektion und nicht funktionierende Authentifizierung), so dass sie sich für eine dynamische Überprüfung eignen. OWASP

Praktische Anwendung: Code-Beispiele und Automatisierung von DAST-Scans

Im Folgenden finden Sie Beispiele dafür, wie DAST in Pipelines und Sanierungsworkflows automatisiert werden kann.

Beispiel: OWASP ZAP über CLI ausführen

bash

Einfacher DAST-Scan mit ZAP gegen einen Live-URLdocker run -t owasp/zap2docker-stable zap-baseline.py \\ -t \\ -r zap_report.html

Dieses Basisskript führt gängige dynamische Tests durch, protokolliert Berichte und gibt einen HTML-Bericht für die menschliche Sichtung aus.

Beispiel: API-Fuzzing mit StackHawk (Node.js)

yaml

stackhawk.yml - Integrationsbeispiel Anwendung: name: my-api base-url: "https://api.example.com" scannt:

- Typ: dast Regeln: default`

Die Integration dieser Konfiguration in CI (z. B. GitHub Actions oder GitLab CI) ermöglicht automatisierte API-Sicherheitsscans als Teil von Build-Validierungen.

Angriff & Verteidigung Beispiel 3: Umgehung der Authentifizierung durch Logikfehler (nur Laufzeit)

Angriffsszenario

Fehler in der Authentifizierungslogik sind mit statischer Analyse allein bekanntermaßen schwer zu erkennen. Viele von ihnen treten erst zur Laufzeit zutage, wenn bestimmte Anfragesequenzen oder Parameterkombinationen verwendet werden. DAST-Tools zeichnen sich hier durch die Beobachtung des tatsächlichen Authentifizierungsverhaltens anstelle von abgeleiteten Codepfaden aus.

Das folgende Beispiel demonstriert eine Umgehung der Authentifizierung durch unzureichendes Vertrauen in vom Kunden angegebene Parameter.

http

POST /api/login HTTP/1.1 Host: example.com Content-Type: application/json { "username": "attacker", "password": "ungültig", "isAdmin": true }

Wenn das Backend fälschlicherweise auf die isAdmin ohne serverseitige Autorisierungsprüfungen zu erzwingen, kann die Antwort trotz fehlgeschlagener Authentifizierung erhöhte Rechte gewähren.

Diese Kategorie von Emissionen entspricht den Fehlerhafte Authentifizierung und Zugangskontrolleund ähnliche Logikfehler sind bei realen Vorfällen aufgetreten, z. B. bei CVE-2024-5922, bei denen die Authentifizierungsprüfungen unter bestimmten Bedingungen umgangen werden können.

DAST-Tools können dies erkennen:

- Wiederholung von Authentifizierungsströmen mit geänderten Parametern

- Beobachtung von Privilegienänderungen in den Antworten

- Validierung von Sitzungszustandsübergängen über Anfragen hinweg

Verteidigungsstrategie

Die korrekte Abschwächung ist strenge serverseitige Durchsetzung der Authentifizierungs- und Autorisierungslogikund ignoriert dabei alle vom Kunden gesteuerten Privilegienindikatoren.

python

def login(request):

user = authenticate(request.json["username"], request.json["password"])

wenn nicht Benutzer:

return {"Fehler": "Unautorisiert"}, 401

# Die Berechtigung muss von der serverseitigen Identität abgeleitet werden, niemals von der Eingabe

is_admin = user.role == "admin"

return generate_session(user_id=user.id, is_admin=is_admin)

Aus einer defensiven AppSec-Perspektive veranschaulicht dieses Beispiel, warum Laufzeittests nach wie vor unverzichtbar sind: Logikfehler können nicht zuverlässig aufgedeckt werden, ohne die realen Ausführungspfade zu beobachten, und genau hier bieten DAST-Tools Abhilfe.

Angriff & Verteidigung Beispiel 4: API-Massenzuweisungsschwachstelle

Angriffsszenario

Schwachstellen durch Massenzuweisung treten auf, wenn APIs automatisch vom Benutzer bereitgestellte Eingaben an Backend-Objekte binden, ohne sie explizit zuzulassen. Dieses Muster ist besonders häufig in modernen REST- und GraphQL-APIs zu finden.

Beispiel für eine böswillige Anfrage:

http

PUT /api/users/123 HTTP/1.1 Host: api.example.com Content-Type: application/json { "email": "[email protected]", "role": "admin", "accountStatus": "active" }

Wenn das Backend alle Felder blind dem Benutzerobjekt zuordnet, kann ein Angreifer seine Privilegien ausweiten oder deaktivierte Konten reaktivieren.

Diese Schwachstellenklasse ist eng mit OWASP API Security Top 10 - Massenzuweisungund ist in mehreren schwerwiegenden Vorfällen aufgetreten, die Produktions-APIs betrafen.

Die DAST-Tools identifizieren dieses Problem durch:

- Injektion unerwarteter Objektfelder

- Vergleich zwischen autorisierten und nicht autorisierten Statusänderungen

- Erkennung von Privilegieneskalation durch Antwortverhalten

Da der Exploit die Beobachtung von Zustandsänderungen während der LaufzeitDie statischen Werkzeuge verfehlen sie oft völlig.

Verteidigungsstrategie

Die richtige Verteidigung ist explizite Auflistung der zulässigen Felder und strenge Schemavalidierung.

javascript

// Secure API update handler const allowedFields = ["email", "displayName"]; function updateUser(input, user) {const sanitized = {}; for (const field of allowedFields) {if (input[field] !== undefined) { sanitized[field] = input[field]; } } return user.update(sanitized); }

In ausgereiften DevSecOps-Pipelines stellt die Kombination von Schema-Validierung und automatisiertem DAST-Scanning sicher, dass privilegienbezogene Regressionen frühzeitig erkannt werden - bevor sie die Produktion erreichen.

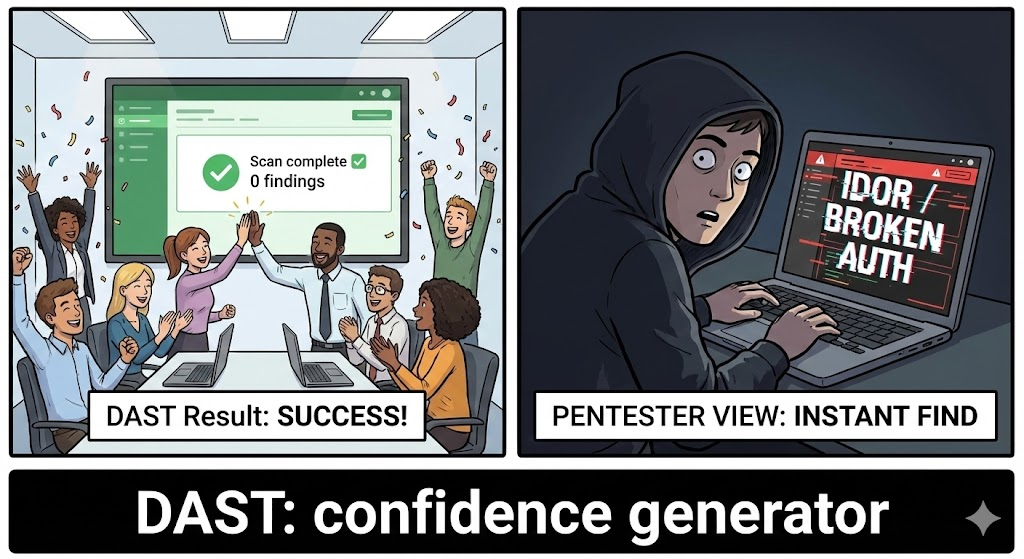

Beschränkungen und deren Abschwächung

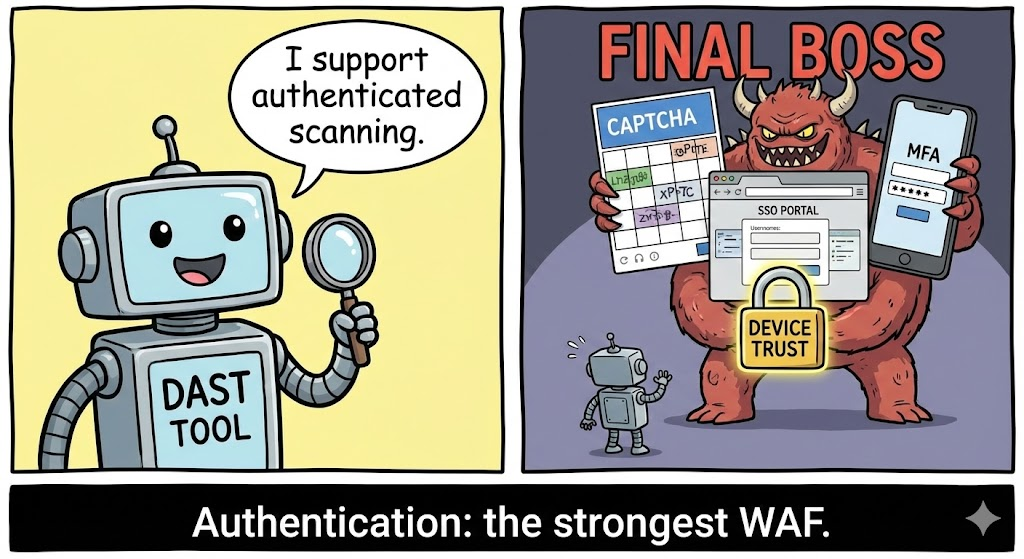

DAST ist zwar leistungsstark, hat aber auch seine Grenzen:

- Mangelnde Sichtbarkeit des internen Codes - DAST kann die fehlerhafte Codezeile nicht genau lokalisieren.

- Begrenzter Kontext für logische Fehler sofern sie nicht durch Skripting oder KI-Funktionen erweitert werden.

- Einschränkungen beim Crawling mit modernen SPAs und AJAX-Workflows.

Um diese Lücken zu schließen, wird DAST mit SAST, IAST und Software Composition Analysis (SCA) kombiniert, um eine umfassende AST-Abdeckung zu erreichen. Penligent (https://penligent.ai/) ist ein Beispiel für eine Plattform, die darauf abzielt, mehrere Testparadigmen (dynamische, statische und KI-gestützte Erkundung) zu integrieren, um einen einheitlichen Schwachstellenkontext und eine einheitliche Priorisierung zu präsentieren. Diese ganzheitliche Sichtweise unterstützt sowohl automatische Scans als auch menschengesteuerte Analysen. (Hinweis: Überprüfen Sie die genauen Integrationsdetails anhand der Penligent-Dokumentation).

Integration von Dastwerkzeuge mit modernen DevSecOps-Workflows

Sicherheit ist am effektivsten, wenn sie in den Entwicklungszyklus eingebettet ist:

- DAST frühzeitig in Staging-Umgebungen einsetzen zur Erkennung von Laufzeitfehlern ohne Produktionsrisiko.

- Automatisieren Sie Scans mit CI/CD-Auslösern bei Pull-Requests oder nächtlichen Läufen.

- Nutzung von API-Spezifikationen (OpenAPI/Swagger) zur Erweiterung der Abdeckung.

- Automatische Weiterleitung von Ausgaben an Issue Tracker für schnelle Sanierungsschleifen.

Schlussfolgerung: Die Entwicklung von Dastwerkzeuge für die heutige Sicherheitslandschaft

Das dynamische Testen der Anwendungssicherheit ist nach wie vor ein Eckpfeiler jeder soliden Sicherheitsvorkehrung. Mit modernen Angriffsflächen - von SPAs bis zu GraphQL-APIs - kombiniert Dastwerkzeuge mit kontextbezogenem Scannen und KI-gesteuerter Priorisierung ist unerlässlich. Die besten Tools entwickeln sich mit Funktionen weiter, die Fehlalarme reduzieren, sich in DevOps-Pipelines integrieren lassen und entwicklerfreundliche Erkenntnisse liefern. Jit

Da App-Architekturen immer komplexer werden, sollten Sicherheitsingenieure DAST nicht als eigenständige Checkbox betrachten, sondern als Teil einer mehrschichtigen Verteidigungsstrategie, die mit statischer Analyse, Einblicken in die Zusammensetzung und Laufzeitüberwachung kombiniert wird, um widerstandsfähige Anwendungen zu erstellen.