Der gläserne Boden der KI-Infrastruktur: Eine forensische Tiefenanalyse von CVE-2025-66566

Im Zuge des rasanten Aufstiegs der generativen KI hat die Sicherheitsgemeinschaft eine Art Tunnelblick entwickelt. Wir haben den größten Teil der letzten drei Jahre damit verbracht, uns mit Prompt Injection, Model Inversion und Weight Poisoning zu beschäftigen - Angriffe, die auf das "Gehirn" der KI abzielen. Wie auch immer, CVE-2025-66566eine kritische Schwachstelle, die in diesem Quartal bekannt wurde, erinnert uns eindringlich daran, dass der "Körper" unserer KI-Infrastruktur - die langweiligen, durchsatzstarken Datenleitungen - von innen heraus verrottet.

Für den Hardcore-KI-Sicherheitsingenieur, CVE-2025-66566 ist nicht nur ein Bibliotheks-Patch, sondern ein Systemfehler in der Art und Weise, wie High-Performance-Computing (HPC) der Latenz den Vorrang vor der Speichersicherheit einräumt. Dieser Artikel bietet eine umfassende technische Aufschlüsselung der Schwachstelle, ihre spezifischen Auswirkungen auf RAG-Architekturen (Retrieval-Augmented Generation) und wie intelligente automatische Abwehrsysteme wie Penligent.ai sind für das Überleben unverzichtbar geworden.

Anatomie eines Lecks: Dekonstruktion von CVE-2025-66566

Um den Ernst der Lage zu verstehen CVE-2025-66566müssen wir unter die Abstraktionsschichten von Python und PyTorch blicken, hinunter zu den Byte-Shuffling-Mechanismen der JVM- und C++-Interop-Schichten, die Big Data-Engines antreiben.

Die Schwachstelle befindet sich in den Bibliotheken für die Hochleistungskomprimierung (insbesondere in der lz4-java Implementierungen, die häufig in Datenökosystem-Tools gebündelt sind), die zur Optimierung des Netzwerkverkehrs und der Festplatten-E/A verwendet werden. In dem Bemühen, den CPU-Overhead der Garbage Collection (GC) und der Speicherzuweisung zu vermeiden, nutzen diese Bibliotheken aggressiv die Puffer Recycling und Off-Heap-Speicher (DirectByteBuffers).

Der "Dirty-Buffer"-Mechanismus

Die Schwachstelle ist eine Wettlaufbedingung zwischen der Datengültigkeit und der Logik der Pufferwiederverwendung. Wenn ein System mit hohem Durchsatz - z. B. ein Kafka-Broker oder ein Vector Database Ingestion Node - einen Strom komprimierter Datensätze verarbeitet, weist es einen wiederverwendbaren "Slab" an Speicher zu.

In einer sicheren Implementierung wird diese Platte auf Null gesetzt (0x00), bevor neue Daten geschrieben werden. Allerdings, CVE-2025-66566 nutzt einen Logikfehler in der safeDecompressor Methode, bei der die outputLength Prüfung erzwingt keinen sauberen Zustand für die Restbetrag des Puffers.

Betrachten Sie die folgende vereinfachte Aufschlüsselung der gefährdeten Logik:

Java

`// Konzeptionelle Darstellung der Sicherheitslücke CVE-2025-66566 public class VulnerableDecompressor { // Ein persistenter, thread-lokaler Puffer, der wiederverwendet wird, um den GC-Druck zu verringern private byte[] sharedBuffer = new byte[1024 * 1024]; // 1MB Puffer

public byte[] decompress(byte[] compressedInput) {

// Schritt 1: Daten in den gemeinsamen Puffer dekomprimieren

// VULNERABILITÄT: Die Bibliothek geht davon aus, dass der Aufrufer nur

// bis zu 'bytesWritten' liest und die im Puffer verbleibenden unsauberen Daten ignoriert.

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer);

// Schritt 2: Das System gibt eine Ansicht des Puffers zurück

// Wenn die nachgeschaltete Anwendung (z. B. ein Suchindexierer) über

// 'bytesWritten' aufgrund eines separaten Fehlers bei der Längenberechnung,

// oder wenn der Puffer vollständig serialisiert wird, tritt das LEAK auf.

return Arrays.copyOfRange(sharedBuffer, 0, bytesWritten);

// Hinweis: In vielen Zero-Copy-Frameworks (Netty/Spark) wird die Kopie übersprungen,

// die rohe 'sharedBuffer'-Referenz nachgelagert übergeben.

}

}`

Wenn Transaktion A dekomprimiert eine sensible Eingabeaufforderung, die die SSN eines Benutzers enthält (die Bytes 0-500 belegt), und anschließend Transaktion B (ein Angreifer) sendet eine winzige Nutzlast, die nur die Bytes 0-10 belegt, die Bytes 11-500 des Puffers noch die SSN aus Transaktion A enthalten.

Ein Angreifer kann dies ausnutzen, indem er "Mikro-Payloads" sendet, d. h. komprimierte Pakete, die sich auf eine sehr geringe Größe ausdehnen und so den Rest des Speichers Stück für Stück "abschaben".

Die Vektordatenbank-Krise: Warum KI das primäre Ziel ist

Warum ist CVE-2025-66566 eine KI-Sicherheitskrise und nicht nur ein allgemeines Backend-Problem? Die Antwort liegt in der Architektur moderner KI-Stacks, insbesondere RAG (Retrieval-Augmented Generation).

RAG-Systeme stützen sich stark auf Vektordatenbanken (wie Milvus, Weaviate oder Elasticsearch) und Feature Stores. Diese Systeme sind für eine Sache konzipiert: Extreme Geschwindigkeit. Um Einbettungen innerhalb einer Millisekunde abrufen zu können, setzen sie fast ausschließlich auf Memory-Mapped-Dateien und aggressive Kompression.

Das "Geist in der Einbettung"-Szenario

Stellen Sie sich ein Szenario in einer mandantenfähigen SaaS-Plattform vor, die Wissensdatenbanken von Unternehmen hostet:

- Das Opfer: Ein Gesundheitsdienstleister lädt ein PDF mit einer Patientendiagnose hoch. Das Einbettungsmodell wandelt diese in einen Vektor um und speichert die Rohtext-Metadaten in der Vector DB, komprimiert über LZ4.

- Die Verwundbarkeit: Die Vector DB verwendet einen Thread-Pool für die Datenaufnahme. Der Worker-Thread, der die Gesundheitsdaten verarbeitet, verwendet einen 4MB-Puffer.

- Der Angreifer: Ein böswilliger Tenant auf demselben gemeinsam genutzten Cluster sendet einen hochfrequenten Strom von "nop" (no-operation) Insert-Anfragen oder missgestaltete Abfragen, die darauf abzielen, Komprimierungsfehler oder partielle Schreibvorgänge auszulösen.

- Die Exfiltration: Aufgrund von CVE-2025-66566Die Antwort der Vector DB an den Angreifer (z. B. ein Fehlerprotokoll oder eine Abfragebestätigung) enthält versehentlich einen "Speicherauszug", der der eigentlichen Antwort folgt.

- Die Auswirkungen: Der Angreifer erhält eine hexadezimale Zeichenfolge, die, wenn sie entschlüsselt wird, Fragmente der Patientendiagnose aus der vorherigen Operation des Opfers enthält.

Tabelle: Gefährdete Infrastruktur

| Komponente | Rolle im AI-Stack | CVE-2025-66566 Ausnutzungsrisiko | Ebene der Auswirkungen |

|---|---|---|---|

| Apache Spark | Datenverarbeitung / ETL | Shuffle-Dateien (Zwischendaten) enthalten oft personenbezogene Daten und sind komprimiert. | Kritisch (Massiver Datenabzug) |

| Kafka / Pulsar | Kontext-Streaming in Echtzeit | Themenprotokolle nutzen LZ4; Verbraucher können "dirty bytes" von Brokern lesen. | Hoch (Stream Hijacking) |

| Vektor-DBs | Langzeitgedächtnis für LLMs | Indexerstellungsprozesse verwenden Puffer in aggressiver Weise wieder. | Kritisch (Mieterübergreifendes Leck) |

| Modell Servieren | Inferenz-API | Komprimierung der HTTP-Nutzdaten (Anfrage/Antwort). | Mittel (Sitzung Bleed) |

Das Scheitern der statischen Analyse (SAST)

Einer der frustrierendsten Aspekte der CVE-2025-66566 für Sicherheitsingenieure ist die Unsichtbarkeit der Schwachstelle für herkömmliche Werkzeuge.

Standard-SAST-Tools (Static Application Security Testing) scannen den Quellcode nach bekannten schädlichen Mustern (z. B. SQL-Injection, hartcodierte Schlüssel). Allerdings, CVE-2025-66566 ist kein Syntaxfehler. Es handelt sich um einen Fehler in der Zustandsverwaltung, der tief in einer transitiven Abhängigkeit vergraben ist (eine Bibliothek wird von einer Bibliothek verwendet, die von Ihrem Framework genutzt wird).

Außerdem können SCA-Tools (Software Composition Analysis) zwar die Bibliotheksversion angeben, aber sie können nicht sagen, ob die anfälliger Codepfad in Ihrer spezifischen Konfiguration tatsächlich erreichbar ist. Sie könnten die Bibliothek patchen, aber wenn Ihre JVM-Konfiguration einen anderen Speicherallokator erzwingt, könnten Sie immer noch gefährdet sein - oder umgekehrt, Sie könnten ein System in Panik patchen, das die verwundbare Bibliothek gar nicht verwendet. safeDecompressor Methode.

Wir brauchen einen Paradigmenwechsel vom "Scannen des Codes" zum "Testen des Verhaltens".

Intelligente Penetrationstests: Der neue Standard

Dies ist der Punkt, an dem das Konzept der Intelligente Penetrationstests wird nicht nur zu einem Luxus, sondern zu einer Voraussetzung für die Sicherheit von MLOps. Wir können uns nicht mehr auf menschliche Pentester verlassen, die jede Puffergrenze in einem verteilten Cluster manuell überprüfen, noch können wir uns auf dumme Fuzzers verlassen, die einfach zufälligen Müll auf eine API werfen.

Wir brauchen Agenten, die die Semantik der Anwendung.

Überbrückung der Kluft mit Penligent.ai

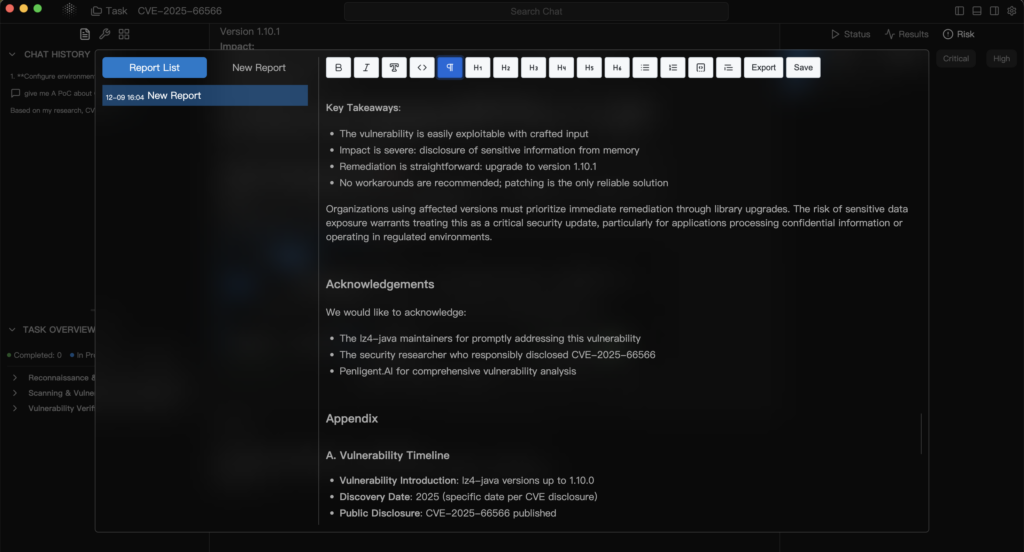

Im Zusammenhang mit komplexen logischen Fehlern wie CVE-2025-66566Plattformen wie Penligent.ai stellen die nächste Evolution der offensiven Sicherheit dar. Penligent "scannt" nicht nur, sondern fungiert als autonomer KI-Red-Teamer.

Wie würde ein intelligenter Agent vorgehen CVE-2025-66566 anders?

- Kontextabhängiges Fuzzing: Anstatt zufällige Bytes zu senden, versteht die Penligent-Engine das LZ4-Framing-Protokoll. Sie kann absichtlich gültige Frames konstruieren, die auf bestimmte Längen dekomprimiert werden, die mathematisch berechnet werden, um die "Dirty-Buffer"-Lesefähigkeit auszulösen. Sie zielt auf die Logik der Komprimierung, nicht nur des Parsers.

- Differential Response Analysis: Einem menschlichen Analysten könnte entgehen, dass eine 500-Byte-Fehlerantwort am Ende 50 Byte Zufallsrauschen enthält. Die KI von Penligent analysiert die Entropie der Antwort. Sie erkennt, dass das "Rauschen" die statistische Struktur von englischem Text oder JSON hat und weist es sofort als potenzielles Speicherleck aus (Memory Scraping).

- Graphische Darstellung der Lieferkette: Penligent bildet die Laufzeitausführung Ihres KI-Stacks ab. Es stellt fest, dass Sie während der Ausführung

My-AI-App v1.0die zugrunde liegendekafka-clientsBibliothek ruft den anfälligen nativen Codepfad vonlz4-javaund erstellt einen nach Prioritäten geordneten Sanierungsplan.

Durch die Integration von Penligent.ai in die CI/CD-Pipeline zu integrieren, gehen Unternehmen von "Patching on Tuesdays" zu "Continuous Verification" über. Die Plattform prüft, ob der Exploit möglich ist in Ihrer spezifischen Umgebungund spart so Hunderte von Stunden an Triagezeit.

Abhilfemaßnahmen und Härtungsstrategien

Wenn Sie festgestellt haben, dass Ihre Infrastruktur anfällig ist für CVE-2025-66566ist sofortiges Handeln erforderlich. In komplexen, schattierten JAR-Umgebungen reicht es jedoch oft nicht aus, einfach nur "die Version zu erhöhen".

Der Patch (und die Überprüfung)

Die primäre Lösung besteht darin, die betroffenen LZ4-Bibliotheken zu aktualisieren (normalerweise auf die Versionen 1.10.x oder höher, abhängig von der Version des Herstellers).

- Aktion: ausführen.

mvn abhängigkeit:baum -Dverboseodergradle dependencyInsightzu finden jede Instanz. - Warnung: Viele Big-Data-Frameworks "beschatten" (bündeln/umbenennen) Abhängigkeiten. Sie könnten ein verwundbares LZ4 in einer

spark-core.jardie Standard-Scanner übersehen.

Laufzeitminderung: Null-Füllung

Wenn Sie nicht sofort patchen können (z. B. wenn Sie einen älteren Hadoop-Cluster betreiben), müssen Sie die Speicherhygiene auf der Anwendungsebene durchsetzen.

- Code-Änderung: Umhüllen Sie Ihre Dekompressionslogik. Bevor Sie einen Puffer an den Dekomprimierer übergeben, erzwingen Sie eine

Arrays.fill(buffer, (byte)0). - Leistungskosten: Dies führt zu einem CPU-Overhead von 5-15% auf den Ingestion-Knoten, neutralisiert aber das Risiko eines Datenlecks vollständig.

Netzwerksegmentierung (Der Zero-Trust-Ansatz)

Nehmen Sie an, dass ein Speicherleck vorliegt. Stellen Sie sicher, dass das Leck den Explosionsradius nicht verlassen kann.

- Isolieren Sie Vector DBs in einer VPC, die über kein Austritt zum öffentlichen Internet.

- Implementierung von strengem mTLS (Mutual TLS) zwischen den Diensten. Selbst wenn ein Angreifer ein Web-Frontend kompromittiert, sollte er nicht in der Lage sein, beliebige Rohbytes an die interne Speicherschicht zu senden.

Kontinuierliche Überwachung mit eBPF

Erfahrene Sicherheitsteams sollten eBPF-Sonden (Extended Berkeley Packet Filter) einsetzen, um Speicherzugriffsmuster zu überwachen. Tools, die auf der Kernel-Ebene nach "Out-of-bounds"-Lesevorgängen suchen, können oft das Verhalten eines Exploits erkennen, der auf Folgendes abzielt CVE-2025-66566 bevor die Daten den Server tatsächlich verlassen.

Schlussfolgerung: Die Ära der zerbrechlichen Giganten

Die Offenlegung von CVE-2025-66566 ist ein entscheidender Moment für die KI-Sicherheit. Er nimmt den Glanz von Large Language Models weg und offenbart das fragile, jahrzehntealte Gerüst, das sie unterstützt. Da wir Systeme bauen, die Billionen von Token verarbeiten und Petabytes von Vektoren speichern, skalieren die Auswirkungen eines einzigen "Pufferüberlaufs" oder "Speicherlecks" proportional.

Für den Sicherheitsingenieur ist die Lektion klar: Die Modelle sind nur so sicher wie die Leitungen, die sie speisen. Wir müssen eine strenge Codesignierung, speichersichere Sprachen (wenn möglich von C++/Java JNI auf Rust umstellen) und vor allem intelligente, automatisierte Validierungswerkzeuge wie Sträflich die schneller denken können als die Angreifer.

Sichern Sie Ihre Infrastruktur. Überprüfen Sie Ihre Abhängigkeiten. Und vertrauen Sie niemals einem Puffer, den Sie nicht selbst gelöscht haben.

Verwandte hochrangige Ressourcen: