Einleitung: Der Paradigmenwechsel und sein Preis

Die Entwicklung der modernen Webentwicklung war ein Wettlauf in Richtung Nahtlosigkeit. Die Einführung des App Routers in Next.js 13+, angetrieben durch React Server Components (RSC), versprach eine Welt, in der die Grenze zwischen Client und Server nicht mehr existiert. Entwickler konnten Datenbankabfragen direkt von UI-Komponenten aus aufrufen, und das Framework übernahm die schwere Arbeit.

Allerdings, CVE-2025-66478 ist als brutale Realitätsprüfung angekommen. Bewertet mit einem kritischen CVSS-Score von 10.0Diese Schwachstelle bei der Remote Code Execution (RCE) ist nicht nur ein Codierungsfehler, sondern stellt einen grundlegenden Vertrauensbruch in die Serialisierungsschicht dar, die das moderne Web betreibt.

Für Hardcore-Sicherheitsingenieure ist diese Schwachstelle von Bedeutung, weil sie das Standardmodell der Web-Sicherheit umgeht. Es handelt sich weder um eine SQL-Injection, die durch eine schlechte String-Verkettung verursacht wird, noch um ein einfaches XSS. Es handelt sich um einen Logikfehler tief in der React Flight Protokoll-die binäre Sprache, in der Server und Clients miteinander kommunizieren.

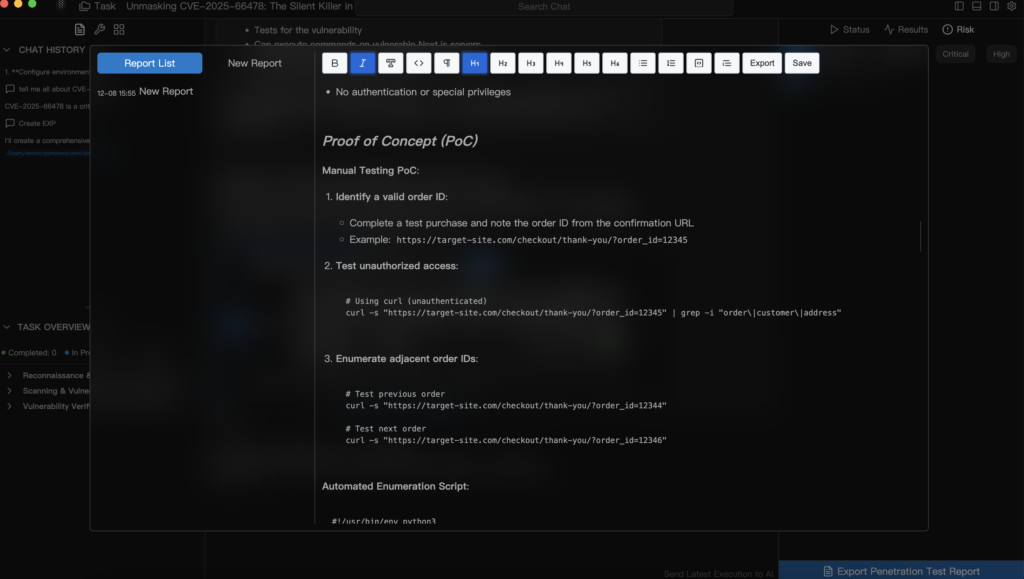

In diesem Deep Dive werden wir die Architektur dieser Schwachstelle dekonstruieren, die spezifischen Deserialisierungsmechanismen analysieren, die einen unauthentifizierten RCE ermöglichen, und untersuchen, warum KI-gesteuerte Penetrationstest-Plattformen wie Penligent sind die einzigen Werkzeuge, die in der Lage sind, diese komplexen Logikfehler systematisch zu erkennen, bevor es der Gegner tut.

Die Architektur der Ungewissheit: Die RSC-Flucht verstehen

Um CVE-2025-66478 auszunutzen, muss man zunächst das proprietäre Protokoll verstehen, das Next.js verwendet. Wenn ein Benutzer mit einer Server-Aktion interagiert (z. B. beim Absenden eines Formulars), sendet der Browser keine Standard-JSON-Nutzdaten. Stattdessen sendet er einen serialisierten Stream, der für den Hydrierungsprozess von React optimiert ist.

Dieses Format, das als "Flight"-Protokoll bekannt ist, sieht im HTTP-Rohtext etwa so aus:

Klartext

0:["$@1",["$@2",null]] 1:I{"id":"./src/actions/user.js", "chunks":["client-chunk-123"], "name": "updateUser", "async":true} 2:{"name": "John Doe", "email": "[email protected]"}

Die Vertrauensfalle

Die Sicherheitslücke besteht, weil der serverseitige Deserialisierer zu eifrig agiert. In betroffenen Versionen von Next.js (15.x vor 15.1.9 und 16.x vor 16.0.7) versucht das Framework, den in dieser Nutzlast definierten Komponentenbaum zu rekonstruieren vor die strikte Überprüfung, ob der anfragende Benutzer die Berechtigung hat, diese spezifischen Module zu instanziieren.

Next.js ermöglicht es dem Client, Verweise auf serverseitige Module zu übergeben. Damit soll der Server in die Lage versetzt werden, bestimmte, vom Entwickler definierte Aktionen auszuführen. Die Schwachstelle ist jedoch, dass ein Angreifer diese Referenzen manipulieren kann. Anstatt auf die beabsichtigten Module zu verweisen ./src/actions/user.jsEine manipulierte Nutzlast kann auf interne Node.js-Built-Ins oder Prototyp-Verschmutzungs-Gadgets verweisen, die im globalen Bereich verfügbar sind.

Wenn der Server diesen bösartigen Stream deserialisiert, liest er nicht nur Daten, sondern führt Code aus um den Zustand des Objekts wiederherzustellen. Wenn die Wiederherstellung des Zustands einen Funktionsaufruf beinhaltet (z. B. einen Getter oder einen Konstruktor), kann der Angreifer sofort Code ausführen - oft bevor eine Authentifizierungs-Middleware (wie NextAuth.js) die Anfrage-Header vollständig verarbeitet hat.

Die Kill Chain des Angreifers: Von der Aufklärung zum Beschuss

Für einen Sicherheitsingenieur, der mit der Verteidigung einer Next.js-Anwendung beauftragt ist, ist es entscheidend, den Arbeitsablauf des Angreifers zu verstehen. Das Ausnutzen von CVE-2025-66478 ist nicht so einfach wie das Ausführen eines Skripts; es erfordert ein ausgefeiltes Verständnis der Build-Artefakte des Ziels.

Phase 1: Passive Erkundung und Fingerabdrücke

Der Angreifer vergewissert sich zunächst, dass auf dem Ziel eine anfällige Version von Next.js läuft. Dies geschieht auf triviale Weise durch die Untersuchung der HTTP-Header (X-Powered-By: Next.js) oder die Analyse der Struktur der _next/static/ Verzeichnis.

Phase 2: Die "Aktions-ID"-Ernte

Dies ist der technisch anspruchsvollste Teil für manuelle Angreifer. Next.js verschleiert Server-Aktionen mit kryptografischen Hashes (z. B., a9fa42b4...), um die Bündelgröße zu minimieren. Ohne den korrekten Hash wird der Server die Anfrage ignorieren.

Angreifer skripten die Extraktion dieser Hashes, indem sie die clientseitigen JavaScript-Bündel (Webpack-Blöcke) analysieren. Sie suchen nach dem registerServerReference Aufrufen innerhalb des verkleinerten Codes:

JavaScript

// Minimierter Client-Codeausschnitt ...registerServerReference(a, "a9fa42b4c7d1",null)...

Durch das Auslesen dieser IDs erstellt der Angreifer eine Karte mit gültigen Einstiegspunkten in die Serverlogik.

Phase 3: Konstruktion der Nutzlast (die "React2Shell"-Technik)

Sobald ein gültiger Einstiegspunkt gefunden ist, konstruiert der Angreifer die "React2Shell"-Nutzlast. Sie erstellen eine POST Anfrage mit einer Inhalt-Typ von text/x-komponente (oder ähnlich, je nach Version).

Der Body ist eine rekursive Objektstruktur, die dazu dient, das Deserialisierungs-Gadget auszulösen.

- Ziel:

child_process.execoderfs.writeFileSync. - Mechanismus: Die Nutzlast definiert eine Modulreferenz, die auf diese Systembibliotheken verweist.

- Auslöser: Nach dem Parsen versucht der Server, das Modul "aufzulösen".

Phase 4: Ausführung und Exfiltration

Der Server parst den Stream. Das bösartige Objekt wird instanziiert. Der Befehl whoami läuft. Da dies außerhalb der Bandbreite geschieht (die HTTP-Antwort könnte abstürzen oder einen Fehler zurückgeben), verwenden versierte Angreifer OOB-Techniken (Out-of-Band) und zwingen den Server, eine DNS-Anfrage an eine kontrollierte Domäne zu stellen (z. B., ping angreifer.de), um den RCE zu bestätigen.

Warum veraltete Sicherheitstools blind sind

Nach dem Auftreten von CVE-2025-66478 haben viele Unternehmen ihre Perimeter mit herkömmlichen DAST-Tools (Dynamic Application Security Testing) gescannt und erhielten ein gutes Zeugnis. Sie hatten Unrecht.

Herkömmliche Scanner (wie OWASP ZAP, Burp Suite Pro Standard-Scans oder Nessus) versagen hier aus fundamentalen Gründen:

- Unkenntnis des Protokolls: Standard-Scanner behandeln den Flight-Protokollkörper als undurchsichtigen Text. Sie versuchen, SQL-Anführungszeichen zu injizieren (

' OR 1=1) oder XSS-Tags. Next.js weist diese einfach als missgebildete Binärströme zurück. Der Scanner sieht einen 500-Fehler und geht von "sicher" aus, während die Sicherheitslücke unberührt bleibt. - Kontextblindheit: Ein Legacy-Scanner weiß nicht, wie er Webpack-Chunks scrapen kann, um die Action IDs zu finden. Er kann einen 12-stelligen alphanumerischen Hash nicht "erraten". Ohne die ID ist die Tür verschlossen, und der Scanner erreicht nicht einmal den anfälligen Codepfad.

- WAF-Umgehung: Da die Payload-Struktur legitime React-Komponentendaten nachahmt, haben signaturbasierte WAFs Schwierigkeiten, zwischen der Eingabe eines komplexen Benutzerformulars und einem serialisierten RCE-Exploit zu unterscheiden.

Diese Erkennungslücke verdeutlicht einen entscheidenden Bedarf der Branche: Wir können Probleme der GenAI-Ära nicht mit Web 2.0-Tools lösen.

Der KI-Vorteil: Wie Penligent das Logikrätsel löst

Dies ist der Punkt, an dem das Sicherheitsparadigma von "Scanning" zu "Agentic Penetration Testing" wechselt. Unter Penligent.aiWir haben unsere Plattform so konzipiert, dass sie wie ein menschlicher Hacker denkt, aber mit Maschinengeschwindigkeit arbeitet.

Wenn Penligent eine Next.js-Anwendung analysiert, verwendet es ein spezielles RSC-Agent. Hier ist der Unterschied zu einem Standard-Scanner:

1. Intelligentes Asset-Parsing (Source Map Analysis)

Anstelle von blindem Fuzzing laden die Penligent-Agenten die clientseitigen Build-Artefakte herunter und analysieren sie. Die KI analysiert den abstrakten Syntaxbaum (AST) des verkleinerten JavaScript, um Folgendes zu identifizieren server$referenz Markierungen. Es rekonstruiert effektiv die Karte jeder serverseitigen Funktion, die dem Internet ausgesetzt ist, und erstellt so eine umfassende Angriffsflächenkarte, die kein Regex-Skript erreichen kann.

2. Kontextabhängige Generierung von Nutzdaten

Penligent versteht die Grammatik des React Flight-Protokolls. Es sendet keinen zufälligen Müll. Es konstruiert syntaktisch perfekte Flight-Anfragen, die die bösartige Nutzlast tief in gültige Strukturen eingebettet enthalten.

Beispiel-Szenario: Penligent identifiziert eine Aktion "Profil aktualisieren". Es behält die gültigen Benutzer-ID- und E-Mail-Felder bei, fügt aber ein Prototyp-Verschmutzungs-Gadget in das verschachtelte "preferences"-Objekt ein. Der Server akzeptiert die Struktur als gültig, stößt die Deserialisierung an und Penligent erfasst die resultierende Anomalie.

3. Logische Verifizierung vs. Crash Detection

Ein menschlicher Pentester weiß, dass ein 500-Fehler nicht immer eine Schwachstelle darstellt und ein 200-OK nicht immer sicher ist. Penligent analysiert die Verhalten Antwort. Erhöht sich die Latenzzeit der Anfrage um 500 ms, nachdem ein Zeitverzögerungsbefehl eingegeben wurde, schließt Penligent auf ein erfolgreiches RCE, selbst wenn der HTTP-Antwortkörper leer ist.

Diese Fähigkeit-Automatisierte logische Schlussfolgerungen-ist das, was Penligent von den lauten Scannern des letzten Jahrzehnts unterscheidet. Es bietet die Tiefe einer manuellen Prüfung mit der Skalierbarkeit von SaaS.

Behebung und Härtung: Verteidigung mit Tiefgang

Der Einsatz von Tools wie Penligent hilft Ihnen zwar, die Schwachstelle zu finden, aber die Behebung erfordert einen mehrschichtigen Ansatz.

Unmittelbare Abhilfe: Der Patch

Die primäre Lösung besteht darin, Next.js sofort zu aktualisieren.

- Behobene Versionen:

v15.1.9+,v16.0.7+. - Mechanismus: Diese Versionen führen eine strenge Zulässigkeitsliste für serialisierbare Typen ein und bereinigen Modulreferenzen während der Hydrierungsphase, wodurch die Instanziierung beliebiger Systemmodule verhindert wird.

Sekundäre Verteidigung: Laufzeit-Härtung

Verlassen Sie sich nicht nur auf den Framework-Patch. Gehen Sie davon aus, dass der nächste 0-Day vor der Tür steht.

- Least Privilege: Stellen Sie sicher, dass der Node.js-Prozess, auf dem Next.js läuft, eingeschränkte Berechtigungen hat. Er sollte keinen Root-Zugriff haben und nicht in das Dateisystem schreiben können (außer in bestimmte temporäre Verzeichnisse).

- Netzsegmentierung: Schränken Sie ausgehende Verbindungen ein. Wenn Ihr Next.js-Server PWNED erhält, sollte er nicht in der Lage sein, eine Reverse-Shell-Verbindung zu einer externen IP zu initiieren.

- Deaktivieren Sie Source Maps in der Produktion: Sicherheit durch Unklarheit ist zwar keine Strategie, aber durch die Deaktivierung der öffentlichen Source-Maps wird es für Angreifer (und automatisierte Bots) erheblich schwieriger, Ihre Server Action IDs zuzuordnen.

Erweiterte Konfiguration

Wenn Sie das Upgrade nicht sofort durchführen können, können Sie die Server-Aktionen in Ihrem System vorübergehend deaktivieren. next.config.jsobwohl dies wahrscheinlich die Funktionalität der Anwendung beeinträchtigen wird:

JavaScript

module.exports = { experimental: { serverActions: false, // Not-Aus-Schalter }, }

Schlussfolgerung: Die Zukunft von KI und Sicherheit

CVE-2025-66478 ist ein Wendepunkt in der JavaScript-Sicherheit. Sie zeigt, dass wir, wenn wir die Komplexität des Servers abstrahieren, neue undurchsichtige Schichten einführen, in denen sich Schwachstellen verstecken können.

Die Komplexität von Protokollen wie React Flight übersteigt die kognitive Belastung, die allein durch eine manuelle Codeüberprüfung bewältigt werden kann, und sie übersteigt mit Sicherheit die Möglichkeiten herkömmlicher Regex-basierter Scanner. Die Zukunft der Anwendungssicherheit liegt in Agentische KI-Systeme, die in der Lage sind, die Architektur zu verstehen, Code zu lesen und selbständig komplexe Teststrategien zu formulieren.

Tools wie Sträflich identifizieren nicht nur Fehler, sondern überprüfen auch die Integrität der Logik Ihrer Anwendung. In einer Zeit, in der ein einziger Deserialisierungsfehler zu einem vollständigen Einbruch führen kann, ist ein KI-Partner, der rund um die Uhr arbeitet, um Ihre Verteidigungsmaßnahmen zu prüfen, kein Luxus mehr, sondern eine Notwendigkeit.

Nächste Schritte:

Warten Sie nicht auf den Einbruch. Prüfen Sie Ihre Next.js-Version noch heute. Wenn Sie kritische Infrastrukturen verwalten, sollten Sie einen automatisierten, agentenbasierten Penetrationstest in Erwägung ziehen, um Ihre Gefährdung durch CVE-2025-66478 und andere logikbasierte Schwachstellen zu überprüfen.