Einführung

Im Bereich der Cybersicherheit, brachiale Gewalt bezieht sich auf einen methodischen, erschöpfenden Versuch, Anmeldedaten oder kryptografische Schlüssel zu erraten, bis er erfolgreich ist. Es handelt sich um eine grundlegende Technik für Red-Team-Operationen, Penetrationstests und Übungen zur Wiederherstellung von Passwörtern. Bei Brute Force geht es nicht um "Hacking-Magie", sondern um die Operationalisierung von Beharrlichkeit und systematischer Suche innerhalb definierter Grenzen. Von Wörterbuchangriffen bis hin zu hybriden Ansätzen, bei denen KI zum Einsatz kommt, zeigt Brute-Force, wie iterative Berechnungen menschliche und systemtechnische Abwehrmechanismen überwinden können.

Auch im Zeitalter der Automatisierung und KI bleibt Brute-Force relevant. Sie vermittelt Ingenieuren Kenntnisse über die Angriffsfläche, die Wirksamkeit von Kennwortrichtlinien und Mechanismen zur Ratenbegrenzung. Darüber hinaus bauen moderne KI-gesteuerte Sicherheitsplattformen auf diesen Techniken auf und orchestrieren Angriffe in einer kontrollierten, überprüfbaren und reproduzierbaren Weise.

Warum Brute Force wichtig ist

Brute Force dient sowohl als praktisches Testwerkzeug als auch als konzeptioneller Maßstab. Es zeigt Schwachstellen bei der Authentifizierung auf, misst die Entropie von Passwortrichtlinien und validiert defensive Kontrollen wie die Ratenbegrenzung, MFAund Verriegelungsmechanismen.

Wichtige Dimensionen der Relevanz:

- Validierung von Sicherheitskontrollen - Bestätigt, ob die Verteidigungsmaßnahmen erschöpfenden Angriffsversuchen standhalten.

- AI Trainingsgelände - Liefert empirische Daten für KI-gesteuerte Penetrationstest-Agenten.

- Rot-Blaue Teamausrichtung - Verknüpft das Verständnis von Offensivtechniken mit der Umsetzung von Defensivstrategien.

Klassifizierung und Fähigkeiten von Brute-Force-Tools

Brute-Force-Operationen können nach Ziel, Strategie und Automatisierungsgrad kategorisiert werden.

| Kategorie | Kernfunktion | Fähigkeitsmerkmale | Beispiel-Tools |

|---|---|---|---|

| Passwort erraten | Versuchen, Benutzerkennwörter mit Konten abzugleichen | Wörterbuch und Hybrid, parallele Ausführung, Verwaltung von Wiederholungsversuchen | Hydra, Medusa, Patator |

| Schlüssel knacken | Wiederherstellung kryptographischer Schlüssel | GPU-Beschleunigung, regelbasierte Mutation, verteilt | John the Ripper, Hashcat, Kain & Abel |

| Angriffe auf Webformulare | Brute-Force-Anmeldeendpunkte | Bewusstsein für Ratenbegrenzungen, Sitzungsmanagement, CAPTCHA-Behandlung | Burp Suite Intruder, OWASP ZAP, wfuzz |

| Protokoll-Angriffe | Angriffsprotokolle wie SSH, RDP, FTP | Verbindungspooling, automatische Wiederholung, Stealth-Tuning | Ncrack, THC-Hydra, BruteSSH |

Technik in der Praxis: Operationalisierung von Brute Force

Die Operationalisierung gewährleistet die Reproduzierbarkeit, Überprüfbarkeit und Skalierbarkeit von Brute-Force-Tests.

Wichtige Praktiken:

- Output-VerträgeStrukturierte Ausgaben (JSON / SARIF / benutzerdefiniertes Schema) mit Parametern, Zeitstempeln und Ergebnissen.

- Containerisierte Ausführung: Führen Sie jedes Tool in isolierten Umgebungen aus.

- Microservices und NachrichtenbusWerkzeuge als fernaufrufbare Aufträge verpacken, Verkettung über Kafka/RabbitMQ.

- CI/CD-Integration: Angriffe in kontrollierten Phasen auslösen.

- Beweise und PrüfpfadBefehl erfassen, stdout/stderr, Exit-Code, Host-Informationen.

Python-Beispiel - parallele Passwortversuche & einheitliche JSON-Ausgabe:

importiere subprocess, json, concurrent.futures, os, time

TARGETS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def run_brute(tool_cmd):

meta = {"cmd": tool_cmd, "started_at": time.time()}

try:

proc = subprocess.run(tool_cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=600, text=True)

meta.update({

"rc": proc.returncode,

"stdout": proc.stdout,

"stderr": proc.stderr,

"duration": time.time() - meta["started_at"]

})

except Exception as e:

meta.update({"rc": -1, "stdout": "", "stderr": str(e), "duration": time.time() - meta["started_at"]})

return meta

def brute_target(target):

hydra_cmd = ["hydra", "-L", "users.txt", "-P", "passwords.txt", f "ssh://{target}"]

hashcat_cmd = ["hashcat", "-m", "0", "hashes.txt", "wordlist.txt"]

res = {"target": target, "runs": {}}

res["runs"]["hydra"] = run_brute(hydra_cmd)

res["runs"]["hashcat"] = run_brute(hashcat_cmd)

return res

def main():

out = {"generated_at": time.time(), "results": {}}

with concurrent.futures.ThreadPoolExecutor(max_workers=4) as ex:

futures = {ex.submit(brute_target, t): t for t in TARGETS}

for fut in concurrent.futures.as_completed(futures):

t = futures[fut]

out["Ergebnisse"][t] = fut.result()

with open(f"{RESULT_DIR}/brute_results.json", "w") as fh:

json.dump(out, fh, indent=2)

if __name__ == "__main__":

main()

Penligent: Intelligentes Pentesting mit über 200 Hacking-Tools

Penligent verwandelt Brute-Force- und breitere Pentesting-Workflows in KI-gesteuerte, überprüfbare Prozesse. Durch die Analyse von Anweisungen in natürlicher Sprache wählt die Plattform automatisch geeignete Tools aus (einschließlich Brute-Force-Engines wie Hydra/Hashcat), validiert die Ergebnisse, priorisiert die Risiken und erstellt professionelle Berichte.

Beispielszenario:

Befehl: "Prüfen Sie die Subdomäne X auf schwache Passwörter und SSH-Exposition".

Arbeitsablauf: Erkennung von Vermögenswerten → Aufzählung von Endpunkten → Wörterbuch/Hybrid Brute Force → Überprüfung → Berichterstellung. Alle Metadaten, Protokolle und Ergebnisse werden zur Rückverfolgbarkeit aufgezeichnet.

In CI/CD-Pipelines sorgt Penligent für ein kontinuierliches Sicherheitsfeedback: Jede Code- oder Infrastrukturänderung löst gezielte Scans aus, Ergebnisse mit hoher Priorität erzeugen Tickets, und es werden automatisch Hinweise zur Schadensbegrenzung beigefügt. Brute-Force-Angriffe können so sicher im Rahmen der Compliance-Standards des Unternehmens durchgeführt werden.

Härtungs-Playbook - priorisierte technische Kontrollen

Schnelle Prioritätenmatrix

| Priorität | Kontrolle | Auswirkungen | Anstrengung |

|---|---|---|---|

| P0 | Erzwingen Sie MFA für alle privilegierten Konten | Sehr hoch | Niedrig bis mittel |

| P0 | Sperren bekannter durchgesickerter Anmeldeinformationen (HIBP) zum Zeitpunkt der Anmeldung | Sehr hoch | Mittel |

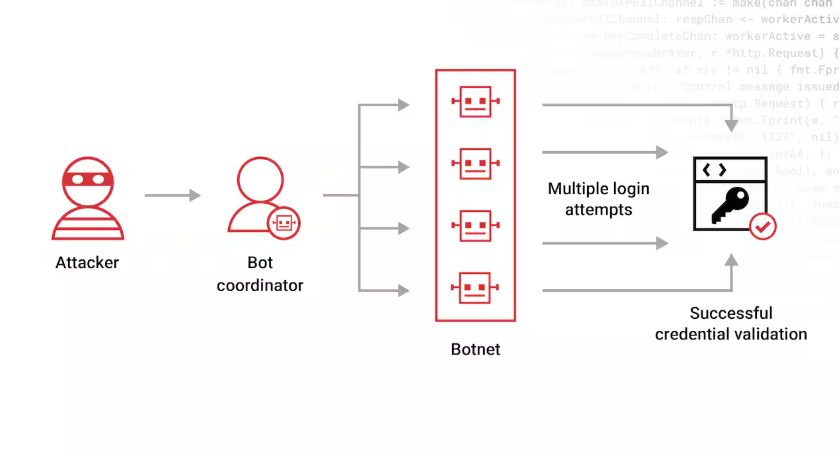

| P0 | Adaptive Ratenbegrenzung + Bot-Management an Autorisierungsendpunkten | Sehr hoch | Mittel |

| P1 | Starkes Passwort-Hashing (Argon2id mit abgestimmten Parametern) | Hoch | Niedrig |

| P1 | SIEM-Erkennungen für Multi-IP-/Geschwindigkeitsanomalien | Hoch | Mittel |

| P2 | Bewertung von Sitzungs- und Geräterisiken (SSO/Risiko-Engine) | Mittel | Mittel-Hoch |

| P2 | WAF-Regeln + Challenge-Seiten für verdächtige Ströme | Mittel | Mittel |

| P3 | Canary-Konten / Täuschungsfallen für Credential Stuffing | Mittel | Mittel |

| P3 | SSH / RDP härten (Hosts überspringen, bedingter Zugriff) | Mittel | Niedrig bis mittel |

Durchsetzung der Multi-Faktor-Authentifizierung (MFA) - praktische Richtlinien

- Politik: Obligatorische MFA für alle privilegierten Rollen und für alle Mitarbeiter, die auf Provisioning/Infra/UI-Konsolen zugreifen. Schrittweise Ausweitung auf alle Nutzer. Bevorzugen Sie phishing-resistente Methoden (FIDO2/WebAuthn, Hardware-Schlüssel) für Administratoren.

- Tipps zur Umsetzung:

- Für SSO (OIDC/SAML) sind erforderlich

acroderauthnContextClassRefdas die MFA bezeichnet. - Erzwingen Sie bei risikoreichen Aktionen (Passwortänderung, Erstellung von API-Schlüsseln) eine Step-up-Authentifizierung.

- Für ältere Anwendungen, die MFA nicht nativ unterstützen können, stellen Sie ihnen ein SSO oder einen Proxy zur Verfügung, der MFA erzwingt.

- Für SSO (OIDC/SAML) sind erforderlich

- Überwachung% der privilegierten Benutzer mit aktivierter MFA, fehlgeschlagenen MFA-Versuchen und Step-up-Ereignissen verfolgen. Warnung, wenn > X% der privilegierten Anmeldungen ohne MFA.

Blockieren bekannter geleakter Anmeldeinformationen - Beispiel für die HaveIBeenPwned (HIBP)-Integration

- Näherung: Prüfen Sie bei der Registrierung und bei jeder Anmeldung (oder Passwortänderung) das Passwort des Kandidaten mit einem Feed mit durchgesickerten Passwörtern. Verwenden Sie die k-anonymity HIBP API, um die Übermittlung des vollständigen Passworts zu vermeiden. Wird ein Verstoß gegen das Passwort festgestellt, sperren Sie es und erzwingen Sie eine Rotation.

- HIBP k-anonymity flow (Skizze):

- SHA-1(Passwort) → Präfix (erste 5 Hex-Zeichen) und Suffix berechnen.

- Abfrage

https://api.pwnedpasswords.com/range/{prefix}→ Liste der Suffixe + Zählungen erhalten. - Prüfen Sie, ob Ihr Suffix vorhanden ist - wenn ja, behandeln Sie es als verletzt.

- PolitikVerweigerung der ersten N durchgesickerten Passwörter; optional Verweigerung aller Passwörter mit einer Leckanzahl > Schwellenwert (z. B. > 100). Auftreten protokollieren und Benutzer benachrichtigen.

Code (Python) Skizze:

import hashlib, Anfragen

def is_pwned(passwort):

s = hashlib.sha1(passwort.encode('utf-8')).hexdigest().upper()

Präfix, Suffix = s[:5], s[5:]

r = requests.get(f"")

Suffix in r.text zurückgeben

# Verwendung: beim Setzen/Ändern von Passwörtern oder bei regelmäßiger Überprüfung der gespeicherten (gehashten) Anmeldedaten, Blockieren, wenn sie nicht mehr gültig sind

Adaptive Ratenbegrenzung und Bot-Management - konkrete Konfigurationen

- GrundsätzeRatenbegrenzung nach (a) IP, (b) Konto, (c) IP+Konto und (d) ASN/Geolocation. Kombinieren Sie Token Bucket für Burst-Toleranz mit progressivem Backoff bei wiederholten Ausfällen.

- Nginx-Beispiel (Grundtarifgrenze nach IP):

# nginx.conf Ausschnitt

limit_req_zone $binary_remote_addr zone=auth_zone:10m rate=5r/s;

Server {

Standort /login {

limit_req zone=auth_zone burst=10 nodelay;

proxy_pass http://auth_service;

}

}

- Cloudflare / WAFBot Management aktivieren, Challenge für verdächtige Scores festlegen; benutzerdefinierte WAF-Regel für auth POSTs mit hoher Request Velocity erstellen.

- Progressive ReaktionBei der ersten Schwelle → 429 oder CAPTCHA; bei höherem Schweregrad → vorübergehende Sperrung / Passwortrücksetzung erforderlich.

Kontosperrung und Kennwort-Spraying-Abwehr - kalibrierte Richtlinien

- ProblemNaive Sperre pro Konto: Angreifer können Denial-of-Service-Tests gegen Konten durchführen. Passwort-Spraying umgeht die Sperrung pro Konto, indem es wenige gemeinsame Passwörter für viele Konten ausprobiert.

- Empfohlene kalibrierte Politik:

- Pro-Kontonach N_failures = 10 Fehlversuchen innerhalb von 10 Minuten → Herausforderung erhöhen (CAPTCHA / MFA step-up) oder temporäre Softlock (z.B. 15 Minuten).

- Erkennung von SprühenWenn viele verschiedene Konten von derselben IP / ASN aus einzelne Fehlversuche aufweisen → IP-Drosselung auslösen oder CAPTCHA auf der Herkunfts-IP verlangen.

- Progressiv: Umsetzung einer eskalierenden Politik anstelle einer permanenten Sperre: Herausforderung → MFA → temporäre Sperre → Überprüfung durch den Administrator.

- Beispielregel:

if failures(Konto) >= 10 && unique_ips(Konto) >= 5 -> Passwort zurücksetzen & MFA anfordern.

Passwortspeicherung & Hashing - Argon2id empfohlene Parameter

- Verwenden Sie nicht: einfaches SHA oder ungesalzenes MD5. Verwenden Sie moderne KDFs. Argon2id wird für neue Systeme empfohlen; bei Bedarf kann auf bcrypt zurückgegriffen werden.

- Vorgeschlagene Ausgangsparameter (Leitfaden 2025):

Zeit_Kosten = 3,speicher_kosten = 64 * 1024KB (64 MB),Parallelität = 2- nach oben abstimmen, wenn es die Hardware erlaubt.- Salz (≥ 16 Byte) und KDF-Parameter mit dem Hash speichern.

- Drehung: Bereitstellung eines Migrationspfades - Rehash beim nächsten Login, wenn die Parameter veraltet sind. Cache/Überwachung des durchschnittlichen bcrypt/Argon2-Timings, um DOS durch teures Hashing zu vermeiden.

SIEM / Erkennungsregeln - Splunk & KQL Beispiele

Erkennung vieler fehlgeschlagener Anmeldungen bei verschiedenen Konten von derselben IP aus (Indikator für Credential Spraying):

index=auth_logs action=failure | stats dc(user) as users, count as failures by src_ip | where users > 20 AND failures>50

Erkennen Sie verdächtige Konten mit vielen eindeutigen IPs in 5 Minuten:

index=auth_logs earliest=-5m | stats dc(src_ip) as uniq_ips, count as fails by user | where uniq_ips > 5 AND fails > 10

KQL (Azure) Beispiel

SigninLogs

| where ResultType != 0 and TimeGenerated > ago(10m)

| Fehlschläge = count(), distinctIPs = dcount(ClientIP) nach UserPrincipalName zusammenfassen

| wo Fehlschläge > 10 und distinctIPs > 4

Bot-Verwaltung und WAF-Integration - Playbook-Elemente

- Setzen Sie eine Bot-Management-Lösung ein (Cloudflare Bot Management, Akamai, PerimeterX). Binden Sie die Bot-Punktzahl in die Entscheidungsfindung ein - z. B. Punktzahl > 80 → Herausforderung, >95 → Sperre.

- Für kritische Authentifizierungsendpunkte: Setzen Sie WAF-Regeln, um POST-Body-Muster zu untersuchen; blockieren Sie bekannte Signaturen für Credential Stuffing und drosseln Sie verdächtige IPs.

- Stellen Sie sicher, dass die WAF-Protokolle SIEM mit genügend Anfragekontext versorgen, um eine Replay/POC-Validierung durchzuführen.

Täuschung und Kanarienvogelkonten - Verstärkung der Aufdeckung

- Erstellen Sie überwachte "Kanarienvogel"-Konten mit aussagekräftigen, aber realistischen Namen; alle fehlgeschlagenen Versuche, diese Konten anzugreifen, gelten als Bedrohung mit hohem Vertrauen (da sie nicht normal verwendet werden).

- Instrumentieren Sie Canaries, um Warnungen mit hoher Priorität zu erzeugen und Quell-IPs automatisch zu blockieren. Verwenden Sie Decoy-Login-Endpunkte, die niemals legitimen Datenverkehr erhalten.

Tests, Metriken und SLAs - wie man den Erfolg misst

Zu verfolgende Schlüsselmetriken

- Mittlere Zeit bis zur Erkennung (MTTD) von Credential Stuffing-Ereignissen.

- Mittlere Reaktionszeit (MTTR) für die Sperrung von Quell-IPs / Eskalation zur Behebung.

- % privilegierte Anmeldungen mit aktivierter MFA.

- Falsch-Positiv-Rate der Brute-Force-Erkennungen (Ziel < 5% nach Tuning).

- Anzahl der erfolgreichen Kontoübernahmen (Ziel: 0); Zeit zwischen Entdeckung und Eindämmung.

Prüfung

- Planung von Red-Team-Simulationen / Agenten-Pentestläufen zur Validierung der Kontrollen. Verwenden Sie eine Staging-Umgebung für kontrollierte Tests zum Sprühen von Anmeldeinformationen. Integrieren Sie den Lauf in die Playbooks für Vorfälle.

Schlussfolgerung

Brute Force bleibt eine grundlegende Technik, sowohl als Lehrmittel als auch als operative Notwendigkeit. Richtig entwickelt, überwacht und durch KI orchestriert, entwickelt sie sich von einer einfachen Angriffsmethode zu einer reproduzierbaren, auditierbaren Sicherheitsteststrategie. Plattformen wie Penligent veranschaulichen, wie intelligente Automatisierung Brute-Force sicher operationalisieren, in breitere Pentesting-Workflows integrieren und die Abwehrkräfte kontinuierlich stärken kann.