Skalierung und Beweise verbinden

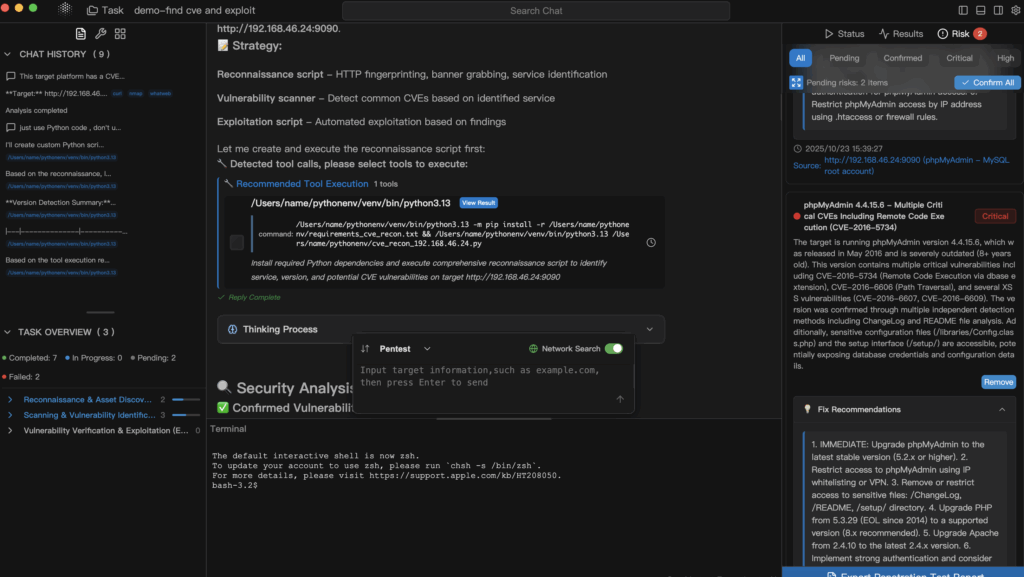

Agentische Automatisierung hat die Art und Weise verändert, wie wir Angriffsflächen erkunden. Sie zeichnet sich durch eine große Bandbreite aus - schnelle Erkundung, Hypothesenbildung und skalierbare Aufzählung - aber sie produziert selten beweiskräftige Exploit-Ketten die einer Überprüfung durch das Blue-Team oder die Geschäftsführung standhalten. Das traditionelle manuelle Testen ist das Gegenteil: Es ist hervorragend in der Interpretation, der kontradiktorischen Beurteilung und der Klarheit der Darstellung, aber es kämpft damit, den sich ausbreitenden, sich ständig verändernden Umfang moderner Anwendungen und Cloud-Systeme abzudecken. Der praktische Weg nach vorne ist nicht "Mensch gegen KI", sondern Mensch-in-der-Schleife (HITL) Agenten: Agenten sollen Schnelligkeit und Flächendeckung unter expliziten Leitplanken liefern, und Experten sollen Validierung, Kontext und Verantwortlichkeit übernehmen. In der Praxis ist eine glaubwürdige Mensch-in-der-Schleife-Agent KI-Pentestwerkzeug Penligent Einsatz sieht so aus: richtliniengestützte Orchestrierung, Intentionales Toolingund faktengestützte Berichterstattung die sich bei Audits und Rückblicken auf Vorfälle bewähren.

Was HITL wirklich bedeutet (über ein Ja/Nein-Pop-up hinaus)

Ein HITL-Pentesting-System ist kein "Sind Sie sicher?"-Dialog, der in letzter Minute an einen ansonsten autonomen Arbeitsablauf angehängt wird. Es ist ein gestaltete Inszenierung in denen sensible Absichten - aktives Sondieren, Ausführen eines Exploits, Schreiben von Dateien, Simulation von Datenexfiltration oder ausgehender Egress - bestehen standardmäßig verweigernund jede Genehmigung ist mit Zwänge (Ratenbeschränkungen, zulässige Pfade, Stoppbedingungen, Zeitfenster und Datenverarbeitungsregeln). Jeder Befehl, jeder Parameter, jedes Umgebungsdetail, jede Rohausgabe, jeder Screenshot/Pcap, jede Prüferidentität und jede Prüfnotiz wird als forensische Beweiskette. Berichte sind aus ersten Prinzipien regenerierbarWenn Sie die Aufzeichnungen löschen und anhand der Beweise neu aufbauen, sollten Sie zu den gleichen Ergebnissen kommen. Befunde werden abgebildet auf MITRE ATT&CK TTPs; Überprüfungsschritte stimmen mit OWASP ASVS Kontrollen; und Prozessartefakte (Genehmigungen, Änderungsprotokolle, Aufgabentrennung) erfüllen NIST SSDF. So kommt man vom "KI-unterstützten Scannen" zum vertretbare technische Praxis.

Architektur: Politiken zuerst, Werkzeuge abstrahiert, Beweise immer

Ein wartungsfreundliches Design lässt sich sauber in drei Schichten unterteilen:

- Leitplankenschicht (policy-first): Codieren Sie Kontrollpunkte für risikoreiche Vorhaben als "Deny-by-default" mit strukturierten Genehmigungen. Eine Genehmigung ist nicht nur "ja/nein", sondern eine Vertrag die festlegt, was der Agent tun darf und unter welchen Bedingungen. Genehmigungen sollten versioniert, einem Prüfer zugeordnet und mit Zeitstempeln, Bereichskennungen und Widerrufshaken aufgezeichnet werden.

- Tooling-Ebene (Verben auf Absichtsebene): Wrap-Scanner und Assistenten - Map, ffuf, sqlmap, nuclei, Burp Suite APIs, Browser-Automatisierung, OSINT-Helfer - hinter Verben wie

dir_bruteforce,param_fuzz,sqli_detect,xss_probe,crawler_login. Parsen Sie ihre Ausgaben in gut getippte, strukturierte Datensätze (JSON), so dass Agenten zuverlässig schlussfolgern können und Berichte die Beweise ohne Regex-Roulette wiederverwenden können. Normalisierung der Zustände "Erfolg/Misserfolg/ungewiss", um spröde Kettenlogik zu vermeiden. - Beweismittelschicht (forensische Qualität): Korrelieren Sie Befehle, Versionen, Umgebung, Ausgaben, Screenshots, pcaps und Identitäten der Prüfer. Berücksichtigen Sie Hash-Ketten oder Signierung um die Integrität zu schützen und die Herkunft der Berichte zu ermöglichen. Die Nachweise sollten abfragbar sein: "Zeige mir alle POCs für

T1190in diesem Bereich in den letzten 30 Tagen" sollte eine einzelne Abfrage sein, keine archäologische Ausgrabung.

Kurz gesagt: Geschwindigkeit kommt von Agenten, Gewissheit von Menschen, Vertretbarkeit von Beweisen.

Vom Signal bis zum Beweis: ein skalierbarer Arbeitsrhythmus

Ein robuster HITL-Arbeitsablauf geht von große Entdeckung zu gebundene Ausführung zu vertretbare Berichterstattung:

- Entdeckung: Agenten durchsuchen Oberflächen mit reinem Lesezugriff oder Aktionen mit geringer Auswirkung. Sie erzeugen Kandidaten (interessante Pfade, verdächtige Parameter, anomale Antworten) und bündeln Signale, um die Ermüdung der Forscher zu verringern.

- Abfangen: Genehmigungsgates fangen sensible Absichten ab. Ein menschlicher Prüfer fügt Beschränkungen hinzu - Rate ≤ 5 rps, Abbruch bei 403/429, Begrenzung der Pfade auf

/api/*Die Anwendung sollte die Token aus den Protokollen entfernen, das Schreiben außerhalb eines temporären Verzeichnisses verbieten und einen geschäftlichen Kontext hinzufügen ("Dies ist eine regulierte PII-Anwendung; vermeiden Sie Massendatenoperationen"). - Eingeschränkte Ausführung: Agenten gehen vor im Rahmen des erteilten AuftragsDabei wird alles erfasst, was zur Reproduktion der Ergebnisse erforderlich ist: Eingabevektoren, Umgebungsbedingungen, Zeitstempel und Ausgabeartefakte.

- Bericht Regeneration: Der Abschlussbericht ist erklärbar (Verknüpfung mit den Auswirkungen auf das Geschäft), reproduzierbar (Evidenz → Bericht), und standard-aligned (ATT&CK/ASVS/SSDF). Ihr blaues Team kann daraus Erkennungen erstellen; Ihre Entwickler können daraus Tests erstellen; Ihre Führung kann daraus Risikoentscheidungen treffen.

Minimale HITL-Genehmigungsschleife

Unten sehen Sie ein minimales Muster.Unterbrechung der Politik → menschliche Zustimmung → beschränkter Lauf → Persistenz der Beweise-, die Sie in einen benutzerdefinierten Orchestrator oder LangGraph/LangChain einbetten können. Es ist absichtlich kompakt, aber vollständig genug, um es auszuführen und zu erweitern.

import json, subprocess, time, uuid, hashlib, os

from datetime import datetime

APPROVALS = {

"RUN_EXPLOIT": {"require": True, "Grund": "Wirkungsvolle Aktion"},

"SCAN_ACTIVE": {"require": True, "Grund": "Kann WAF/IPS auslösen"},

"WRITE_FILE": {"require": True, "Grund": "Dateisystem-Mutation"},

"EGRESS_CALL": {"require": True, "Grund": "Externer Netzwerk-Egress"},

"READ_ONLY": {"require": False, "Grund": "Sichere Absicht"},

}

EVIDENCE_DIR = "./evidence" # durch Objektspeicher in der Produktion ersetzen

os.makedirs(EVIDENCE_DIR, exist_ok=True)

def needs_approval(intent: str) -> bool:

meta = APPROVALS.get(Absicht, {"require": True})

return bool(meta["require"])

def open_review_ticket(intent, cmd, context):

ticket = {

"id": str(uuid.uuid4()),

"intent": intent,

"cmd": cmd,

"kontext": kontext,

"status": "PENDING",

"created_at": datetime.utcnow().isoformat() + "Z",

}

# TODO: an Slack/Discord/Web UI weiterleiten

Ticket zurückgeben

def await_decision(ticket, timeout=1800):

# In der Produktion: Abfrage des Entscheidungsspeichers; hier simulieren wir die Genehmigung mit Constraints.

start = time.time()

while time.time() - start dict:

proc = subprocess.run(cmd, capture_output=True, text=True)

return {"rc": proc.returncode, "stdout": proc.stdout, "stderr": proc.stderr}

def persist_evidence(payload: dict) -> str:

raw = json.dumps(payload, sort_keys=True).encode()

digest = hashlib.sha256(raw).hexdigest()

path = os.path.join(EVIDENCE_DIR, f"{digest}.json")

with open(pfad, "wb") as f:

f.write(raw)

Pfad zurückgeben

def hitl_execute(intent: str, cmd: list[str], context: dict) -> dict:

contract = None

if needs_approval(intent):

ticket = open_review_ticket(intent, cmd, context)

decision = await_decision(ticket)

if decision["status"] != "APPROVED":

return {"status": "BLOCKED", "ticket": ticket}

contract = decision["constraints"]

# Optional: lokale Erzwingung von Einschränkungen (z. B. Übergabe des Tarifflags an das Tool)

wenn Vertrag und "Rate" in Vertrag und "-rate" nicht in cmd:

cmd += ["-rate", str(vertrag["rate"])]

Ergebnis = run_tool(cmd)

evidence = {

"Absicht": Absicht,

"cmd": cmd,

"Kontext": Kontext,

"result": result,

"attck": "T1190", # Exploit Public-Facing Application

"asvs": "V2", # Authentifizierung/Sitzungsmanagement (Beispiel)

"ts": datetime.utcnow().isoformat() + "Z",

"reviewer": Vertrag und "[email protected]",

}

path = persist_evidence(evidence)

return {"status": "DONE", "evidence_path": path, "sha256": os.path.basename(path).split(".")[0]}

# Beispiel: Vorsichtiges aktives Ermitteln mit ffuf (begrenzt durch Genehmigung)

if __name__ == "__main__":

response = hitl_execute(

"SCAN_ACTIVE",

["ffuf", "-w", "wordlists/common.txt", "-u", "https://target.example/FUZZ"],

{"scope": "https://target.example", "note": "Anhalten bei 403/429"}

)

print(json.dumps(response, indent=2))

Warum das wichtig ist: Genehmigungen sind Verträgesind Zwänge maschinell durchführbarund Beweise sind mit Originalitätssicherung. Sie können nun Berichte erstellen, die Beweise deterministisch in eine Erzählung umwandeln; wenn die Erzählung von den Beweisen abweicht, bricht Ihr Bericht ab.genau das, was Sie wollen.

Betriebsmodi: das richtige Gleichgewicht finden

| Dimension | Nur für Menschen | Nur KI | HITL-Agenten (empfohlen) |

|---|---|---|---|

| Oberflächenabdeckung | Mittel-niedrig | Hoch | Hoch |

| Validierungstiefe & geschäftlicher Kontext | Hoch | Niedrig bis mittel | Hoch |

| Falschmeldungen / Überschreitungen | Niedrig | Mittel-Hoch | Niedrig-Mittel (geregelt) |

| Überprüfbarkeit und Normenzuordnung | Mittel | Niedrig | Hoch |

| Ideale Szenarien | Tiefgreifende, risikoreiche Prüfung in der Grauzone | Entdeckung der Masse | Kontinuierliche Tests + überprüfbare POCs |

HITL optimiert für Determinismus unter Governance. Die Agenten laufen schnell, aber innerhalb von Schienen; Menschen entscheiden, was als Beweis gilt und wie die Auswirkungen zu kommunizieren sind. Die Kombination sorgt für Durchsatz, ohne dass die Glaubwürdigkeit.

Reibungslose Anpassung der Standards

Behandeln Sie Normen als die Wirbelsäule Ihrer Arbeitsergebnisse, nicht als Anhang:

- MITRE ATT&CK: Zuordnung von Aktivitäten und Erkenntnissen zu konkreten TTPs, so dass Aufdeckungen und Purple-Team-Übungen als nächste Schritte naheliegend sind.

https://attack.mitre.org/ - OWASP ASVS: Verankern Sie die Verifizierung in Kontrollfamilien und versehen Sie jedes Element mit reproduzierbaren Beweisen und Wiederholungsschritten.

https://owasp.org/www-project-application-security-verification-standard/ - NIST SSDF (SP 800-218): Genehmigungen, Beweisketten und die Trennung der Zuständigkeiten als Prozessartefakte zu erfassen, die mit sicheren Entwicklungspraktiken in Einklang stehen.

https://csrc.nist.gov/pubs/sp/800/218/final

Mit dieser Ausrichtung wird Ihr Bericht zu einem bidirektionale SchnittstelleDie Technik nutzt sie, um Fehler zu beheben, Verteidiger, um sie zu entdecken, Auditoren, um sie zu überprüfen.

Wo Sträflich Gehört in die Schleife

Wenn Sie eine Mensch-in-der-Schleife-Agent KI-Pentestwerkzeug Penligentzwei Rollen, die durchweg einen Mehrwert darstellen:

- Leitplanken als ein Merkmal der Plattform. Die orchestrierten Agenten von Penligent arbeiten innerhalb ausdrückliche Genehmigungen, Erlaubnis-/Verweigerungslisten und Umfangs-/Ratenregeln. Sensible Intentionen wie

RUN_EXPLOIT,WRITE_FILE, oderEGRESS_CALLsind unterbrechungsgesteuert und erfordern Prüferverträge. Alle Befehlszeilen, Toolversionen und Ausgaben werden auf den Asservatenspeicher normalisiert und sind für die Regeneration und Prüfung bereit. - Von der Entdeckung zur vertretbaren Geschichte. Agenten fegen auf breiter Front und entwerfen; Forscher validieren POCs, verknüpfen Ausbeutung mit Auswirkungen auf das Geschäftund Berichte zu erstellen, die eine klare Zuordnung zu ATT&CK/ASVS/SSDF. Durch diese Arbeitsteilung wird das Ad-hoc-Scannen zum Wiederholgenauigkeit. Wenn Ihre Umgebung eine strenge Datenresidenz oder Offline-Tests erfordert, ist Penligents lokal-erst Modus können Sie Ihre Fähigkeiten sicher testen und mit wachsendem Vertrauen erweitern.

Praktische Muster und Anti-Patterns

Machen:

- Version alles: Eingabeaufforderungen, Werkzeugbilder, Wortlisten und Preise. Reproduzierbare Stümpfe ohne Versionsstifte.

- Browser-Automatisierung einschränkenModerne Anwendungen sind sehr clientlastig; Agenten benötigen DOM-Introspektion, Ereignissynthese, Speicher-/Cookie-Disziplin und Netzwerküberwachung, um blinde Flecken auf der Client-Seite zu vermeiden.

- Die richtige Größe der BeweiseErfassen Sie genug, um die Auswirkungen zu reproduzieren und zu beweisen; verschlüsseln Sie im Ruhezustand; passen Sie die Aufbewahrung an die Richtlinie an; schwärzen Sie Geheimnisse standardmäßig.

Vermeiden:

- Echokammern für die AutomatisierungMulti-Agenten-Schleifen können frühe Fehlklassifizierungen verstärken. Strategische HITL-Kontrollpunkte unterbrechen die Kette und erzwingen eine Neuverankerung mit der Grundwahrheit.

- Nur Regex-Parsing: Bevorzugen Sie strukturierte Adapter mit Schema-Validierung; füttern Sie Agenten mit normalisierten Beweisen, nicht mit rohen Protokollen.

- "Wahrscheinlich anfällig" BehauptungenOhne einen reproduzierbaren POC und kartierte Auswirkungen erzeugen Sie nur Lärm, aber keine Sicherheit.

Checkliste für die Implementierung (kopieren/einfügen in Ihr Runbook)

- Deny-by-default für

RUN_EXPLOIT,WRITE_FILE,EGRESS_CALL,SCAN_ACTIVEGenehmigungen müssen umfassen Umfang, Satzund Stoppbedingungen. - Werkzeugschnittstellen kehren zurück strukturiert Datensätze; Parser werden anhand echter Protokolle und gepinnter Toolversionen getestet.

- Beweise sind unterzeichnet oder hash-chained; Berichte sind erneuert von Beweisen als Teil von CI für Ihre Sicherheitsartefakte.

- Die Befunde entsprechen ATT&CK TTPs; Verifizierungszitate ASVS Elemente; Prozessartefakte erfüllen SSDF.

- Die Browser-Automatisierung umfasst Authentifizierungsabläufe, SPA-Routing, CSP/CORS-Verhaltensweisen; die HITL-Überprüfung ist für jede Zustandsmutation obligatorisch.

- Eingabeaufforderungen, Toolversionen, Wortlisten und Preise sind angeheftet und versioniertÄnderungen durchlaufen die gleichen Genehmigungsverfahren wie der Code.

Geschwindigkeit, Sicherheit, Governance

Das dauerhafte Muster ist einfach und leistungsstark: Geschwindigkeit = Agenten; Gewissheit = Menschen; Governance = Normen + Beweise. Wenn diese drei den Kreislauf innerhalb eines überprüfbaren Orchestrators schließen, Mensch-in-der-Schleife-Agent KI-Pentestwerkzeug Penligent ist kein Modewort mehr. Es wird zu einem wiederholbare, vertretbare Fähigkeit-Eine, die Ihre Entwickler korrigieren können, Ihre Verteidiger aufspüren können, Ihre Prüfer verifizieren können und Ihre Führungskräfte vertrauen können.

- MITRE ATT&CK - https://attack.mitre.org/

- OWASP ASVS - https://owasp.org/www-project-application-security-verification-standard/

- NIST SSDF (SP 800-218) - https://csrc.nist.gov/pubs/sp/800/218/final